Rückblick und Analyse der Virenbedrohungen für Juli 2013

Monatsberichte | Analytics | Alle News | Viren-News

Hanau, 5. August 2013

Allgemeine Sicherheitslage

Laut Statistiken, die durch Dr.Web CureIt! gesammelt wurden, gehört Trojan.LoadMoney.1 in diesem Monat zum Tabellenführer. Der Trojaner lädt Adware herunter und installiert diese auf PCs der Benutzer. Den zweiten Platz belegt Trojan.Hosts.6815, der die hosts-Datei auf dem infizierten PC modifiziert. Beim Aufrufen von Web-Inhalten wird man sofort auf die speziell vorgefertigte Webseite umgeleitet. Den dritten Platz belegt Trojan.Mods.2, der Web-Inhalte austauscht. Der Benutzer wird in diesem Fall auf extra gebastelte Websites umgeleitet, wo er seine Telefonnummer angeben und auf eine Nachricht mit seiner SMS antworten soll. Befolgt das Opfer solche Anweisungen, wird von seinem Konto ein beliebiger Betrag abgebucht. Nachfolgend finden Sie die Top 20 der meist verbreiteten Malware im Juli 2013:

| Name | Anzahl | % |

|---|---|---|

| Trojan.LoadMoney.1 | 22921 | 3.05 |

| Trojan.Hosts.6815 | 20641 | 2.74 |

| Trojan.Mods.2 | 16088 | 2.14 |

| Trojan.DownLoader9.19157 | 8624 | 1.15 |

| BackDoor.IRC.NgrBot.42 | 7414 | 0.99 |

| Trojan.Mods.1 | 7197 | 0.96 |

| BackDoor.Andromeda.178 | 6130 | 0.81 |

| Trojan.Hosts.6838 | 5828 | 0.77 |

| Trojan.MayachokMEM.7 | 5741 | 0.76 |

| BackDoor.Maxplus.24 | 5696 | 0.76 |

| Trojan.PWS.Panda.2401 | 5347 | 0.71 |

| Win32.HLLP.Neshta | 5265 | 0.70 |

| BackDoor.Bulknet.963 | 5227 | 0.69 |

| Win32.HLLW.Autoruner1.45469 | 5114 | 0.68 |

| Trojan.MulDrop4.25343 | 4588 | 0.61 |

| Trojan.Packed.24079 | 4174 | 0.55 |

| Win32.HLLW.Autoruner1.40792 | 3653 | 0.49 |

| Win32.HLLW.Gavir.ini | 3434 | 0.46 |

| Win32.Sector.22 | 3369 | 0.45 |

| Trojan.AVKill.31324 | 3307 | 0.44 |

Encoder und Winlocks

Nur im Juli sind bei uns über 550 Support-Anfragen von Benutzern eingegangen, die wegen Encoder-Trojaner zu Schaden gekommen sind. Diese Trojaner fordern Lösegeld für die Entschlüsselung von Benutzerdateien. Die Encoder verschlüsseln verschiedene Dateien: Archive, Bilder, Dateien, Musik, Filme usw.

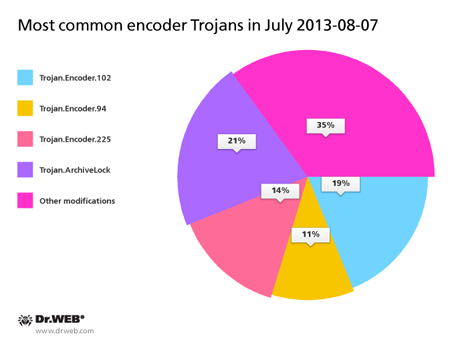

Nachfolgend finden Sie die häufigsten Varianten dieses Encoder-Trojaners:

Der größte Anteil der Benutzer (75%) lebt in Russland, die weiteren 15% der Benutzer - in der Ukraine. Ähnliche Fälle sind auch in Brasilien, Venezuela, Estland, den USA, Kolumbien, Argentinien, Chile und den EU-Ländern zu finden.

Botnets

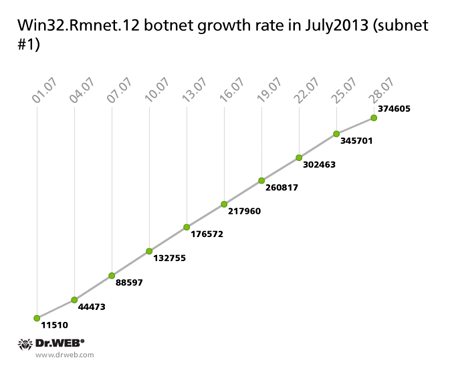

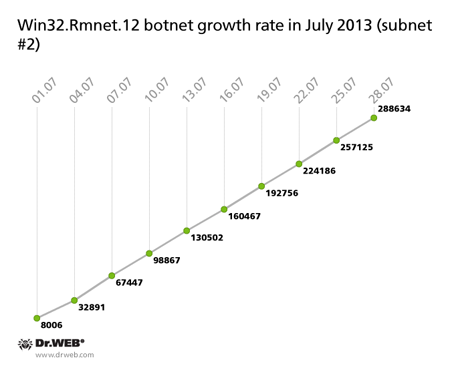

Das Botnet von Win32.Rmnet.12 schrumpft. Das ist eine gute Nachricht. Zur Zeit sind im ersten Subnet 392 538 und im zweiten - 532 166 infizierte Rechner eingebunden. In den vergangenen 30 Tagen sind 374 605 und 288 634 neu infizierte Rechner dazugekommen. Die Gesamtdynamik des Botnets im Juli finden Sie wie folgt:

Das Botnet von Win32.Rmnet.16 ist um das Doppelte geschrumpft. Ende Juli sind nur noch 2059 infizierte Rechner im Botnet geblieben.

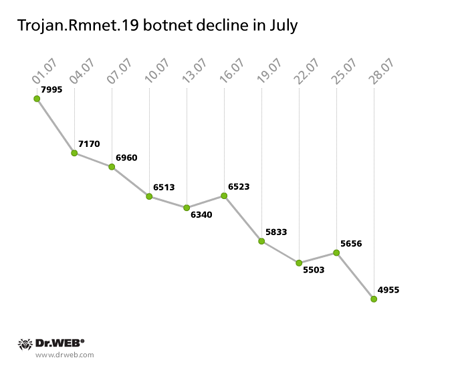

Trojan.Rmnet.19 weist mit den restlichen 4955 infizierten Rechnern auch eine sinkende Tendenz auf. Die Gesamtdynamik des Botnets von Trojan.Rmnet.19 können Sie der nachfolgenden Grafik entnehmen.

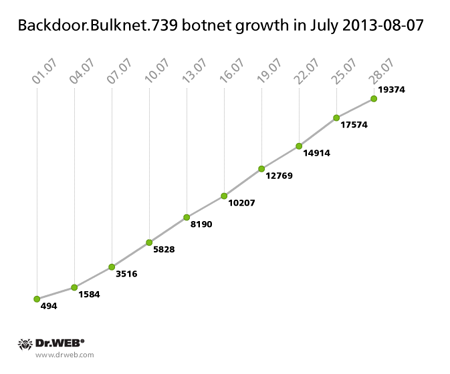

Das Botnet von BackDoor.Bulknet.739 ist auch zurückgegangen. Dieser Trojaner ist vor allem für den massenhaften Versand von Spam-Mails gedacht. Im Juli 2013 wurden ca. 2500 aktive infizierte Rechner detektiert. Täglich haben 500 bis 800 infizierte PCs auf den Verwaltungsserver von BackDoor.Bulknet.739 zugegriffen. Den Verlauf der Infizierung von Workstations durch BackDoor.Bulknet.739 können Sie auf nachfolgenden Grafik verfolgen.

Die Anzahl der durch BackDoor.Dande infizierten PCs (1209) ist in den vergangenen 30 Tagen relativ stabil geblieben. Dieser Schädling klaut Daten von Pharmaunternehmen, und zwar aus Client-Anwendungen für elektronische Bestellungen.

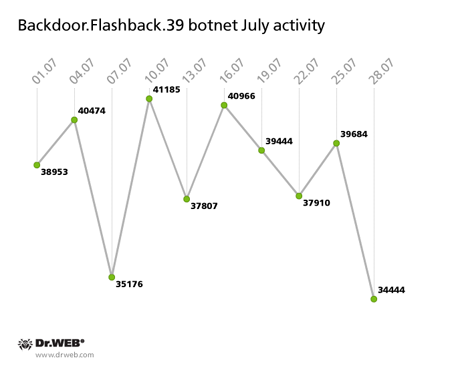

Das Botnet von BackDoor.Flashback.39, das Apple-kompatible Rechner eingebunden hat, lebt weiter. Täglich greifen auf den Verwaltungsserver des Botnets rund 40 000 infizierte Macs zu. Nachfolgend finden Sie die Aktivitätsdynamik des Botnets.

Diese Grafik zeigt, dass das Botnet von BackDoor.Flashback.39 kein Wachstum, aber auch keinen Schrumpfen vorweist. Der Grund dafür kann der Leichtsinn von Mac OS Benutzern sein.

Bedrohungen für mobile Endgeräte

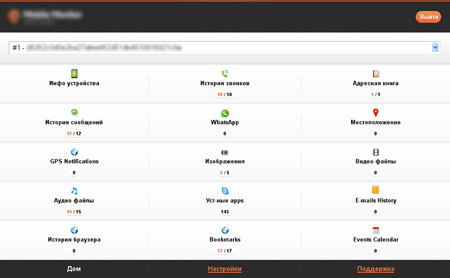

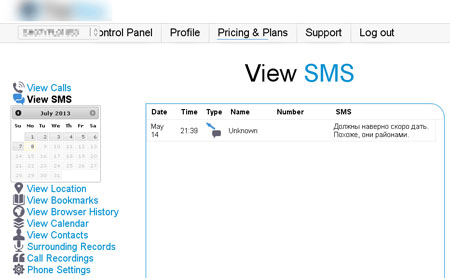

Spyware für mobile Endgeräte erfreut sich bei Übeltätern großer Beliebtheit. Die IT-Sicherheitsspezialisten von Doctor Web haben nur im Juli Spionprogramme wie Android.MobileSpy und Program.Mobimon sowie neue Spyware-Familien von Program.Topspy und Program.Tracer entdeckt. Durch diese Programme können die Übeltäter Aktivitäten der Benutzer auf mobilen Endgeräten unter Android, BlackBerry und Symbian OS ausspähen.

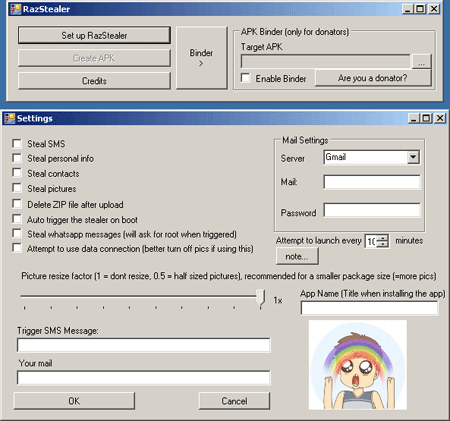

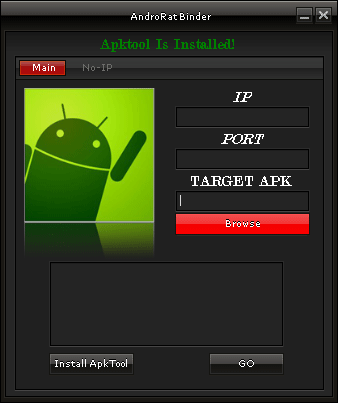

Unsere Experten stellen u.a. eine Tendenz fest, dass von Cyber-Kriminellen immer mehr Dienstleistungen im Bereich Datendiebstahl angeboten werden. Die Zahl der Spionprogramme wächst. Solche Programme können die für den Benutzer gefährlichen Funktionen in beliebige Android-Anwendungen integrieren. Im Juli haben die Sicherheitsspezialisten von Doctor Web Tools wie Tool.Androrat und Tool.Raziel entdeckt. Das erste Tool nutzt für seine Funktion das Programm für den Fernzugriff AndroRat aus, das durch als Program.Androrat.1.origin detektiert wird. Das zweite Spyware-Tool kann in Android-Anwendungen integriert oder in einem separaten apk-Paket erstellt werden. Dieser Schädling wird als Android.Raziel.1.origin detektiert.

Die Besonderheit solcher Anwendungen besteht darin, dass sie auch von Laien gebastelt werden können. Es ist höchstwahrscheinlich, dass die Anzahl solcher Android-Programme auch weiterhin wachsen wird.

Die Master Key-Sicherheitslücke in Android hat auch im Juli für Schlagzeilen gesorgt. Die Sicherheitsanalysten von Doctor Web haben schnell reagiert und Dr.Web für Android mit Updates ausgerüstet, die die Entdeckung von Malware, die eine solche Sicherheitslücke ausnutzen kann, gewährleisten sollten. Diese Malware wird als Exploit.APKDuplicateName detektiert.

Weniger als einen Monat später ist ein weiterer Trojaner aufgetaucht, der diese Sicherheitslücke ausnutzt. Es war Android.Nimefas.1.origin, der auf einem chinesischen Internetportal entdeckt wurde. Dieser Trojaner kann SMS verschicken, E-Mails abfangen und sensible Daten wie Telefonnummern aus dem Telefonbuch eines Benutzers auf einen Verwaltungsserver weiterleiten. Weitere Informationen zu diesem Schädling finden Sie hier.

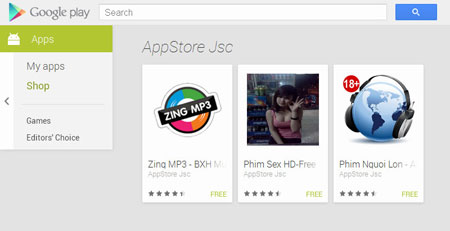

Ende Juli wurden von Doctor Web Anwendungen auf Google Play entdeckt, die Trojaner der Familie Android.SmsSend auf mobilen Endgeräten der Android-Benutzer installieren konnten.

Dieser Fall zeigt, dass das Niveau der IT-Sicherheit im Google-Verzeichnis nicht ausreicht. Die Android-Benutzer sollten deshalb Anwendungen vom Google Play vorsichtig benutzen.

Malware im E-Mail-Traffic der Benutzer

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | Trojan.PWS.Panda.4379 | 1.02% |

| 2 | Trojan.PWS.PandaENT.4379 | 0.71% |

| 3 | Trojan.Packed.196 | 0.71% |

| 4 | Trojan.Inject2.23 | 0.58% |

| 5 | Trojan.Packed.24465 | 0.48% |

| 6 | Trojan.PWS.Panda.547 | 0.47% |

| 7 | BackDoor.Tishop.55 | 0.40% |

| 8 | Win32.HLLM.MyDoom.54464 | 0.38% |

| 9 | Trojan.PWS.Panda.655 | 0.36% |

| 10 | Trojan.Packed.24450 | 0.35% |

| 11 | Win32.HLLM.MyDoom.33808 | 0.31% |

| 12 | Trojan.PWS.Stealer.3128 | 0.29% |

| 13 | Trojan.Proxy.24953 | 0.28% |

| 14 | Trojan.MulDrop4.35808 | 0.25% |

| 15 | BackDoor.Comet.152 | 0.21% |

| 16 | VBS.Rmnet.2 | 0.20% |

| 17 | Trojan.Inor | 0.17% |

| 18 | SCRIPT.Virus | 0.17% |

| 19 | Trojan.DownLoader1.64229 | 0.17% |

| 20 | Trojan.VbCrypt.8 | 0.16% |

Malware auf PCs der Benutzer

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | SCRIPT.Virus | 0.96% |

| 2 | Exploit.SWF.254 | 0.73% |

| 3 | Trojan.LoadMoney.1 | 0.72% |

| 4 | Adware.InstallCore.122 | 0.68% |

| 5 | Adware.Downware.915 | 0.55% |

| 6 | Adware.Downware.179 | 0.52% |

| 7 | Tool.Unwanted.JS.SMSFraud.26 | 0.51% |

| 8 | Adware.Downware.1284 | 0.49% |

| 9 | Adware.InstallCore.114 | 0.47% |

| 10 | JS.IFrame.453 | 0.41% |

| 11 | Adware.Toolbar.202 | 0.37% |

| 12 | Adware.InstallCore.115 | 0.34% |

| 13 | Adware.Downware.1132 | 0.34% |

| 14 | Tool.Skymonk.11 | 0.34% |

| 15 | Adware.InstallCore.101 | 0.34% |

| 16 | Tool.Unwanted.JS.SMSFraud.29 | 0.31% |

| 17 | Win32.HLLW.Shadow | 0.31% |

| 18 | Adware.Webalta.11 | 0.31% |

| 19 | Adware.Downware.1317 | 0.30% |

| 20 | Exploit.BlackHole.183 | 0.30% |