Trojaner nutzt Sicherheitslücke Master Key aus und verbreitet sich über das Anwendungsverzeichnis für Android

Analytics | Alle News | Viren-News

Hanau, 31. Juli 2013

Nachdem die Sicherheitslücke Master Key bekannt wurde, waren einige Sicherheitsexperten der Meinung, dass sie in Kürze von Malware ausgenutzt wird. Es dauerte weniger als einen Monat.

Der entdeckte Trojaner, der in der Virendatenbank als Android.Nimefas.1.origin bezeichnet wird, verbreitet sich als dex-Datei. Die Sicherheitslücke Master Key gibt der Malware die Chance, sich ins Betriebssystem Android einzuschleusen, wenn es in einem apk–Paket zwei gleichnamige Dateien sind. Dabei prüft das Betriebssystem die Signatur nur der ersten Datei, aber installiert die zweite Datei, die auf Viren & Co. nicht geprüft wurde. Auf diese Weise wird der Schutzmechanismus umgangen.

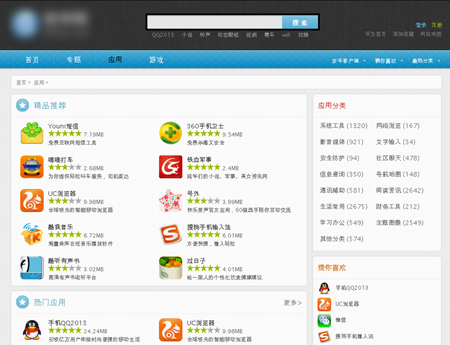

Hier nur ein Beispiel für das von Android.Nimefas.1.origin infizierte Programm:

Nachdem sich der Trojaner ausgeführt hat, prüft er, ob es auf dem infizierten mobile Endgerät chinesische Antivirensoftware gibt.

Wenn diese Software entdeckte wurde, findet Android.Nimefas.1.origin den root-Zugang via "/system/xbin/su" oder "/system/bin/su". Wenn diese Dateien vorhanden sind, hört der Trojaner auf. Sollten sie nicht vorhanden sein, funktioniert der Trojaner weiter.

Android.Nimefas.1.origin verschickt IMSI an eine Telefonnummer aus einer Liste.

Danach sendet er SMS an alle Kontakte, die im infizierten mobilen Endgerät gefunden wurden. Der Text für diese SMS wird von einem Remote-Service heruntergeladen. An diesen Server werden auch Daten zu kontaktierten Personen verschickt.

Der Trojaner kann auch eingehende E-Mails maskieren. Der entsprechende Filter wird von einem Verwaltungsserver heruntergeladen.

Jetzt ist der Remote-Server, der früher für die Verwaltung des Trojaners von Übeltätern verwendet wurde, nicht mehr funktionsfähig.

Android.Nimefas.1.origin stellt zur Zeit für chinesische Benutzer die größte Gefahr dar, weil er sich über Spiele und Anwendungen verbreitet, die auf einem beliebten chinesischen Softwareportal zum Herunterladen bereitstehen. Es ist nicht ausgeschlossen, dass weitere Schädlinge auftauchen, die die Android-Sicherheitslücke Master Key ausnutzen werden. Inzwischen können viele Benutzer wegen dieser Schadsoftware zu Schaden kommen.

Die Benutzer von Dr.Web für Android sind gegen Android.Nimefas.1.origin zuverlässig geschützt. Der Trojaner wird durch Origins Tracing™ erfolgreich entdeckt. Die apk-Datei, die diese Malware enthält, wird von Dr.Web Antivirus als Exploit.APKDuplicateName detektiert.