Hanau, 5. Juni 2014

Die Vertreter der Familie Linux.BackDoor.Gates verfügen über Möglichkeiten einer klassischen Backdoor, stellen aber auch einen Trojaner für DdoS-Angriffe dar. Linux.BackDoor.Gates.5ist für 32 bit-Versionen von Linux gedacht und lässt durch seine Kennungen vermuten, dass auch seine Autoren die Entwickler von Linux.DnsAmp und Linux.DDoS sind. Der Trojaner besteht aus zwei funktionalen Modulen: einer Backdoor, die Befehle Dritter ausführen kann, und einem Trojaner, der DDoS-Angriffe durchführen kann. Dabei sammelt und übermittelt Linux.BackDoor.Gates.5 folgende Informationen über den infizierten Rechner:

- Anzahl der Prozessorkerne und deren Geschwindigkeit (aus /proc/cpuinfo).

- Auslastung der Prozessoren (aus /proc/cpuinfo).

- Größe des Hauptspeichers (aus /proc/stat).

- Netzwerk-Schnittstellen (aus /proc/net/route) und deren MAC-Adressen.

- Default Gateway (aus /proc/net/dev) und dessen MAC-Adresse (aus /proc/net/arp).

- Volumen des Netzwerkverkehrs (aus /proc/net/dev) sowie.

- Name des Rechners und Linux-Version (durch uname(2)).

Nachdem Linux.BackDoor.Gates.5 gestartet wurde, prüft er, unter welchem Namen er gestartet wurde, und verhält sich entsprechend.

Wenn die Backdoor nicht unter den Namen netstat, lsof oder ps gestartet wurde, verhält er sich als Trojaner, der als Dämon im System mitläuft. Dazu entschlüsselt er eine Konfigurationsdatei, welche Informationen, die zur Funktionsweise als Trojaner benötigt werden (IP-Adresse und Port des Befehls-Servers, Installationseinstellungen der Backdoor usw.), enthält.

Je nach Wert von g_iGatsIsFx stellt der Trojaner eine Verbindung zum Befehls-Server her oder wartet auf eingehende Verbindungen. Nachdem eine eingehende Verbindung hergestellt wurde, prüft die Backdoor die IP-Adresse der Gegenseite, um zu entscheiden, ob es sich dabei um einen Befehls-Server handelt.

Während der Installation prüft der Trojaner außerdem die Datei /tmp/moni.lock: Ist sie nicht leer, liest er sie ein, interpretiert ihren Inhalt als Prozess-ID und beendet diesen Prozess. Des weiteren prüft Linux.BackDoor.Gates.5, ob im System bereits ein DDoS-Modul und sein eigener Prozess laufen und beendet sie ggf. ebenso. Wenn in der Konfigurationsdatei g_iIsService definiert ist, schreibt der Trojaner das Runlevel-Script #!/bin/bash\n<path_to_backdoor> in die Datei /etc/init.d/ und erstellt folgende symbolische Links:

ln -s /etc/init.d/DbSecuritySpt /etc/rc1.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc2.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc3.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc4.d/S97DbSecuritySptDadurch wird er beim nächsten Systemstart automatisch als Dienst gestartet.

Wenn in der Konfigurationsdatei g_bDoBackdoor definiert ist, prüft der Trojaner, ob er root-Rechte verfügt, wozu er die Datei /root/.profile öffnet. Anschließend kopiert er sich nach /usr/bin/bsd-port/getty und führt dieses Kommando aus. Am Ende der Installation erstellt Linux.BackDoor.Gates.5 weitere Kopien seiner selbst unter /usr/bin (mit dem Namen, der in der Konfigurationsdatei steht) und folgenden Pfadnamen:

/bin/netstat

/bin/lsof

/bin/ps

/usr/bin/netstat

/usr/bin/lsof

/usr/bin/ps

/usr/sbin/netstat

/usr/sbin/lsof

/usr/sbin/psAnschließend nimmt er seine Arbeit auf. Bei zwei weiteren Verhaltensweisen startet der Trojaner als Dämon und prüft, ob seine Komponenten durch Lesen entsprechender .lock-Dateien bereits gestartet wurden. Wenn nicht, werden sie vom Trojaner gestartet. Der Schädling verwendet aber zum Speichern von Dateien und zur eigenen Registrierung im Autostart verschiedene Namen.

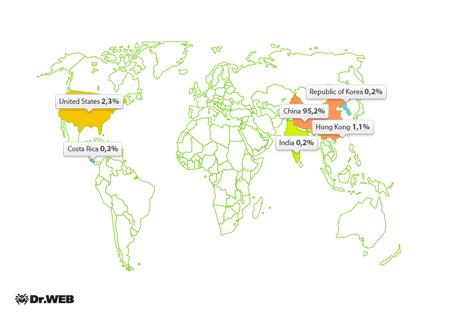

Nachdem Linux.BackDoor.Gates.5 eine Verbindung zum Befehls-Server hergestellt hat, erhält er von diesem Anweisungen. Auf Anweisung der Übeltäter kann der Trojaner einen DDoS-Angriff automatisch aktualisieren, starten oder unterbrechen. Außerdem kann er einen Befehl aus Konfigurationsdateien ablesen oder Verbindungen zu anderen Befehls-Servern an erhaltenen IP-Adressen aufbauen und Anweisungen an diese weitergeben.Hauptziel der DDoS-Angriffe durch diese Backdoor sind chinesische Server. Es gibt auch weitere Länder, die von DDoS-Angriffe dieser Backdoor bedroht sind:

Der Trojaner wurde in die Dr.Web-Virendatenbank aufgenommen und stellt für Dr.Web Anwender keine Gefahr mehr dar.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare