Erstmals Malware in der Huawei AppGallery erkannt

Bedrohungen in Echtzeit | Hot news | Mobile Bedrohungen | Alle News | Viren-News

7. April 2021

Android.Joker – Malware-Familie, die seit Herbst 2019 bekannt ist. Fast täglich werden neue Versionen und Modifikationen dieses Trojaners von unseren Virenanalysten erkannt. Früher wurden Sie meist über den offiziellen App-Store für Android-Anwendungen Google Play verbreitet. Aber Cyberkriminelle erweiterten ihr Handlungsfeld und verbreiten nun die Malware über alternative App-Stores, die von den wichtigsten Akteuren auf dem Markt von Mobilgeräten unterstützt werden.

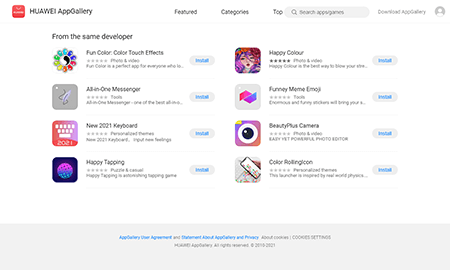

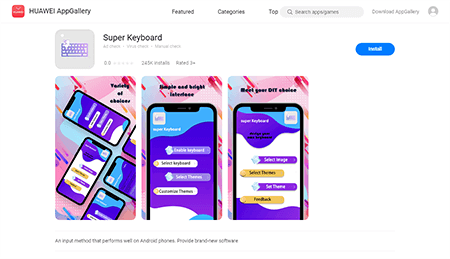

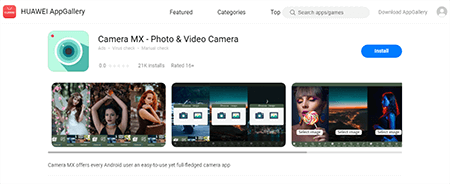

Wie andere Modifikationen von Android.Joker werden die neuen Versionen als harmlose Apps verbreitet, die über die versprochene Funktionalität verfügen. Dieser Trick ermöglicht es Viren, länger unbemerkt zu bleiben und mehr Android-Geräte zu infizieren. Die erkannten Trojaner tarnten sich als virtuelle Tastaturen, Kamera-Apps, Launcher-Apps, Online-Messenger, Stickersammlungen, Ausmal-Apps und Spiele. 8 Apps wurden vom Entwickler Shanxi kuailaipai network technology co., ltd und 2 Apps vom Entwickler 何斌 verbreitet.

Bei Android.Joker handelt es sich um Mehrkomponentenbedrohungen, die unterschiedliche Aufgaben je nach Zielen der Cyberkriminellen erfüllen können. Die von Virenschreibern verbreiteten Apps stellen in der Regel Basismodule mit einem minimalen Satz von Features dar. Sie dienen zum Anlocken leichtgläubiger Nutzer und zur Kommunikation zwischen anderen Trojaner-Komponenten. Die meisten bösartigen Aktivitäten werden von über das Internet heruntergeladenen Modulen ausgeführt. Auch in den neuen Modifikationen wird dieses Prinzip verwendet. Für diese Modifikationen wurden mehrere Einträge erstellt. Unten wird das Funktionsprinzip von Android.Joker.531 beschrieben.

Nach dem Start des bösartigen Programms wird eine vollfunktionale und anscheinend harmlose Anwendung geöffnet. Der Trojaner verbindet sich mit dem Verwaltungsserver, ohne dass der Nutzer dies merkt, erhält notwendige Einstellungen, lädt eine der zusätzlichen Komponenten herunter und startet diese. Die heruntergeladene Komponente abonniert automatisch teure mobile Services im Namen des Nutzers des Android-Geräts. Solche Köder fordern Zugriff auf Benachrichtigungen an, um SMS-Nachrichten mit Bestätigungscodes von teuren Services abfangen und kostenpflichtige Abos aktivieren zu können. Außerdem legen diese Apps die maximale Anzahl von kostenpflichtigen Services fest, die abonniert werden können. Der Standardwert ist 5. Die bösartigen Anwendungen können den Wert ändern. In einigen von unseren Spezialisten abgefangenen Konfigurationen wurde dieser Wert auf 10 gesetzt.

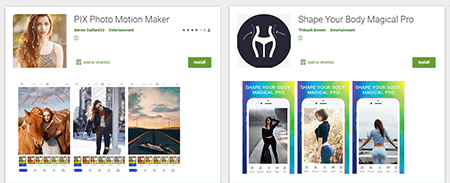

Dr.Web erkennt die Module, die die zehn neuen Modifikationen des Trojaners herunterladen, als Android.Joker.242.origin. Diese Module wurden in einigen Versionen von Android.Joker eingesetzt, die über Google Play verbreitet wurden, z.B. in den Anwendungen Shape Your Body Magical Pro, PIX Photo Motion Maker etc.

Das Modul Android.Joker.242.origin stellt eine Verbindung mit dem Remote-Verwaltungsserver her und fragt die Konfiguration ab. Die Konfiguration enthält eine Liste von Aufgaben mit Websites, auf denen kostenpflichtige Services angeboten werden, Java Scripte, die Benutzeraktivitäten auf diesen Websites nachahmen, und weitere Einstellungen.

Unter Berücksichtigung der maximalen Anzahl kostenpflichtiger Services versucht der Trojaner, die Services aus dem Befehl zu abonnieren. Um ein Abo zu aktivieren, muss das mobile Internet auf dem infizierten Mobilgerät aktiv sein. Android.Joker.242.origin sucht nach aktiven Internetverbindungen. Falls eine aktive WLAN-Verbindung erkannt wird, versucht der Trojaner, sie zu deaktivieren.

Für jede Aufgabe erstellt das bösartige Modul einen versteckten WebView und lädt einen der kostenpflichtigen Services in jedem WebView. Danach führt der Trojaner ein Java Script aus, klickt auf Schaltflächen auf der Website, fügt die Telefonnummer des Nutzers und den vom Basismodul (z.B. Android.Joker.531) abgefangenen Bestätigungscode ein.

Außerdem fangen die bösartigen Anwendungen nicht nur Bestätigungscodes ab, sondern leiten auch alle eingehenden SMS-Nachrichten an den Remote-Server weiter, was zum Diebstahl vertraulicher Daten führen kann. Insgesamt haben über 504.000 Nutzer die bösartigen Apps heruntergeladen. Sie laufen Gefahr, Geld zu verlieren, und ihre persönlichen Informationen können gestohlen werden. Doctor Web hat Huawei über die erkannten Bedrohungen informiert, aber zum Zeitpunkt der Vorbereitung dieser News waren die bösartigen Apps immer noch zum Herunterladen verfügbar.

Die Virenschutzprodukte Dr.Web für Android erkennen diese und andere Modifikationen des Trojaners Android.Joker. Unsere Nutzer sind somit sicher vor diesen Bedrohungen geschützt.

Mehr zu Android.Joker.531

Mehr zu Android.Joker.242.origin

#Android #Malware #kostenpflichtige_Abos #Trojaner

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender