Analyse und Rückblick von Viren & Co. für August 2016

Frankfurt, 31. August 2016

Im letzten Sommermonat haben die Sicherheitsanalysten von Doctor Web eine Vielzahl von Malware erforscht. So wurde Anfang August ein Trojaner erfasst, der POS-Terminals infiziert. Später wurden zwei in der Google GO-Sprache geschriebene Linux-Trojaner entdeckt, von denen einer ein Botnet einrichten kann. Außerdem wurde ein Schädling gefunden, der TeamViewer ausnutzt, sowie ein Trojaner, welcher auf Rechnern einen verfälschten Browser installiert.

Haupttrends

- Neuer Trojaner für POS-Terminals

- Verbreitung von neuen Trojanern für Windows

- Neuer Trojaner für Linux, der auf in Google GO geschrieben ist

Bedrohung des Monats

Böswillige Programme, die TeamViewer ausnutzen, sind ziemlich oft anzutreffen. Keine Ausnahme ist BackDoor.TeamViewerENT.1, der auch unter dem Namen Spy-Agent bekannt ist. Im Unterschied zu seinen Vorgängern nutzt BackDoor.TeamViewerENT.1 die Möglichkeiten von TeamViewer zur Benutzerspionage.

Die Backdoor ist in der Lage, fehlende TeamViewer Komponenten von ihrem Verwaltungsserver herunterzuladen und folgende Befehle auszuführen:

- Rechner neu starten;

- Rechner ausschalten;

- TeamViewer löschen;

- TeamViewer starten;

- Töne vom Mikrophon abhören;

- Abhören von Tönen abbrechen;

- Web-Cam finden;

- Video-Konferenz via Web-Cam starten;

- Video-Konferenz via Web-Cam abbrechen;

- Datei herunterladen, in einem temporären Verzeichnis abspeichern und starten;

- Konfigurationsdatei oder Datei der Backdoor aktualisieren;

- Verbindung zu einem Remote-Server aufbauen und cmd.exe mit dem Weiterleiten zum Remote-Host starten.

Die Virenanalysten von Doctor Web haben festgestellt, dass es die Entwickler von BackDoor.TeamViewerENT.1 auf Bewohner bestimmter Länder und Regionen abgesehen haben und diese zu einem vordefinierten Zeitpunkt angreifen. Mehr zur Funktionsweise der Backdoor und ihren Zielen finden Sie hier.

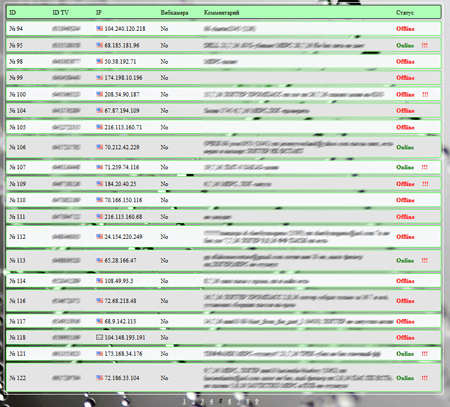

Statistiken des Desinfektions-Tools Dr.Web CureIt!

- Trojan.BtcMine.793

Trojaner, der auf dem Rechner des Benutzers das Mining von Kryptowährung, z.B. Bitcoin, unerlaubt durchführt. - Trojan.DownLoader

Familie von Trojanern zum Herunterladen von weiteren böswilligen Apps auf den Rechner. - Trojan.LoadMoney

Downloader, die im Rahmen des Partnerprogramms LoadMoney generiert werden. Diese Schädlinge laden böswillige Anwendungen herunter und installieren diese auf dem Rechner des Opfers. - Trojan.InstallCore.1903

Trojaner, der andere böswillige Applikationen herunterlädt und installiert. - Trojan.BPlug

Plug-ins, die unerwünschte Werbung anzeigen.

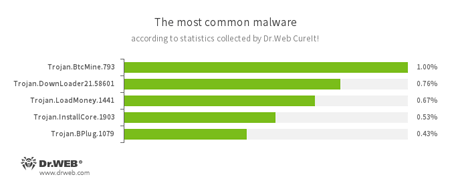

Statistiken von Servern von Doctor Web

- JS.Downloader

Böswillige Szenarien, die auf JavaScript geschrieben sind, Malware herunter laden und diese auf dem Rechner des Opfers installieren. - Trojan.DownLoader

Downloader, die im Rahmen des Partnerprogramms LoadMoney generiert werden. Diese Schädlinge laden böswillige Anwendungen herunter und installieren diese auf dem Rechner des Opfers. - Trojan.BPlug

Plug-ins, die unerwünschte Werbung anzeigen. - Trojan.LoadMoney

Downloader, die im Rahmen des Partnerprogramms LoadMoney generiert werden. Diese Schädlinge laden böswillige Anwendungen herunter und installieren diese auf dem Rechner des Opfers. - JS.Redirector

Böswillige Szenarien, die auf JavaScript geschrieben sind, Malware herunter laden und diese auf dem Rechner des Opfers installieren.

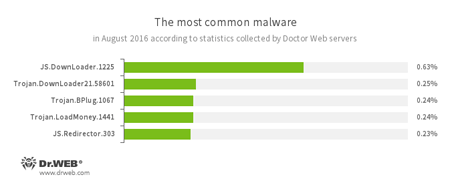

Malware im E-Mail-Traffic

- JS.Downloader

Böswillige Szenarien, die auf JavaScript geschrieben sind, Malware herunter laden und diese auf dem Rechner des Opfers installieren. - W97M.DownLoader

Download-Trojaner, die sich über Sicherheitslücken im Betriebssystem und in andere Software einschleusen und weitere böswillige Programme herunterladen.

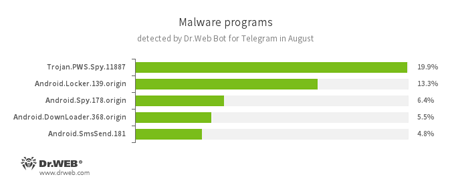

Dr.Web Bot für Telegram

Im März 2016 wurde Dr.Web für Telegram gestartet. Der Bot kann einen Link oder eine Datei blitzschnell prüfen und diese bei Malwarefund melden. Auf diese Weise kann er der Infizierung durch Viren & Co. vorbeugen. In den letzten Monaten konnten mehrere Tausend Nutzer vom Dr.Web Bot Gebrauch machen. Die Statistik zeigt, dass der Dr.Web Bot Gefahren nicht nur für Microsoft Windows, sondern auch für Android, aufspürt. Darüber hinaus konnten im August 2016 5,9% aller Benutzer den Bot mit Hilfe der Test-Datei EICAR testen. Die Top 5 Bedrohungen, welche durch Dr.Web für Telegram entdeckt wurden, finden Sie im nachfolgenden Diagramm.

- Trojan.PWS.Spy

Malware, die persönliche Daten von Windows-Benutzern klaut. - Android.Locker

Android-Trojaner, die Geld erpressen. Verschiedene Versionen dieser Malware zeigen die Meldung an, dass der Benutzer vermeintlich das Gesetz verletzt hat. Um die Sperrung zu deaktivieren, soll man dafür zahlen. - Android.Spy

Multifunktionale Trojaner, die Android-Geräte angreifen, Kontakte klauen, Kurznachrichten versenden, GPS-Koordinaten bestimmen sowie Registerkarten im Browser und IMEI des Smartphones ablesen können. - Android.DownLoader

Trojaner, die weitere Malware auf mobile Endgeräte herunterladen und installieren. - Android.SmsSend

Trojaner für Android, die kostspielige Kurznachrichten versenden.

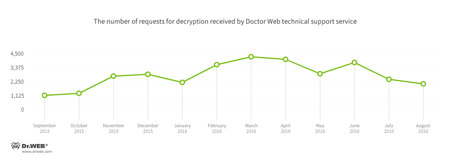

Verschlüsselungstrojaner

Im August 2016 erhielt der technische Support von Doctor Web Support-Anfragen aufgrund der folgenden Trojaner:

- Trojan.Encoder.761: 17,69% Anfragen

- Trojan.Encoder.858: 15,40% Anfragen

- Trojan.Encoder.4860: 12,56% Anfragen

- Trojan.Encoder.567: 9,49% Anfragen

- Trojan.Encoder.3953: 6,08% Anfragen

Dr.Web Security Space 11.0 für Windows

schützt vor Verschlüsselungstrojanern!

Diese Funktion ist in der Lizenz für Dr.Web für Windows nicht verfügbar.

| Schutz vor Datenverlust | |

|---|---|

|  |

Böswillige Webseiten

Im August 2016 wurden 245.394 Internetadressen in die Datenbank nicht empfohlener Webseiten aufgenommen.

| Juli 2016 | August 2016 | Wachstum |

|---|---|---|

| + 139 803 | + 245 394 | +75,5% |

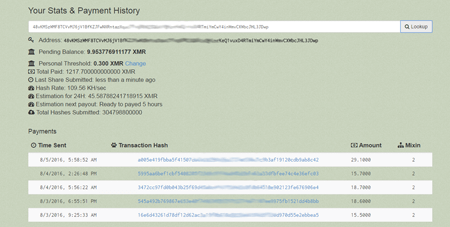

Böswillige Programme für Linux

Anfang August haben die Sicherheitsanalysten von Doctor Web einen Linux-Trojaner entdeckt, der in der Google GO-Programmiersprache geschrieben ist. Der Schädling, der das Programm zum Mining von Kryptowährung einsetzt, wird auch Linux.Lady.1 genannt. Nach dem Start übermittelt Linux.Lady.1 Informationen zur installierten Linux-Version, zur Anzahl von Prozessoren auf dem Rechner, zum Rechnernamen usw. an den Verwaltungsserver. Anschließend erhält der Trojaner eine Konfigurationsdatei und startet das Mining-Programm. Das auf diese Weise erhaltene Geld wird einer elektronischen Geldbörse von Cyber-Kriminellen gutgeschrieben.

Mehr zu Linux.Lady.1 finden Sie hier.

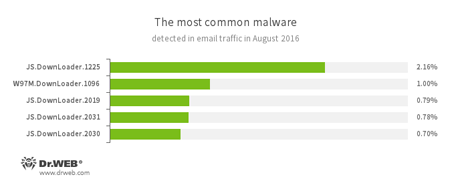

Ein weiterer Schädling - Linux.Rex.1 - verfügt über noch größere Funktionsmöglichkeiten. Er ist auch in Google GO geschrieben und kann Botnets einrichten sowie Webseiten unter beliebten CMSs angreifen. Außerdem kann der Bösewicht Drohungsmails versenden, DDoS-Angriffe durchführen sowie Benutzerdaten wie SSH-Schlüssel, Logins und Passwörter klauen. Linux.Rex.1 kann auf Befehl von Cyber-Kriminellen böswilligen Anwendungen auf dem Rechner starten.

Andere Ereignisse

Anfang August wurde Trojan.Kasidet.1 ausfindig gemacht, der POS-Terminals infiziert. Neben den üblichen Funktionen für ein POS-Terminal, kann er auch Benutzerdaten für Outlook, Foxmail oder Thunderbird klauen und sich in Browserprozesse von Mozilla Firefox, Google Chrome, Microsoft Internet Explorer und Maxthon - zum Abfangen von GET- und POST-Anfragen - einschleusen. Der Schädling ist darüber hinaus in der Lage, auf Befehl der Cyber-Kriminellen eine weitere böswillige Anwendung zu starten und diesen eine Liste von funktionierenden Anwendungen mitzuteilen. Mehr zu Trojan.Kasidet.1 lesen Sie hier.

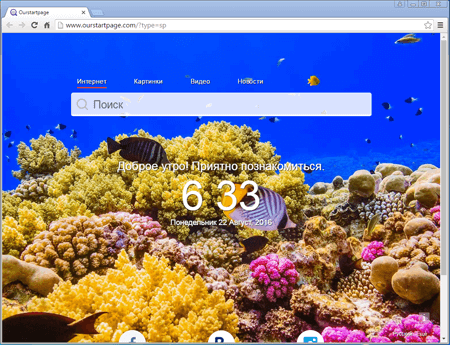

Ende August begann Trojan.Mutabaha.1 mit seiner Verbreitung. Der Schädling installiert den verfälschten Chrome-Browser auf Rechnern der Opfer.

Dieser Browser nennt sich Outfire. Die Entwickler von Trojan.Mutabaha.1 verbreiten jedoch 56 vergleichbare Browser unter verschiedenen Namen. Outfire unterschiebt den installierten Google Chrome - er modifiziert bestehende Desktopverbindungen (oder löscht diese und erstellt neue) und kopiert das aktuelle Benutzerprofil von Chrome. Die Startseite des Browsers kann nicht angepasst werden und verfügt über ein Werbe-Plug-in, welches nicht deaktiviert werden kann. Mehr zu diesem Schädling lesen Siehier.

Böswillige und unerwünschte Software für mobile Endgeräte

Im August haben die Sicherheitsanalysten von Doctor Web einen Android-Trojaner entdeckt, der unerwünschte Werbung anzeigt sowie Apps auf Google Play kaufen und herunterladen kann. Darüber hinaus wurden im vergangenen Monat verfälschte Dr.Web Applikationen für iOS auf Apple iTunes entdeckt.

Bemerkenswerte Ereignisse im August 2016:

- Entdeckung eines Android-Trojaners, der unerwünschte Werbung anzeigt und Software auf Google Play kaufen und herunterladen kann;

- Entdeckung von verfälschten Dr.Web Applikationen für iOS auf Apple iTunes.

Mehr zur Lage in der Sicherheitsszene lesen Sie hier.