Rückblick und Analyse von Bedrohungen im Monat September 2016

Frankfurt, 30. September 2016

Im September 2016 haben die IT-Sicherheitsanalysten von Doctor Web mehrere böswillige Programme für Linux entdeckt und unter die Lupe genommen. So wurde Anfang September ein Linux-Trojaner entlarvt, der auf Rust geschrieben ist. Anschließend entdeckte man einen Linux-Trojaner, der in der Lage ist, DDoS-Angriffe durchzuführen. Darüber hinaus wurde eine ganze Familie von DDoS-Trojanern geprüft, die in verschiedenen Linux-Versionen funktionieren können. Auch ein neuer Android-Schädling, der sich in Systemprozesse einbetten kann, zog die Aufmerksamkeit auf sich. Dieser Schädling kann sich in Systemprozesse einbetten.

Hauptereignisse

- Rust-Trojaner für Linux

- Verbreitung von neuen Linux-Trojanern für DDoS-Angriffe

- Android-Trojaner, der sich in Systemprozesse einbetten kann

Bedrohung des Monats

DDoS-Trojaner sind keine Seltenheit. Einige von Ihnen können Rechner infizieren, die nicht nur unter Microsoft Windows, sondern auch unter Linux arbeiten. Einer unter vielen ist Linux.Mirai.

Die Vollversion von Linux.Mirai wurde bereits im Mai 2016 auseinandergenommen und in die Virendatenbank von Doctor Web als Linux.DDoS.87 aufgenommen. Der Schädling arbeitet auf Rechnern mit der Architektur х86, ARM, MIPS, SPARC, SH-4 und M68K und ist mit Linux.BackDoor.Fgt vergleichbar. Über diesen wurde bereits hier im Jahre 2014 berichtet. Linux.DDoS.87 sucht auf dem infizierten Gerät nach Malware und stoppt alle anderen böswilligen Programme. Auf Hinweise von Cyber-Kriminellen kann er folgende Befehle ausführen:

- UDP flood;

- UDP flood over GRE;

- DNS flood;

- TCP flood (mehrere Varianten);

- HTTP flood.

Ende August wurde die Verbreitung von Linux.DDoS.89 festgestellt. Dieser Schädling weist einige Ähnlichkeiten mit seinem Vorgänger Linux.DDoS.87 auf. Die Aktionsfolge und der Selbstschutzmechanismus beim Starten des Schädlings ist jedoch nun anders. Aus der Liste von Angriffen ist der Angriffstyp HTTP flood verschwunden. In Linux.DDoS.89 gibt es eine neue Komponente - den telnet-Scanner, welcher im Netz nach anfälligen Geräten sucht und via telnet eine Verbindung zu ihnen aufbaut.

Vor kurzem wurde auch ein weiterer Vertreter dieser Familie entdeckt, der den Namen Linux.Mirai trägt. Der Trojaner ist in der Lage, den Timer watchdog zu deaktivieren und Angriffe durch HTTP flood zu starten. Mehr Informationen dazu finden Sie hier.

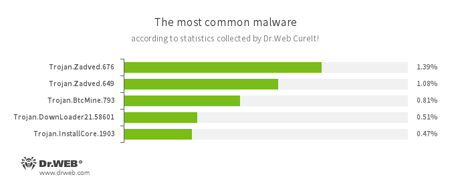

Statistiken von Dr.Web CureIt!

- Trojan.Zadved

Böswilliges Plug-in, das authentische Suchtreffer unterschiebt und Werbung austauscht. - Trojan.BtcMine.793

Trojaner, der unerlaubt Cyber-Währung wie z.B. Bitcoins erwirbt. - Trojan.DownLoader

Trojaner, die zum Herunterladen von böswilligen Apps verwendet werden. - Trojan.InstallCore.1903

Installer für böswillige Applikationen.

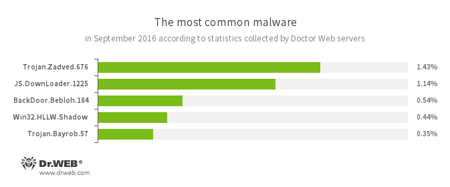

Serverstatistiken von Doctor Web

- Trojan.Zadved

Böswilliges Plug-in, das authentische Suchtreffer unterschiebt und Werbung austauscht. - JS.Downloader

Böswillige Szenarien auf JavaScript, die andere böswillige Programme herunterladen und installieren. - BackDoor.Bebloh.184

Trojaner, die sich in Prozesse anderer Anwendungen einbetten und Befehle von Cyber-Kriminellen ausführen können. - Win32.HLLW.Shadow

Wurm, der sich über Wechseldatenträger und Network Values sowie via SMB-Protokolle verbreitet. Er ist in der Lage, ausführbare Dateien vom Server herunterzuladen und zu starten. - Trojan.Bayrob.57

Trojaner, der vertrauliche Daten klaut und Befehle von Cyber-Kriminellen ausführen kann.

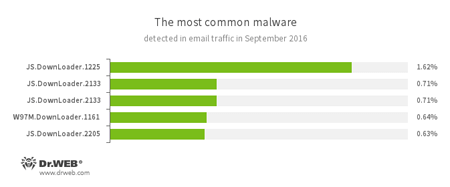

Malware im Mail-Traffic

- JS.Downloader

Böswillige Szenarien auf JavaScript, die andere böswillige Programme herunterladen und installieren. - W97M.DownLoader

Trojaner, die Sicherheitslücken von Office-Anwendungen ausnutzen und andere böswillige Programme herunterladen.

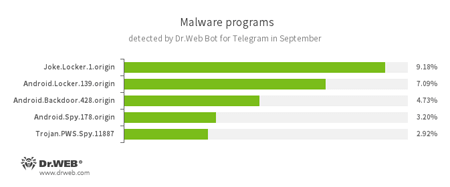

Statistiken von Dr.Web für Telegram

- Joke.Locker.1.origin

- Android.Locker.139.origin

- Android.Backdoor.428.origin

Android-Backdoor, die Kurznachrichten empfängt und versendet, aufgerufene Internetadressen speichert und Kontakte sowie andere Daten aus dem Telefonbuch sammelt. - Android.Spy

Multifunktionale Trojaner für Android, die Kontakte aufnehmen, Kurznachrichten empfangen und versenden, den Standort bestimmen, Registerkarten des Browsers lesen und speichern und IMEI vom Mobiltelefon ablesen können. - Trojan.PWS.Spy.11887

Trojaner für Windows, der sensible Daten der Benutzer klauen kann.

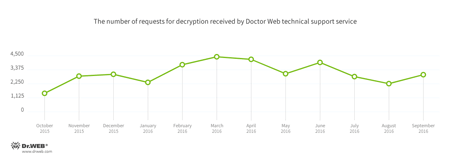

Encoder

Im September 2016 sind erneut mehrere Benutzer wegen Encodern zu Schaden gekommen. Die Statistik dazu ist wie folgt:

- Trojan.Encoder.717: 25,64% Anfragen;

- Trojan.Encoder.602: 21,53% Anfragen;

- Trojan.Encoder.143: 5,11% Anfragen;

- Trojan.Encoder.126: 4,51% Anfragen;

- Trojan.Encoder.119: 4,26% Anfragen.

Dr.Web Security Space 11.0 für Windows

schützt gegen Encoder!

Diese Funktion ist in der Lizenz für Dr.Web für Windows nicht verfügbar.

| Schutz vor Datenverlust | |

|---|---|

|  |

Gefährliche Webseiten

Im September 2016 wurden 298.985 neue Internetadressen in die Doctor Web Datenbank von unerwünschten Webseiten aufgenommen.

| August 2016 | September 2016 | Wachstum |

|---|---|---|

| + 245 394 | + 298 985 | +21,8% |

Malware für Linux

Die Linux-Backdoor, die als Linux.BackDoor.Irc.16 getauft wurde, ist besonders, weil sie auf Rust geschrieben ist. Linux.BackDoor.Irc.16 führt Befehle von Cyber-Kriminellen aus. Für die Kommunikation mit digitalen Räubern nutzt der Trojaner das IRC-Protokoll (Internet Relay Chat). Mehr dazu finden Sie hier.

Außerdem wurde Linux.DDoS.93 ausfindig gemacht. Dieser Schädling ist in der Lage, DDoS-Angriffe sowie folgende Befehle auszuführen:

- Den Schädling aktualisieren;

- Definierte Datei herunterladen und starten;

- Sich selbst löschen;

- Ein benutzerdefiniertes Port durch UDP flood angreifen;

- Ein beliebiges Port durch UDP flood angreifen;

- Angriff durch Spoofed UDP flood starten;

- Angriff durch TCP flood starten;

- Angriff durch TCP flood starten (4096 Byte);

- Angriff durch HTTP flood mittels GET-Anfragen starten;

- Angriff durch HTTP flood с mittels POST-Anfragen starten;

- Angriff durch HTTP flood mittels HEAD-Anfragen starten;

- HTTP-Anfragen an 255 beliebige IP-Adressen senden;

- Ausführen abschließen;

- Befehl “ping” senden.

Mehr zu Linux.DDoS.93 finden Sie hier.

Malware für mobile Endgeräte

Im September 2016 haben die Virenanalysten von Doctor Web neue Versionen von Android.Xiny entdeckt, die zum unsichtbaren Download und zur unkontrollierten Installation entwickelt waren. Die entdeckten Trojaner haben gelernt, sich in Prozesse von Applikationen einzubetten und sind somit in der Lage, zusätzliche Programm-Module zu starten.

Ereignisse aus der mobilen IT-Sicherheitsszene:

- Entdeckung neuer Vertreter von Android.Xiny, die sich in Prozesse von Systemapplikationen einbetten und einzelne Module starten können.