Malwarebericht Oktober 2016

27 Oktober 2016

Im Oktober 2016 haben die Virenanalysten von Doctor Web den ersten Encoder analysiert, der auf Google Go geschrieben ist. Als Resultat konnte man ein Entschlüsselungstool entwickeln, das beschädigte Dateien dekodieren kann. In der zweiten Monatshälfte wurde eine Backdoor für Linux analysiert, die auf den Geräten der Anwender Befehle von Cyber-Kriminellen ausführen kann. Mobile Endgeräte unter Android bleiben immer noch eine Zielscheibe für Verbrecher.

Haupttrends

- Der erste Verschlüsselungstrojaner, der mittels Google Go entwickelt wurde, taucht auf.

- Verbreitung von neuen Trojanern für Linux.

- Verbreitung von Malware für Android.

Bedrohung des Monats

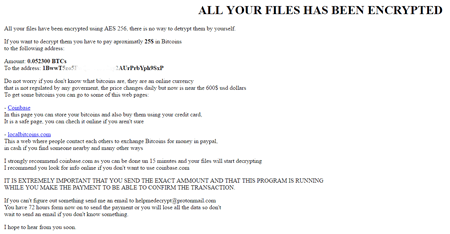

Encoder können mit Recht zur gefährlichsten Ransomware gezählt werden. Neue Encoder-Versionen tauchen monatlich auf – so auch ein Trojaner, der mittels der Google Go-Sprache entwickelt wurde. Der erste solcher Schädlinge wurde unter dem Namen Trojan.Encoder.6491 in die Dr.Web Virendatenbank aufgenommen.

Der Trojaner ist in der Lage, 140 Dateitypen durch einen AES-Algorithmus auf Festplatten zu verschlüsseln. Trojan.Encoder.6491 verschlüsselt Dateinamen mit Base64 und vergibt die Erweiterung .enc an sie. Im Endergebnis wird die Datei mit dem Namen Test_file.avi den Namen VGVzdF9maWxlLmF2aQ==.enc bekommen. Anschließend öffnet der Encoder die Datei Instructions.html und verlangt ein Lösegeld in Bitcoins.

Trojan.Encoder.6491 prüft innerhalb eines gewissen Zeitintervalls den Kontostand der Bitcoin-Geldbörse, auf welche das Opfer das Lösegeld überweisen soll und entschlüsselt kodierte Dateien, wenn das Opfer das Lösegeld gezahlt hat. Die Analysten von Doctor Web haben aber eine Methode entwickelt, mit der man Anwenderdateien entschlüsseln kann.

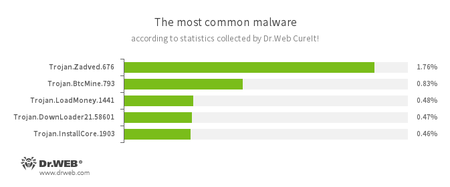

Statistik von Dr.Web CureIt!

- Trojan.Zadved

Schadcode, der Suchtreffer auf Google und Werbe-Meldungen auf anderen Webseiten verfälscht. - Trojan.BtcMine.793

Trojaner, der CPU-Ressourcen versteckt zum Mining von Kryptowährung ausnutzt. - Trojan.LoadMoney

Downloader, die im Rahmen des Partnerprogramms LoadMoney generiert werden. Diese Schädlinge laden böswillige Anwendungen herunter und installieren diese auf dem Rechner des Opfers. - Trojan.DownLoader

Familie von Trojanern zum Herunterladen von weiteren böswilligen Apps auf den Rechner. - Trojan.InstallCore.1903

Familie von Downloadern, die unnötige und unerwünschte Applikationen installieren.

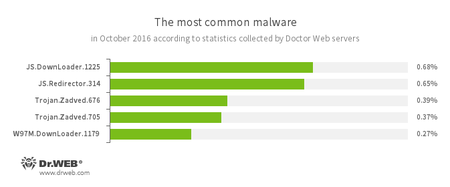

Serverstatistik von Doctor Web

- JS.Downloader

Plug-ins, die unerwünschte Werbung anzeigen. - JS.Redirector

Böswillige Szenarien, die auf JavaScript geschrieben sind, Malware herunterladen und diese auf dem Rechner des Opfers installieren. - Trojan.Zadved

Schadcode, der Suchtreffer auf Google und Werbe-Meldungen auf anderen Webseiten verfälscht. - W97M.DownLoader

Böswillige Szenarien, die Sicherheitslücken in Office-Applikationen ausnutzen, Malware herunterladen und diese auf dem Rechner des Opfers installieren.

Malware im E-Mail-Traffic

- JS.Downloader

Böswillige Szenarien, die auf JavaScript geschrieben sind, Malware herunterladen und diese auf dem Rechner des Opfers installieren. - JS.Redirector

Böswillige Szenarien, die auf JavaScript geschrieben sind, Malware herunterladen und diese auf dem Rechner des Opfers installieren.

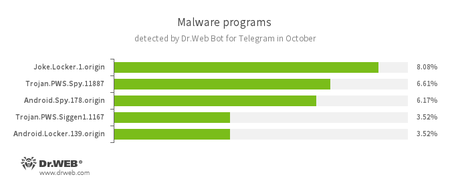

Statistik von Dr.Web Bot für Telegram

- Joke.Locker.1.origin

Scherzprogramm für Android, das den Bildschirm des Smartphones sperrt und BSOD (Blue Screen of Death) anzeigt. - Trojan.PWS.Spy.11887

Trojaner für Windows, der sensible Benutzerdaten klauen kann. - Android.Spy

Multifunktionale Trojaner für Android, die Kontakte ablesen und speichern, Kurznachrichten empfangen und versenden, Registerkarten des Browsers abspeichern und IMEI sowie die Mobiltelefonnummer ablesen können. - Trojan.PWS.Siggen1.1167

Trojaner für Windows, der Passwörter klauen kann. - Android.Locker.139.origin

Android-Trojaner, der aufdringliche Werbung anzeigen, das Endgerät sperren und ein Lösegeld verlangen kann.

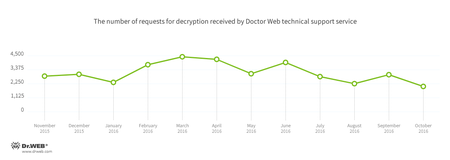

Verschlüsselungstrojaner

Für folgende Trojaner sind im Oktober 2016 Anfragen beim technischen Support von Doctor Web eingegangen:

- Trojan.Encoder.858 — 26.85% Anfragen

- Trojan.Encoder.761 — 21.01% Anfragen

- Trojan.Encoder.3953 — 5.25% Anfragen

- Trojan.Encoder.567 — 4.61% Anfragen

- Trojan.Encoder.3976 — 2.92% Anfragen

Dr.Web Security Space 11.0 für Windows

schützt vor Verschlüsselungstrojanern!

Diese Funktionalität fehlt in der Lizenz für Dr.Web für Windows.

| Schutz vor Datenverlust | |

|---|---|

|  |

Gefährliche Webseiten

Im Oktober wurden 338.670 neue Internetadressen aufgenommen.

| September 2016 | Oktober 2016 | Wachstum |

|---|---|---|

| +298,985 | +338,670 | +13.27% |

Unter den neuen nicht empfohlenen Webseiten sind vor allem Betrugsressourcen zu finden. Welche Betrugsmethoden Cyber-Kriminelle ausgeklügelt haben, erfahren Sie hier

Erfahren Sie mehr zu nicht empfohlenen Webseiten

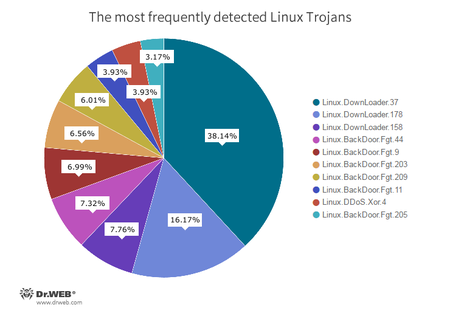

Malware für Linux

Seit Oktober wurden von Doctor Web 40.756 Angriffe gegen Linux-Endgeräte festgestellt. 35.423 wurden via SSH und 5.333 via Telnet durchgeführt. Die Anteile von Malware, die Cyber-Kriminelle auf infizierte Endgeräte hochgeladen haben, finden Sie auf folgendem Diagramm:

- Linux.Downloader

Böswillige Szenarien und Skrypits für Linux, die zum Herunterladen und zur Installation von Malware dienen. - Linux.BackDoor.Fgt

Böswillige Software für Linux, die DDoS-Angriffe durchführt. Es gibt Trojaner für Linux, die sich in die Architekturen MIPS und SPARC integrieren können. - Linux.DDoS.Xor

Malware für Linux, die DDoS-Angriffe gegen Netzwerkübergänge durchführt.

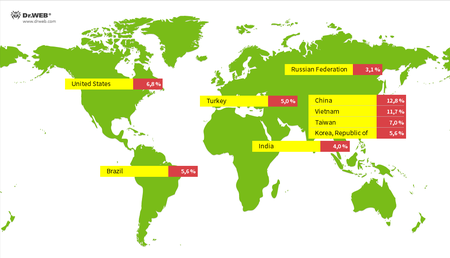

Die geografische Verteilung von IP-Adressen, von denen Malware auf Linux-Geräte hochgeladen wurde, finden Sie hier:

Ende Oktober wurde eine Backdoor analysiert, die Linux-Anwender bedroht. Der Trojaner heißt Linux.BackDoor.FakeFile.1 und verbreitet sich als PDF-Datei, Microsoft-Office- oder Open-Office-Datei. Der Schädling kann folgende Befehle übernehmen:

- Während einer Sitzung Nachrichten versenden;

- Liste von Inhalten übermitteln;

- Eine Datei oder ein Verzeichnis auf den Server übertragen;

- Verzeichnis löschen;

- Datei löschen;

- Verzeichnis umbenennen;

- Sich selbst löschen;

- Neue Kopie eines Prozesses starten;

- Laufende Verbindung abbrechen;

- Backconnect organisieren und und sh starten;

- Backconnect abbrechen;

- Ausführbare Datei öffnen;

- Prozessdatei schließen;

- Datei oder Verzeichnis erstellen;

- Werte in einer Datei abspeichern;

- Namen, Erlaubnisse und Daten von Dateien extrahieren;

- 777 Rechte für eine bestimmte Datei definieren;

- Backdoor abbrechen.

Mehr Infos zu Linux.BackDoor.FakeFile.1 finden Sie hier.

Malware für mobile Endgeräte

Ende September wurde auf Google Play der Trojaner Android.SockBot.1 entdeckt, der den Internettraffic über infizierte mobile Endgeräte, die er als Proxy-Server ausnutzt, weiterleitet.

Wichtigste Vorfälle aus der mobilen Sicherheitsszene im Oktober 2016:

- Android.SockBot.1 auf Google Play entdeckt. Der Schädling infiziert mobile Endgeräte und nutzt diese dann als Proxy-Server.

Mehr dazu finden Sie hier.