Doctor Web: Rückblick und Analyse von Bedrohungen im Februar 2017

Frankfurt, 28. Februar 2017

Im Februar 2017 ist ein neuer Bankentrojaner aufgetaucht, der den Quellcode von einem anderen Vertreter der Bankentrojaner-Familie „Zeus (Trojan.PWS.Panda)“ geerbt hat. Dieser Schädling bettet fremde Inhalte in Webseiten ein und startet einen VNC-Server auf dem infizierten PC. Darüber hinaus haben die Virenanalysten von Doctor Web einen neuen Trojaner für Linux entdeckt. Die Virendefinitionsdatei von Dr.Web für Android wurde mit neuen Signaturen ausgerüstet.

Haupttrends

- Verbreitung eines neuen Bankentrojaners

- Entdeckung eines Schädlings für Linux

- Neuer Trojaner für Android

Bedrohung des Monats

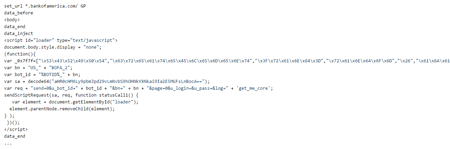

Bankentrojaner sind eine der gefährlichsten Arten von Malware, weil sie in der Lage sind, Geld von Bankkonten der Opfer zu klauen. Ein neu entdeckter Bankentrojaner wurde als Trojan.PWS.Sphinx.2 benannt. Er führt Web-Injects aus, d.h. er fügt fremde Inhalte in Webseiten ein, die sich Anwender ansehen. Auf diese Weise kann er Benutzerdaten, die der Benutzer z.B. auf Bankenwebseiten eingibt, klauen. Untenstehend finden Sie ein Beispiel für den Code, der von Trojan.PWS.Sphinx.2 auf der Webseite bankofamerica.com eingebettet wird:

Trojan.PWS.Sphinx.2 bettet sich beim Booten in den Prozess explorer.exe ein und entschlüsselt einen Konfigurationsblock, auf dem die Adresse eines Verwaltungsservers und der Schlüssel für ein- und ausgehende Daten gespeichert sind. Trojan.PWS.Sphinx.2 verfügt über eine Modul-Architektur: Der Trojaner lädt auf Anforderung der Cyber-Kriminellen zusätzliche Plug-ins herunter. Zwei Module, die der Bankentrojaner verwendet, sind zum Starten in 32- und 64-Bit-Versionen von Windows vorgesehen, zwei weitere Module zum Starten auf dem infizierten Rechner des VNC-Servers, über den Cyber-Kriminelle eine Verbindung zum infizierten PC herstellen können. Außerdem lädt Trojan.PWS.Sphinx.2 eine Reihe von Tools zur Installation eines digitalen Zertifikats herunter und speichert diese auf dem infizierten PC. Letzteres wird von Cyber-Kriminellen für Angriffe nach der MITM-Methode (Man in the middle) verwendet. Der Trojaner verfügt zudem über einen Grabber: Ein Modul, welches Daten des Benutzers abfängt und an einen Remote-Server von Cyber-Kriminellen weiterleitet. Mehr zum Schädling finden Sie hier.

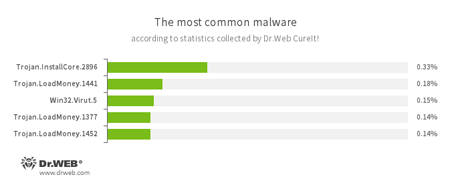

Statistiken von Dr.Web CureIt!

- Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.LoadMoney

Downloadtrojaner, die durch Server von LoadMoney generiert werden. Die Apps laden unerwünschte Software herunter und installieren diese auf dem PC des Opfers. - Win32.Virut.5

Komplexer polymorpher Virus, der ausführbare Dateien startet und Funktionen der Remote-Verwaltung enthält.

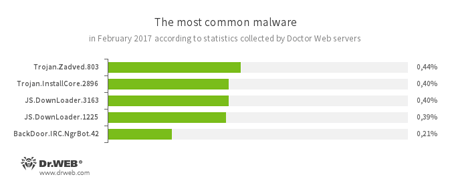

- Trojan.Zadved

Böswilliges Plug-in, das authentische Suchtreffer unterschiebt und Werbung austauscht. - Trojan.InstallCore

Trojaner, die andere Malware installieren. - JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - BackDoor.IRC.NgrBot.42

Schädling, der via IRC (Internet Relay Chat) Befehle von Cyber-Kriminellen empfangen und ausführen kann.

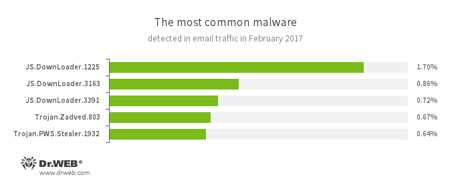

Malware im E-Mail-Traffic

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - Trojan.Zadved

Böswilliges Plug-in, das authentische Suchtreffer unterschiebt und Werbung austauscht. - Trojan.PWS.Stealer

Trojaner, die vertrauliche Benutzerdaten auf dem PC klauen.

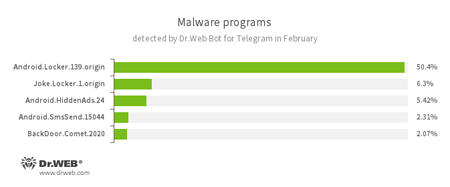

Statistik von Dr.Web Bot für Telegram

- Android.Locker.139.origin

Android-Trojaner, der Lösegeld für die vermeintliche Entsperrung von Geräten verlangt. - Joke.Locker.1.origin

Scherzprogramm für Android, das den Bildschirm des mobilen Endgerätes sperrt und BSOD (Blue Screen of Death) anzeigt. - Android.HiddenAds.24

Trojaner, der aufdringliche Werbung auf dem infizierten Gerät anzeigt. - Android.SmsSend.15044

Schädling, der kostenpflichtige Services abonniert, indem er Kurznachrichten an vordefinierte Nummern versendet. - BackDoor.Comet.2020

Die Backdoor kann auf dem infizierten PC Befehle per Fernzugriff ausführen und den Zugang zum PC für Cyber-Kriminelle freigeben.

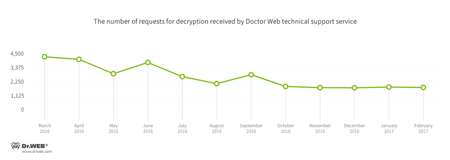

Meist verbreitete Encoder im Februar 2017

- Trojan.Encoder.858 — 31.16% Anfragen;

- Trojan.Encoder.567 — 6.70% Anfragen;

- Trojan.Encoder.3953 — 4.70% Anfragen;

- Trojan.Encoder.761 — 3.31% Anfragen;

- Trojan.Encoder.3976 — 1.91% Anfragen.

Dr.Web Security Space 11.0 für Windows

schützt vor Encodern!

Diese Funktion ist in der Lizenz Dr.Web Antivirus für Windows nicht vorhanden

| Schutz vor Datenverlust | |

|---|---|

|  |

Im Februar 2017 wurden 134.063 Internetadressen in die Datenbank von nicht empfohlenen Webseiten aufgenommen.

| Januar 2017 | Februar 2017 | Wachstum |

|---|---|---|

| + 223 127 | + 134 063 | -39.9% |

Malware für Linux

Trojaner, die Linux-Geräte infizieren, sind keine Seltenheit mehr. Im Februar 2017 haben Sicherheitsspezialisten von Doctor Web ungewöhnliche Malware entdeckt, welche nach dem Start unter Microsoft Windows nach Linux-Geräte sucht und diese versucht zu infizieren.

Der Trojaner wurde als Trojan.Mirai.1 getauft. Nachdem er eine Liste von IP-Adressen von seinem Verwaltungsserver heruntergeladen hat, startet er einen Scanner, der diese IP-Adressen abfragt, auf dem infizierten Gerät. Beim Verbindungsaufbau via Telnet lädt der Trojaner eine binäre Datei herunter, die den Schädling Linux.Mirai startet. Darüber hinaus ist er in der Lage, Befehle von Cyber-Kriminellen auszuführen. Mehr zum Schädling finden Sie hier.

Im Februar wurde außerdem Linux.Aliande.4 analysiert, der zum Einbruch in Remote-PCs verwendet wird. Der Schädling verwendet eine Liste mit IP-Adressen, die er vom Verwaltungsserver erhält, ermittelt einen passenden Benutzernamen und ein Passwort und stellt eine Verbindung via SSH her. Die Liste von passenden Benutzernamen und Passwörtern sendet er Cyber-Kriminellen zu.

Malware & Co. für mobile Endgeräte

Der Trojaner Android.Click.132.origin wurde entdeckt, welcher sich über Google Play verbreitete. Dieser Schädling rief verdeckt Webseiten auf und klickte automatisch auf Werbebanner. So konnten Virenschreiber daran Geld verdienen.

Wichtigste Ereignisse in der mobilen Sicherheitsszene im Februar 2017:

- • Android-Trojaner entdeckt, der Webseiten von Werbung verdeckt aufrief und automatisch auf Werbebanner klickte.

Mehr zur Sicherheitslage in der mobilen Sicherheitsszene finden Sie hier.

[% END %]