Doctor Web: Virenrückblick und Analyse von Bedrohungen im März 2017

Frankfurt, 3. April 2017

Im Frühling 2017 haben sich Cyber-Kriminelle aktiv gezeigt – vor allem beim digitalen Betrug und bei der Verbreitung von Malware. Im März wurde ein neuer Linux-Trojaner entdeckt, der DDoS-Angriffe durchführt. Auf Google Play haben die Virenanalysten von Doctor Web zudem einen Schädling entdeckt, der auf dem Bildschirm des Android-Geräts Werbung anzeigt. Insgesamt wurde die App über 50 Mio. Mal heruntergeladen. Darüber hinaus konnten die Sicherheitsspezialisten von Doctor Web Webseiten entdecken, welche in die Liste von nicht empfohlenen Webseiten aufgenommen wurden.

Hauptereignisse

- Neuer Trojaner für Linux

- Vielzahl böswilliger Webseiten entdeckt

- Verbreitung von aggressiven Werbe-Modulen und Trojanern für Android

Bedrohung des Monats

Malware für Linux lädt in der Regel andere Trojaner auf das Zielgerät herunter, organisiert Proxy-Server und führt DDoS-Angriffe durch. Der Schädling Linux.DDoS.117 ist für einen solchen Angriff genau zugeschnitten.

Der Bösewicht hat u.a. entsprechende Versionen für Architekturen wie Intel x86, M68K, MIPS, MIPSEL, SPARC, SH4, Power PC und ARM. Nachdem Linux.DDoS.117 gestartet wurde, wartet er eine Internetverbindung ab und sendet dann Daten über das Gerät an Cyber-Kriminelle. Der Trojaner ist in der Lage, Befehle zu empfangen und diese mittels des sh-Interpretators auszuführen. Mit einem Befehl teilen Cyber-Kriminelle dem Trojaner mit, welche Rechner wie lange angegriffen werden sollen. Mehr zu Linux.DDoS.117 finden Sie hier.

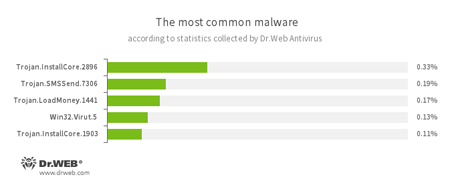

Statistiken von Dr.Web Antivirus

- Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.SMSSend.7306

Trojaner mit einem Installationsassistenten, der Kurznachrichten an kostenpflichtige Nummern versenden kann. Mit dieser Funktion erpresst er Geld von Benutzern, die für die Installation einer App eine Kurznachricht versenden sollen. - Trojan.LoadMoney

Downloadtrojaner, die durch Server von LoadMoney generiert werden. Die Apps laden unerwünschte Software herunter und installieren diese auf dem PC des Opfers. - Win32.Virut.5

Komplexer polymorpher Virus, der ausführbare Dateien infiziert und Rechner per Remote-Zugriff verwalten kann.

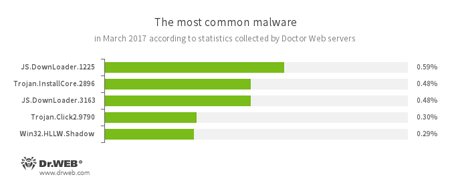

Serverstatistiken von Doctor Web

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.Click2.9790

Trojaner, welche die Besucherzahl für Webseiten künstlich steigern. Solche Trojaner leiten Besucheranfragen an vordefinierten Webseiten weiter. - Win32.HLLW.Shadow

Wurm, der sich über Wechseldatenträger und mittels eines SMB-Protokolls verbreitet und in der Lage ist, ausführbare Dateien herunterzuladen und zu starten.

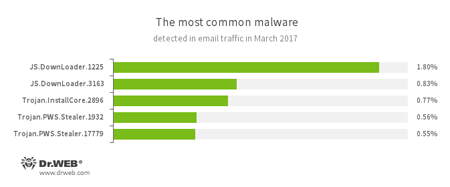

Malwarestatistik im E-Mail-Traffic

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.PWS.Stealer

Trojaner, die vertrauliche Benutzerdaten auf dem PC klauen.

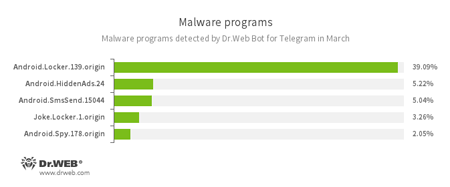

Statistiken von Dr.Web für Telegram

- Android.Locker.139.origin

Android-Trojaner, der Lösegeld für die vermeintliche Entsperrung von Geräten verlangt. - Android.HiddenAds.24

Trojaner, der aufdringliche Werbung auf dem infizierten Gerät anzeigt. - Android.SmsSend.15044

Schädling, der kostenpflichtige Services abonniert, indem er Kurznachrichten an vordefinierte Nummern versendet. - Joke.Locker.1.origin

Scherzprogramm für Android, welches den Bildschirm des mobilen Endgerätes sperrt und BSOD (Blue Screen of Death) anzeigt. - Android.Spy.178.origin

Trojaner für Windows, der vertrauliche Daten der Benutzer klauen kann.

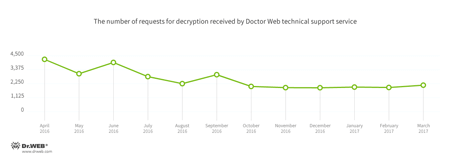

Verschlüsselungstrojaner (Encoder)

Meist verbreitete Encoder im März 2017

- Trojan.Encoder.858 — 26.71% Anfragen;

- Trojan.Encoder.3953 — 5.89% Anfragen;

- Trojan.Encoder.10144 — 2.83% Anfragen;

- Trojan.Encoder.761 — 2.60% Anfragen;

- Trojan.Encoder.567 — 2.09% Anfragen.

Anfang März postete ein Benutzer auf bleepingcomputer.com einen Link mit einer Liste an Schlüsseln, die durch den Verschlüsselungstrojaner Dharma verwendet werden. Der Schädling wurde von Doctor Web als Trojan.Encoder.3953 klassifiziert. Dies ist schon der zweite Fall des Schlüsseldiebstahls. Die durch den Schädling verschlüsselten Dateien erhalten Erweiterungen wie .xtbl, .CrySiS, .crypted, .crypt oder .lock und eine Email-Adresse des Verbrechers. Dadurch konnten die Sicherheitsspezialisten von Doctor Web eine Entschlüsselungsmethode für Dateien entwickeln, die durch Trojan.Encoder.3953 verschlüsselt wurden.

Die Virenanalysten von Doctor Web haben außerdem einen Algorithmus zur Entschlüsselung von Daten entwickelt, die durch Trojan.Encoder.10465 verschlüsselt wurden. Der Schädling ist in Delphi geschrieben und verseht verschlüsselte Dateien mit der Erweiterung .crptxxx. Mehr zum Schädling und Maßnahmen, die Sie gegen Encoder treffen können, finden Sie hier.

Dr.Web Security Space 11.0 für Windows

schützt vor Encodern!

Diese Funktion ist in der Lizenz Dr.Web Antivirus für Windows nicht vorhanden

| Schutz vor Datenverlust | |

|---|---|

|  |

Im Februar 2017 wurden 223.173 Internetadressen in die Datenbank von nicht empfohlenen Webseiten aufgenommen.

| Februar 2017 | März 2017 | Wachstum |

|---|---|---|

| + 134,063 | + 223,173 | + 66.46% |

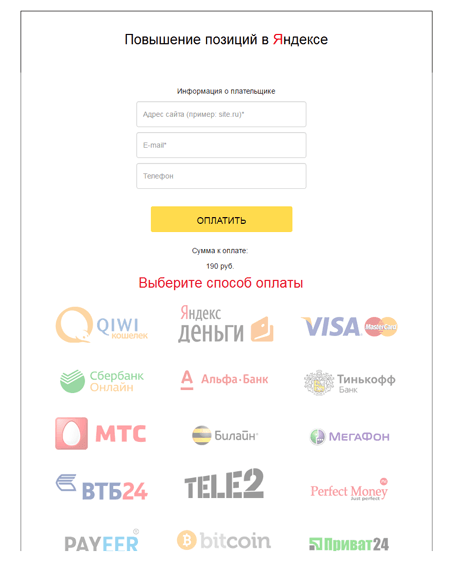

Die Sicherheitsanalysten von Doctor Web haben im März über 500 böswillige Webseiten entdeckt, die auf Besitzer von Webseiten und Administratoren abzielten. Viele haben ein vermeintliches SEO-Angebot vom Suchmaschinenanbieter Yandex erhalten. Die Email enthielt einen Link, mit welchem man den SEO-Service bezahlen sollte.

Dieses Angebot erwies sich als Betrug: Nach der Zahlung erhielt das Opfer nichts davon, was ihm versprochen wurde. Cyber-Kriminelle haben über 500 derartiger Webseiten erstellt und platzierten diese auf mehreren gemieteten Marktplätzen im Internet. Weitere Infos dazu finden Sie hier.

Malware & Co. für mobile Endgeräte

Die Sicherheitsanalysten von Doctor Web haben auf Google Play ein Werbe-Modul entdeckt, das als Adware.Cootek.1.origin bezeichnet wurde. Es war in die Bildschirmtastatur TouchPal-App integriert. Nach der Installation der App zeigte Adware.Cootek.1.origin unerlaubt Werbung, erstellte Widgets, die man nicht deinstallieren konnte, und bettete Banner in den Sperrbildschirm ein. Nach der Entsperrung des Endgeräts zeigte der Schädling auch Werbung.

Bemerkenswerte Ereignisse im März 2017:

- Entdeckung von Apps auf Google Play, die aggressive Werbung anzeigten.

Mehr zur Sicherheitslage in der mobilen Sicherheitsszene finden Sie hier.