Rückblick und Analyse von Bedrohungen im Juni 2017

Frankfurt, 3. Juli 2017

Trojan.Encoder.12544 sorgte im Juni für Schlagzeilen. Der Schädling ist in den Medien als Petya, Petya.A, ExPetya und WannaCry-2 bekannt. Der Encoder infizierte viele Unternehmen, Organisationen und Privatpersonen weltweit. Anfang Juni haben Cyber-Kriminelle zwei Schädlinge für Linux verbreitet: Der eine installiert auf infizierten PCs eine App zum Mining von Kryptowährung, der andere startet einen Proxy-Server. Mitte Juni wurde ein Miner entdeckt, der Windows-Nutzer infizierte. Außerdem wurden im Juni mehrere böswillige Apps für Android aufgespürt.

Hauptereignisse im Juni 2017

- Epidemie von Trojan.Encoder.12544;

- Verbreitung des Miners für Windows;

- Malware für Linux entdeckt.

Bedrohung des Monats

Die Sicherheitsspezialisten von Doctor haben den Schädling, der in den Medien auch als Petya, Petya.A und WannaCry-2 bekannt ist, als Trojan.Encoder.12544 klassifiziert. Trojan.Encoder.12544 erhält eine Liste von lokalen und Domainnutzern, die auf dem infizierten PC autorisiert sind. Anschließend sucht er nach schreibbaren Netzwerk-Verzeichnissen, versucht diese zu öffnen und seine Kopie dort zu speichern. Einige Experten behaupteten, dass man eine perfc-Datei im Windows-Verzeichnis erstellen musste, um der Infizierung vorzubeugen. So kann man sich aber nicht gegen den Encoder schützen. Der Wurm prüft seinen wiederholten Neustart durch eine Datei ohne Erweiterung, die dem Namen des Schädlings entspricht. Wenn der ursprüngliche Name des Trojaners angepasst wird, kann die Erstellung der Datei mit dem Namen perfc ohne Erweiterung auf C:\Windows\ (wie einige Anbieter empfehlen) Ihren PC vor der Infizierung NICHT retten.

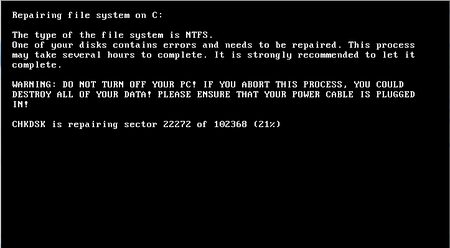

Vernichtet wird auch der VBR (Volume Boot Record) der Festplatte C: der erste Sektor der Festplatte wird mit Datenmüll angereichert. So wird die Steuerung nach dem Neustart an den Trojaner übertragen. Der Trojaner zeigt auf dem Bildschirm des infizierten PCs den Text an, der einer Meldung des Standardtools zur Prüfung von CHDISK ähnlich aussieht.

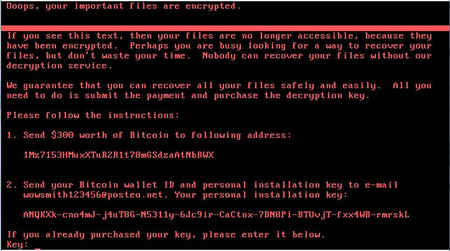

Währenddessen verschlüsselt Trojan.Encoder.12544 die MFT (Master File Table). Nach der Verschlüsselung wird von Trojan.Encoder.12544 eine Forderung nach Lösegeld angezeigt.

Die Virenanalysten von Doctor Web glauben, dass Trojan.Encoder.12544 zunächst zur Vernichtung von infizierten Rechnern und nicht als Lösegeldmaschine gedacht war. Dafür spricht vor allem die Tatsache, dass nur ein E-Mail-Konto verwendet wurde. Zweitens ist der Schlüssel, der auf dem Bildschirm angezeigt wird, eine zufällige Folge von Symbolen und hat nichts mit einem tatsächlichen Schlüssel zu tun. Drittens ist der von Cyber-Kriminellen übermittelte Schlüssel nicht der Schlüssel zur Kodierung der Dateitabelle. Im Endeffekt sind die Virenschreiber nicht in der Lage, Opfern einen geeigneten Schlüssel zur Verfügung zu stellen. Mehr zu Funktionsweise von Trojan.Encoder.12544 finden Sie in diesem Artikel. Technische Details gibt es hier.

Die Virenanalysten melden, dass die Infektionsquelle das Update-System der App MEDoc war. Diese App hilft ukrainischen Nutzern bei der Buchführung. Noch 2012 haben die Virenanalysten von Doctor Web einen gezielten Angriff gegen eine Apothekenkette und einige Pharmaunternehmen entdeckt, bei dem der Schädling BackDoor.Dande zum Einsatz kam. Dieser Trojaner klaute interne Einkaufsdaten in Unternehmen. Beim Start prüfte die Backdoor, ob im System Apps zur Bestellung und Erfassung von medizinischen Präparaten vorhanden waren. Der Schädling brach sofort ab, wenn er keine entsprechende Software finden konnte. Infiziert wurden ca. 2800 Apotheken und Pharmaunternehmen. Man kann davon ausgehen, dass BackDoor.Dande zum Zweck der Wirtschaftsspionage eingesetzt wurde. Mehr zum Vorfall finden Sie in diesem Artikel. Technische Details gibt es hier.

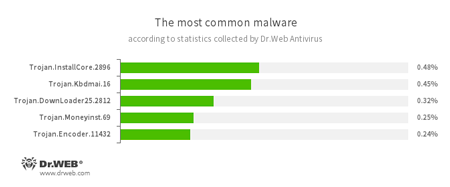

Statistik von Dr.Web Antivirus

- Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.Kbdmai.16

Werbe-Trojaner, der im Browser verschiedene Webseiten aufruft. - Trojan.DownLoader

Trojaner, die andere Malware herunterladen und installieren. - Trojan.Moneyinst.69

Trojaner, die andere Malware auf infizierten PCs installieren. - Trojan.Encoder.11432

Netzwerk-Wurm, der auf dem Rechner des Opfers Encoder WannaCry ausführt.

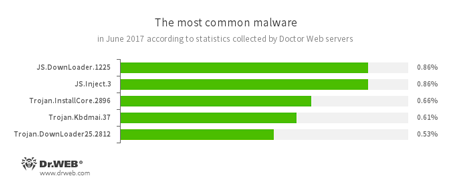

Serverstatistik von Doctor Web

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - JS.Inject.3

Böswillige Szenarien auf JavaScript, die den böswilligen Code in den HTML-Code von Webseiten einbettet. - Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.Kbdmai.37

Werbe-Trojaner, der im Browser verschiedene Webseiten aufruft. - Trojan.DownLoader

Trojaner, die andere Malware herunterladen und installieren.

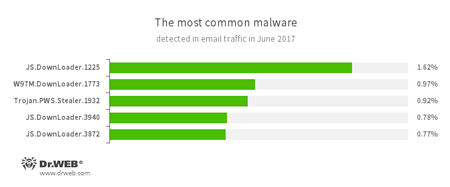

Malwarestatistik für E-Mail-Traffic

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - W97M.DownLoader

Trojaner, die Sicherheitslücken in Office-Apps ausnutzen, und in der Lage sind, andere böswillige Apps herunterzuladen. - Trojan.PWS.Stealer

Trojaner, die vertrauliche Benutzerdaten auf dem PC klauen.

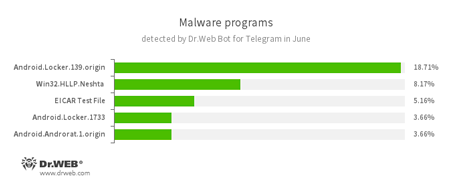

Statistik von Dr.Web Bot für Telegram

- Android.Locker.139.origin, Android.Locker.1733

Android-Trojaner, der Lösegeld für die vermeintliche Entsperrung von Geräten verlangt. - Win32.HLLP.Neshta

Dateivirus, der Virenanalysten seit 2005 bekannt ist, und Dateien wie EXE PE mit mind. 41472 Byte Größe infiziert. Bei der Infizierung schreibt sich der Schädling in den Beginn der infizierten Datei mit der Zeile: «Neshta 1.0 Made in Belarus». - EICAR Test File

Testdatei, die zum Testen von Virenschutz-Apps verwendet wird. Alle Virenschutz-Apps sollten auf die Datei wie auf eine böswillige Datei reagieren. - Android.Androrat.1.origin

Spyware für Android.

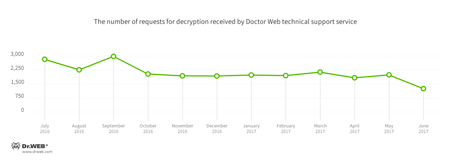

Support-Anfragen wegen Encoder im Juni:

- Trojan.Encoder.858 — 28.51% Anfragen;

- Trojan.Encoder.10103 — 8.10% Anfragen;

- Trojan.Encoder.567 — 5.54% Anfragen;

- Trojan.Encoder.11432 — 4.10% Anfragen;

- Trojan.Encoder.10144 — 2.36% Anfragen;

Dr.Web Security Space für Windows schützt vor Encodern

Im Juni 2017 wurden 229 381 Internetadressen in die Datenbank von nicht empfohlenen Webseiten aufgenommen.

| Mai 2017 | Juni 2017 | Wachstum |

|---|---|---|

| + 1,129,277 | + 229,381 | - 79.68% |

Malware für Linux

Virenanalysten von Doctor Web haben zwei Schädlinge für Linux untersucht. Der eine installiert auf dem infizierten Rechner eine App zum Mining von Kryptowährung, der andere startet einen Proxy-Server. Der erste Trojaner wurde in die Dr.Web Virendefinitionsdatei als Linux.MulDrop.14 aufgenommen. Die Verbreitung von Linux.MulDrop.14 begann in der zweiten Maihälfte. Der Schädling, der aus einem Skript besteht, in dem eine App zum Mining von Kryptowährung gespeichert ist, greift ausschließlich Rasberry-Pi-Rechner an. Linux.MulDrop.14 ersetzt zunächst ein Passwort auf dem infizierten Gerät, entpackt und startet den Miner. Anschließend sucht er im Netzwerkumfeld ununterbrochen nach Geräten mit dem geöffneten Port 22. Wenn eine Verbindung via SSH hergestellt werden konnte, versucht der Trojaner, auf infizierten Geräten seine Kopien auszuführen.

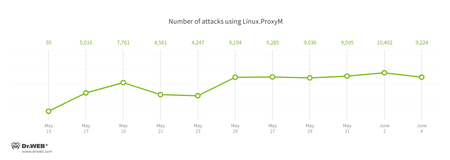

Der andere Schädling heißt Linux.ProxyM. Angriffe, bei denen er eingesetzt wurde, wurden bereits seit April 2017 registriert. Die zeitliche Verteilung von Angriffen durch Linux.ProxyM sieht wie folgt aus:

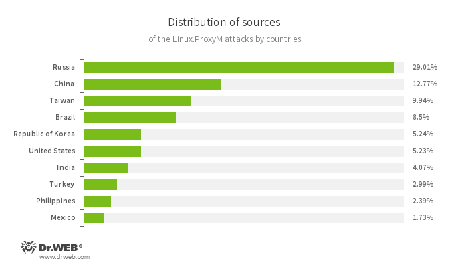

Ein Großteil von IP-Adressen, von denen Cyber-Angriffe durchgeführt werden, befindet sich in Russland. Danach folgen China und Taiwan. Die geografische Verteilung von Angriffen, wo Linux.ProxyM zum Einsatz kommt, finden Sie wie folgt:

Mehr Statistiken finden Sie hier.

Andere Ereignisse

Mining-Trojaner gibt es seit gut sechs Jahren. Hier und da gibt es Infizierungsfälle. So haben beispielsweise die Virenanalysten von Doctor Web im Jahr 2011 den Mining-Trojaner Trojan.BtcMine.1 erfasst. Ein Merkmal der Infizierung kann die verlangsamte Arbeit des Betriebssystems oder ein überhitzter Prozessor sein.

Trojan.BtcMine.1259 wurde zum Mining der Kryptowährung Monero (XMR) und zur Installation der Backdoor Gh0st RAT entwickelt und heißt laut Klassifikation von Dr.Web Trojan.BtcMine.1259. Der Mining-Trojaner wird auf den infizierten PC mit Hilfe von Trojan.DownLoader24.64313 heruntergeladen. Der letzte verbreitet sich über die Backdoor DoublePulsar.

Das Hauptmodul, das zum Mining von Monero dient, ist auch als Bibliothek realisiert und kann bis zu 80% der CPU-Ressourcen von PCs in Anspruch nehmen. Der Schädling enthält sowohl eine 32- als auch 64-Bit-Version des Mining-Trojaners. Die entsprechende Version des Schädlings wird je nach Typ des Betriebssystems verwendet. Mehr dazu finden Sie in diesem Artikel.

Böswillige und unerwünschte Apps für mobile Endgeräte

Im Juni haben die Virenanalysten von Doctor Android.Spy.377.origin entdeckt, der sich unter iranischen Nutzern breit machte. Der Schädling sammelte vertrauliche Daten und übermittelte diese an Cyber-Kriminelle. Außerdem konnte er ihre Befehle ausführen. Darüber hinaus haben Virenanalysten auf Google Play Riskware entdeckt, die die Arbeit mit in der Ukraine gesperrten sozialen Netzwerken «VKontakte» und «Odnoklassniki» ermöglichen. Diese Apps wurden in die Virendefinitionsdatei als Program.PWS.1 aufgenommen. Die Riskware nutzte einen Server-Anonymizer, um Zugangseinschränkungen zu umgehen. Die Benutzerdaten wie Name und Passwort wurden aber nicht verschlüsselt.

Andere Trojaner, die sich auf Google Play verbreiteten, wurden in Dr.Web Virendefinitionsdatei als Android.SmsSend.1907.origin und Android.SmsSend.1908.origin aufgenommen. Die Übeltäter haben diese in harmlose Apps eingebaut. Diese Apps versendeten Kurznachrichten an kostenpflichtige Nummern und abonnierten kostspielige Premium-Services. Anschließend löschten Trojaner alle eingegangenen SMS, damit Nutzer keine Kenntnis über die abonnierten Services bekommen konnte.

Im Juni wurde Android.Encoder.3.origin entdeckt, der chinesische Android-Nutzer angriff und Daten auf der SD-Karte verschlüsselte. Dessen Entwickler ließen sich von WannaCry inspirieren, der 2017 Hunderte von Rechnern weltweit infizierte. Die Virenschreiber haben ein ähnliches Format der Lösegeldforderung benutzt.

Hauptereignisse im Juni 2017:

- Android-Trojaner für Cyber-Spionage entdeckt;

- Bedrohungen auf Google Play entdeckt;

- Verbreitung eines Encoders für Android.

Mehr zur mobilen Sicherheitsszene finden Sie hier.

[% END %]