Doctor Web: Rückblick und Analyse von Bedrohungen für mobile Geräte im Oktober 2017

Frankfurt, 27. Oktober 2017

Im Oktober wurde auf Google Play ein Android-Trojaner entdeckt, der in harmlose Apps eingebettet war. Mit diesem Trojaner konnten Cyber-Kriminelle mobile Endgeräte der Nutzer in Proxy-Server umwandeln. Außerdem tauchte ein Erpressungstrojaner auf, der auf Android-Smartphones und -Tablets ein Passwort zur Entsperrung des Bildschirms änderte, Daten verschlüsselte und ein Lösegeld für die Entschlüsselung verlangte.

Hauptereignisse

- Entdeckung eines Android-Trojaners, der den PIN-Code zur Entsperrung von mobilen Geräten ändert und Daten verschlüsselt.

- Entdeckung eines Schädlings auf Google Play, der Android-Geräte in Proxy-Server verwandelt.

Mobile Bedrohung des Monats

Im Oktober wurde auf Google Play der Trojaner Android.SockBot.5 entdeckt, der in der Dr.Web Virendefinitionsdatei seit Juni 2017 eintragen war. Cyber-Kriminelle haben ihn in folgende Apps eingebettet:

- PvP skins for Minecraft

- Game Skins for Minecraft

- Military Skins for Minecraft

- Cartoon skins for Minecraft

- Hot Skins for Minecraft PE

- Skins Herobrine for Minecraft

- Skins FNAF for Minecraft

- Assassins skins for Minecraft

Mit diesen Apps konnte man das Äußere von Charakteren im mobilen Spiel Minecraft anpassen.

Nach dem Starten konnte der Trojaner eine Verbindung zur Verwaltungszentrale herstellen und sich über das SOCKS-Protokoll mit der vordefinierten Adresse im Netz verbinden. Im Endergebnis konnten Cyber-Kriminelle Smartphones und Tablets der Nutzer in Proxy-Server umwandeln und über diese den Netzwerk-Traffic leiten.

Dr.Web Produkte für Android

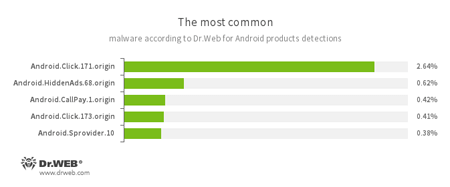

- Android.Click.171.origin

- Android.Click.173.origin

- Trojaner, die in einem bestimmten Zeittakt auf definierte Webseiten zugreifen und für eine vermeintliche Steigerung deren Beliebtheit sorgen.

- Android.HiddenAds.68.origin

- Trojaner, der unerwünschte Werbung anzeigt.

- Android.CallPay.1.origin

- Schädling, der Android-Geräten einen Zugang zu erotischen Inhalten bietet und unsichtbar für den Benutzer Anrufe an Premium-Nummern tätigt.

- Android.Sprovider.10

- Trojaner, der auf Android-Geräte Apps herunterlädt und installiert. Außerdem kann er Werbung anzeigen.

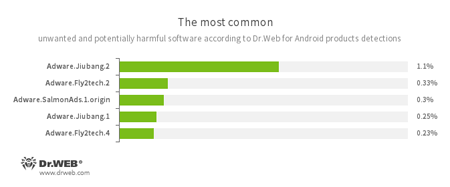

- Adware.Jiubang.2

- Adware.Fly2tech.2

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Fly2tech.4

- Unerwünschte Module, die in Android-Apps eingebettet werden und unerwünschte Werbung auf mobilen Endgeräten anzeigen.

Erpressungstrojaner

Im Oktober berichteten einige Medien von einem Android-Trojaner, der den PIN-Code zur Entsperrung des Bildschirms eines Smartphones oder Tablets änderte, Daten verschlüsselte und ein Lösegeld für die Wiederherstellung von Daten forderte. Der Schädling wurde in die Dr.Web Virendefinitionsdatei als Android.Banker.184.origin noch im August 2017 aufgenommen. Deshalb stellt sie für Dr.Web Nutzer keine Bedrohung dar. .

Nach dem Starten versucht der Trojaner, mittels Accessibility Service den Zugriff auf eine Liste von Gerätadministratoren zu erhalten und fügt sich selber in diese ein. Anschließend ändert er den PIN-Code zur Entsperrung des Gerätes, verschlüsselt Daten der Nutzer und verlangt ein Lösegeld für die Entsperrung. Es gibt Versionen des Schädlings, die größere Dateien von ab 10 MB nicht verschlüsseln können.

Obwohl man in einigen Medien von einer neuen Funktionalität von Android.Banker.184.origin redet, wiesen andere Trojaner vergleichbare Möglichkeiten bereits früher auf. Bereits 2014 konnten die Malwareanalysten von Doctor Web den Android-Trojaner Android.Locker.38.origin finden, der seinen eigenen Code zur Entsperrung des Bildschirms setzte. In diesem Jahr ist auch der erste Encoder für Android aufgetaucht, der als Android.Locker.2.origin benannt wurde. Böswillige Aktionen wurden auch mittels Accessibility Service in Android-Trojanern bereits verwendet. Ein Beispiel dafür ist Android.BankBot.211.origin.

Übeltäter versuchen immer noch, Google Play als Kanal für die Verbreitung von Android-Apps zu nutzen und feilen weiter an ihrer Malware. Um ein Android-Gerät gegen Malware zu schützen, müssen die Nutzer Dr.Web Virenschutzprodukte für Android verwenden.

Ihr Android-Gerät braucht einen Virenschutz

Nutzen Sie Dr.Web

- Über 100 Mio. Downloads auf Google Play

- Gratis für Dr.Web Heimanwender