Doctor Web: Rückblick und Analyse von Bedrohungen im Januar 2018

Frankfurt, 31. Januar 2018

Der Jahresbeginn 2018 wurde durch mehrere auf Google Play entdeckte Spiele, die mit einem Trojaner ausgerüstet waren, gekennzeichnet. Der Schädling konnte auf infizierten Geräten böswillige Module herunterladen und diese ausführen. Die Schadcode-Analysten von Doctor Web haben auch mehrere Mining-Trojaner erforscht, die Server unter Windows infizierten. Alle erwähnten Schädlinge nutzten die Sicherheitslücke in Cleverence Mobile SMARTS Server aus.

Hauptereignisse

- Neuer gefährlicher Android-Trojaner auf Google Play.

- Verbreitung neuer Versionen von Mining-Trojanern, die Server unter Windows infizieren.

Bedrohung des Monats

Die Anwendungen Cleverence Mobile SMARTS Server wurden für den Einsatz bei der Automatisierung von Shops, Lagern und Produktionsstätten entwickelt. Im Juli 2017 haben die Sicherheitsanalysten von Doctor Web bereits eine Zero-Day-Sicherheitslücke in dieser Software entdeckt und deren Entwickler benachrichtigt. Die Entwickler der Anwendungen haben einen Sicherheits-Patch veröffentlicht, der die Schwachstelle beseitigen sollte. Dies gelang aber nicht für alle Server, weil einige Administratoren den veröffentlichten Sicherheits-Patch nicht installiert haben. So konnten Kriminelle weiterhin Kryptowährung schürfen. Die Einschleusung sah so aus: An den Server, auf welchem die Anwendung Cleverence Mobile SMARTS Server läuft, sendete man den Befehl, einen neuen Benutzer mit Administratorrechten anzulegen, und erhielt einen unerlaubten Zugang zum Server via RDP. In einigen Fällen konnten Einbrecher mit Hilfe des Treibers Process Hacker Prozesse der auf Servern laufenden Virenschutzsoftware abbrechen. Nachdem man den Zugang zum System erhalten hatte, installierte man darauf einen Mining-Trojaner.

Der von Kriminellen entwickelte Mining-Trojaner wird laufend verbessert. Zunächst wurden mehrere Versionen des Trojaners installiert. Diese sind bspw. unter den Namen Trojan.BtcMine.1324, Trojan.BtcMine.1369 und Trojan.BtcMine.1404 bekannt. Später wurde die Liste um Trojan.BtcMine.2024, Trojan.BtcMine.2025, Trojan.BtcMine.2033 erweitert. Die neueste Version des Schädlings ist Trojan.BtcMine.1978.

Der Mining-Trojaner wird als kritischer Prozess unter dem Namen «Plug-and-Play Service» gestartet. Das Betriebssystem zeigt einen blauen Bildschirum (BSOD) an, wenn es diesen Prozess abzubrechen versucht. Nachdem Trojan.BtcMine.1978 gestartet ist, versucht er Dienste von Virenschutzsoftware zu entfernen. Dir Kriminellen verwenden Trojan.BtcMine.1978 zum Schürfen von Kryptowährung wie Monero (XMR) und Aeon. Das Team von Doctor Web empfiehlt, alle für Cleverence Mobile SMARTS Server veröffentlichten Sicherheits-Patches zu installieren. Mehr Informationen zum Vorfall finden Sie in diesem Artikel.

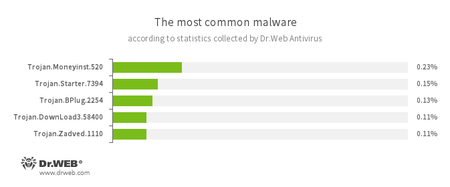

Dr.Web Antivirus Statistik

- Trojan.Moneyinst.520

- Ein Schädling, der böswillige Apps auf den Rechner der Opfer installiert.

- Trojan.Starter.7394

- Ein Vertreter der Trojaner-Familie, die im infizierten Betriebssystem eine ausführbare Datei mit einer vordefinierten Funktion startet.

- Trojan.BPlug

- Plug-ins für beliebte Browser, die aufdringliche Werbung beim Surfen anzeigen.

- Trojan.DownLoad

- Trojaner, die andere Malware herunterladen, diese installieren und die PCs der Nutzer angreifen.

- Trojan.Zadved

- Böswilliges Plug-in, das authentische Suchtreffer unterschiebt und Werbung austauscht.

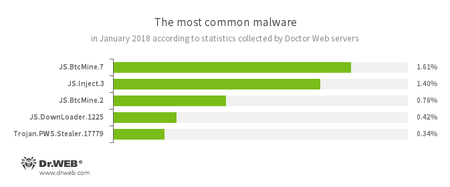

Serverstatistik

- JS.BtcMine.7, JS.BtcMine.2

- Szenario auf JavaScript, das zum verdeckten Mining von Kryptowährungen gedacht ist.

- JS.Inject

- Böswillige Szenarien auf JavaScript, die den Schadcode in den HTML-Code von Webseiten integrieren.

- JS.DownLoader

- Familie von Trojanern, die auf dem infizierten Gerät vertrauliche Daten klauen.

- Trojan.PWS.Stealer

- Trojaner, die andere Malware herunterladen, diese installieren und die PCs der Nutzer angreifen.

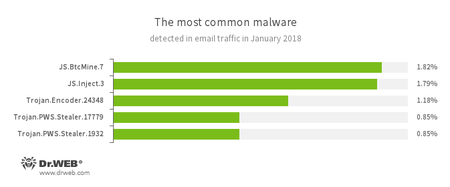

Malware im E-Mail-Traffic

- JS.BtcMine.7

- Szenario auf JavaScript, das zum verdeckten Mining von Kryptowährungen gedacht ist.

- JS.Inject

- Familie von Trojanern, die auf dem infizierten Gerät vertrauliche Daten klauen.

- Trojan.Encoder.24348

- Ein Vertreter der Erpressungs-Trojaner, der Daten auf einem infizierten Rechner verschlüsselt und für die Entschlüsselung ein Lösegeld verlangt.

- Trojan.PWS.Stealer

- Familie von Trojanern, die auf dem infizierten Gerät vertrauliche Daten klauen.

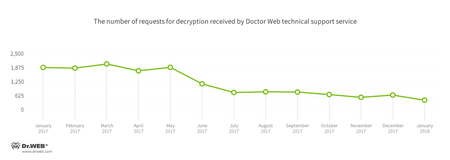

Encoder

Support-Anfragen aufgrund von Encodern im Januar 2018:

- Trojan.Encoder.858 — 22.12% Anfragen

- Trojan.Encoder.567 — 7.83% Anfragen

- Trojan.Encoder.11539 — 6.45% Anfragen

- Trojan.Encoder.2267 — 3.46% Anfragen

- Trojan.Encoder.761 — 3.23% Anfragen

- Trojan.Encoder.3953 — 3.20% Anfragen

Dr.Web Security Space für Windows schützt vor Encodern

Gefährliche Webseiten

Im Januar 2018 wurden 309.933 Internetadressen in die Datenbank nicht empfohlener Webseiten aufgenommen.

| Dezember 2017 | Januar 2018 | Wachstum |

|---|---|---|

| +241.274 | + 309.933 | +28,4% |

Malware für mobile Endgeräte

Im Januar 2018 haben die Sicherheitsanalysten von Doctor Web Android.RemoteCode.127.origin entdeckt, der sich in mehrere Android-Spiele auf Google Play eingeschleust hat. Er konnte unsichtbar böswillige Module herunterladen und starten. Letztere waren in der Lage, vordefinierte Aktionen durchzuführen. Darüber hinaus wurden Anwender vom Banking-Trojaner Android.BankBot.250.origin bedroht, der Online-Banking-Zugangsdaten klaute. Man entdeckte auch Android.CoinMine.8, der Kapazitäten von Smartphones und Tablets zum Schürfen von Monero ausnutzt. Darüber hinaus konnte die Dr.Web Virendatenbank um mehrere Signaturen für Android-Spyware erweitert werden. Mit Hilfe dieser Malware - Android.Spy.422.origin - konnten Kriminelle Nutzer ausspionieren. Andere böswillige Apps waren Variationen von Android.Spy.410.origin, der noch im Dezember 2017 verbreitet wurde.

Hauptereignisse in der mobilen Sicherheitsszene:

- Entdeckung eines neuen Trojaners auf Google Play;

- Verbreitung eines neuen Mining-Schädlings, der infizierte mobile Geräte unter Android zum Schürfen von Kryptowährung ausnutzte;

- Entdeckung neuer Spyware.

Mehr zur Lage in der mobilen Sicherheitsszene finden Sie hier.