Der Doctor Web Virusreport November 2018

Frankfurt, 30. November 2018

Im November 2018 haben die Virenanalysten von Doctor Web einen Mining-Trojaner für Linux erforscht, der die auf dem PC installierte Virenschutzsoftware deinstallieren kann. Außerdem haben sie einen Windows-Clicker und mehrere böswillige Apps für Android ausfindig gemacht.

Hauptereignisse

- Verbreitung eines Windows-Clickers

- Neuer Mining-Trojaner für Linux, der Virenschutzsoftware entfernen kann

- Neue Malware für Android

Bedrohung des Monats

Der Trojaner wird unter dem Namen Trojan.Click3.27430 in der Dr.Web Virendefinitonsdatei gelistet und wurde für das Generieren von Fake-Traffic entwickelt. Der Schädling läuft unter dem Deckmantel der App DynDNS, die es angeblich ermöglichen soll, die Subdomain ohne IP-Adresse an den Rechner anzubinden. Zur Verbreitung des Trojaners wurde eine spezielle Webseite erstellt.

Von dieser Webseite wird ein Archiv mit der Datei setup.exe heruntergeladen, die eine andere Datei herunterlädt. Diese Datei wird als ARJ-Archiv getarnt, welches einen Trojaner und die App DynDNS installiert. Wenn der Nutzer entscheidet, die App zu deinstallieren, wird nur die App DynDNS deinstalliert. Trojan.Click3.27430 wird nicht gelöscht und kann seine böswilligen Aktivitäten weiter durchführen. Mehr zu diesem Trojaner finden Sie in diesem Beitrag.

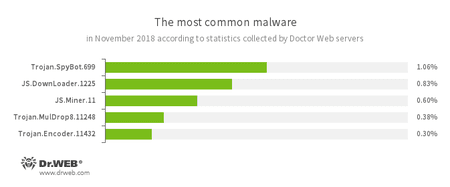

Serverstatistik von Doctor Web

- Trojan.SpyBot.699

- Spyware, die Tastatureingaben abfängt, Befehle von Cyber-Kriminellen ausführt und vertrauliche Daten klaut.

- JS.DownLoader

- Böswillige JavaScript-Szenarien, die weitere Schädlinge auf dem infizierten PC installieren.

- JS.Miner

- JavaScript-Szenarien, die zum verdeckten Schürfen von Kryptowährungen dienen.

- Trojan.MulDrop

- Trojaner, die weitere Schädlinge auf dem infizierten PC installieren.

- Trojan.Encoder.11432

- Wurm, der auch unter dem Namen WannaCry bekannt ist.

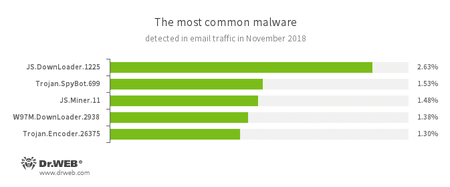

Malware im E-Mail-Traffic

- JS.DownLoader

- Böswillige JavaScript-Szenarien, die weitere Schädlinge auf dem infizierten PC installieren.

- Trojan.SpyBot.699

- Spyware, die Tastatureingaben abfängt, Befehle von Cyber-Kriminellen ausführt und vertrauliche Daten und Geld von Bankkonten klaut.

- JS.Miner

- JavaScript-Szenarien, die zum verdeckten Schürfen von Kryptowährungen dienen. [% W97M %]

- Trojan.Encoder.26375

- Trojaner, der Dateien auf dem PC verschlüsselt und ein Lösegeld für die Dekodierung vom Opfer verlangt.

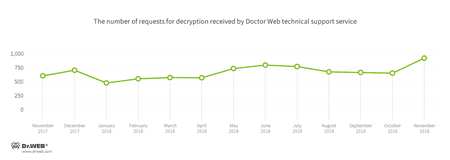

Encoder

Support-Anfragen aufgrund von Encodern im November 2018:

- Trojan.Encoder.858 — 32.15% Anfragen;

- Trojan.Encoder.11464 — 11.17% Anfragen;

- Trojan.Encoder.11539 — 10.80% Anfragen;

- Trojan.Encoder.25574 — 4.91% Anfragen;

- Trojan.Encoder.567 — 1.35% Anfragen;

- Trojan.Encoder.10700 — 1.35% Anfragen.

Dr.Web Security Space für Windows schützt vor Encodern

Gefährliche Webseiten

Zu den gängigen Methoden der Cyber-Kriminellen gehört das sogenannte Phishing, mit dem einem Opfer eine speziell erstellte Webseite oder ein Formular untergeschoben wird, welches vertrauliche Nutzerdaten wie Benutzername und Passwort an Cyber-Kriminelle weiterleitet. Diese wiederum können die Daten zur Erpressung der Nutzer verwenden.

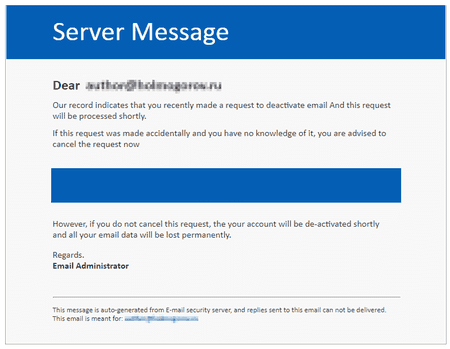

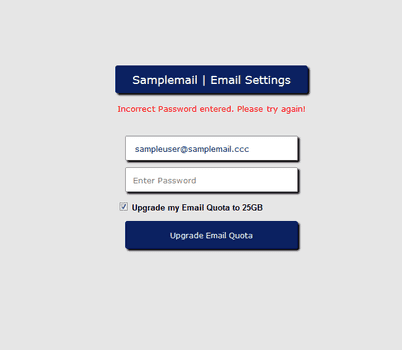

Im November 2018 wurden mehrere Kampagnen registriert, in denen Cyber-Kriminelle Nutzer aufforderten, auf einen Link zu klicken, um die Deaktivierung von E-Mail-Konten abzubrechen.

Der Link führte zu einem speziell erstellten Formular, das Benutzerdaten wie Benutzername und Passwort an Cyber-Kriminelle weiterleitete. Das Analystenteam von Doctor Web machte mehrere Webseiten dieser Art ausfindig und trug sie in die Datenbank von nicht erwünschten Webseiten ein.

Im November 2018 wurden 231.074 Internetadressen in die Datenbank nicht empfohlener Webseiten aufgenommen.

| Oktober 2018 | November 2018 | Wachstum |

|---|---|---|

| + 156 188 | + 231 074 | + 47.94% |

Bedrohungen für Linux

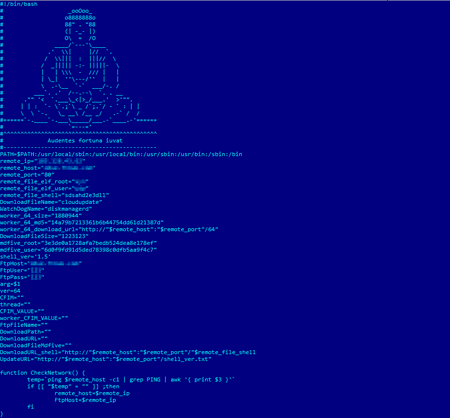

Linux.BtcMine.174 ist nicht der erste Mining-Trojaner, der den Virenanalysten von Doctor Web bekannt ist. Dieser Schädling ist vor allem dadurch interessant, dass er auf dem Rechner nach installierter Virenschutzsoftware sucht und diese deinstalliert.

Der Trojaner stellt ein Szenario dar, das in der sh-Sprache geschrieben ist und über 1.000 Codezeilen enthält. Der Bösewicht besteht aus mehreren Komponenten, die vom Server der Cyber-Kriminellen heruntergeladen werden. Nach erfolgreicher Installation lädt er den Schädling Linux.BackDoor.Gates.9 herunter, welcher für DDoS-Angriffe eingesetzt wird.

Nachdem sich Linux.BtcMine.174 im System eingenistet hat, sucht er nach Prozessen anderer Mining-Trojaner und bricht diese ab. Wenn Linux.BtcMine.174 nicht durch den Administrator gestartet wurde, nutzt er Exploits, um seine Privilegien hochzufahren. Außerdem lädt der Schädling einen Rootkit herunter und startet diesen, um Daten zur Netzwerkstruktur zu sammeln und Netzwerkkomponenten zu infizieren. Mehr zu diesem Trojaner finden Sie in unserem Beitrag.

Andere Ereignisse

Gemäß Statistik war Trojan.SpyBot.699 der am meisten verbreitete Schädling auf Rechnern und im E-Mail-Traffic. Der Bösewicht wird durch die Hackergruppe «RTM» verbreitet und stellt einen Banking-Trojaner dar.

Die schädlichen Funktionen von Trojan.SpyBot.699 sind in der dynamischen Bibliothek core.dll enthalten. Der Trojaner trägt sich im Autostart von Windows ein und verschlüsselt alle an den Server übertragenen Daten.

Nach Befehl von Cyber-Kriminellen ist Trojan.SpyBot.699 in der Lage, ausführbare Dateien herunterzuladen, zu speichern, sich auszuführen, sich zu aktualisieren, digitale Zertifikate zu installieren und Befehle von außen auszuführen.

Der Bösewicht ist in der Lage, nach Online-Banking-Clients in geöffneten Fenstern, in Dateien und Browser-Cookies zu suchen. Nachdem sich Trojan.SpyBot.699 im System eingenistet hat, kann er sich in Online-Banking-Clients einbetten und Geld vom Bankkonto eines Opfers stehlen. Dr.Web macht Trojan.SpyBot.699 sowie alle seine schädlichen Module ausfindig und neutralisiert diese.

Malware für mobile Geräte

Im November 2018 haben die Analysten von Doctor Web Android.Banker.2876 entdeckt, der sich über Google Play verbreitete. Cyber-Kriminelle setzten ihn zum Klauen von vertraulichen Daten von Kunden einiger europäischer Banken ein. Außerdem wurden auf Google Play weitere Bedrohungen entdeckt, u.a. Android.DownLoader.832.origin. Der Schädling lud andere Apps herunter und installierte diese auf dem Gerät. Auch mit Hilfe von Android.FakeApp wollten Cyber-Kriminelle an Nutzern verdienen. Das Analystenteam entdeckte darüber hinaus auch mehrere Apps mit Werbe-Modulen: Adware.HiddenAds.

Hauptereignisse in der mobilen Sicherheitsszene:

- Verbreitung von böswilligen und unerwünschten Apps auf Google Play.