Doctor Web: Rückblick und Analyse von Bedrohungen im Jahr 2019

Baden-Baden, 3. Februar 2020

Hauptereignisse

Eine der häufigsten Bedrohungen im Jahr 2019 waren Trojaner und bösartige Skripte, die unbemerkt Kryptowährung schürfen. Eine ernsthafte Bedrohung stellten auch Trojaner dar, die Passwörter und andere sensible Daten klauen. Das ganze Jahr über wurden Nutzer von Banking-Trojanern angegriffen, darunter auch Win32.Bolik.2. Die Virenanalysten von Doctor Web entdeckten dessen Verbreitung im Frühjahr und Sommer 2019. Dieser Schädling hat polymorphe Dateivireneigenschaften und kann andere Apps infizieren. Win32.Bolik.2 führte Webinjektionen durch, fing Netzwerkverkehr und Tasteneingaben ab und klaute Daten aus Online-Banking-Systemen.

Ebenfalls im Frühjahr entdeckten unsere Spezialisten mehrere Schwachstellen im Steam-Client des beliebten Spiels Counter Strike 1.6, die vom Trojaner namens Belonard ausgenutzt wurden. Es fasste die infizierten Computer zu einem Botnet zusammen und verwandelte sie in Proxy-Server.

Der E-Mail-Verkehr wurde von Bedrohungen dominiert, die sich auf angegriffene Computer Trojaner heruntergeladen und beliebigen Code ausgeführt haben. Darüber hinaus verbreiteten die Angreifer in E-Mails Mining-Tojaner, Spione sowie Banking-Trojaner.

Während die meisten der entdeckten Schadprogramme auf Windows-Anwender abgezielt waren, waren auch macOS-Anwender gefährdet. Eine Bedrohung stellte für sie der Schädling namens Mac.BackDoor.Siggen.20 dar, der es Angreifern erlaubte, beliebigen Code auf infizierten Geräten herunterzuladen und auszuführen.

Android-Anwender wurden durch Adware, Spyware, Banking-Trojaner sowie Downloader bedroht, die andere bösartige Apps herunterluden und beliebigen Code ausgführten.

Hauptereignisse des Jahres

- Verbreitung von Trojanern, die verdeckt Kryptowährung schürfen

- Aktive Encoder

- Neue Bedrohungen für macOS

- Aktive Verbreitung von Malware im Google Play-Store

Interessanteste Ereignisse im Jahr 2019

Im Januar entdeckten die Virenanalysten von Doctor einen Trojaner in der App, mit der Nutzer den Verlauf der Kurse von Kryptowährungen verfolgen können. Der Schädling wurde zusammen mit dem Dienstprogramm verbreitet und installierte weitere Trojaner auf den infizierten Geräten. Mit Hilfe dieser Malware konnten Hacker persönliche Daten der Nutzer stehlen, darunter auch Passwörter für Krypto Wallets.

Im März veröffentlichten die Virenanalysten von Doctor Web eine detaillierte Studie über den Trojaner namens Belonard, der Zero-Day-Schwachstellen im Steam-Client von Counter-Strike 1.6 ausnutzt. Auf dem Computer des Opfers änderte der Trojaner Client-Dateien und erstellte Spiel-Proxy-Server, um andere Benutzer zu infizieren. Die Zahl der bösartigen CS 1.6-Server, die von Belonard erstellt wurden, betrug 39% aller in Steam registrierten offiziellen Server. Nun werden alle Trojan.Belonard-Module von Dr.Web Antivirus erkannt und stellen für unsere Benutzer keine Gefahr dar.

Im Mai berichtete Doctor Web über eine neue Bedrohung für das macOS – Mac.BackDoor.Siggen.20. Mac.BackDoor.Siggen.20. Diese Software ermöglicht es Nutzern, beliebigen Python-Code herunterzuladen und auf dem Gerät auszuführen. Websites, die diese Malware verbreiten, infizieren Windows-Rechner auch mit dem Trojaner BackDoor.Wirenet.517 (NetWire). Letzterer ist ein seit langem bekannter RAT-Trojaner, mit dem Hacker den Computer eines Opfers fernsteuern können, einschließlich # Kamera und Mikrofon. Darüber hinaus verfügt der verbreitete RAT-Trojaner über eine gültige digitale Signatur.

Im Juni wurde eine Probe eines seltenen Trojan.MonsterInstall-Trojaners durch Virenanalysten von Doctor Web untersucht. Nach dem Start auf dem Gerät des Opfers lädt er notwendige Module herunter und installiert diese, sammelt Informationen über das System und sendet sie an den Server des Entwicklers. Nachdem er eine Antwort vom Server erhalten hat, bettet er sich in die Autostart-Funktion ein und beginnt mit dem Mining von TurtleCoin. Die Entwickler dieser Malware nutzen ihre eigenen betrügerischen Websites und infizieren auch Dateien auf anderen ähnlichen Websites.

Sicherheitslage

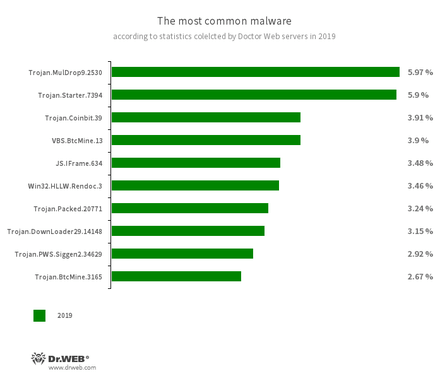

Laut der Serverstatistik von Doctor Web wurden 2019 auf Rechnern der Nutzer am häufigsten Trojaner und Skripte gefunden, die heimlich die Verschlüsselung auf Geräten durchführten. Darüber hinaus installierten Trojaner eine Vielzahl von böswilligen Programmen.

- Trojan.MulDrop9.2530

- Trojan-Dropper, der Malware verteilt und installiert.

- Trojan.Starter.7394

- Trojaner, der zum Starten weiterer Malware auf dem Gerät bestimmt ist.

- Trojan.Coinbit.39

- Trojan.BtcMine.3165

- Trojaner, die Kryptowährung schürfen und dabei die Computerressourcen infizierter Geräte ausnutzen.

- VBS.BtcMine.13

- Bösartiges Skript in der VBS-Sprache, das heimlich Kryptowährung schürft.

- JS.IFrame.634

- Skript, das Eindringlinge in html-Seiten einfügt. Beim Öffnen solcher Webseiten leitet das Skript auf verschiedene bösartige und unerwünschte Websites um.

- Win32.HLLW.Rendoc.3

- Netzwerk-Wurm, der sich auch über Wechselmedien verbreitet.

- Trojan.Packed.20771

- Familie von bösartigen Apps, die durch ein Packprogramm geschützt sind.

- Trojan.DownLoader29.14148

- Trojaner, der andere Malware herunterladen soll.

- Trojan.PWS.Siggen2.34629

- Mitglied einer Familie von Trojanern, die Passwörter stehlen.

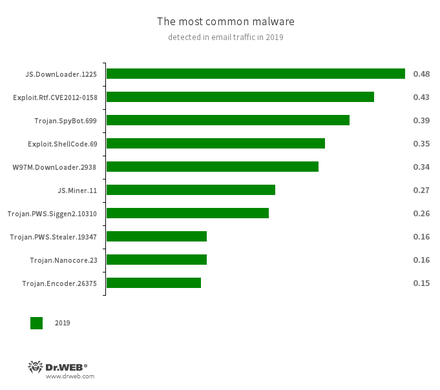

Der E-Mail-Verkehr wurde von Trojanern dominiert, die andere Malware auf die angegriffenen Geräte heruntergeladen und installiert haben. Darüber hinaus wurden E-Mail-Kanäle zur Verbreitung von Erpressungs-, Mining-, Banking-Trojanern sowie Spionen, die sensible Daten stahlen, genutzt.

- JS.DownLoader.1225

- Familie von JavaScript-Trojanern, die andere böswillige Apps auf den PC herunterladen.

- Exploit.Rtf.CVE2012-0158

- Angepasstes Microsoft Office Word Dokument, welches die Schwachstelle CVE2012-0158 zum Ausführen des Schadcodes ausnutzt.

- Trojan.SpyBot.699

- Multimodularer Banking-Trojaner, der es Cyberkriminellen ermöglicht, verschiedene Apps auf ein infiziertes Gerät herunterzuladen und Befehle auszuführen, um Gelder von Bankkonten zu stehlen.

- Exploit.ShellCode.69

- Familie von Trojanern, die andere böswillige Apps auf den PC herunterladen.

- W97M.DownLoader.2938

- Familie von Trojanern, die Sicherheitslücken in Apps ausnutzen und andere böswillige Apps auf den PC herunterladen.

- JS.Miner.11

- Familie von Skripten in JavaScript, die heimlich Kryptowährung schürfen.

- Trojan.PWS.Siggen2.10310

- Trojan.PWS.Stealer.19347

- Familie von Trojanern, die Passwörter sowie weitere sensible Daten von infizierten Geräten klaut.

- Trojan.Nanocore.23

- Trojaner, mithilfe dessen sich Angreifer mit infizierten Computern verbinden und diese kontrollieren.

- Trojan.Encoder.26375

- Bösartiges Programm, das Dateien verschlüsselt und für das Entschlüsseln ein Lösegeld verlangt.

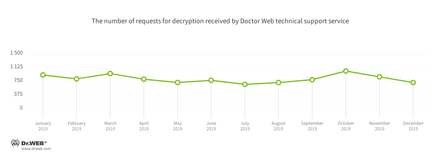

Encoder

Support-Anfragen aufgrund von Encodern sind im Jahr 2019 im Vergleich zu 2018 um 19,52% gestiegen. Die Wachstumsdynamik können Sie der folgenden Grafik entnehmen.

Die meist verbreiteten Encoder im Jahr 2019:

- Trojan.Encoder.858 — 20.18% Anfragen;

- Trojan.Encoder.18000 — 5.70% Anfragen;

- Trojan.Encoder.11464 — 5.59% Anfragen;

- Trojan.Encoder.26996 — 5.15% Anfragen;

- Trojan.Encoder.567 — 4.20% Anfragen.

Gefährliche und nicht empfohlene Websites

Die Datenbanken von Office Control und SpIDer Gate werden regelmäßig mit neuen Signaturen gefährlicher und unerwünschter Websites ergänzt. Dazu gehören sowohl betrügerische und Phishing-Ressourcen als auch Seiten, über die Malware verbreitet wird. Die größte Anzahl solcher Ressourcen wurde im ersten Quartal 2019 verzeichnet, die niedrigste – im dritten Quartal. Die untenstehende Grafik zeigt die Wachstumsdynamik der in die Datenbanken aufgenommenen Websites.

Online-Betrug

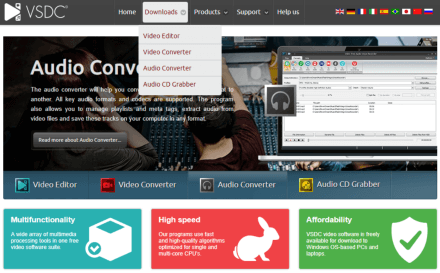

Im April warnten die Sicherheitsspezialisten von Doctor Web Nutzer, dass die offizielle Website der beliebten Video- und Audio-Verarbeitungssoftware kompromittiert ist. Hacker ersetzten den Download-Link und luden zusammen mit dem Editor den gefährlichen Banking-Trojaner Win32.Bolik.2 herunter, um Webinjektionen auszuführen, den Datenverkehr und Tastatureingaben abzufangen und Informationen aus den Online-Banking-Systemen zu stehlen.

Später ersetzten Hacker Win32.Bolik.2 durch eine andere Malware - eine der Varianten der Spyware Trojan.PWS.Stealer (KPOT Stealer). Dieser Trojaner stiehlt Informationen aus Browsern, Microsoft-Konten, Messengern und anderen Apps.

Im August fanden Virenanalysten von Doctor Web heraus, dass die Angreifer im Hochsommer ihre Taktik leicht geändert hatten und begannen, Kopien der Websites beliebter Dienste zu verwenden, um Win32.Bolik.2 zu verbreiten. Eine solche Website kopierte einen bekannten VPN-Dienst, während andere als Bürosoftware-Websites getarnt waren.

Bedrohungen für mobile Geräte

Die Nutzer von Mobilgeräten können sich wohl an Trojaner und unerwünschte Programme im vergangenen Jahr erinnern, die Werbung anzeigten. Darunter sind zahlreiche Trojaner der Familie Android.HiddenAds.

Allein im Februar fanden die Virenanalysten von Doctor Web auf Google Play etwa 40 verschiedene Modifikationen dieser bösartigen Apps, die von mehr als 10.000.000 Nutzern installiert wurden. Das ganze Jahr über entdeckten unsere Spezialisten Hunderte solcher Trojaner. Insgesamt machten sie 22,27% aller auf Android-Geräten entdeckten Bedrohungen aus.

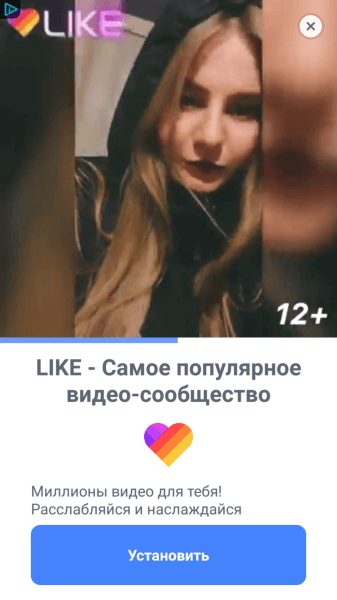

Angreifer verbreiten sie unter dem Deckmantel nützlicher Apps und werben sogar über soziale Netzwerke und beliebte Online-Dienste mit einem Millionenpublikum (z.B. Instagram und YouTube). Benutzer glauben, dass sie harmlose Apps installieren, sodass Trojaner leicht in Geräte eindringen können.

Nachdem sich der Schädling Android.HiddenAds installiert und ausgeführt hat, versteckt er ihre Symbole in der Liste der Apps auf dem Hauptbildschirm und beginnt, lästige Werbung, u.a. Banner, Animationen und Videos, anzuzeigen. Solche Werbung deckt die Fenster anderer Apps und die Schnittstelle des Betriebssystems ab und verhindert die normale Arbeit mit Android-Geräten.

Bereits im Frühjahr fanden unsere Virenanalysten den Trojaner namens Android.InfectionAds.1, der die kritischen Schwachstellen des Android-Betriebssystems ausnutzt. Er infizierte andere Apps und konnte ohne die Erlaubnis des Benutzers weitere Apps installieren. Die Hauptfunktion von Android.InfectionAds.1war die Anzeige von Werbung in infizierten Anwendungen, wodurch Werbeeinnahmen für Virenschreiber generiert wurden.

Von der angezeigten Werbung haben auch Adware-Entwickler profitiert, die wissentlich oder unwissentlich unerwünschte Module in Anwendungen einbetten, um diese zu monetarisieren. Unter den auf Android-Geräten erkannten Bedrohungen lag der Anteil solcher Malware bei 14,49%.

Wie in den vergangenen Jahren waren die Nutzer durch Trojaner und Malware bedroht, die andere Trojaner und Apps herunterladen und beliebigen Code ausführen könnten. Zu diesen gehören zum Beispiel die Familien Android.DownLoader, Android.Triada und Android.RemoteCode. Im Jahr 2019 waren diese Trojaner die häufigsten Bedrohungen, die auf Android-Geräten entdeckt wurden.

Im Laufe des Jahres wurden viele neue Klicker-Trojaner entdeckt, die automatisch Links folgen, Webseiten mit Werbung herunterladen und Benutzer für kostenpflichtige mobile Dienste anmelden. Unter den von unseren Spezialisten gefundenen Schadprogrammen waren Android.Click.312.origin, Android.Click.322.origin, Android.Click.323.origin und Android.Click.324.origin. Diese und andere ähnliche Trojaner werden unter dem Deckmantel harmloser und nützlicher Apps verbreitet – Fotoeditoren, Sammlungen von Bildschirmhintergründen für Spiele usw.

Im Jahr 2019 stellten Banking-Trojaner für Besitzer von Android-Geräten erneut eine Bedrohung dar. Diese griffen Benutzer auf der ganzen Welt an. Im August und Oktober entdeckten die Virenanalysten von Doctor Web eine weitere Modifikation des gefährlichen Trojaners Android.BankBot.495.origin, der es auf die Kunden brasilianischer Kreditinstitute abgezielt hat. Der Schädling nutzte spezielle Funktionen von Android (Accessibility Service), die für Menschen mit Behinderungen entwickelt wurden. Mit Hilfe dieser Funktionen klaute er vertrauliche Daten und ermöglichte den Angreifern Zugang zu den Konten der Opfer.

Darüber hinaus hielten die Angriffe des Trojaners Flexnet, der zur Familie Android.ZBot gehört, an. Dieses bösartige Programm verfügt über einen bescheidenen Funktionsumfang, der jedoch ausreicht, um Geld von Benutzerkonten zu stehlen. Mit dessen Hilfe können Cyber-Kriminelle das Geld der Opfer auf eigene Karten, Handykonten usw. überweisen und auf Kosten der Nutzer für verschiedene Dienstleistungen bezahlen.

Das vergangene Jahr hat gezeigt, dass das Problem der Cyber-Spionage und der geheimen Datenlecks nach wie vor aktuell ist. Im Juni identifizierten unsere Experten auf Google Play den gefährlichen Android.Backdoor.736.origin, der auch als PWNDROID1 bekannt ist. Im November fanden wir eine neue Modifikation dieser Backdoor. Der Trojaner ermöglichte es den Kriminellen, infizierte Android-Geräte fernzusteuern und verschiedene Aktionen auf diesen auszuführen – SMS abzufangen, Telefonanrufe und den Standort der Geräte zu überwachen, die Umgebung abzuhören, Benutzerdateien auf den Server zu übertragen und sogar andere Programme herunterzuladen und zu installieren.

Darüber hinaus wurde 2019 eine neue Software zur Überwachung der Benutzer identifiziert. Solche Apps werden oft eingesetzt, um die Sicherheit von Kindern und anderen Familienmitgliedern zu gewährleisten oder Aktivitäten von Arbeitnehmern kontrollieren zu können. Sie sind nicht bösartig, können aber für illegale Zwecke verwendet werden.

Auch Android-Nutzer sahen sich Betrügern ausgesetzt. So waren Trojaner der Familie Android.FakeApp wieder aktiv. Diese luden Websites mit gefälschten Umfragen. Potentiellen Opfern wurde eine finanzielle Belohnung für die Teilnahme versprochen. Um diese zu erhalten, mussten die Nutzer einen Betrag auf ein Konto der Betrüger überweisen. Im Endeffekt erhielten die Opfer jedoch keine Belohnung und verloren einfach ihr Geld.

Trends und Aussichten

Ende 2018 wurden die Nutzer mit vielen Cyber-Bedrohungen konfrontiert. Zu den Hauptrisiken gehörten der Verlust von Geld und Cyber-Spionage. Gemäß unserer Prognose hat sich dieser Trend 2019 fortgesetzt.

Auch im Jahr 2020 werden Cyber-Kriminelle bösartige Apps zu ihrer unrechtmäßigen Bereicherung nutzen. In diesem Zusammenhang ist mit einer Zunahme der Aktivitäten der wichtigsten Trojaner, Banking- und Adware-Trojaner sowie von Spyware zu rechnen, die wertvolle Informationen über die Nutzer sammeln. Darüber hinaus werden wahrscheinlich neue Phishing-Kampagnen und Spam-Mailings auftauchen.

Gleichzeitig werden nicht nur Windows-Nutzer wieder von Betrügern ins Visier genommen, sondern auch Besitzer von Geräten mit macOS, Android, Linux sowie anderen Plattformen werden weiterhin von Virenschreibern und Netzwerkbetrügern angegriffen. Malware wird immer komplexer, daher sollten Nutzer unbedingt die Regeln der Informationssicherheit befolgen und zuverlässige Virenschutz-Tools verwenden.