Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im Mai 2020

19. Juni 2020

Im Mai stieg die Zahl der auf Android Geräten erkannten Bedrohungen um 3,35% im Vergleich zum April. Die Zahl der erkannten Malware stieg um 3,75%, Riskware um 8,77% und Adware um 1,62%. Die Zahl der erkannten unerwünschten Anwendungen ging um 1,77% zurück.

Ende des Monats berichtete Doctor Web über die Verbreitung des Trojaners Android.FakeApp.176, der sich als mobile Version des Computerspiels Valorant tarnte. Die Entwickler dieser Malware verdienten durch die Teilnahme an verschiedenen Partnerprogrammen.

Im Google Play Store wurden neue Modifikationen des Trojaners Android.Joker erkannt, die einen beliebigen Code ausführen und kostenpflichtige Services im Namen der Nutzer von Android Geräten abonnieren konnten. Außerdem erkannten Virenanalysten dort neue Modifikationen der AdwareAndroid.HiddenAds. Es wurden auch Apps, die Module zur Anzeige unerwünschter Werbung erhielten, und ein neuer Trojaner der Familie Android.Circle erkannt. Dieser zeigte aufdringliche Werbung an, führte BeanShell Skripte aus und öffnete Websites, auf denen er auf Links und Banner klickte. Einige weitere Bedrohungen wurden im Mai verbreitet.

HAUPTTRENDS IM MAI

- Leicht steigende Anzahl der auf Android Geräten erkannten Bedrohungen

- Neue Bedrohungen auf Google Play

Bedrohung des Monats

Im Mai berichtete Doctor Web über die Erkennung einer neuen Modifikation des Trojaners Android.FakeApp.176, die als mobile Version des Computerspiels Valorant verbreitet wurde. Seit langem verbreiten Cyberkriminelle diesen Trojaner, indem sie ihn als populäre Apps tarnen, und profitieren von der Teilnahme an Partnerprogrammen.

Um vollen Zugriff auf das Spiel zu erhalten, werden Nutzer aufgefordert, einige Aufgaben auf der Website eines Partners zu erledigen, z.B. weitere Spiele zu installieren und zu starten. Für jede erledigte Aufgabe erhalten Cyberkriminelle eine Provision. Nutzer hingegen erhalten nichts.

Statistiken von Dr.Web für Android

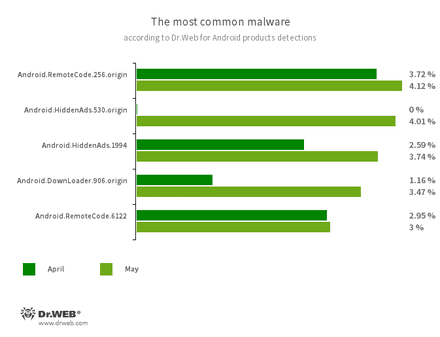

- Android.RemoteCode.256.origin

- Android.RemoteCode.6122

- Schadprogramme, die einen beliebigen Code laden und ausführen. Je nach Modifikation können diese Trojaner Websites öffnen, auf Links und Banner klicken, kostenpflichtige Services für Mobilgeräte im Namen des Nutzers abonnieren etc.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Trojaner, die aufdringliche Werbung anzeigen. Sie werden als populäre Apps durch andere Schadprogramme verbreitet, die sie manchmal im Systemverzeichnis installieren, ohne dass der Nutzer es merkt.

- Android.DownLoader.906.origin

- Trojaner, der andere Malware und unerwünschte Software herunterlädt. Er tarnt sich als harmlose Apps, die über Google Play oder bösartige Websites verbreitet werden.

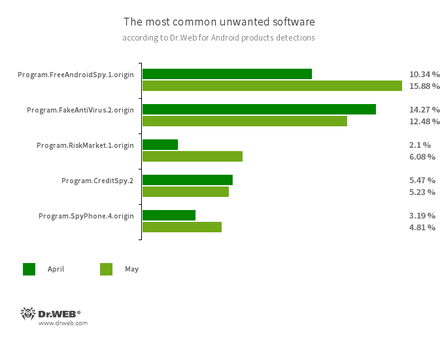

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

- Apps, die Aktivitäten der Nutzer von Android Geräten überwachen und zur Cyber-Spionage verwendet werden. Sie orten Geräte, sammeln Informationen aus dem SMS-Verkehr und aus Gesprächen in sozialen Netzwerken, kopieren Dateien, Fotos und Videos, hören die Umgebung ab, etc.

- Program.FakeAntiVirus.2.origin

- Erkennung von Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.CreditSpy.2

- Erkennung von Programmen zur Zuweisung der Bonität anhand personenbezogener Daten der Nutzer. Solche Anwendungen laden SMS-Nachrichten, Kontakte aus dem Telefonbuch, Anrufverlauf und weitere Informationen auf einen Fernserver hoch.

- Program.RiskMarket.1.origin

- App-Store, der Trojaner enthält und Nutzer auffordert, sie zu installieren.

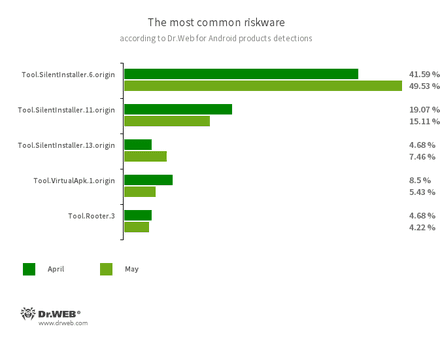

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.VirtualApk.1.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, apk-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.Rooter.3

- Tool, das es ermöglicht, Root-Berechtigungen auf Android Geräten zu erhalten, und verschiedene Exploits nutzt. Es kann sowohl von Nutzern der Android Geräte, als auch von Cyberkriminellen und Schadprogrammen verwendet werden.

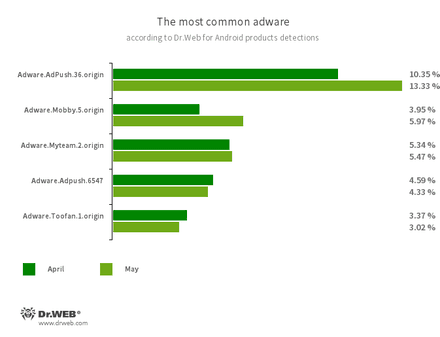

Softwaremodule, die in Android-Apps integriert werden und aufdringliche Werbung auf Mobilgeräten anzeigen. Je nach Familie und Modifikation können sie Werbung im Vollbildmodus anzeigen, indem sie andere Fenster blockieren, Benachrichtigungen anzeigen, Verknüpfungen erstellen und Websites laden.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Mobby.5.origin

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

Bedrohungen auf Google Play

Im Mai erkannten die Virenanalysten von Doctor Web mehrere neue Modifikationen des Trojaners Android.Joker auf Google Play: Android.Joker.174, Android.Joker.182, Android.Joker.186, Android.Joker.138.origin, Android.Joker.190 und Android.Joker.199. Sie wurden in Apps zur Text- und Bildbearbeitung, Bildersammlungen, Systemdienstprogrammen, Messengern und anderer harmloser Software integriert. Nach dem Start führen diese Trojaner einen beliebigen Code aus und können kostenpflichtige Services im Namen des Nutzers abonnieren.

Außerdem erkannten unsere Spezialisten den Trojaner Android.Circle.15, der als Dienstprogramm zur Optimierung des Systems verbreitet wurde. Nach dem Start zeigt er Werbung an und öffnet Websites, auf denen er auf Links und Banner klickt. Wie andere Vertreter der Familie Android.Circle kann er BeanShell Skripte ausführen.

Es wurde auch neue Trojaner-Adware der Familie Android.HiddenAds erkannt: Android.HiddenAds.2134, Android.HiddenAds.2133, Android.HiddenAds.2146, Android.HiddenAds.2147, Android.HiddenAds.2048 und Android.HiddenAds.2150. Die Adware wurde als Sticker-Sammlungen für WhatsApp, Spiele, Bildersammlungen und Hilfetools verbreitet. Insgesamt erkannten die Virenanalysten von Doctor Web über 30 Modifikationen dieses Trojaners, die von rund 160.000 Nutzern installiert wurden.

Nach dem Start eines solchen Trojaners wird sein Symbol in der App-Liste auf dem Hauptbildschirm des Android Geräts ausgeblendet und Werbebanner werden im Vollbildmodus angezeigt, wodurch der normale Betrieb des Geräts gestört wird.

Außerdem wurde neue Adware erkannt, die als Spiele und Bildersammlungen verbreitet wurde: Adware.AdSpam.4, Adware.AdSpam.5 und Adware.AdSpam.6. Wie die Trojaner der Familie Android.HiddenAds zeigen diese Schadprogramme Banner über anderen Programmen an. Aber sie blenden ihre Symbole nicht aus – So kann der Nutzer die Werbequelle erkennen und die Apps mit der Adware löschen.

Weitere Bedrohungen

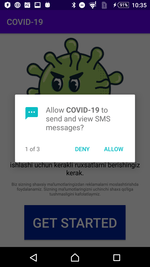

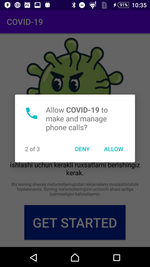

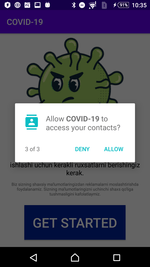

Im Mai wurde ein neuer Trojaner erkannt, der die Corona-Pandemie (SARS-CoV-2) ausnutzte. Das Schadprogramm wurde unter dem Namen Android.Spy.660.origin in die Dr.Web Virendatenbank aufgenommen. Die Malware wurde als App zur Anzeige der Anzahl von COVID-19-Infizierten verbreitet. Das wahre Ziel des Trojaners war jedoch Cyberspionage. Am meisten wurden Nutzer aus Usbekistan vom Trojaner Android.Spy.660.origin betroffen. Der Trojaner stahl Daten über SMS-Nachrichten, Telefonanrufe und Kontakte aus dem Telefonbuch des Mobilgeräts. Beim Start forderte er entsprechende Systemberechtigungen an und zeigte dann Krankheitsstatistiken an, um keinen Verdacht zu erregen.

Es wurden einige Cyberangriffe mithilfe von Banking-Trojanern unternommen. In Vietnam wurden Android Geräte vom Banking-Trojaner Android.Banker.388.origin angegriffen, der beim Öffnen der angeblichen Website des Ministeriums für öffentliche Sicherheit heruntergeladen wurde. Nutzer aus Japan wurden erneut von mehreren Banking-Trojanern bedroht, die schon seit langem über gefälschte Websites von Post- und Kurierdiensten verbreitetet werden.

Um Ihre Android Geräte vor Schadprogrammen zu schützen, installieren Sie Dr.Web für Android.

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender