Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im Januar 2021

24. Februar 2021

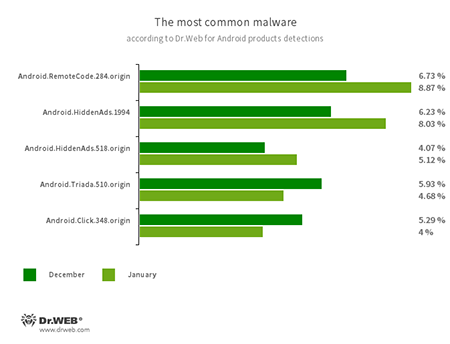

Im Januar erkannten Dr.Web Virenschutzlösungen für Android um 11,32% weniger Bedrohungen als im vorigen Dezember. Die Zahl der erkannten bösartigen Anwendungen sank um 11,5% und Adware um 15,93%. Die Zahl der erkannten unerwünschten Anwendungen stieg um 11,66% und Riskware um 7,26%. Laut Statistiken gehören Adware-Trojaner und bösartige Anwendungen, die weitere unerwünschte Software herunterladen und beliebigen Code ausführen können, zu den häufigsten Bedrohungen für Android-Geräte.

Im vorigen Monat erkannten die Virenanalysten von Doctor Web viele Bedrohungen auf Google Play, darunter verschiedene Modifikationen der Adware-Familie Adware.NewDich, die in Apps für Android integriert waren. Außerdem erkannten unsere Spezialisten neue Vertreter des Trojaners Android.FakeApp, die betrügerische Websites öffnen, und bösartige Anwendungen der Familie Android.Joker, die beliebigen Code ausführen und kostenpflichtige Services im Namen der Nutzer abonnieren.

Unsere Spezialisten erkannten neue Angriffe auf Android-Geräte durch Banking-Trojaner. Einer davon wurde in einer gefälschten Banking-App auf Google Play erkannt. Die anderen wurden über bösartige Websites verbreitet.

HAUPTTRENDS IM JANUAR

- Rückgang der auf Android-Geräten erkannten Bedrohungen

- Erkennung neuer bösartiger und unerwünschter Anwendungen im Google Play-Store

Bedrohung des Monats

Anfang Januar erkannten die Virenanalysten von Doctor Web Anwendungen, in die Adware-Module der Familie Adware.NewDich integriert waren, auf Google Play. Diese Module öffnen Websites auf Befehl des Verwaltungsservers. Sie können sowohl harmlose Ressourcen, als auch Werbewebsites und betrügerische Websites aufrufen, die zum Phishing genutzt werden. Solche Websites werden geladen, während der Nutzer die Anwendung mit dem integrierten bösartigen Modul Adware.NewDich nicht nutzt. Dies erschwert die Bestimmung der Ursache des seltsamen Verhaltens des betroffenen Android-Geräts.

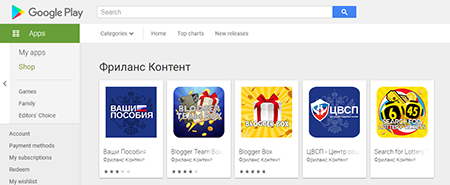

Hier sind einige Apps, in denen solche Adware-Module erkannt wurden:

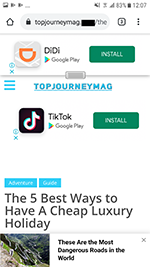

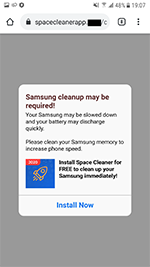

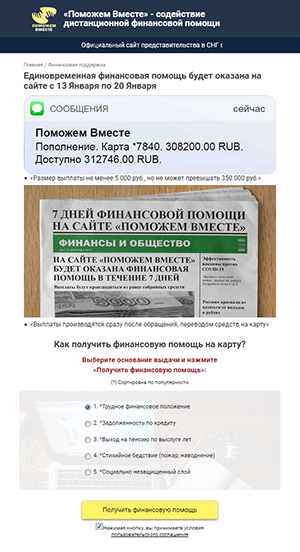

Screenshots einiger von Adware-Modulen aufgerufener Websites:

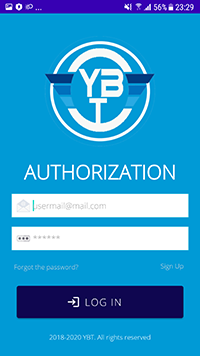

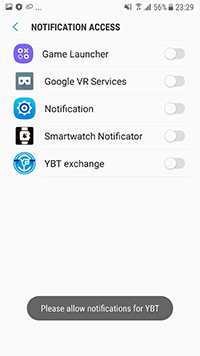

Bei vielen vom Modul Adware.NewDich aufgerufenen Ressourcen handelt es sich um Partner- oder Werbewebsites, die Nutzer zu Seiten mit über Google Play verbreiteten Anwendungen weiterleiten. Eine solche Anwendung (YBT Exchange) tarnte sich als App zur Nutzung einer Krypto-Börse. Die Virenanalysten von Doctor Web fanden heraus, dass es sich dabei um einen Banking-Trojaner handelte. Der Trojaner wurde Android.Banker.3684 benannt. Er konnte eingegebene Anmeldedaten, Einmalkennwörter und eingehende Benachrichtigungen abfangen. Dazu forderte er entsprechende Systemberechtigungen an. Auf unsere Anfrage wurde der Banking-Trojaner aus dem Google Play-Store entfernt.

Die Virenanalysten von Doctor Web erkannten verschiedene Modifikationen des Moduls in 21 Anwendungen. Die Untersuchung zeigte, dass die Entwickler dieser Anwendungen an der Entwicklung von Adware.NewDich mitgewirkt haben. Nachdem IT-Sicherheitsspezialisten auf die Werbeplattform aufmerksam geworden waren, gerieten deren Administratoren in Panik und veröffentlichten mehrere Updates, die die Erkennung der Adware-Module durch Virenschutzprogramme verhindern sollten. Einige der Updates enthielten keine Adware-Module mehr. Eine der betroffenen Anwendungen wurde aus dem Google Play-Store entfernt. Aber die Cyberkriminellen können neue Softwareversionen entwickeln, in die sie Adware.NewDich wieder integrieren. So etwas haben unsere Spezialisten mehrmals erlebt.

Hier ist die Liste der Anwendungen, in denen das Adware-Modul Adware.NewDich erkannt wurde:

| Name des Pakets | Vorhandensein des Moduls Adware.NewDich | Die App wurde aus Google Play entfernt |

|---|---|---|

| com.qrcodescanner.barcodescanner | War in Version 1.75 vorhanden | Ja |

| com.speak.better.correctspelling | In Version 679.0 vorhanden | Nein |

| com.correct.spelling.learn.english | In Version 50.0 vorhanden | Nein |

| com.bluetooth.autoconnect.anybtdevices | In Version 2.5 vorhanden | Nein |

| com.bluetooth.share.app | In Version 1.8 vorhanden | Nein |

| org.strong.booster.cleaner.fixer | Fehlt in Version 5.9 | Nein |

| com.smartwatch.bluetooth.sync.notifications | Fehlt in Version 85.0 | Nein |

| com.blogspot.bidatop.nigeriacurrentaffairs2018 | In Version 3.2 vorhanden | Nein |

| com.theantivirus.cleanerandbooster | Fehlt in Version 9.3 | Nein |

| com.clean.booster.optimizer | Fehlt in Version 9.1 | Nein |

| flashlight.free.light.bright.torch | Fehlt in Version 66.0 | Nein |

| com.meow.animal.translator | Fehlt in Version 1.9 | Nein |

| com.gogamegone.superfileexplorer | Fehlt in Version 2.0 | Nein |

| com.super.battery.full.alarm | Fehlt in Version 2.2 | Nein |

| com.apps.best.notepad.writing | Fehlt in Version 7.7 | Nein |

| ksmart.watch.connecting | Fehlt in Version 32.0 | Nein |

| com.average.heart.rate | Fehlt in Version 7.0 | Nein |

| com.apps.best.alam.clocks | Fehlt in Version 4.7 | Nein |

| com.booster.game.accelerator.top | Fehlt in Version 2.1 | Nein |

| org.booster.accelerator.optimizer.colorful | Fehlt in Version 61.0 | Nein |

| com.color.game.booster | Fehlt in Version 2.1 | Nein |

Besonderheiten der Module Adware.NewDich:

- Die Module werden in vollständig funktionsfähige Anwendungen integriert, um keinen Verdacht zu erregen.

- Die Adware-Module werden erst einige Tage nach dem Start der Anwendungen aktiv, in denen sie integriert sind.

- Websites werden geladen, während die Anwendungen mit integrierten Adware-Modulen nicht aktiv sind.

- Die Anwendungen werden ständig von den Entwicklern überwacht und umgehend aktualisiert, damit die Erkennung der Adware-Module durch Virenschutzprogramme verhindert wird.

Statistiken von Dr.Web für Android

- Android.RemoteCode.284.origin

- Schadprogramm, das einen beliebigen Code laden und ausführen kann. Je nach Modifikation kann es Websites öffnen, auf Links und Banner klicken, kostenpflichtige Services für Mobilgeräte im Namen des Nutzers abonnieren etc.

- Android.HiddenAds.1994

- Android.HiddenAds.518.origin

- Trojaner, die aufdringliche Werbung anzeigen. Sie werden als populäre Apps durch andere Schadprogramme verbreitet, die sie manchmal im Systemverzeichnis installieren, ohne dass der Nutzer es merkt.

- Android.Triada.510.origin

- Mehrfunktionaler Trojaner, der eine Vielzahl von böswilligen Aktionen ausführt. Gehört zur Familie der Trojaner, die Prozesse aller laufenden Anwendungen beeinflussen. Einige Vertreter dieser Trojaner-Familie werden von Cyberkriminellen noch in der Produktionsphase in die Firmware von Android-Geräten implementiert. Einige Modifikationen können Schwachstellen ausnutzen, um sich Zugriff auf geschützte Systemdateien und -ordner zu verschaffen.

- Android.Click.348.origin

- Bösartige Anwendung, die Websites öffnet sowie auf Links und Werbebanner klickt. Sie wird als harmlose App verbreitet und erregt keinen Verdacht.

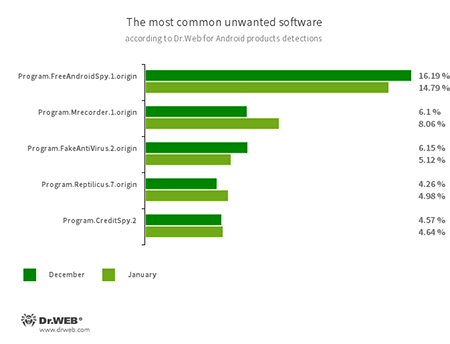

- Program.FreeAndroidSpy.1.origin

- Program.NeoSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Apps, die Aktivitäten der Nutzer von Android Geräten überwachen und zur Cyber-Spionage verwendet werden. Sie orten Geräte, sammeln Informationen aus dem SMS-Verkehr und aus Gesprächen in sozialen Netzwerken, kopieren Dateien, Fotos und Videos, hören die Umgebung und Telefonanrufe ab, etc.

- Program.FakeAntiVirus.2.origin

- Erkennung von Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.CreditSpy.2

- Erkennung von Programmen zur Zuweisung der Bonität anhand personenbezogener Daten der Nutzer. Solche Anwendungen laden SMS-Nachrichten, Kontakte aus dem Telefonbuch, Anrufverlauf und weitere Informationen auf einen Fernserver hoch.

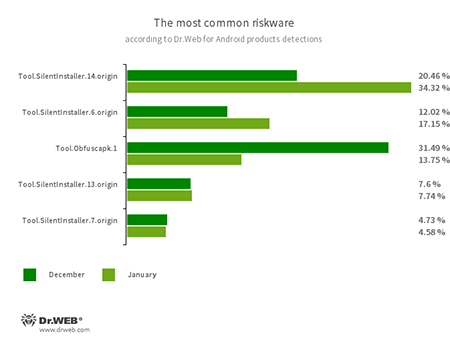

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, apk-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.Obfuscapk.1

- Erkennung von Anwendungen, die durch das Dienstprogramm Obfuscapk geschützt sind. Dieses Dienstprogramm wird dazu verwendet, den Quellcode von Android-Apps automatisch zu modifizieren und zu verwirren, um deren Reverse Engineering zu erschweren. Cyberkriminelle verwenden sie, um bösartige und andere gefährliche Apps vor Erkennung durch Antivirusprogramme zu schützen.

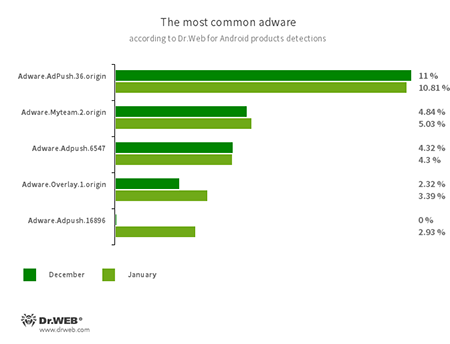

Softwaremodule, die in Android-Apps integriert werden und aufdringliche Werbung auf Mobilgeräten anzeigen. Je nach Familie und Modifikation können sie Werbung im Vollbildmodus anzeigen, indem sie andere Fenster blockieren, Benachrichtigungen anzeigen, Verknüpfungen erstellen und Websites laden.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16896

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

Bedrohungen auf Google Play

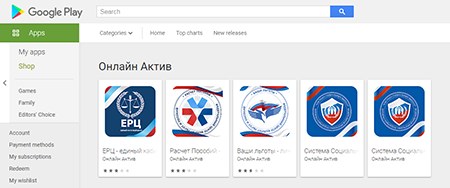

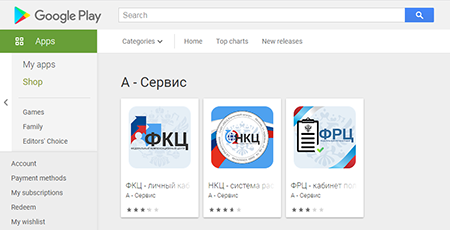

Neben den Anwendungen mit integrierten Adware-Modulen Adware.NewDich erkannten die Spezialisten von Doctor Web viele neue Vertreter der Trojaner-Familie Android.FakeApp, die als Informations-Apps für die Beantragung von Sozialleistungen, Steuerrückzahlungen etc. verbreitet wurden. Einige Modifikationen wurden als Apps mit Informationen über Verlosungen und Give-aways bekannter Blogger ausgegeben.

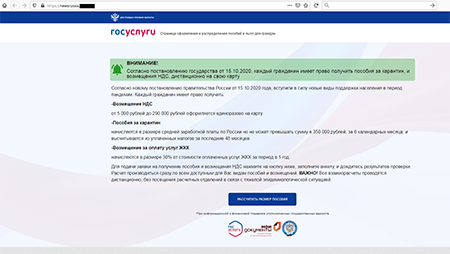

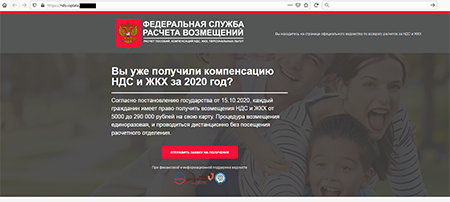

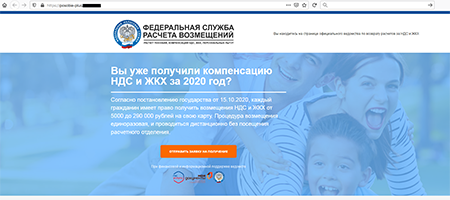

Wie ältere Versionen des Trojaners öffnen die neuen Modifikationen betrügerische Websites, auf denen Nutzer Informationen über angeblich verfügbare Sozialleistungen und staatliche finanzielle Unterstützung erhalten können. Nutzer werden aufgefordert, persönliche Informationen anzugeben und „Rechtsdienstleistungen“ zu bezahlen oder eine Gebühr für die „Erstellung der Dokumente“ oder eine Provision für die „Geldüberweisung“ zu zahlen. Selbstverständlich erhielten die Opfer keine finanzielle Unterstützung, sondern ihnen wurden vertrauliche Informationen und Geld gestohlen.

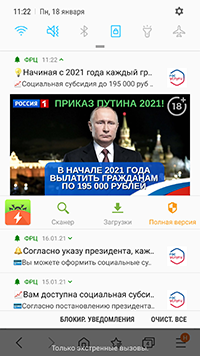

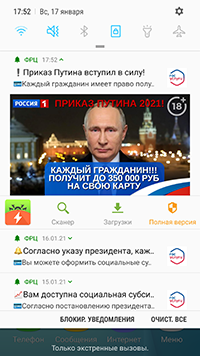

Einige Modifikationen des Trojaners zeigten regelmäßig Benachrichtigungen über verfügbare Sozialleistungen und staatliche finanzielle Unterstützung an. Dadurch versuchten die Cyberkriminellen, potenzielle Opfer anzuregen, betrügerische Websites zu öffnen.

Hier sind einige Websites, die von verschiedenen Modifikationen des Trojaners Android.FakeApp aufgerufen wurden:

Screenshots einiger von diesen bösartigen Anwendungen angezeigter Benachrichtigungen über staatliche finanzielle Unterstützung:

Außerdem wurden neue mehrfunktionale Trojaner der Familie Android.Joker erkannt. Sie wurden Android.Joker.496, Android.Joker.534 und Android.Joker.535 benannt. Sie wurden als harmlose Anwendungen wie Übersetzungs-Apps und Apps zur Erstellung von GIF-Dateien verbreitet. In der Tat luden sie beliebigen Code und führten ihn aus, fingen eingehende Benachrichtigungen ab und abonnierten kostenpflichtige Services im Namen des Nutzers.

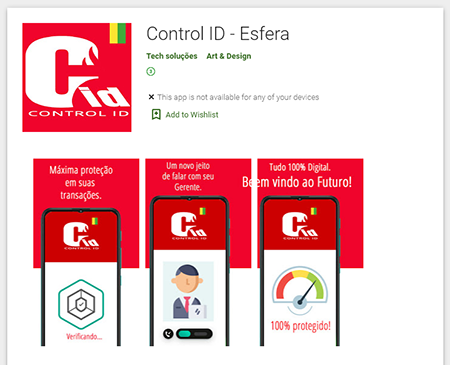

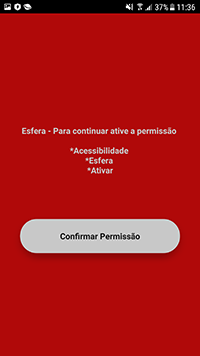

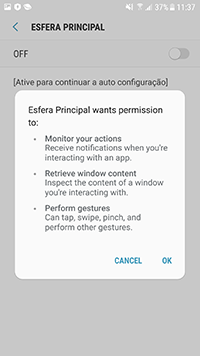

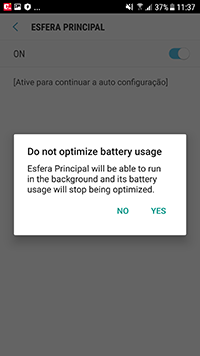

Ein weiterer von unseren Spezialisten erkannter Trojaner wurde unter dem Namen Android.Banker.3679 in die Dr.Web Virendatenbank eingetragen. Der Trojaner zielte auf Nutzer aus Brasilien ab und wurde als App Esfera der Bank Santander verbreitet. Die Hauptfunktionen von Android.Banker.3679 waren Phishing und Diebstahl vertraulicher Informationen aus der Banking-App Santander Empresas.

Nach dem Start forderte der Trojaner Zugriff auf den Android Accessibility Service an, um bösartige Aktivitäten automatisch ausführen zu können. Wenn der Nutzer dem Trojaner die angeforderten Berechtigungen erteilte, konnte der Banking-Trojaner auf Menüeinträge und Schaltflächen klicken, Dialoge in anderen Apps lesen etc.

Banking-Trojaner

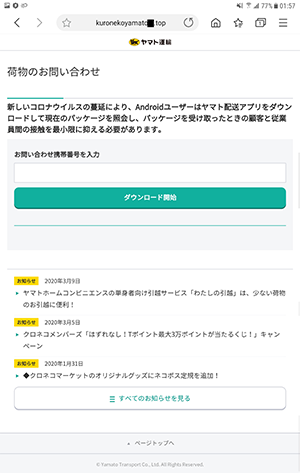

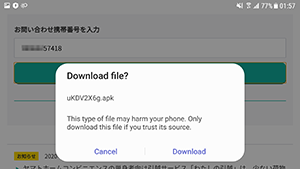

Außerdem wurden Android-Nutzer von Banking-Trojanern bedroht, die über bösartige Websites verbreitet wurden. Die Spezialisten von Doctor Web erkannten neue Cyberangriffe auf japanische Nutzer. In den Angriffen wurden bösartige Anwendungen wie Android.BankBot.3954, Android.SmsSpy.833.origin, Android.SmsSpy.10809, Android.Spy.679.origin etc. verwendet. Sie wurden als Updates für den Webbrowser Chrome, Store-Apps und andere harmlose Software über gefälschte Websites von Post- und Kurierdiensten verbreitetet.

Um Ihre Android-Geräte vor Schadprogrammen zu schützen, installieren Sie Dr.Web für Android.

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender