Doctor Web: Rückblick und Analyse von Bedrohungen für mobile Geräte im Monat März 2021

Baden-Baden, 13. April 2021

Auch im März gehörten Trojaner und unerwünschte Apps, die lästige Werbung anzeigen, zu den aktivsten Bedrohungen für Nutzer von mobilen Geräten. Außerdem wurden auf Android-Geräten Schadprogramme entdeckt, die andere Apps heruntergeladen und beliebigen Code ausgeführt haben.

Zu den Bedrohungen, die im Google Play-Store entdeckt wurden, gehören zahlreiche neue Modifikationen des Android.Joker-Trojaners, der Nutzer für Premium-Dienste anmeldet, sowie eine weitere böswillige App namens Android.FakeApp.

Haupttrends im März

- Neue Bedrohungen verbreiten sich über Google Play

- Trojaner, die Nutzer für kostenpflichtige mobile Dienste anmelden

- Verbreitung von betrügerischen Apps

Statistik von Dr.Web für Android

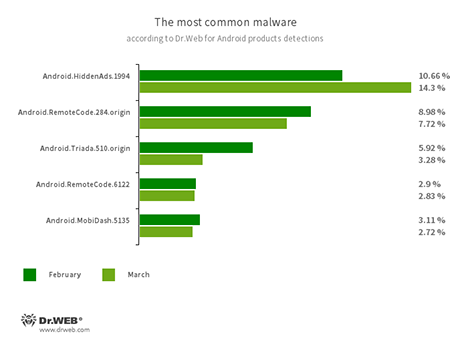

- Android.HiddenAds.1994

- Trojaner, der aufdringliche Werbung anzeigt. Er wird als populäre App durch andere Schadprogramme verbreitet, die ihn manchmal im Systemverzeichnis installieren, ohne dass der Nutzer dies merkt.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Bösartiges Programm, das beliebigen Code herunterlädt und ausführt. Je nach Modifikation kann es auch verschiedene Websites herunterladen, Links und Werbebanner anklicken, Benutzer für kostenpflichtige Dienste anmelden und andere Aktionen durchführen.

- Android.Triada.510.origin

- Mehrfunktionaler Trojaner, der eine Vielzahl von böswilligen Aktionen ausführt. Der Schädling gehört zur Familie der Trojaner, die Prozesse aller laufenden Anwendungen beeinflussen. Einige Vertreter dieser Trojaner-Familie werden von Cyberkriminellen noch in der Produktionsphase in die Firmware von Android-Geräten implementiert. Einige Modifikationen können Schwachstellen ausnutzen, um sich Zugriff auf geschützte Systemdateien und -ordner zu verschaffen.

- Android.MobiDash.5135

- Trojaner stellt das in Apps integrierte Softwaremodul dar und zeigt aufdringliche Werbung an.

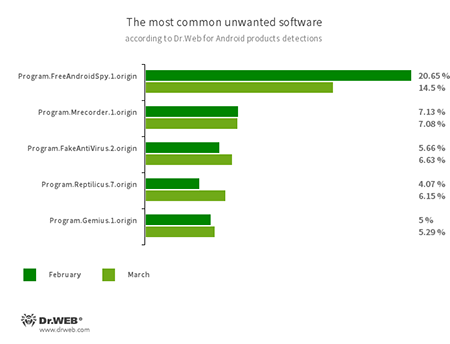

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Apps, die Aktivitäten der Nutzer von Android Geräten überwachen und zur Cyber-Spionage verwendet werden. Sie orten Geräte, sammeln Daten aus dem SMS-Verkehr und aus Gesprächen in sozialen Netzwerken, kopieren Dateien, Fotos und Videos, hören die Umgebung und Telefonanrufe ab etc.

- Program.FakeAntiVirus.2.origin

- Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.Gemius.1.origin

- Programm, das Informationen über die Nutzung von Android-Geräten durch Nutzer sammelt. Neben technischen Daten werden vertrauliche und personenbezogene Informationen gesammelt, z.B. Informationen über die Geräteortung, im Webbrowser gespeicherte Tabs, besuchte Websites und aufgerufene Internetadressen.

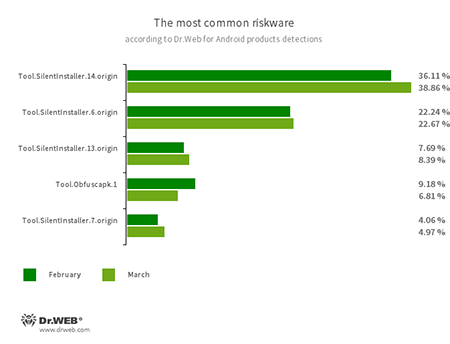

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Potenziell gefährliche Softwareplattformen, die es Apps ermöglichen, apk-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.Obfuscapk.1

- Apps, die durch das Dienstprogramm Obfuscapk geschützt sind. Dieses Dienstprogramm wird dazu verwendet, den Quellcode von Android-Apps automatisch zu modifizieren und zu verwirren, um deren Reverse Engineering zu erschweren. Cyberkriminelle verwenden sie, um bösartige und andere gefährliche Apps vor Erkennung durch Antivirusprogramme zu schützen.

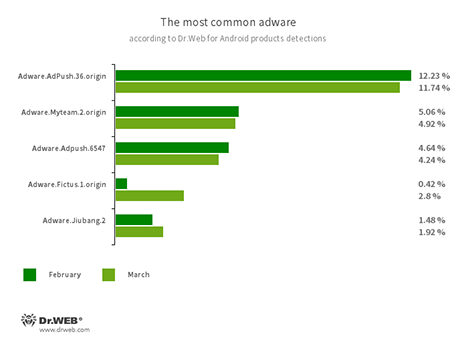

Module, die in Android-Apps integriert werden und aufdringliche Werbung auf mobilen Geräten anzeigen. Je nach Familie und Modifikation können sie Werbung im Vollbildmodus anzeigen, indem sie andere Fenster blockieren, Benachrichtigungen anzeigen, Verknüpfungen erstellen und Websites laden.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Fictus.1.origin

- Adware.Jiubang.2

Bedrohungen auf Google Play

Im vergangenen Monat haben die Experten von Doctor Web weitere betrügerische Apps aus der Android.FakeApp-Familie auf Google Play entdeckt. Darunter befanden sich neue Modifikationen von Android.FakeApp.247, die angeblich Zugang zu verschiedenen Boni und Rabatten von bekannten Unternehmen und Handelsketten verschafften. Um diese zu erhalten, mussten potenzielle Opfer ein kostenpflichtiges Abo abschließen. Im Endeffekt erhielten die Nutzer jedoch keine Rabatte: der Trojaner zeigte den Opfern lediglich einen nutzlosen Barcode an.

Gefälschte Apps wurden unter dem Deckmantel harmloser Apps verbreitet, wie z.B Anleitungen und Handbücher, Software zum Testen der menschlichen Kompatibilität usw. In Wirklichkeit führten sie keine der angegebenen Funktionen aus und luden nach dem Start verdächtige Websites. Diese Trojaner wurden als Android.FakeApp.244, Android.FakeApp.249 und Android.FakeApp.250 in die Virendatenbank von Dr.Web aufgenommen.

Darüber hinaus entdeckten die Virenanalysten von Doctor Web im März zahlreiche neue Trojaner der Android.Joker-Familie, die Nutzer ausspionieren, für teure mobile Dienste anmelden und beliebigen Code ausführen können. Diese multifunktionalen Trojaner wurden unter dem Deckmantel einer Translator-App, animierter Hintergrundbilder, eines Launcher (ein Programm zur Verwaltung des Startbildschirms), aller Arten von Bildbearbeitungsprogrammen und eines Dienstprogramms zur Konfiguration und Steuerung von Android-Geräten verbreitet. Diese wurden in die Virendatenbank von Dr.Web als Android.Joker.613, Android.Joker.614, Android.Joker.617, Android.Joker.618, Android.Joker.620, Android.Joker.622, Android.Joker.624, Android.Joker.630 und Android.Joker.632 aufgenommen.

Um Ihre Android-Geräte vor böswilligen und unerwünschten Apps zu schützen, installieren Sie Dr.Web Antivirus für Android.

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender