Doctor Web: Rückblick und Analyse von Bedrohungen für mobile Geräte im April 2021

Baden-Baden, 13. Mai 2021

Im April berichtete Doctor Web über die Entdeckung von Android.Triada.4912, einem Trojaner, der in eine Client-App des beliebten App-Katalogs APKPure eingebettet war. Zur gleichen Zeit wurde ein weiterer Trojaner aus der Android.FakeApp-Familie auf Google Play entdeckt. Beide wurden als «nützliche Programme» verbreitet und von verschiedenen betrügerischen Webseiten heruntergeladen. Darüber hinaus machten die Spezialisten von Doctor Web einen Android.Joker -Trojaner in der AppGallery von Huawei ausfindig. Diese böswilligen Apps meldeten Benutzer unfreiwillig für kostenpflichtige mobile Dienste an.

Haupttrends im April

- Ein Trojaner wird in der APKPure-Client-App entdeckt.

- Über Google Play werden neue Bedrohungen verbreitet.

- Eine Bedrohung wird in der AppGallery erkannt.

Mobile Bedrohung des Monats

Anfang April entdeckten unsere Virenanalysten bösartige Funktionen in der Client-App des APKPure-App-Katalogs. Unbekannte Angreifer haben den Android.Triada.4912 eingebettet. Betroffen war die Version 3.17.18 der App. Android.Triada.4912 startete das in der App versteckte Zusatzmodul, das die wichtigsten schädlichen Aktionen durchführte. Es lud andere Trojaner-Komponenten sowie verschiedene Websites herunter.

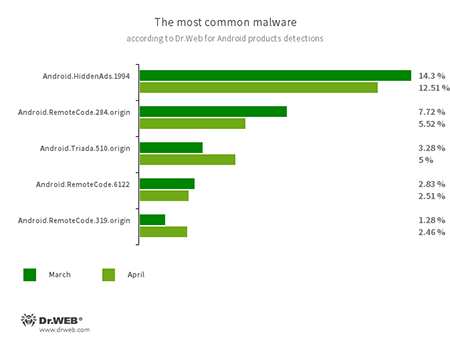

Statistik von Dr.Web für Android

- Android.HiddenAds.1994

- Trojaner, der aufdringliche Werbung anzeigt. Er wird als populäre App durch andere Schadprogramme verbreitet, die ihn manchmal im Systemverzeichnis installieren, ohne dass der Nutzer dies merkt.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.319.origin

- Bösartiges Programm, das beliebigen Code herunterlädt und ausführt. Je nach Modifikation kann es auch verschiedene Websites herunterladen, Links und Werbebanner anklicken, Benutzer für kostenpflichtige Dienste anmelden und andere Aktionen durchführen.

- Android.Triada.510.origin

- Mehrfunktionaler Trojaner, der eine Vielzahl von böswilligen Aktionen ausführt. Der Schädling gehört zur Familie der Trojaner, die Prozesse aller laufenden Anwendungen beeinflussen. Einige Vertreter dieser Trojaner-Familie werden von Cyberkriminellen noch in der Produktionsphase in die Firmware von Android-Geräten implementiert. Einige Modifikationen können Schwachstellen ausnutzen, um sich Zugriff auf geschützte Systemdateien und -ordner zu verschaffen.

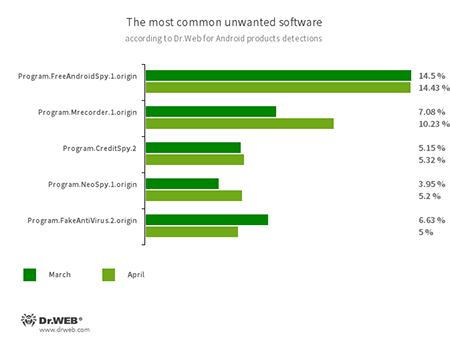

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.NeoSpy.1.origin

- Apps, die Besitzer von Android-Geräten überwachen und für Cyberspionage verwendet werden können. Sie können den Standort von Geräten herausfinden, Daten über SMS-Austausch und Unterhaltungen in sozialen Netzwerken sammeln, Dokumente, Fotos und Videos kopieren, Telefonate und die Umgebung abhören usw.

- Program.CreditSpy.2

- Spy-Apps, die eine Bonitätseinstufung auf Basis der persönlichen Daten der Benutzer vornehmen. Solche Apps laden Textnachrichten, Telefonbuch-Kontaktinformationen, Anruflisten und andere Informationen auf einen Remote-Server herunter.

- Program.FakeAntiVirus.2.origin

- Adware, die die Arbeit von Antiviren-Software imitiert. Solche Apps können nicht existierende Bedrohungen melden und den Benutzer dazu verleiten, für die “Vollversion” zu bezahlen.

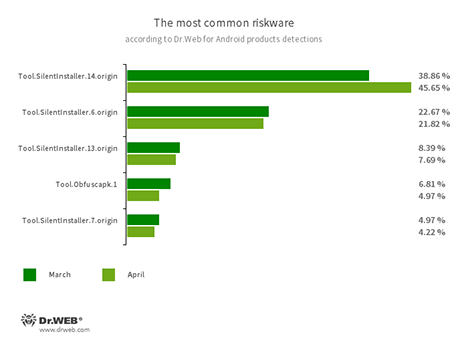

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Potenziell gefährliche Softwareplattformen, die es Apps ermöglichen, apk-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.Obfuscapk.1

- Apps, die durch das Dienstprogramm Obfuscapk geschützt sind. Dieses Dienstprogramm wird dazu verwendet, den Quellcode von Android-Apps automatisch zu modifizieren und zu verwirren, um deren Reverse Engineering zu erschweren. Cyberkriminelle verwenden sie, um bösartige und andere gefährliche Apps vor Erkennung durch Antivirusprogramme zu schützen.

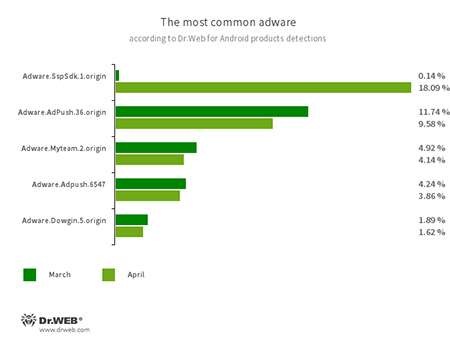

Module, die in Android-Apps integriert werden und aufdringliche Werbung auf mobilen Geräten anzeigen. Je nach Familie und Modifikation können sie Werbung im Vollbildmodus anzeigen, indem sie andere Fenster blockieren, Benachrichtigungen anzeigen, Verknüpfungen erstellen und Websites laden.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Dowgin.5.origin

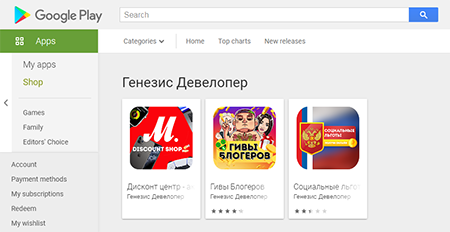

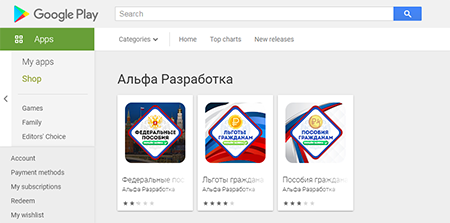

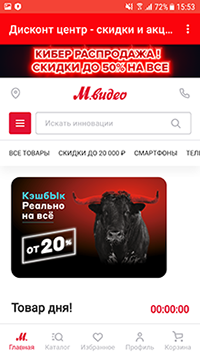

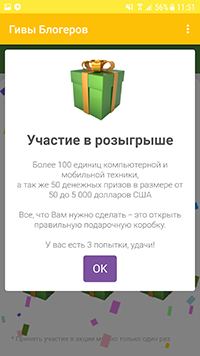

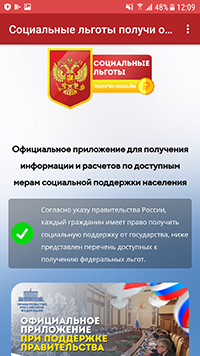

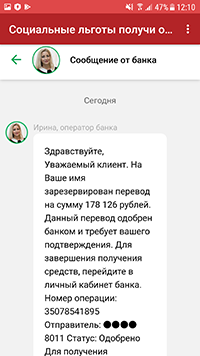

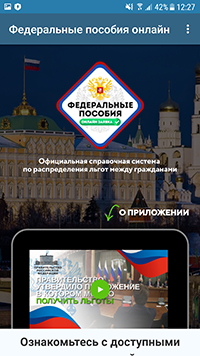

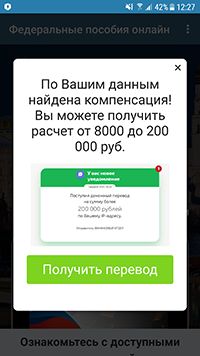

Bedrohungen auf Google Play

Im April wurden auf Google Play neue Trojaner entdeckt, die zur Android.FakeApp-Familie gehören. Sie wurden als “Informationskataloge” mit Informationen zu Bargeldzahlungen und Rückerstattungen von der Regierung sowie Apps verbreitet, mit denen Benutzer angeblich Rabatte beim Kauf von Waren bei bekannten Einzelhandelsketten erhalten und Geschenke von bekannten Bloggern gewinnen konnten. In Wirklichkeit haben diese gefälschten Apps die Opfer nur in die Irre geführt. Sie boten keine solchen Funktionen und zeigten nur betrügerische Seiten an, über die Kriminellen vertrauliche Daten und das Geld der Besitzer von Android-Geräten stahlen. Die Trojaner wurden als Android.FakeApp.255, Android.FakeApp.254, Android.FakeApp.256, Android.FakeApp.259, Android.FakeApp.260 und Android.FakeApp.261 in die Dr.Web Virendatenbank aufgenommen.

So sehen solche betrügerischen Apps aus.

Weitere Bedrohungen

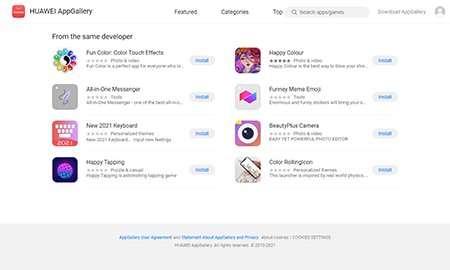

Im April entdeckten die Virenanalysten von Doctor Web die ersten bösartigen Apps im AppGallery-Katalog von Huawei. Es handelte sich um Trojaner der Android.Joker-Familie, die beliebigen Code ausführen und Benutzer für kostenpflichtige mobile Dienste anmelden können. Sie wurden als harmlose Apps wie virtuelle Tastaturen, Online-Messenger, Kamera-Apps usw. verbreitet. Insgesamt wurden sie von über 538.000 Anwendern installiert.

Um Ihre Android-Geräte zuverlässig vor bösartiger und unerwünschter Software zu schützen, installieren Sie Dr.Web Antivirus für Android.

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender