Doctor Web: Rückblick und Analyse von Bedrohungen für mobile Geräte im September 2021

Baden-Baden, 15. Oktober 2021

Im vergangenen Monat entdeckten die Virenanalysten von Doctor Web Dutzende neuer Versionen der Android.FakeApp-Familie auf Google Play, die von Kriminellen für verschiedene Betrugsversuche eingesetzt werden.

Haupttrends

- Hohe Aktivität von gefälschten Apps, die über Google Play verbreitet werden

- Trojaner, die Apps herunterladen und beliebigen Code ausführen, sowie Adware gehören weiterhin zu den aktuellen Bedrohungen

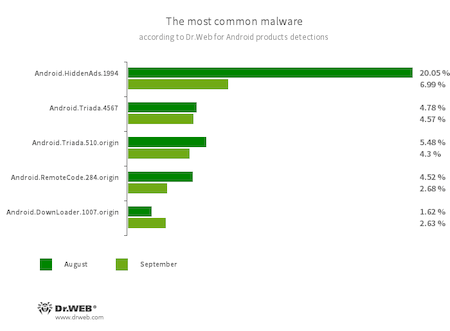

Statistik Dr.Web für Android

- Android.HiddenAds.1994

- Trojaner, die aufdringliche Werbung anzeigen. Sie werden als harmlose Anwendungen verbreitet und manchmal von anderen Schadprogrammen im Systemverzeichnis installiert.

- Android.Triada.4567

- Android.Triada.510.origin

- Mehrfunktionaler Trojaner, der eine Vielzahl von böswilligen Aktionen ausführt. Gehört zur Familie der Trojaner, die Prozesse aller laufenden Anwendungen beeinflussen. Einige Vertreter dieser Trojaner-Familie werden von Cyberkriminellen noch in der Produktionsphase in die Firmware von Android-Geräten implementiert. Einige Modifikationen können Schwachstellen ausnutzen, um sich Zugriff auf geschützte Systemdateien und -ordner zu verschaffen.

- Android.RemoteCode.284.origin

- Schadprogramme, die beliebigen Code laden und ausführen. Je nach Modifikation können sie Websites öffnen, auf Links und Banner klicken, kostenpflichtige Dienste für Mobilgeräte im Namen des Nutzers abonnieren etc.

- Android.DownLoader.1007.origin

- Trojaner, der andere Malware und Apps herunterlädt. Solche Trojaner können sich in scheinbar harmlosen Apps verstecken, die über Google Play oder bösartige Websites verbreitet werden.

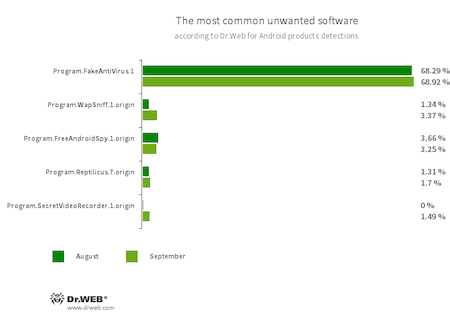

- Program.FakeAntiVirus.1

- Adware, die die Arbeit von Antivirensoftware imitiert. Solche Programme können nicht existierende Bedrohungen melden und Benutzer dazu motivieren, für die Vollversion zu bezahlen.

- Program.WapSniff.1.origin

- Software zum Abfangen von WhatsApp-Nachrichten.

- Program.FreeAndroidSpy.1.origin

- Program.Reptilicus.7.origin

- Apps, die Besitzer von Android-Geräten ausspionieren und für Cyberspionage verwendet werden können. Sie können den Standort von Geräten überwachen, Daten über Textnachrichten und Unterhaltungen in sozialen Medien sammeln, Dokumente, Fotos und Videos kopieren, Telefonate und die Umgebung abhören usw.

- Program.SecretVideoRecorder.1.origin

- App, die im Hintergrund Fotos und Videos über die integrierten Kameras von Android-Geräten aufnimmt. Sie kann im Verborgenen arbeiten und ermöglicht die Deaktivierung von Aufzeichnungsbenachrichtigungen sowie Anpassung der App-Beschreibung. Diese Funktion macht dieses Programm potenziell gefährlich.

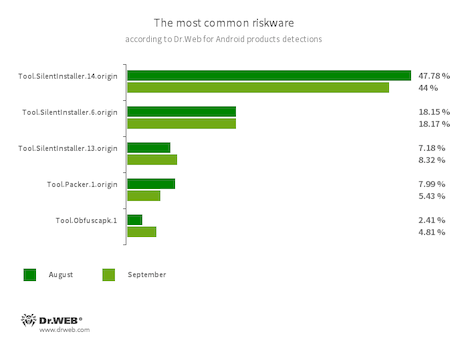

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, apk-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.Packer.1.origin

- Spezialer Packer, der Android-Apps vor Änderungen und Reverse Engineering schützt. Das Programm selbst ist zwar nicht bösartig, kann aber nicht nur zum Schutz harmloser Anwendungen, sondern auch gefährlicher Trojaner genutzt werden.

- Tool.Obfuscapk.1

- Apps, die durch das Obfuscapk-Dienstprogramm geschützt sind. Dieses Dienstprogramm wird verwendet, um den Quellcode von Android-Apps automatisch zu ändern und zu verschleiern. Angreifer nutzen es, um bösartige und andere gefährliche Anwendungen vor der Erkennung durch Antivirenprogramme zu schützen.

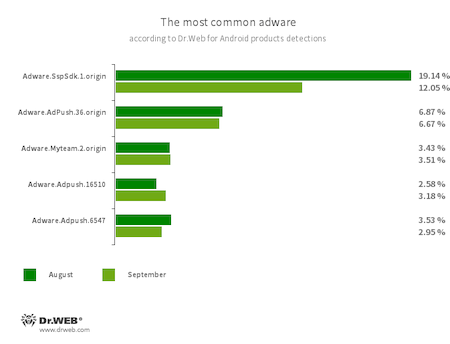

Softwaremodule, die in Android-Apps eingebettet sind und dazu dienen, aufdringliche Werbung auf Mobilgeräten anzuzeigen. Je nach Familie und Modifikation können sie Werbung im Vollbildmodus anzeigen, Fenster anderer Apps blockieren, verschiedene Benachrichtigungen anzeigen, Verknüpfungen erstellen und Websites herunterladen.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Bedrohungen auf Google Play

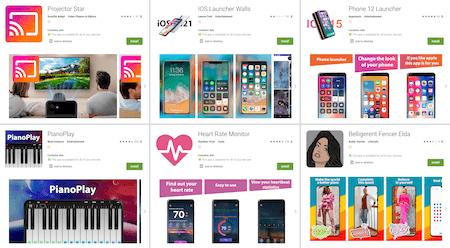

Im September entdeckte Doctor Web Dutzende neuer gefälschter Apps auf Google Play, die Cyberkriminellen bei der Durchführung verschiedener Betrugsversuche halfen. Darunter befand sich auch der Trojaner Android.FakeApp.344, der als App-Modifikation verbreitet wurde – grafische Shells (Launcher), Bildersammlungen, ein Klavier-Selbstlernprogramm, eine App zur Überwachung der Herzfrequenz usw.

Seine Hauptfunktion ist das Laden von Websites im Auftrag von Virenschreibern. Der Trojaner kann in einer Vielzahl von bösartigen Szenarien eingesetzt werden: Durchführung von Phishing-Angriffen, Anmeldung von Opfern für kostenpflichtige mobile Dienste, Werbung für Websites, die für Angreifer interessant sind, oder Herunterladen von Websites mit Werbung.

Android.FakeApp.344 wird über eines der GitHub-Konten gesteuert, deren Repositories Konfigurationsdateien enthalten. Wenn er gestartet wird, erhält der Trojaner die erforderlichen Konfigurationen. Wenn sie einen entsprechenden Auftrag enthalten, wird die Zielseite geladen. Wenn es keine Aufgabe gibt oder der Trojaner die Konfiguration nicht erhält, läuft er wie gewohnt.

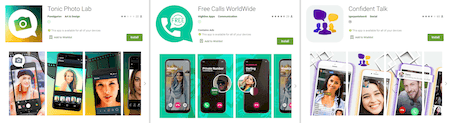

Weitere entdeckte bösartige Apps: Android.FakeApp.347, Android.FakeApp.364 и Android.FakeApp.385. Sie wurden ebenfalls unter dem Deckmantel harmloser und nützlicher Apps verbreitet - Apps für kostenlose Anrufe, ein Fotoeditor, ein Programm für religiöse Themen und Software zum Schutz installierter Apps vor unbefugter Nutzung.

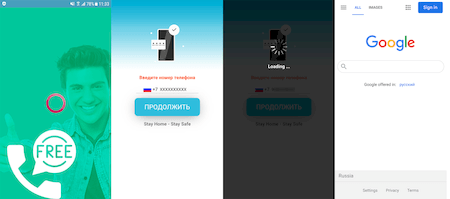

Sie erfüllten jedoch nicht die angegebenen Funktionen, da die Trojaner lediglich verschiedene Websites luden, darunter auch solche, die die Benutzer nach ihrer Mobiltelefonnummer fragten. Nach der Eingabe wurden die Besitzer von Android-Geräten auf eine Suchmaschinenseite umgeleitet.

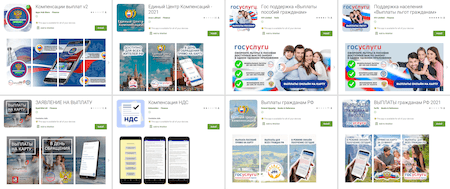

Die Trojaner-Apps Android.FakeApp.354, Android.FakeApp.355, Android.FakeApp.356, Android.FakeApp.357, Android.FakeApp.358, Android.FakeApp.366, Android.FakeApp.377, Android.FakeApp.378, Android.FakeApp.380, Android.FakeApp.383 und Android.FakeApp.388 sollten den Nutzern dabei helfen, Informationen über staatliche Sozialleistungen zu finden und "gesetzlich zustehende" Gelder direkt zu erhalten. Diese Programme lockten die Besitzer von Mobilgeräten jedoch lediglich auf betrügerische Websites, die jedem Besucher Tausende von Zahlungen versprachen. Die Nutzer mussten aber zunächst eine "Gebühr" zahlen. Die Opfer überwiesen so ihr Geld an die Betrüger.

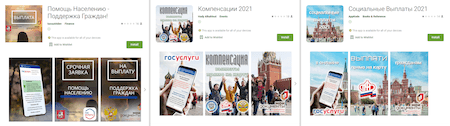

Weitere gefälschte Apps, die der Dr.Web-Virendatenbank hinzugefügt wurden, sind Android.FakeApp.348, Android.FakeApp.349, Android.FakeApp.350, Android.FakeApp.351, Android.FakeApp.352, Android.FakeApp.353, Android.FakeApp.365, Android.FakeApp.367, Android.FakeApp.368, Android.FakeApp.369, Android.FakeApp.370, Android.FakeApp.382, Android.FakeApp.384, Android.FakeApp.387 und Android.FakeApp.389, die von Betrügern als offizielle Gazprom-Investitions-Apps ausgegeben wurden. Mit ihrer Hilfe könnten Nutzer ohne Erfahrung oder besondere wirtschaftliche Kenntnisse angeblich ein erhebliches passives Einkommen aus Investitionen erzielen.

Beispiele auf Google Play:

In Wirklichkeit hatten diese Trojaner-Apps nichts mit bekannten Unternehmen oder Investitionen zu tun. Sie luden betrügerische Websites, auf denen Android-Nutzer aufgefordert wurden, ein Konto mit persönlichen Daten zu registrieren und auf einen Anruf zu warten. Die bei der Registrierung angegebenen Daten könnten von den Tätern zur weiteren Täuschung der Nutzer verwendet oder auf dem Schwarzmarkt verkauft werden.

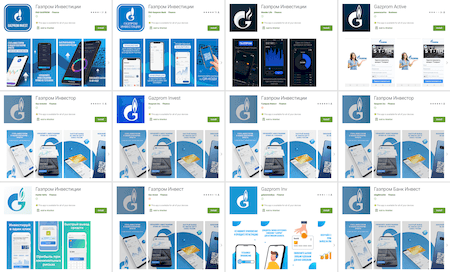

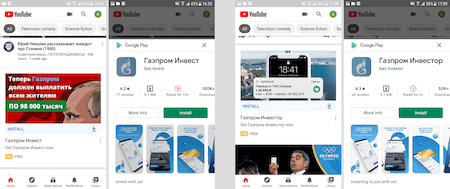

Um Aufmerksamkeit zu gewinnen und die Zahl der Installationen solcher Trojaner zu erhöhen, werben die Angreifer aktiv für sie, zum Beispiel über YouTube. Ein Beispiel für eine solche Werbung:

Eine weitere Anzahl von Fälschungen, die sich als offizielle Anträge für beliebte russische Lotterien ausgaben, wurde ebenfalls entdeckt. Sie wurden als Android.FakeApp.359, Android.FakeApp.360, Android.FakeApp.361, Android.FakeApp.362, Android.FakeApp.363, Android.FakeApp.371, Android.FakeApp.372, Android.FakeApp.373, Android.FakeApp.374, Android.FakeApp.379 und Android.FakeApp.381 in die Dr.Web Virendatenbank aufgenommen. Sie ermöglichten es den Nutzern angeblich, kostenlose Lotterielose zu erhalten und an Verlosungen teilzunehmen. Diese Apps luden auch betrügerische Websites, auf denen die Nutzer eine "Gebühr" zahlen mussten, um sich Tickets und Gewinne zu sichern.

Darüber hinaus entdeckten unsere Experten mehrere Modifikationen des Android.FakeApp.386-Trojaners, der unter dem Deckmantel von Referenzprogrammen verbreitet wurde - mit ihrer Hilfe konnten Benutzer angeblich Wissen über die Gesundheit erlangen und sich über mögliche Behandlungsmethoden für verschiedene Krankheiten informieren. In Wirklichkeit waren sie nichts als Fälschungen. Sie hatten keine beworbene Funktion, sondern luden lediglich Websites hoch, die oft bekannte Informationsquellen imitierten. Auf diesen Seiten wurde im Namen bekannter Ärzte und Medienpersönlichkeiten für alle möglichen Medikamente von zweifelhafter Qualität geworben. Potenzielle "Kunden" wurden auch mit Angeboten gelockt, die Medikamente angeblich kostenlos oder mit einem großen Rabatt zu erhalten, wenn sie ihren Namen und ihre Telefonnummer angeben und dann auf den Anruf eines "Managers" warten.

Ein Beispiel für eine solche App:

Ein paar Beispiele:

Um Ihr Android-Gerät vor bösartiger und unerwünschter Software zu schützen, nutzen Sie unsere Dr.Web Antivirus-Produkte für Android!.

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender