Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im ersten Quartal 2025

27. März 2025

Eine ähnliche Dynamik wurde bei vielen Banking-Trojanern beobachtet. Vertreter der Familien Android.BankBot und Android.Banker wurden entsprechend um 20,68% und 151,71% häufiger erkannt. Die Aktivität der Trojaner Android.SpyMax hingegen sank um 41,94% im Vergleich zum letzten Quartal vorigen Jahres.

Im Laufe des ersten Quartals 2025 entdeckten die Spezialisten von Doctor Web zahlreiche neue Bedrohungen im Google Play-Store. Neben vielen Trojanern der Familie Android.FakeApp erkannte unser Virenlabor bösartige Anwendungen zum Diebstahl von Kryptowährungen und Trojaner, die aufdringliche Werbung anzeigen.

Haupttrends im ersten Quartal

- Anstieg der Verbreitung von Adware-Trojanern

- Zunahme der Anzahl erkannter Banking-Trojaner der Familien Android.BankBot und Android.Banker

- Rückgang der Verbreitung des Spyware-Trojaners Android.SpyMax

- Zahlreiche neue bösartige Anwendungen auf Google Play

Statistiken Dr.Web Security Space für mobile Geräte

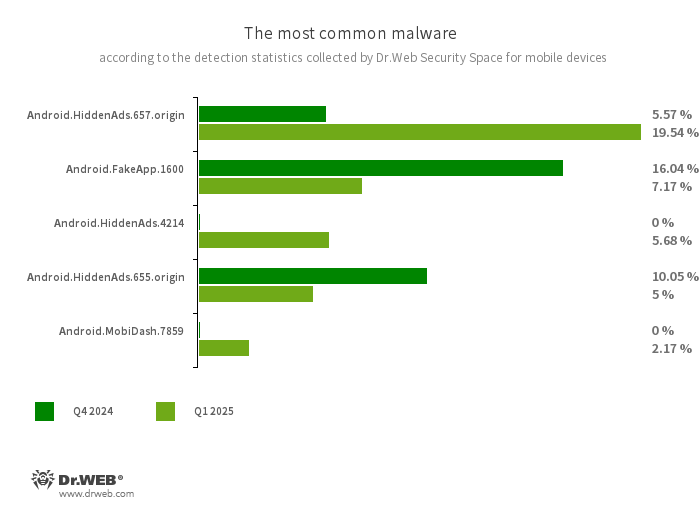

- Android.HiddenAds.657.origin

- Android.HiddenAds.655.origin

- Android.HiddenAds.4214

- Trojaner, die aufdringliche Werbung anzeigen. Trojaner der Familie Android.HiddenAds werden als harmlose Anwendungen verbreitet und manchmal von anderen Schadprogrammen im Systemverzeichnis installiert. Nachdem diese Trojaner auf ein Android-Gerät gelangen, tarnen sie ihre Präsenz im infizierten System, indem sie z.B. ihr Symbol vom Startbildschirm des Geräts entfernen.

- Android.FakeApp.1600

- Trojaner, der die in seinen Einstellungen festgelegte Website öffnet. Bekannte Modifikationen dieses Trojaners laden Online-Casinos.

- Android.MobiDash.7859

- Trojaner, der aufdringliche Werbung anzeigt. Stellt ein in Apps integriertes Softwaremodul dar.

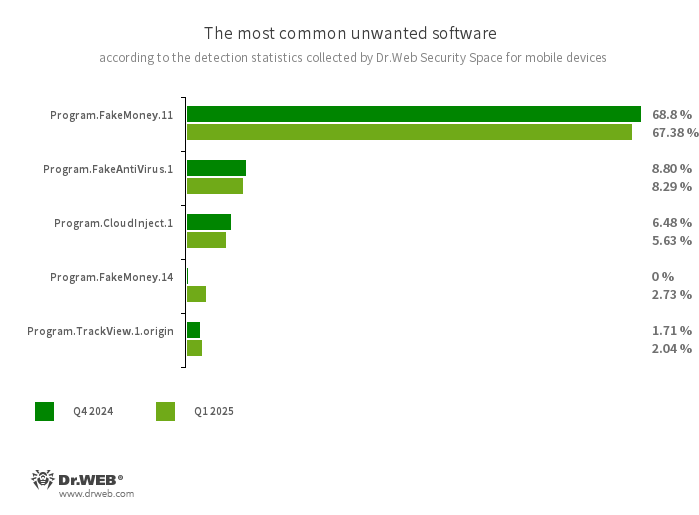

- Program.FakeMoney.11

- Program.FakeMoney.14

- Anwendungen, die eine Belohnung für den Nutzer simulieren, wenn dieser bestimmte Aufgaben erfüllt. Der Nutzer muss einen bestimmten Mindestbetrag verdienen, um das virtuelle Geld auf sein Bankkonto überweisen zu können. In der Regel enthalten solche Programme eine Liste von Banken und Zahlungssystemen, über die der Nutzer angeblich das versprochene Geld erhalten kann. Doch selbst wenn der Nutzer alle Bedingungen erfüllt, erhält er kein Geld. Als Program.FakeMoney wird eine Reihe unerwünschter Anwendungen erkannt, die auf ähnlichem Code basieren.

- Program.FakeAntiVirus.1

- Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.CloudInject.1

- Android-Apps, die mithilfe des Cloud-Dienstes CloudInject und des gleichnamigen Android-Tools (Tool.CloudInject) modifiziert wurden. Die Modifikation erfolgt auf einem Remote-Server automatisch – das heißt, der Nutzer, der die Modifikation initiiert, kontrolliert nicht, welcher Code in die App integriert wird. Die Apps erhalten eine Reihe wichtiger Berechtigungen. Nach Abschluss der Modifikation kann der Cyberkriminelle die Apps remote verwalten: sperren, Dialoge anzeigen und konfigurieren, Installationen und Deinstallationen anderer Software verfolgen etc.

- Program.TrackView.1.origin

- App, die Nutzer von Android-Geräten überwacht. Das Programm ermöglicht es Cyberkriminellen, Geräte zu orten, Videos, Fotos und Audios auf dem infizierten Gerät aufzunehmen, die Umgebung über das Mikrofon des Geräts abzuhören etc.

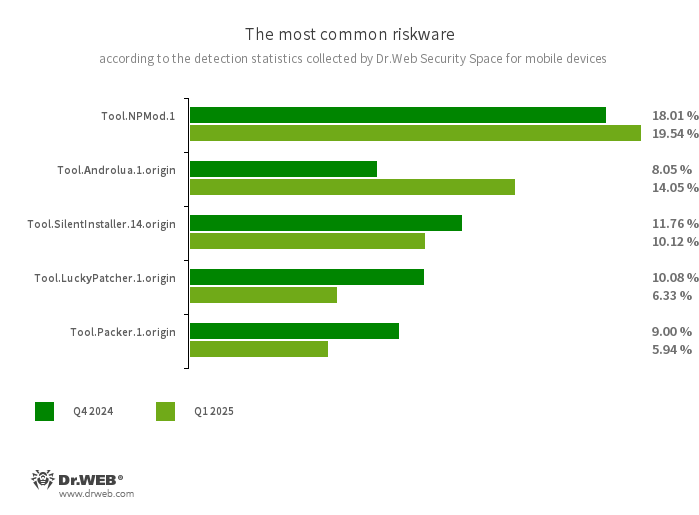

- Tool.NPMod.1

- Mithilfe des Tools NP Manager modifizierte Android-Apps. In solche Apps wird ein Modul integriert, das es ermöglicht, die Verifizierung der digitalen Signatur nach der App-Modifikation zu umgehen.

- Tool.Androlua.1.origin

- Erkennung potenziell gefährlicher Versionen des in der Skriptsprache Lua geschriebenen Frameworks zur Entwicklung von Android-Anwendungen. Die Hauptlogik von Lua-Anwendungen liegt in den verschlüsselten Skripten, die vom Interpreter vor der Ausführung entschlüsselt werden. Solche Frameworks fordern in der Regel Zugriff auf Systemberechtigungen an. Daher können über diese Frameworks ausgeführte Lua-Skripte verschiedene bösartige Aktivitäten ausführen.

- Tool.SilentInstaller.14.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, APK-Dateien ohne Installation auszuführen. Diese Plattformen schaffen eine virtuelle Umgebung für Anwendungen, in die sie integriert sind. Mithilfe solcher Plattformen ausgeführte APK-Dateien können als Teil dieser Anwendungen funktionieren und dieselben Berechtigungen erhalten.

- Tool.LuckyPatcher.1.origin

- Tool, das es ermöglicht, Android-Apps durch die Erstellung von Patches zu modifizieren, um die Funktionslogik der App zu ändern oder bestimmte Einschränkungen zu umgehen. Mithilfe des Tools versuchen Nutzer, die Prüfung des Root-Zugriffs in Banking-Apps zu deaktivieren und sich Zugriff auf unbegrenzte Ressourcen in Handyspielen zu verschaffen. Um Patches zu erstellen, lädt das Programm spezielle Skripts aus seiner Online-Datenbank herunter. Jeder Nutzer kann seine eigenen Skripts erstellen und in die Datenbank eintragen. Solche Skripts können bösartige Funktionen enthalten, daher sind sie potenziell gefährlich.

- Tool.Packer.1.origin

- Spezialisierter Packer, der Android-Anwendungen vor Änderungen und Reverse Engineering schützt. Das Programm selbst ist zwar nicht bösartig, kann aber nicht nur zum Schutz harmloser Anwendungen, sondern auch für gefährliche Trojaner genutzt werden.

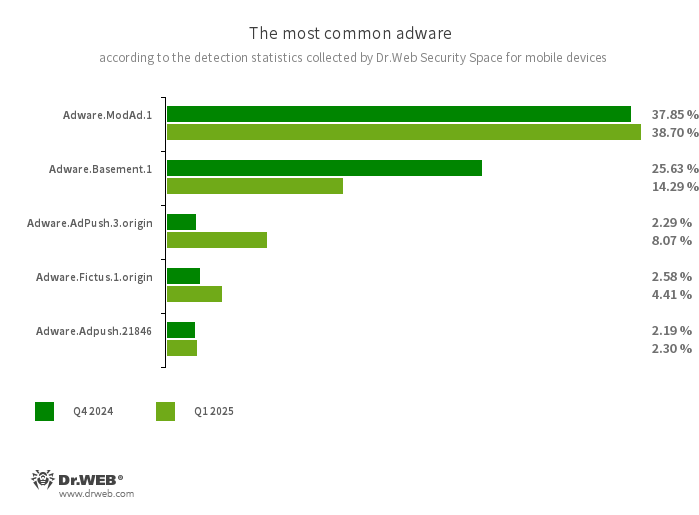

- Adware.ModAd.1

- Erkennung einiger modifizierter WhatsApp-Versionen mit integriertem Schadcode, der bösartige Links über die Webanzeige lädt. Von diesen Internetressourcen werden Nutzer auf Online-Casinos, Wett-Portale, nicht jugendfreie Websites etc. weitergeleitet.

- Adware.Basement.1

- Anwendungen, die unerwünschte Werbung anzeigen, die häufig Links zu bösartigen und betrügerischen Websites enthält. Sie haben eine gemeinsame Codebasis mit den unerwünschten Programmen Program.FakeMoney.11.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Adware-Module, die in Android-Apps integriert werden. Sie zeigen Werbebenachrichtigungen an, die Nutzer irreführen. Solche Benachrichtigungen können wie Systembenachrichtigungen aussehen. Außerdem können diese Module persönliche Informationen sammeln und weitere Anwendungen herunterladen und installieren.

- Adware.Fictus.1.origin

- Adware-Modul, das in Klonversionen bekannter Android-Spiele und -Apps eingebettet wird. Die Integration erfolgt mithilfe des Packers net2share. Die erstellten Kopien werden über App-Stores verbreitet und zeigen unerwünschte Werbung an.

Bedrohungen auf Google Play

Im ersten Quartal 2025 erkannte das Virenlabor von Doctor Web viele bösartige Anwendungen auf Google Play, darunter verschiedene Modifikationen der Trojaner Android.HiddenAds.4213 und Android.HiddenAds.4215, die ihre Präsenz auf infizierten Geräten tarnen und Werbung über der Oberfläche anderer Apps und des Betriebssystems anzeigen. Sie tarnten sich in Foto- und Video-Apps, Bildbearbeitungs-Apps, Bildersammlungen und Gesundheits-Apps.

Werbetrojaner der Familie Android.HiddenAds tarnen sich in den Programmen Time Shift Cam und Fusion Collage Editor

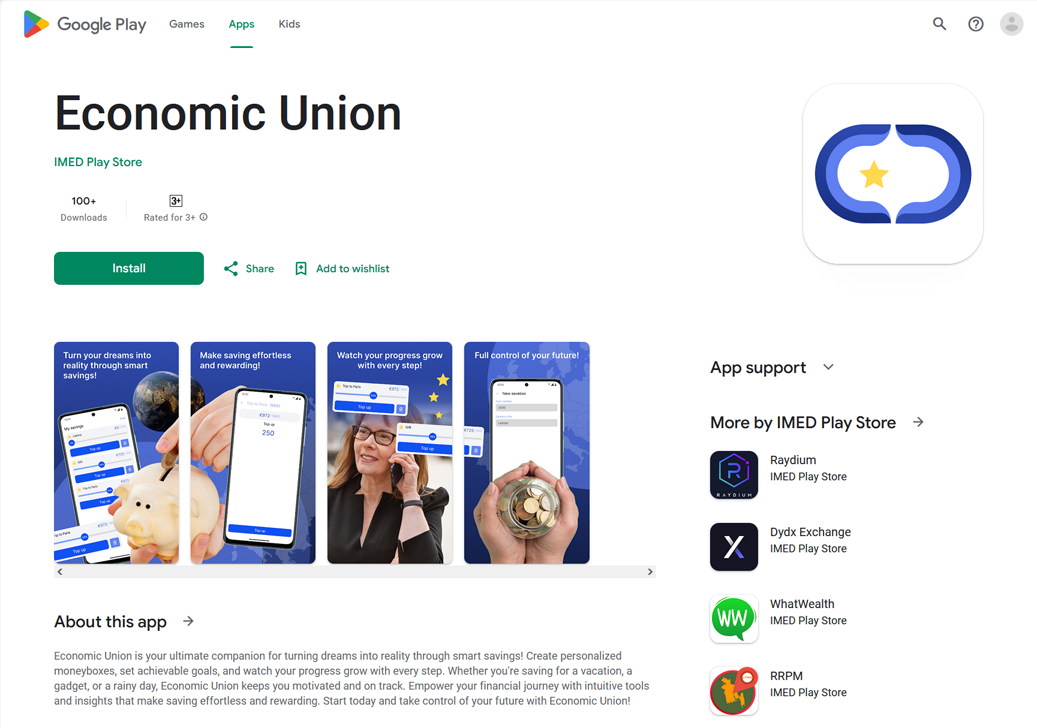

Außerdem erkannten unsere Spezialisten die bösartigen Anwendungen Android.CoinSteal.202, Android.CoinSteal.203 und Android.CoinSteal.206, die Kryptowährungen stehlen und als offizielle Software für die Blockchain-Plattformen Raydium und Aerodrome Finance sowie die Krypto-Börse Dydx verbreitet werden.

Raydium und Dydx Exchange – Trojaner zum Diebstahl von Kryptowährungen

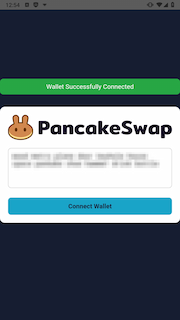

Beim Start fordern diese bösartigen Anwendungen das potenzielle Opfer auf, die mnemonische Phrase (Seed-Phrase) einzugeben, angeblich um die Krypto-Wallet des Nutzers mit der App zu verknüpfen. Tatsächlich werden die eingegebenen Daten jedoch an die Cyberkriminellen weitergeleitet. In einigen Fällen werden Formulare zur Eingabe mnemonischer Phrasen als Anfragen anderer Krypto-Plattformen getarnt, um Nutzer irrezuführen. Auf den untenstehenden Screenshots zeigt Android.CoinSteal.206 ein Phishing-Formular angeblich im Namen der Krypto-Börse PancakeSwap an.

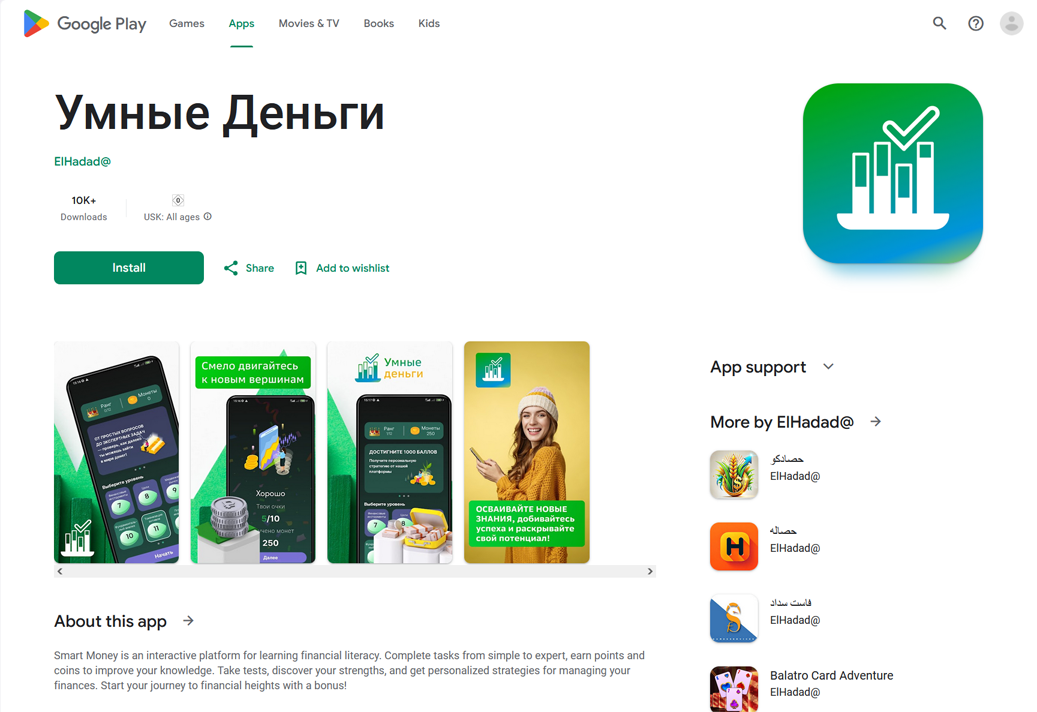

Über Google Play wurden bösartige Programme der Familie Android.FakeApp verbreitet. Einige dieser Apps wurden als Finanz- und Investitions-Apps, Apps zur Selbstbildung, Apps zum Sparen etc. verbreitet. Sie luden Phishing-Websites, auf denen persönliche Daten gestohlen wurden.

Bösartige Programme der Familie Android.FakeApp wurden als Finanz-Apps verbreitet: „Умные Деньги“ (Clever verdienen) – Android.FakeApp.1803, Economic Union – Android.FakeApp.1777

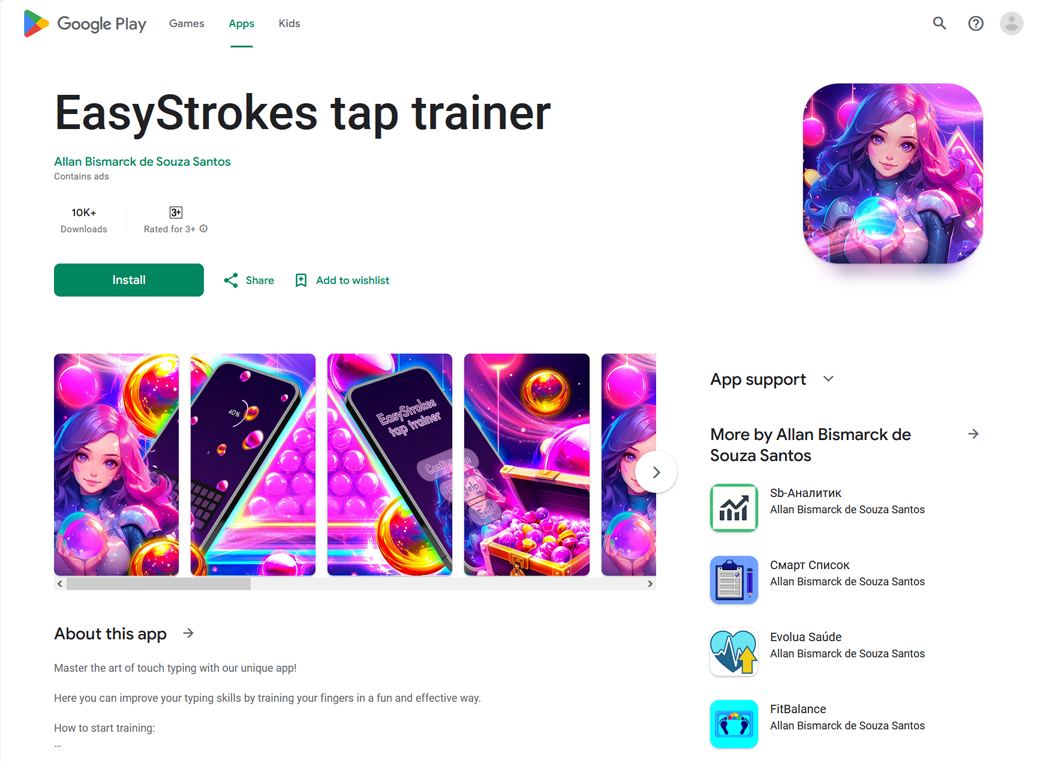

Andere Trojaner der Familie Android.FakeApp konnten Websites von Online-Casinos oder Wett-Portalen laden. Diese Modifikationen wurden als Handyspiele und nützliche Apps (Apps zum schnellen Tippen, Zeichen-Apps etc.) verbreitet. Unter anderem wurden neue Modifikationen des Trojaners Android.FakeApp.1669 erkannt.

Bösartige Anwendungen, die statt der versprochenen Funktionalität Websites von Online-Casinos und Wett-Websites öffnen können

Um Ihre Android-Geräte vor Schadprogrammen zu schützen, nutzen Sie die Dr.Web Produkte für Android.