Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im vierten Quartal 2025

12. Januar 2026

Unsere Virenanalysten stellten einen Anstieg der Verbreitung von Banking-Trojanern fest. Nutzer wurden im Vergleich zum dritten Quartal um 65,52% häufiger mit diesen Bedrohungen konfrontiert. Besonders aktiv waren Vertreter der Familie Android.Banker. Diese bösartigen Programme sind in der Lage, SMS-Nachrichten mit Bestätigungscodes zur Ausführung von Online-Zahlungen abzufangen, das Design von Banking-Anwendungen nachzuahmen und Phishing-Fenster anzuzeigen.

Unter den unerwünschten Programmen wurden Android-Apps, die über den Cloud-Dienst CloudInject modifiziert wurden, am häufigsten verbreitet. Der Dr.Web Antivirus erkennt diese Programme als Program.CloudInject. Der Cloud-Dienst CloudInject ermöglicht es, gefährliche Systemberechtigungen zu erlangen und verschleierten Code, dessen Funktionalität nicht kontrolliert werden kann, in verschiedene Anwendungen zu integrieren. Außerdem wurden Nutzer mit gefälschten Antivirenprogrammen konfrontiert, darunter die App Program.FakeAntiVirus, die angebliche Bedrohungen meldet und Nutzer dazu bewegt, eine Vollversion der Software zu kaufen, um die erkannten Probleme zu „beheben“, und die App Program.FakeMoney, die eine Belohnung für den Nutzer simuliert, wenn dieser bestimmte Aufgaben erfüllt.

Unter der Riskware waren die mithilfe des Tools NP Manager modifizierten Anwendungen Tool.NPMod besonders aktiv. NP Manager verschleiert Mods und integriert ein spezielles Modul, das es ermöglicht, die Verifizierung der digitalen Signatur nach der App-Modifikation zu umgehen. Was Adware betrifft, wurden Vertreter der Familie Adware.Adpush am häufigsten verbreitet. Bei diesen Bedrohungen handelt es sich um Softwaremodule, die in verschiedene Anwendungen integriert werden und Werbung anzeigen.

Im Oktober berichteten unsere Spezialisten über das Backdoor-Programm Android.Backdoor.Baohuo.1.origin, das in nicht offizielle Modifikationen von Telegram X integriert und über bösartige Websites und verschiedene App-Stores für Android verbreitet wurde. Das bösartige Programm stiehlt Telegram-Konten und vertrauliche Informationen. Das Programm ermöglicht es Cyberkriminellen, das kompromittierte Telegram-Konto unbemerkt für den Nutzer zu verwalten und verschiedene Aktivitäten im Namen des Nutzers im Messenger auszuführen. Das Programm ist z.B. in der Lage, Telegram-Kanälen beizutreten und diese zu verlassen, neu autorisierte Geräte und bestimmte Meldungen zu tarnen etc. Android.Backdoor.Baohuo.1.origin wird über die Redis-Datenbank verwaltet, was zuvor für Android-Bedrohungen nicht typisch war. Insgesamt wurden rund 58.000 Geräte mit diesem Backdoor-Programm infiziert – darunter etwa 3.000 Modelle von Smartphones, Tablets, TV-Set-Top-Boxen und Autos mit integrierten Android-Computern.

Im vierten Quartal erkannte das Virenlabor von Doctor Web viele neue bösartige Programme auf Google Play, darunter Trojaner der Familie Android.Joker, die kostenpflichtige Dienste im Namen der Nutzer abonnierten, und gefälschte Apps der Familie Android.FakeApp, die in verschiedenen Betrugsschemas verwendet wurden. Insgesamt wurden sie über 263.000-mal heruntergeladen.

Haupttrends im vierten Quartal

- Adware-Trojaner gehören nach wie vor zu den meistverbreiteten Bedrohungen

- Steigende Aktivität von Banking-Trojanern

- Verbreitung des Backdoor-Programms Android.Backdoor.Baohuo.1.origin, das in nicht offizielle Modifikationen von Telegram X integriert wurde

- Neue bösartige Anwendungen auf Google Play

Statistiken Dr.Web Security Space für mobile Geräte

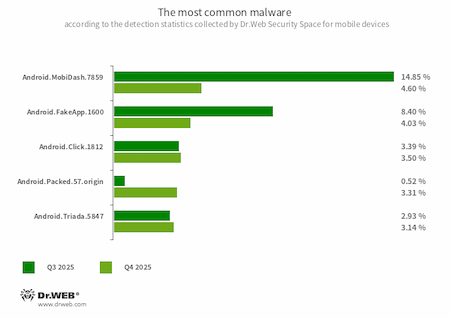

- Android.MobiDash.7859

- Trojaner, der aufdringliche Werbung anzeigt. Stellt ein in Apps integriertes Softwaremodul dar.

- Android.FakeApp.1600

- Trojaner, der die in seinen Einstellungen festgelegte Website öffnet. Bekannte Modifikationen dieses Trojaners laden Online-Casinos.

- Android.Click.1812

- Bösartige WhatsApp-Messenger-Mods, die im Hintergrund verschiedene Websites laden können.

- Android.Packed.57.origin

- Programm zur Codeverschleierung, das unter anderem die Erkennung bösartiger Anwendungen durch Antivirenprogramme verhindert. Das Programm wird in einigen Modifikationen des Banking-Trojaners Android.SpyMax verwendet.

- Android.Triada.5847

- Packer für Trojaner der Familie Android.Triada. Der Packer verhindert Erkennung und Analyse dieser Trojaner. Wird häufig zusammen mit bösartigen Telegram-Messenger-Mods verwendet, in die die Trojaner eingebettet werden.

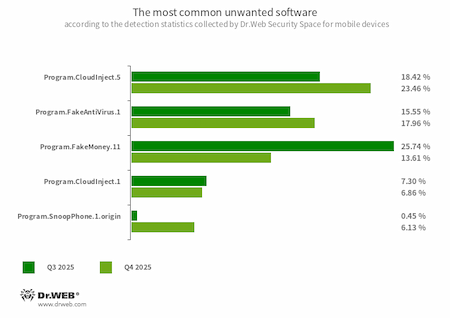

- Program.CloudInject.5

- Program.CloudInject.1

- Android-Apps, die mithilfe des Cloud-Dienstes CloudInject und des gleichnamigen Android-Tools (Tool.CloudInject) modifiziert wurden. Die Modifikation erfolgt auf einem Remote-Server automatisch – das heißt, der Nutzer, der die Modifikation initiiert, kontrolliert nicht, welcher Code in die App integriert wird. Die Apps erhalten eine Reihe wichtiger Berechtigungen. Nach Abschluss der Modifikation kann der Cyberkriminelle die Apps remote verwalten: sperren, Dialoge anzeigen und konfigurieren, Installationen und Deinstallationen anderer Software verfolgen etc.

- Program.FakeAntiVirus.1

- Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.FakeMoney.11

- Anwendungen, die eine Belohnung für den Nutzer simulieren, wenn dieser bestimmte Aufgaben erfüllt. Der Nutzer muss einen bestimmten Mindestbetrag verdienen, um das virtuelle Geld auf sein Bankkonto überweisen zu können. In der Regel enthalten solche Programme eine Liste von Banken und Zahlungssystemen, über die der Nutzer angeblich das versprochene Geld erhalten kann. Doch selbst wenn der Nutzer alle Bedingungen erfüllt, erhält er kein Geld. Als Program.FakeMoney wird eine Reihe unerwünschter Anwendungen erkannt, die auf ähnlichem Code basieren.

- Program.SnoopPhone.1.origin

- Programm, das Aktivitäten der Nutzer von Android-Geräten überwacht. Das Programm ermöglicht es, SMS-Nachrichten abzufangen, Informationen über Telefonanrufe zu sammeln, das Gerät zu orten und die Umgebung abzuhören.

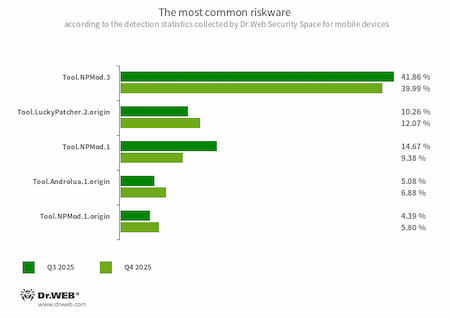

- Tool.NPMod.3

- Tool.NPMod.1

- Tool.NPMod.1.origin

- Mithilfe des Tools NP Manager modifizierte Android-Apps. In solche Apps wird ein Modul integriert, das es ermöglicht, die Verifizierung der digitalen Signatur nach der App-Modifikation zu umgehen.

- Tool.LuckyPatcher.2.origin

- Tool, das es ermöglicht, Android-Apps durch die Erstellung von Patches zu modifizieren, um die Funktionslogik der App zu ändern oder bestimmte Einschränkungen zu umgehen. Mithilfe des Tools versuchen Nutzer, die Prüfung des Root-Zugriffs in Banking-Apps zu deaktivieren und sich Zugriff auf unbegrenzte Ressourcen in Handyspielen zu verschaffen. Um Patches zu erstellen, lädt das Programm spezielle Skripts aus seiner Online-Datenbank herunter. Jeder Nutzer kann seine eigenen Skripts erstellen und in die Datenbank eintragen. Solche Skripts können bösartige Funktionen enthalten, daher sind sie potenziell gefährlich.

- Tool.Androlua.1.origin

- Erkennung potenziell gefährlicher Versionen des in der Skriptsprache Lua geschriebenen Frameworks zur Entwicklung von Android-Anwendungen. Die Hauptlogik von Lua-Anwendungen liegt in den verschlüsselten Skripten, die vom Interpreter vor der Ausführung entschlüsselt werden. Solche Frameworks fordern in der Regel Zugriff auf Systemberechtigungen an. Daher können über diese Frameworks ausgeführte Lua-Skripte verschiedene bösartige Aktivitäten ausführen.

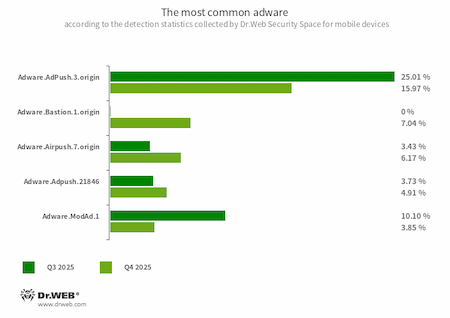

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Adware-Module, die in Android-Apps integriert werden. Sie zeigen Werbebenachrichtigungen an, die Nutzer irreführen. Solche Benachrichtigungen können wie Systembenachrichtigungen aussehen. Außerdem können diese Module persönliche Informationen sammeln und weitere Anwendungen herunterladen und installieren.

- Adware.Bastion.1.origin

- Angebliche Optimierungstools, die irreführende Meldungen über geringen Speicherplatz und Systemfehler anzeigen und den Nutzer dazu bewegen, das System zu optimieren, um während der „Optimierung“ Werbung anzuzeigen.

- Adware.Airpush.7.origin

- Softwaremodule, die in Android-Apps integriert werden und unerwünschte Werbung anzeigen. Je nach Version und Modifikation zeigen solche Module Werbebenachrichtigungen, -banner oder -Pop-ups an. Mithilfe solcher Module werden oft bösartige Apps verbreitet: Der Nutzer wird dazu bewogen, eine bestimmte App zu installieren. Darüber hinaus können diese Module persönliche Informationen an einen Remote-Server weiterleiten.

- Adware.ModAd.1

- Erkennung einiger modifizierter WhatsApp-Versionen mit integriertem Schadcode, der bösartige Links über die Webanzeige lädt. Von diesen Internetressourcen werden Nutzer auf Online-Casinos, Wett-Portale, nicht jugendfreie Websites etc. weitergeleitet.

Bedrohungen auf Google Play

Im vierten Quartal 2025 stellten die Virenanalysten von Doctor Web die Verbreitung vieler neuer bösartiger Anwendungen der Familie Android.Joker auf Google Play fest. Diese Anwendungen abonnierten kostenpflichtige Dienste im Namen der Nutzer. Sie wurden als Messenger, Dienstprogramme zur Optimierung des Systems, Bildbearbeitungsprogramme, Video-Player etc. getarnt.

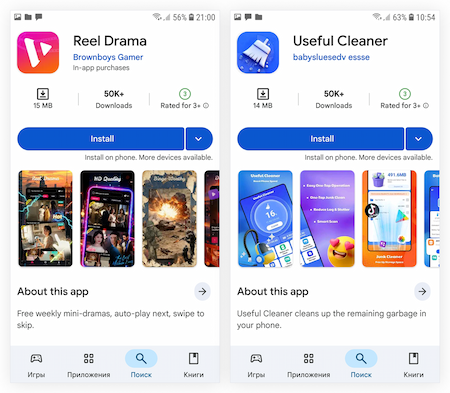

Erkannte Anwendungen der Familie Android.Joker. Android.Joker.2496wurde als „Useful Cleaner“ (Tool zur Systembereinigung) und Android.Joker.2495 als „Reel Drama“ (Programm zur Videowiedergabe) ausgegeben.

Zudem erkannten unsere Spezialisten neue gefälschte Apps der Familie Android.FakeApp. Einige davon wurden als Finanz-Apps verbreitet und luden betrügerische Websites. Andere wurden als Handyspiele ausgegeben und konnten unter bestimmten Bedingungen Websites von Online-Casinos und Wett-Websites laden.

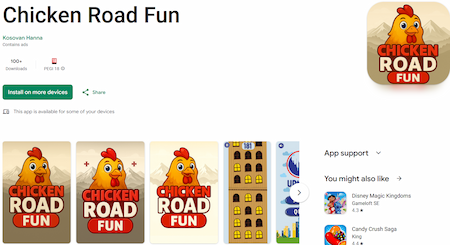

Das Handyspiel „Chicken Road Fun“ stellt das bösartige Programm Android.FakeApp.1910 dar und kann die Website eines Online-Casinos öffnen

Um Ihre Android-Geräte vor Schadprogrammen zu schützen, nutzen Sie die Dr.Web Produkte für Android.