Doctor Web stellt die Virenanalyse für den Monat April 2016 vor

Frankfurt, 29. April 2016

Anfang April 2016 haben die Virenanalysten von Doctor Web den Bankentrojaner Gozi entdeckt, der ein einrangiges Botnet einrichten kann. Später wurde ein Linux-Schädling entdeckt, der sich durch ein Hackertool verbreitet. Im April wurden auch Internet-Übeltäter aktiv, die Benutzer in verfälschten Online-Shops betrügen. Es gab bereits einige Opfer.

Haupttrends des Monats April

- Neue Version des Bankentrojaners Gozi

- Verbreitung des Schädlings für Linux

- Internet-Übeltäter werden aktiver

Bedrohung des Monats

Neue Bankentrojaner, die Geld vom Konto der Benutzer klauen, tauchen selten auf. Die Virenschreiber passen vielmehr bereits existierende Versionen an und setzen auf bereits bewährte Schädlinge. Einer davon ist Trojan.Gozi, der über mehrere Funktionen wie Datenklau, Keylogging und Injects verfügt. Durch Trojan.Gozi können Cyber-Kriminelle auch einen Remote-Zugriff zum Desktop eines infizierten PCs via Virtual Network Computing (VNC) sichern. Der Schädling ist in der Lage, auf Befehl der Cyber-Kriminellen den Proxyserver SOCKS zu starten sowie verschiedene Plug-ins hochzuladen und zu installieren.

Der Hauptunterschied von Trojan.Gozi zur Vorgängerversion ist seine Möglichkeit, neue P2P-Botnets einzurichten. Mehr dazu erfahren Sie hier.

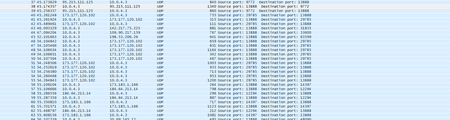

Statistik von Dr.Web CureIt!

Trojan.InstallCore.1903

Installateur von unerwünschten und böswilligen Applikationen.Trojan.StartPage

Böswillige Programme, die eine Startseite in den Einstellungen des Browsers unterschieben können.Trojan.Zadved

Trojaner, der Suchtreffer und Meldungen aus sozialen Netzwerken sowie Werbemeldungen verfälscht.Trojan.DownLoader

Trojaner, der Malware auf den Rechner herunterlädt.

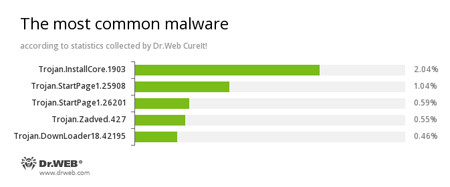

Serverstatistik von Doctor Web

Trojan.InstallCore.1903

Installateur von unerwünschten und böswilligen Applikationen.BackDoor.IRC.NgrBot.42

Diese Trojaner sind in der Lage, auf dem infizierten Rechner Befehle von Cyber-Kriminellen via IRC auszuführen.JS.Redirector

Böswillige Szenarien auf JavaScript, die Benutzer auf andere böswillige Webseiten weiterleiten.JS.Downloader

Böswillige Szenarien auf JavaScript, die zum Herunterladen und Installieren von Malware gedacht sind.Trojan.Zadved

Trojaner, der Suchtreffer und Meldungen aus sozialen Netzwerken sowie Werbemeldungen verfälscht.

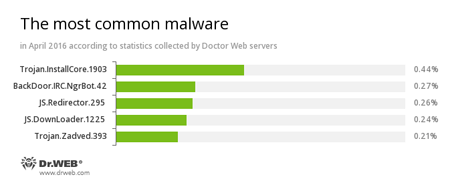

Statistik für Malware im böswilligen Traffic

JS.Downloader

Böswillige Szenarien auf JavaScript, die zum Herunterladen und Installieren von Malware gedacht sind.Trojan.InstallCore.1903

Installateur von unerwünschten und böswilligen Applikationen.Trojan.PWS.Stealer

Trojaner, der Passwörter und andere sensible Daten stiehlt.

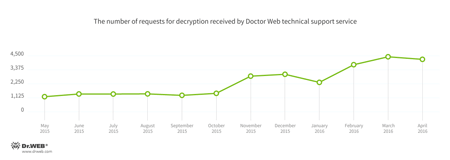

Verschlüsselungstrojaner

Der durch Verschlüsselungstrojaner am meisten verbreitete Schädling im April 2016 ist Trojan.Encoder.858.

Dr.Web Security Space 11.0 für Windows schützt vor

Verschlüsselungstrojanern

Diese Funktion ist in der Lizenz für Dr.Web Antivirus für Windows nicht verfügbar.

| Schutz vor Datenverlust | |

|---|---|

|  |

Gefährliche Webseiten

Im April 2016 wurden 749.173 Internetadressen in die Datenbank von unerwünschten Webseiten aufgenommen.

| März 2016 | April 2016 | Wachstum |

|---|---|---|

| + 458 013 | + 749 173 | +63,6% |

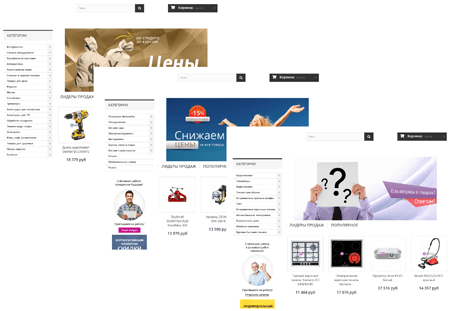

Im April sind auch die digitalen Betrüger aktiver geworden. Diese erstellen falsche Online-Shops und wollen dadurch einfältige Benutzer angreifen. Diese Online-Shops haben häufig alle Elemente, um das Vertrauen der Benutzer am Anfang zu gewinnen. Die meisten „falschen“ Online-Shops wurden aus einem Template erstellt.

Wie Cyber-Kriminelle Benutzer über den Tisch ziehen und wie Sie sich dagegen schützen können, lesen Sie hier.

Andere Ereignisse

Um sich in ein lokales Netzwerk eines Unternehmens einzuschleusen, greifen Cyber-Kriminelle auf verschiedenste Methoden zurück. Eine Sicherheitslücke können falsche Einstellungen bei verschiedenen Applikationen aufschließen. Im April 2016 haben die Virenanalysten von Doctor Web einen Fehler in der Konfiguration von Hardware bei einem Hosting-Anbieter entdeckt. Kunden dieses Anbieters haben dadurch unwillkürlich ihre Subdomains, die sie für interne Zwecke nutzten, bloßgestellt. Dadurch können Cyber-Kriminelle das lokale Netzwerk eines Unternehmens und das Angriffspotenzial besser erforschen. Weitere Informationen dazu finden Sie hier.

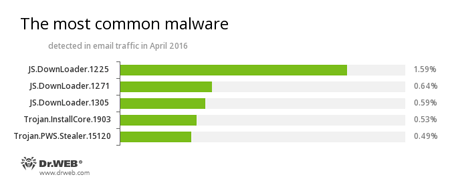

Im April wurde außerdem die Verbreitung von Linux.BackDoor.Xudp.1 registriert. Das Bemerkenswerte daran war, dass der Schädling in Linux durch ein Hackertool eindrang. Dieses Tool war zum massenhaften Versenden von UDP-Paketen gedacht. Mit anderen Worten, konnte der Benutzer, der eine Internetadresse angreifen wollte, selbst zum Opfer des Schädlings werden.

Unter den Befehlen, die Linux.BackDoor.Xudp.1 ausführen kann, ist das Versenden von beliebigen Anfragen, das Starten von DDoS-Angriffen und das Ausführen von beliebigen Befehlen auf infizierten Endgeräten zu nennen. Linux.BackDoor.Xudp.1 ist auch in der Lage, Ports im definierten IP-Adressenbereich zu scannen, Dateien zu starten sowie verschieden Aufgaben auszufüllen. Mehr zur Backdoor erfahren Sie hier.

Ende April wurde ein Angriff auf Facebook-Benutzer durch Trojan.BPlug.1074 registriert. Der Trojaner ist ein Plug-in für Google Chrome und versendet Spam in einem sozialen Netzwerk. Auf diese Weise wurden auch andere böswillige Plug-ins für Chrome verbreitet. Nach Informationen von Doctor Web wurde Trojan.BPlug.1074 bis am 29. April über 12.000 Mal von Facebook-Nutzern heruntergeladen. Mehr dazu erfahren Sie hier.

Böswillige und unerwünschte Software für mobile Endgeräte

Laut Dr.Web Statistiken für Android sind Werbe-Plattformen aktiver geworden. Diese wurden häufiger als andere böswillige Applikationen für Android entdeckt. Nicht selten zeigen diese Werbe-Module nicht nur unerwünschte Werbung an, sondern klauen Benutzerdaten und installieren beliebige Applikationen. Außerdem haben die Virenanalysten von Doctor Web Android.GPLoader.1.origin entdeckt, der Malware unerlaubt installiert.

Bemerkenswerte Ereignisse aus der mobilen IT-Sicherheitsszene:

- Aggressive Werbe-Module für Android

- Neuer Trojaner, der Programme ohne Benutzerkenntnis installiert

Mehr dazu erfahren Sie hier.