Doctor Web: Rückblick und Analyse von Bedrohungen im November 2016

Frankfurt, 30. November 2016

Der Monat November 2016 war reich an sicherheitsrelevanten Ereignissen. Die Virenanalysten von Doctor Web entdeckten u.a. ein Botnet, das russische Banken angriff, registrierten einen gezielten Angriff gegen Hersteller von Baukränen und informierten über die Verbreitung des Android-Trojaners, der von über 1 Mio. Nutzern auf Google Play heruntergeladen wurde.

Hauptereignisse

- Neues Botnet, das russische Banken attackiert

- Gezielter Angriff gegen Hersteller von Baukränen

- Verbreitung des Android-Trojaners auf Google Play

Bedrohung des Monats

Ein gezielter Angriff gegen Personen oder Unternehmen ist schwer zu entdecken. 2011 wurde von der Verbreitung von BackDoor.Dande berichtet, welcher sensible Daten von Apotheken und Pharmaunternehmen klaute. 4 Jahre später wurde ein neuer Trojaner namens BackDoor.Hser.1 entdeckt, der Rüstungsunternehmen angriff. Im November 2016 haben die Analysten nun einen neuen Schädling BackDoor.Crane.1 registriert, der Daten von Rechnern der Mitarbeitern eines Kranherstellers stahl. Die Backdoor machte außerdem Bildschirmaufnahmen von infizierten PCs und sendete diese an den Verwaltungsserver.

Die Virenanalysten von Doctor Web nehmen an, dass die Autoren von BackDoor.Crane.1 den Code aus mehreren Quellen zusammengebastelt haben, u.a. von der Webseite rsdn.org. Davon spricht die Einstellung User-Agent, die der Schädling nutzt.

BackDoor.Crane.1 verfügt über mehrere Module. Jedes Modul übernimmt eine der folgenden Aufgaben:

- Via cmd übermittelte Befehle ausführen;

- Datei per Link herunterladen und diese in einem vorgegebenen Verzeichnis abspeichern;

- Inhalte aus einem Verzeichnis gruppieren und an einen Server weiterleiten;

- Bildschirmaufnahmen machen und an einen Server weiterleiten;

- Datei via FTP auf den vorgegeben Server hochladen;

- Datei via HTTP auf den vorgegebenen Server hochladen.

Außerdem kann die Backdoor nach Befehl von Cyber-Kriminellen Python-Schädlinge wie Python.BackDoor.Crane.1 und Python.BackDoor.Crane.2 herunterladen und starten. Mehr dazu finden Sie hier.

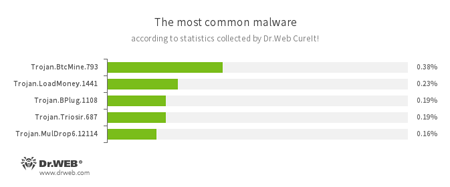

Statistik von Dr.Web CureIt!

- Trojan.BtcMine.793

Trojaner, der versteckte CPU-Ressourcen zum Mining von Kryptowährung ausnutzt. - Trojan.LoadMoney

Downloader, die im Rahmen des Partnerprogramms LoadMoney generiert werden. Diese Schädlinge laden böswillige Anwendungen herunter und installieren diese auf dem Rechner des Opfers. - Trojan.BPlug

Plug-ins für beliebte Browser, die Werbung anzeigen. - Trojan.Triosir.687

Trojaner, der als Plug-in realisiert ist und aufdringliche Werbung anzeigt. - Trojan.MulDrop6.12114

Trojaner, der Malware auf den PC herunterlädt und installiert.

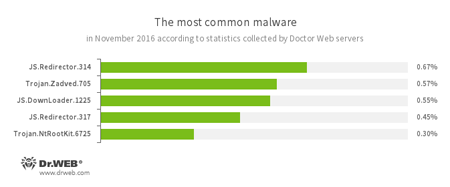

Server-Statistik von Doctor Web

- JS.Redirector

Böswillige Szenarien, die auf JavaScript geschrieben sind, Malware herunterladen und auf dem Rechner des Opfers installieren. - Trojan.Zadved

Schadcode, der Suchtreffer auf Google und Werbe-Meldungen auf anderen Webseiten verfälscht. - JS.DownLoader

Böswillige Szenarien, die Sicherheitslücken ausnutzen, Malware herunterladen und auf dem Rechner des Opfers installieren. - Trojan.NtRootKit.6725

Rootkit-Trojaner, der sich im System versteckt und seinen Code in gestartete Prozesse integriert.

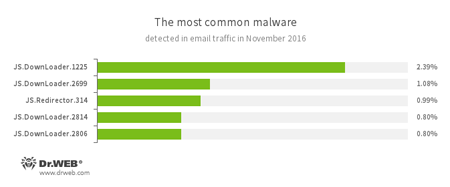

Malware-Statistik im E-Mail-Traffic

- JS.DownLoader

Böswillige Szenarien, die Sicherheitslücken ausnutzen, Malware herunterladen und auf dem Rechner des Opfers installieren. - JS.Redirector

Böswillige Szenarien, die auf JavaScript geschrieben sind, Malware herunterladen und auf dem Rechner des Opfers installieren.

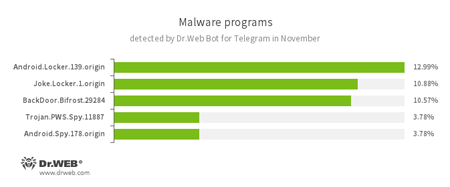

Statistik von Dr.Web für Telegram

- Android.Locker.139.origin

Android-Trojaner, der ein mobiles Endgerät sperren und für die Entsperrung Geld verlangen kann. - Joke.Locker.1.origin

Android-Trojaner, der aufdringliche Werbung und BSOD anzeigen kann. - BackDoor.Bifrost.29284

Trojaner, der Befehle von Cyber-Kriminellen erhält und diese ausführt. - Trojan.PWS.Spy.11887

Trojaner für Windows, der sensible Daten klauen kann. - Android.Spy

Familie von Trojanern, die mobile Endgeräte unter Android infizieren, Kontakte ablesen, Kurznachrichten erhalten und versenden, den Standort per GPS, IMEI und die Telefonnummer bestimmen können.

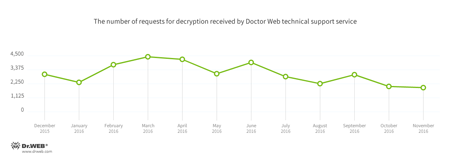

Verschlüsselungstrojaner

Anfragestatistik vom technischen Support von Doctor Web:

- Trojan.Encoder.858 — 16,97% Anfragen

- Trojan.Encoder.761 — 14,54% Anfragen

- Trojan.Encoder.3953 — 5,55% Anfragen

- Trojan.Encoder.3976 — 3,79% Anfragen

- Trojan.Encoder.567 — 1,50% Anfragen

Dr.Web Security Space 11.0 für Windows

schützt vor Verschlüsselungstrojanern

Diese Funktion ist in Dr.Web Antivirus für Windows nicht verfügbar

| Schutz vor Datenverlust | |

|---|---|

|  |

Gefährliche Webseiten

Im November 2016 wurden 254.736 Internetadressen in die Datenbank von nicht empfohlenen Webseiten eingetragen.

| Oktober 2016 | November 2016 | Wachstum |

|---|---|---|

| + 338.670 | + 254.736 | -24,78% |

Im Internet trifft man oft auf Webseiten, die nicht unbedingt betrügerisch wirken, aber Auftritte von anderen Unternehmen oder Behörden kopieren. Diese Webseiten täuschen Nutzer mit Phishing-Methoden. Besitzer solcher Webseiten sind Firmen, die ihr Geld aus zweifelhafter Werbung erwirtschaften. Mehr Infos zum Unterschied zwischen Werbung und kriminellen Techniken und warum Doctor Web solche Web-Inhalte in die Datenbank von nicht empfohlenen Webseiten aufnimmt, finden Sie hier.

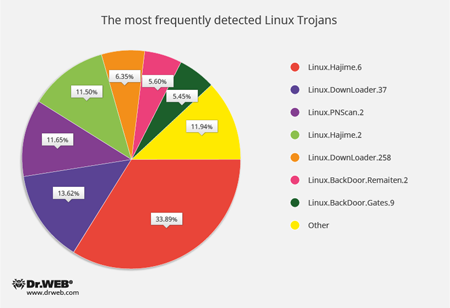

Nicht empfohlene WebseitenBöswillige Webseiten für Linux

Seit Anfang November haben die Virenanalysten 389.285 Angriffe auf Linux-Endgeräte registriert, darunter 79.447 via SSH und 309.838 via Telnet. Die Malware-Anteile entnehmen Sie bitte dem nachfolgenden Diagramm:

- Linux.Hajime

Familie von Linux-Würmern, die sich via Telnet verbreiten. - Linux.DownLoader

Trojaner und Skripts für Linux, die auf Rechner hochgeladen und installiert werden. - Linux.PNScan.2

Linux-Wurm, der Geräte infiziert, Ports 9000 und 1337 eröffnet, Anfragen bedient und eine Verbindung herstellt. - Linux.BackDoor.Remaiten

Linux-Malware für DDoS-Angriffe. Der Trojaner ist in der Lage, ein Endgerät via Telnet zu hacken und bei Erfolg einen Downloader herunterzuladen, der Malware auf den infizierten Rechner herunterlädt. - Linux.BackDoor.Gates

Linux-Trojaner mit Funktionen einer Backdoor und eines DDoS-Bots. Trojaner sind in der Lage, Befehle auszuführen und DDoS-Angriffe durchzuführen.

Andere Ereignisse

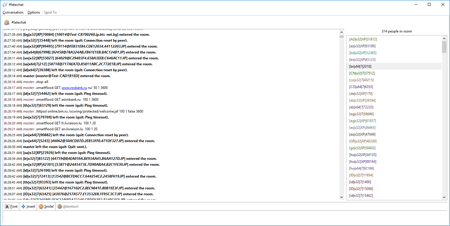

Die Virenanalysten von Doctor Web haben auch ein Botnet entdeckt, welches in der Lage war, DDoS-Angriffe durchzuführen. Zu diesem Zweck haben Cyber-Kriminelle BackDoor.IRC.Medusa.1 verwendet. Der Schädling gehört zur Klasse der IRC-Bots. Der Trojaner erhält Befehle via IRC (Internet Relay Chat), indem er sich via Chat-Kanal anschließt.

BackDoor.IRC.Medusa.1 ist in der Lage, mehrere DDoS-Angriffe durchzuführen, z.B. Dateien auf den infizierten PC hochladen und starten. Die Virenanalysten von Doctor Web vermuten, dass dieser Trojaner zum Angriff gegen Sberbank verwendet wurde. Mehr Infos zum Trojaner finden Sie hier.

Viren & Co. für mobile Endgeräte

Die Virenanalysten von Doctor haben Android.MulDrop.924 entdeckt, der sich als harmlose Software verbreitet, Malware herunterlädt und Werbung anzeigt. Insgesamt wurde der Trojaner von über 1 Mio. Nutzern heruntergeladen. Darüber hinaus wurde der Trojaner Android.Spy.332.origin entdeckt, der auf einigen Android-Endgräten vorinstalliert war. Er konnte Apps unsichtbar herunterladen, installieren, löschen und Daten an Dritte übergeben.

Wichtige sicherheitsrelevante Ereignisse für Android:

- Entdeckung von Android.MulDrop.924, der Apps herunterlädt, Installationen anbietet und Werbung anzeigt;

- Entdeckung von Android.Spy.332.origin, der auf einigen mobilen Endgeräten vorinstalliert war und Software unsichtbar installieren und entfernen kann.