Doctor Web: Analyse und Rückblick von Bedrohungen im Januar 2017

Frankfurt, 31. Januar 2017

Die Virenanalysten von Doctor Web haben im Januar 2017 einen Wurm entdeckt, der Archive infiziert und andere böswillige Software löscht. Außerdem wurden Tausende Geräte entdeckt, die von einem neuen Trojaner infiziert wurden. Die Virendefinitionsdatei von Dr.Web wurde darüber hinaus mit mehreren Signaturen für Android-Malware ausgerüstet. So fügte z.B. einer der registrierten Trojaner sein eigenes Modul in die App Play Market ein, welches wiederum andere Apps von Google Play herunterlud. Ein weiterer Trojaner gehört zur Gruppe der Bankentrojaner. Da Cyber-Kriminelle dessen Quellcode öffentlich zugänglich gemacht haben, erwarten die Analysten von Doctor Web eine neue Welle von Schädlingen mit ähnlichem Quellcode.

Haupttrends

- Verbreitung eines Wurms, der Archive infizieren und andere Malware löschen kann

- Entdeckung von mehreren tausend infizierten Linux-Geräten

- Android-Trojaner, der sein Modul in die App Play Market einbettet

- Verbreitung eines öffentlich zugänglichen Bankentrojaners für Android

Bedrohung des Monats

Als Würmer bezeichnet man in der Regel Trojaner, die sich selbständig verbreiten können, aber nicht in der Lage sind, ausführbare Dateien zu infizieren. Im Januar haben die Virenanalysten von Doctor Web einen neuen Wurm entdeckt. Dieser heißt BackDoor.Ragebot.45. Der Schädling erhält Befehle via IRC (Internet Relay Chat) und infiziert einen Rechner. Nachdem der Rechner infizierte wurde, startet er daraufhin einen FTP-Server. Mit dessen Hilfe lädt der Trojaner seine Kopie auf den infizierten Rechner herunter.

Der Wurm baut anschließend via Virtual Network Computing (VNC) eine Verbindung zum Arbeitsplatz auf, indem er zunächst ein Passwort ermittelt. Wenn der Einbruch gelungen ist, stellt er eine VNC-Verbindung zum infizierten Rechner her. Danach startet der Schädling den Befehlsinterpretator (CMD) und führt den Code aus, um seine Kopie hochzuladen. So verbreiten sich Würmer automatisch.

Außerdem ist BackDoor.Ragebot.45 in der Lage, RAR-Archive zu finden und zu infizieren und sich in Ordner von Software zu kopieren. Die Besonderheit des Trojaners ist es aber, nach anderen Trojanern zu suchen, deren Prozesse abzubrechen und ausführbare Dateien zu löschen. Mehr zu diesem Trojaner finden Sie hier.

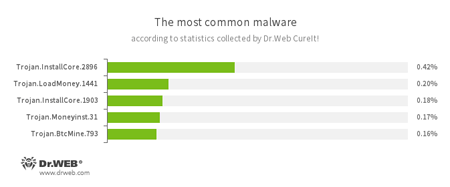

Statistiken von Dr.Web CureIt!

- Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.LoadMoney

Downloadtrojaner, die durch Server von LoadMoney generiert werden. Die Apps laden unerwünschte Software herunter und installieren diese auf dem PC des Opfers. - Trojan.Moneyinst.31

Trojaner, der andere böswillige Software auf dem Gerät des Benutzers installiert. - Trojan.BtcMine.793

Trojaner, der CPU-Ressourcen eines Rechners zum Mining von Kryptowährung (u.a. Bitcoins) ausnutzt.

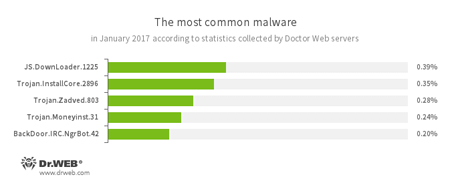

Serverstatistik von Doctor Web

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - Trojan.InstallCore

Installationsassistent für unerwünschte und böswillige Szenarien. - Trojan.Zadved

Böswilliges Plug-in, das authentische Suchtreffer unterschiebt und Werbung austauscht - Trojan.Moneyinst.31

Schädling, der andere Malware auf das infizierte Gerät herunterlädt. - BackDoor.IRC.NgrBot.42

Schädling, der via IRC (Internet Relay Chat) Befehle von Cyber-Kriminellen empfangen und ausführen kann.

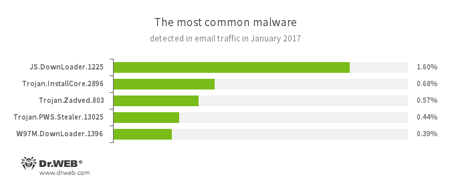

Malware im E-Mail-Traffic

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - Trojan.InstallCore

Installationsassistent für unerwünschte und böswillige Szenarien. - Trojan.Zadved

Böswilliges Plug-in, das authentische Suchtreffer unterschiebt und Werbung austauscht. - Trojan.PWS.Stealer

Trojaner, die vertrauliche Daten des Benutzers klauen. - W97M.DownLoader

Trojaner, die Sicherheitslücken in Office-Apps ausnutzen und andere böswillige Software auf den angegriffenen PC herunterladen.

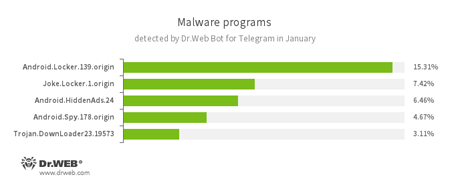

Statistik von Dr.Web Bot für Telegram

- Android.Locker.139.origin

Android-Trojaner, der Lösegeld für die vermeintliche Entsperrung von Geräten verlangt. - Joke.Locker.1.origin

Scherzprogramm für Android, das den Bildschirm des mobilen Endgerätes sperrt und BSOD (Blue Screen of Death) anzeigt. - Android.HiddenAds.24

Trojaner, der aufdringliche Werbung auf dem infizierten Gerät anzeigt. - Android.Spy.178.origin

Trojaner für Windows, der vertrauliche Daten des Benutzers (u.a. Benutzernamen und Passwörter) klauen kann. - Trojan.DownLoader

Trojaner, die Malware auf das infizierte Gerät herunterladen.

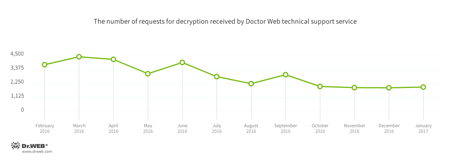

Meist verbreitete Encoder im Jahr 2017

- Trojan.Encoder.858 — 36.71% Anfragen;

- Trojan.Encoder.3953 — 5.00% Anfragen;

- Trojan.Encoder.567 — 3.97% Anfragen;

- Trojan.Encoder.761 — 3.33% Anfragen;

- Trojan.Encoder.3976 — 2.88% Anfragen.

Dr.Web Security Space 11.0 für Windows

schützt vor Encodern!

Diese Funktion ist in der Lizenz Dr.Web Antivirus für Windows nicht vorhanden

| Schutz vor Datenverlust | |

|---|---|

|  |

Im Januar 2017 wurden 223.127 Internetadressen in die Datenbank von nicht empfohlenen Webseiten aufgenommen.

| Dezember 2016 | Januar 2017 | Wachstum |

|---|---|---|

| + 226 744 | + 223 127 | -1.59% |

Malware für Linux

Die massenhafte Verbreitung von Malware für Linux, die im Januar von den Virenanalysten von Doctor Web registriert wurde, ist eher selten. Es geht dabei um Linux.Proxy.10, der auf dem infizierten Gerät den Proxyserver SOCKS starten soll. Infizierte Geräte werden von Cyber-Kriminellen aktiv genutzt, um ihre Anonymität im Internet zu bewahren. Zum 24. Januar 2017 erreichte die Anzahl von infizierten Linux-Geräten mehrere tausend Stück.

Linux.Proxy.10 verbreitet sich, indem er sich mit seinem Benutzernamen und Passwort autorisiert. In der Regel werden solche Benutzerkonten durch andere Linux-Trojaner angelegt. Das heißt, dass Linux.Proxy.10 vor allem Geräte angreift, auf denen sich andere Malware bereits eingenistet hat. Mehr dazu finden Sie hier.

Im Januar wurde eine neue Variante von Linux.Lady entdeckt: Linux.Lady.4. In dieser Version kann der Schädling Kryptowährung nicht mehr minen, dafür aber Netzwerkdatenstrukturen angreifen. Außerdem verfügt der Trojaner über ein Modul, welches via RPC (Remote Procedure Call) mit Remote-Servern kommunizieren kann.

Malware & Co. für mobile Endgeräte

Im Januar 2017 konnten die Virenanalysten von Doctor Web Android.Skyfin.1.origin aufspüren, der sich in einen aktiven Prozess der App Play Market integrierte und weitere Apps - unsichtbar für den Benutzer von Google Play - herunterlud. Später wurde der Android-Trojaner Android.BankBot.149.origin entdeckt. Dessen Quellcode haben Cyber-Kriminelle öffentlich zugänglich gemacht. Der nächste Bankentrojaner wurde Android.BankBot.140.origin getauft. Der Schädling verbreitet sich als Spiel-App Super Mario Run, die übrigens für Android-Geräte noch nicht verfügbar ist. Im Januar wurde außerdem Android.Locker.387.origin auf Google Play ausfindig gemacht, der Smartphones und Tablets sperrt.

Wichtigste Ereignisse in der mobilen Sicherheitsszene im Januar 2017:

- Android-Trojaner, der sich in einen Prozess der App Play Market einbettet und andere Apps von Google Play herunterlädt

- Verbreitung von Bankentrojanern

- Erpressertrojaner taucht auf Google Play auf

Mehr zur Sicherheitslage in der mobilen Sicherheitsszene finden Sie hier.

[% END %]