Rückblick und Analyse von Bedrohungen für Mai 2017

Frankfurt, 31.Mai 2017

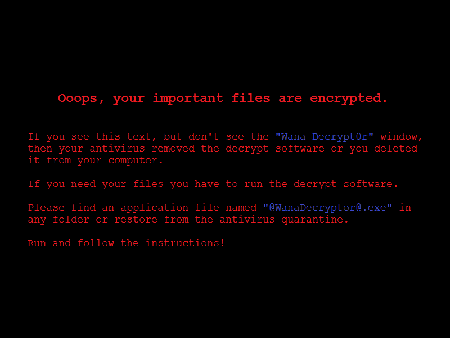

Das Hauptereignis im Monat Mai war eine massenhafte Verbreitung des Schädlings WannaCry, der von Dr.Web als Trojan.Encoder.11432 erkannt wird. Der Wurm verbreitete sich selbständig und infizierte Netzwerk-Geräte über eine Lücke im SMB-Protokoll. Anschließend verschlüsselte er Dateien auf dem Rechner des Opfers und verlangte ein Lösegeld für die Entschlüsselung. Außerdem haben die Sicherheitsanalysten von Doctor Web den auf Lua geschriebenen Multikomponenten-Trojaner für Linux unter die Lupe genommen. MacOS blieb auch nicht im Hintergrund: Unsere Sicherheitsanalysten haben eine neue Backdoor aufgespürt.

Hauptereignisse im Mai

- Verbreitung des gefährlichen Encoders WannaCry

- Entdeckung einer Backdoor für macOS

- Neuer Multikomponenten-Trojaner für Linux

Bedrohung des Monats

Von WannaCry haben bereits viele Medien berichtet. Der Verschlüsselungstrojaner wird von Dr.Web Antivirus als Trojan.Encoder.11432 klassifiziert und ist ein Netzwerkwurm, der Rechner unter Microsoft Windows ohne Benutzerteilnahme infiziert. Die Verbreitung des Wurmes begann am 12. Mai um 10:00 Uhr.

Er attackiert alle Workstations im lokalen Netzwerk sowie Rechner mit zufälligen IP-Adressen und versucht, eine Verbindung zum Port 445 herzustellen. Nachdem sich der Schädling auf dem infizierten PC eingenistet hat, versucht er, andere Rechner zu infizieren. Daraus erklärt sich der massenhafte Charakter der Infektion. Der Schädling selbst besteht aus mehreren Komponenten. Der Encoder ist nur eine davon. Nach seinem Start registriert sich der Trojaner als Systemservice mssecsvc2.0. Wenn ein Fehler entsteht, versucht er den automatischen Neustart des Services einzustellen. 24 Stunden nach dem Start schließt er seine Arbeit ab. Mehr zum Schädling finden Sie hier. Eine technische Beschreibung des Trojaners gibt es hier.

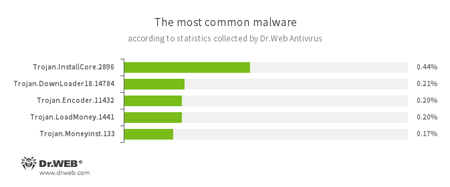

Statistik von Dr.Web Antivirus

- Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.DownLoader

Trojaner, die andere Malware herunterladen und installieren. - Trojan.Encoder.11432

Netzwerk-Wurm, der auf dem Rechner des Opfers Encoder WannaCry ausführt. - Trojan.LoadMoney

Download-Trojaner, die durch Server von LoadMoney generiert werden. Die Apps laden unerwünschte Software herunter und installieren diese auf dem PC des Opfers. - Trojan.Moneyinst.133

Trojaner, der auf dem Rechner des Opfers andere Apps, u.a. Trojaner, installiert.

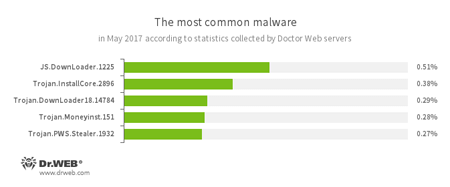

Serverstatistik von Doctor Web

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - Trojan.InstallCore

Trojaner, die andere Malware installieren. - Trojan.DownLoader

Trojaner, die andere Malware herunterladen und installieren. - Trojan.Moneyinst.151

Trojaner, der auf dem Rechner des Opfers andere Apps, u.a. Trojaner, installiert. - Trojan.PWS.Stealer

Trojaner, die vertrauliche Benutzerdaten auf dem Rechner klauen.

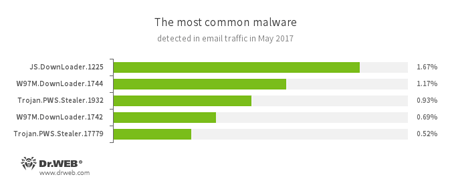

Malwarestatistik im E-Mail-Traffic

- JS.DownLoader

Böswillige Szenarien auf JavaScript, die andere Malware herunterladen und installieren. - W97M.DownLoader

Trojaner, die Sicherheitslücken in Office-Apps ausnutzen, und in der Lage sind, andere böswillige Apps herunterzuladen. - Trojan.PWS.Stealer

Trojaner, die vertrauliche Benutzerdaten auf dem PC klauen.

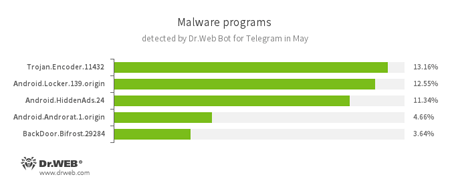

Statistik von Dr.Web Bot für Telegram

- Trojan.Encoder.11432

Netzwerk-Wurm, der auf dem Rechner des Opfers Encoder WannaCry ausführt. - Android.Locker.139.origin

Android-Trojaner, der Lösegeld für die vermeintliche Entsperrung von Geräten verlangt. - Android.HiddenAds.24

Trojaner, der aufdringliche Werbung auf dem infizierten Gerät anzeigt. - Android.Androrat.1.origin

Spyware für Android. - BackDoor.Bifrost.29284

Vertreter der Backdoor-Trojaner sind in der Lage, Befehle von Kriminellen auszuführen.

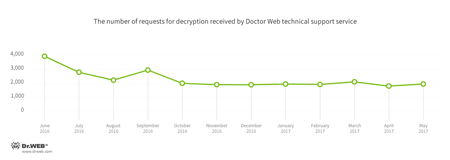

Backdoor-Trojaner, die Befehle von Cyber-Kriminellen erhalten und diese ausführen Verteilung von Support-Anfragen wegen Encoder im Mai:

- Trojan.Encoder.858 — 14.39% Anfragen;

- Trojan.Encoder.11432 — 8.36% Anfragen;

- Trojan.Encoder.3953 — 7.41% Anfragen;

- Trojan.Encoder.761 — 2.62% Anfragen;

- Trojan.Encoder.10144 — 2.60% Anfragen;

- Trojan.Encoder.567 — 2.47% Anfragen.

Dr.Web Security Space 11.0 für Windows

schützt vor Verschlüsselungstrojanern

Diese Option ist in der Lizenz für Dr.Web Antivirus für Windows nicht verfügbar.

| Schutz vor Datenverlust | |

|---|---|

|  |

Im Mai 2017 wurden 1 129 277 Internetadressen in die Datenbank von nicht empfohlenen Webseiten aufgenommen.

| April 2017 | Mai 2017 | Wachstum |

|---|---|---|

| + 568 903 | + 1 129 277 | + 98.5% |

Weitere Ereignisse aus der IT-Sicherheitsszene

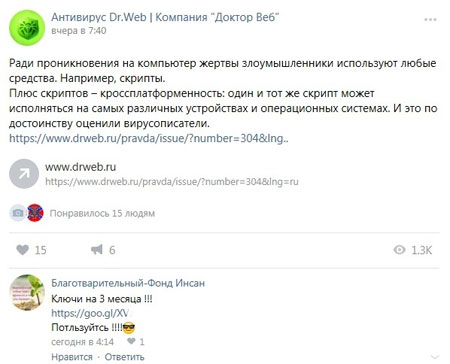

Anfang Mai wurde ein Trojaner entdeckt, der sich über Links in Kommentaren verbreitete. Übeltäter platzierten diese Links in der offiziellen VK-Gruppe von Doctor Web. Anschließend wurden Nutzer dazu aufgefordert, kostenlose Schlüssel für Dr.Web Antivirus herunterzuladen. Bei der angebotenen App ging es aber um den Trojaner Trojan.MulDrop7.26387.

Dieser Schädling ist in der Lage, verschiedene Befehle auszuführen, z.B. das Hintergrundbild von Windows zu ändern, das DVD-Laufwerk zu öffnen und zu schließen, Funktionen von Maustasten zu ändern, einen Satz mit Hilfe einer Sprach-App aussprechen zu lassen und sogar ein schreckliches Video auf dem Bildschirm eines Rechner anzuzeigen. Mehr zum Schädling finden Sie hier.

Malware für Linux

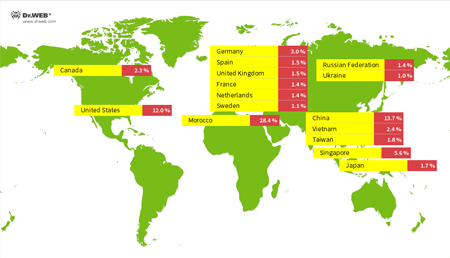

Die Virenanalysten von Doctor Web haben den Schädling, der Geräte unter Linux mit unterschiedlicher Architektur infizieren kann, unter die Lupe genommen. Die ersten Angriffe durch Linux.LuaBot wurden von Virenanalysten von Doctor Web noch im Dezember 2016 registriert. Alle Versionen dieser Trojaner-Familie sind auf Lua geschrieben und werden seit November 2016 regelmäßig aktualisiert. Der Schädling besteht aus 31 Lua-Szenarien und zwei zusätzlichen Modulen. Jedes Modul übernimmt seine eigene Funktion. Der Trojaner ist in der Lage, Geräte mit CPU-Architekturen wie Intel x86 (und Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4, M68k zu infizieren – also nicht nur PCs, sondern auch Router, Konsolen, IP-Kameras und andere smarte Geräte.

Linux.LuaBot ist für Besitzer von Linux-Geräten dadurch gefährlich, dass er als Backdoor eingehende Befehle ausführen kann. Frühere Versionen dieses Schädlings konnten außerdem einen Proxyserver starten, den Cyber-Kriminelle zur Anonymisierung ihrer Aktionen im Internet verwendet haben. Die Virenanalysten haben IP-Adressen von Computern erfasst, die mit Linux.LuaBot infiziert sind. Die geografische Verteilung dieser Adressen ist wie folgt abgebildet:

Mehr Informationen zum Trojaner finden Sie hier. Die technische Beschreibung des Schädlings befindet sich hier.

Malware für macOS

Der letzte Frühlingsmonat von 2017 war durch die Verbreitung der Backdoor für macOS gekennzeichnet. Der Trojaner wurde in die Dr.Web Virendatenbank als Mac.BackDoor.Systemd.1 eingetragen. Die Backdoor ist in der Lage, folgende Befehle auszuführen:

- Liste mit Inhalten aus dem vordefinierten Verzeichnis erhalten;

- Datei lesen;

- Inhalte in einer Datei speichern;

- Dateiinhalte erhalten;

- Datei oder Ordner löschen;

- Datei oder Ordner umbenennen;

- Rechte für Datei oder Ordner (via Befehl chmod) anpassen;

- Besitzer einer Datei (via Befehl chown) anpassen;

- Ordner erstellen;

- Befehl in bash ausführen;

- Trojaner aktualisieren;

- Trojaner neu starten;

- IP-Adresse des Verwaltungsservers anpassen;

- Plug-in installieren.

Mehr Informationen zur Backdoor finden Sie hier.

Böswillige und unerwünschte Apps für mobile Endgeräte

Anfang Mai wurde auf Google Play der Trojaner Android.RemoteCode.28 entdeckt, der in einem Video-Player eingebettet war. Er lud aus dem Internet andere Apps herunter und übermittelte dem Verwaltungsserver benutzerbezogene Daten. Darüber hinaus haben wir auf Google Play Apps entdeckt, die mit Android.Spy.308.origin ausgerüstet waren. Android.Spy.308.origin zeigt aufdringliche Werbung an, lädt Module herunter und startet diese. Darüber hinaus klaut der Schädling vertrauliche Daten und leitet diese an den Verwaltungsserver weiter. Außerdem haben Cyber-Kriminelle im Mai den Trojaner Android.BankBot.186.origin verbreitet, der als MMS getarnt war.

Hauptereignisse im Mai:

- Trojaner auf Google Play entdeckt;

- Verbreitung eines Android-Bankers, der das Geld der Nutzer klaut.

Mehr zur mobilen Sicherheitsszene finden Sie hier.