Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im Februar 2021

16. März 2021

Im Februar erkannte Dr.Web für Android meist bösartige und unerwünschte Anwendungen, die aufdringliche Werbung anzeigen, und Trojaner, die beliebigen Code ausführen und verschiedene Apps herunterladen, ohne dass Nutzer dies merken.

Im vorigen Monat entdeckten die Virenanalysten von Doctor Web viele Bedrohungen auf Google Play, darunter betrügerische Anwendungen der Familie Android.FakeApp, mehrfunktionale Trojaner Android.Joker, bösartige Anwendungen Android.HiddenAds, die Werbung anzeigen, und viele andere gefährliche Apps.

HAUPTTRENDS IM FEBRUAR

- Neue Bedrohungen auf Google Play

- Nutzung bösartiger Anwendungen für Android in verschiedenen Betrugsschemas

Statistiken von Dr.Web für Android

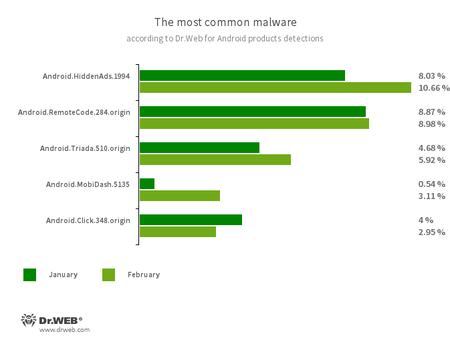

- Android.HiddenAds.1994

- Trojaner, der aufdringliche Werbung anzeigt. Er wird als populäre App durch andere Schadprogramme verbreitet, die ihn manchmal im Systemverzeichnis installieren, ohne dass der Nutzer dies merkt.

- Android.RemoteCode.284.origin

- Schadprogramm, das einen beliebigen Code laden und ausführen kann. Je nach Modifikation kann es Websites öffnen, auf Links und Banner klicken, kostenpflichtige Services für Mobilgeräte im Namen des Nutzers abonnieren etc.

- Android.Triada.510.origin

- Mehrfunktionaler Trojaner, der eine Vielzahl von böswilligen Aktionen ausführt. Gehört zur Familie der Trojaner, die Prozesse aller laufenden Anwendungen beeinflussen. Einige Vertreter dieser Trojaner-Familie werden von Cyberkriminellen noch in der Produktionsphase in die Firmware von Android-Geräten implementiert. Einige Modifikationen können Schwachstellen ausnutzen, um sich Zugriff auf geschützte Systemdateien und -ordner zu verschaffen.

- Android.Click.348.origin

- Bösartige Anwendung, die Websites öffnet sowie auf Links und Werbebanner klickt. Sie wird als harmlose App verbreitet und erregt keinen Verdacht.

- Android.MobiDash.5135

- Trojaner, der aufdringliche Werbung anzeigt. Stellt ein in Apps integriertes Softwaremodul dar.

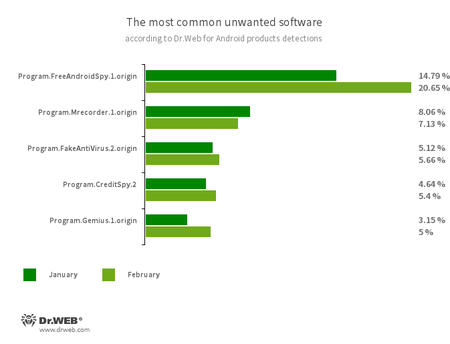

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Apps, die Aktivitäten der Nutzer von Android Geräten überwachen und zur Cyber-Spionage verwendet werden. Sie orten Geräte, sammeln Informationen aus dem SMS-Verkehr und aus Gesprächen in sozialen Netzwerken, kopieren Dateien, Fotos und Videos, hören die Umgebung und Telefonanrufe ab, etc.

- Program.FakeAntiVirus.2.origin

- Erkennung von Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.CreditSpy.2

- Erkennung von Programmen zur Zuweisung der Bonität anhand personenbezogener Daten der Nutzer. Solche Anwendungen laden SMS-Nachrichten, Kontakte aus dem Telefonbuch, Anrufverlauf und weitere Informationen auf einen Fernserver hoch.

- Program.Gemius.1.origin

- Programm, das Informationen über die Nutzung von Android-Geräten durch Nutzer sammelt. Neben technischen Daten werden vertrauliche und personenbezogene Informationen gesammelt, z.B. Informationen über die Geräteortung, im Webbrowser gespeicherte Registerkarten, besuchte Websites und aufgerufene Internetadressen.

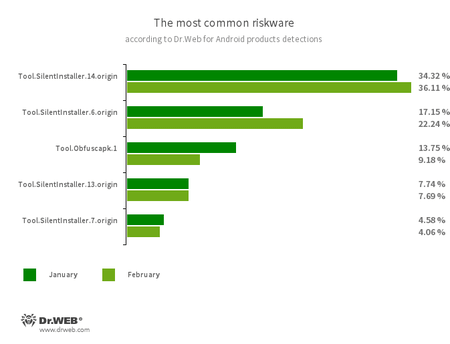

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, apk-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.Obfuscapk.1

- Erkennung von Anwendungen, die durch das Dienstprogramm Obfuscapk geschützt sind. Dieses Dienstprogramm wird dazu verwendet, den Quellcode von Android-Apps automatisch zu modifizieren und zu verwirren, um deren Reverse Engineering zu erschweren. Cyberkriminelle verwenden sie, um bösartige und andere gefährliche Apps vor Erkennung durch Antivirusprogramme zu schützen.

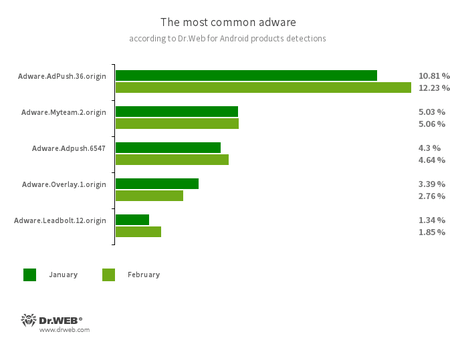

Softwaremodule, die in Android-Apps integriert werden und aufdringliche Werbung auf Mobilgeräten anzeigen. Je nach Familie und Modifikation können sie Werbung im Vollbildmodus anzeigen, indem sie andere Fenster blockieren, Benachrichtigungen anzeigen, Verknüpfungen erstellen und Websites laden.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

- Adware.LeadBolt.12.origin

Bedrohungen auf Google Play

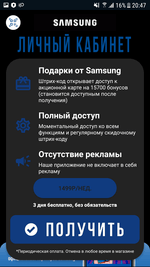

Im Februar erkannten die Spezialisten von Doctor Web zahlreiche bösartige Anwendungen der Familie Android.FakeApp, von denen viele in Betrugsschemas eingesetzt wurden. Einige Trojaner dieser Familie wurden als Abos verbreitet, die es dem Nutzer angeblich ermöglichen, Rabatte, Sonderangebote und Geschenke von bekannten Shops und Marken zu erhalten. Um Nutzer zu überzeugen, wurden in den Anwendungen Logos und Namen bekannter Marken (Elektronikhersteller, Handelsketten etc.) genutzt.

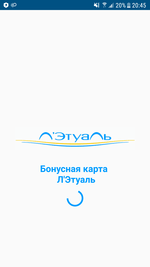

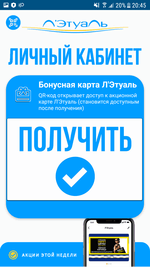

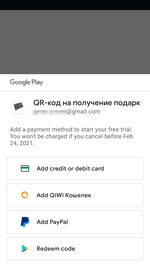

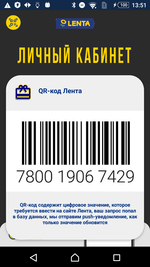

Beim Start solcher Anwendungen wurden Nutzer aufgefordert, ein Abo zu bezahlen, um alle Features der App nutzen zu können und Boni zu erhalten. Nach der Zahlung erhielten Opfer nutzlose Bar- oder QR-Codes. Außerdem wurden Ihnen neue Codes versprochen, die als Benachrichtigungen gesendet werden sollten. Dabei verfügten nur wenige Versionen dieser Anwendungen über die Benachrichtigungsfunktion.

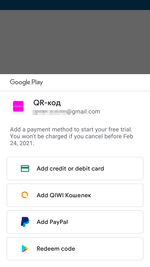

Nachdem der Nutzer den Abo-Bedingungen zugestimmt hatte, wurde ihm eine kostenlose dreitägige Testperiode gewährt, nach deren Ablauf der Nutzer das Abo einstellen konnte, sonst blieb das Abo gültig. Die Cyberkriminellen hofften darauf, dass der Nutzer vergisst, wann die Testperiode abläuft oder was er überhaupt installiert hat, oder nicht sofort versteht, dass es sich bei der installierten App um kostenpflichtige Dienstleistungen handelt, die regelmäßig bezahlt werden müssen.

Die Trojaner wurden unter den Namen Android.FakeApp.239, Android.FakeApp.240, Android.FakeApp.246 und Android.FakeApp.247 in die Dr.Web Virendatenbank eingetragen. Hier sind einige Screenshots der bösartigen Anwendungen:

Hier sind Beispiele für Codes und Benachrichtigungen, die nach dem Abonnieren der teuren Services angezeigt wurden:

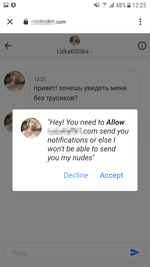

Eine weitere Gruppe bösartiger Anwendungen der Familie Android.FakeApp bilden Programme, die sich als Modekataloge, Tier- und Pflanzenenzyklopädien, Horoskope etc. tarnten. Statt der versprochenen Funktionalität riefen die Apps Singlebörsen und betrügerische Websites auf. Diese Apps wurden über YouTube verbreitet. Die Werbung war aufdringlich und aggressiv. Die Spezialisten von Doctor Web erkannten über 20 Versionen solcher Anwendungen.

Hier sind einige Beispiele der Trojaner Android.FakeApp auf Google Play:

Nachfolgend Screenshots einiger von diesen Anwendungen aufgerufener Websites:

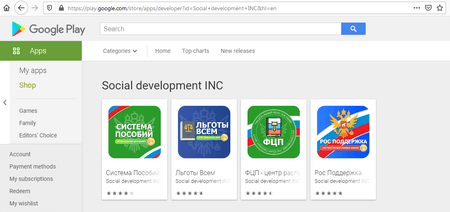

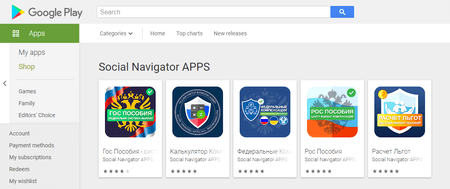

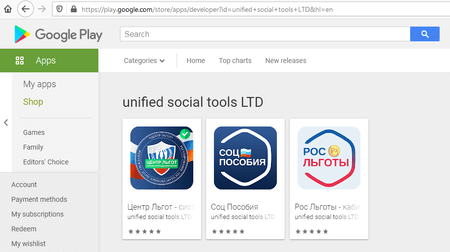

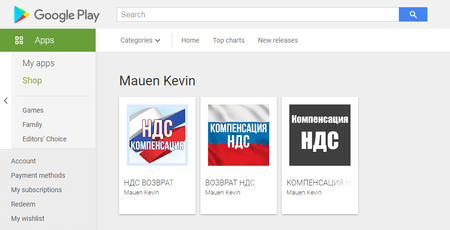

Zur nächsten Gruppe von Android.FakeApp gehören neue Versionen von Trojanern, die als Informations-Apps für die Beantragung von Sozialleistungen verbreitet wurden. Die neuen Versionen wurden als Android.FakeApp.219 und Android.FakeApp.227 in die Virendatenbank eingetragen.

Die Werbung für diese und andere Anwendungen dieser Trojaner-Familie wurde auf YouTube angezeigt.

Beim Start öffneten diese Trojaner betrügerische Websites, auf denen Nutzer Informationen über angeblich verfügbare Sozialleistungen erhalten können. Nutzer wurden aufgefordert, persönliche Informationen anzugeben und eine Gebühr für die Erstellung der Dokumente oder eine Provision für die Geldüberweisung zu zahlen. In der Tat erhielten sie keine Sozialleistungen. Die Cyberkriminellen stahlen den leichtgläubigen Nutzern persönliche Daten und Geld.

Außerdem entdeckten die Virenanalysten von Doctor Web neue mehrfunktionale Trojaner der Familie Android.Joker. Wie andere bösartige Anwendungen dieser Familie wurden sie als nützliche Apps wie Bildbearbeitungsprogramme, Barcodeleser, Stickersammlungen, animierte Hintergrundbilder für den Bildschirm, Programme zur Erstellung von PDF-Dokumenten etc. verbreitet. Die Trojaner wurden unter den Namen Android.Joker.580, Android.Joker.585, Android.Joker.586, Android.Joker.592, Android.Joker.595, Android.Joker.598 und Android.Joker.604 in die Dr.Web Virendatenbank eingetragen.

Sie laden beliebigen Code, führen ihn aus und abonnieren kostenpflichtige Services im Namen des Nutzers.

Außerdem wurden neue Trojaner der Familie Android.HiddenAds auf Google Play erkannt. Sie wurden Android.HiddenAds.610.origin und Android.HiddenAds.2357 benannt. Der erste wurde als Bildersammlung und der zweite als Bildbearbeitungsprogramm verbreitet.

Nach dem Start der Anwendung wird ihr Symbol in der App-Liste auf dem Hauptbildschirm ausgeblendet und aufdringliche Werbung wird angezeigt. Android.HiddenAds.610.origin erhält Befehle vom Cloud-Service Firebase, zeigt Werbung an und ruft Werbewebsites und betrügerische Websites auf.

Um Ihre Android-Geräte vor Schadprogrammen zu schützen, installieren Sie Dr.Web für Android.

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender