Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im Dezember 2022

27. Januar 2023

HAUPTTRENDS IM DEZEMBER

- Anstieg der Verbreitung bösartiger Anwendungen, die Werbung anzeigen

- Steigende Aktivität von Spyware

- Neue Bedrohungen auf Google Play

Statistiken von Dr.Web für Android

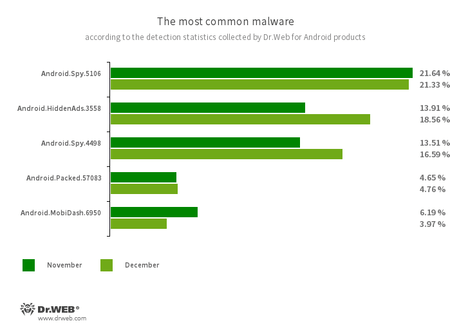

- Android.Spy.5106

- Android.Spy.4498

- Erkennung verschiedener Modifikationen des Trojaners, die nicht offizielle Modifikationen von WhatsApp darstellen. Diese Programme können Benachrichtigungen anderer Apps stehlen, den Nutzer dazu bewegen, Apps aus unseriösen Quellen zu installieren, und Dialoge, deren Inhalt remote konfiguriert werden kann, bei der Nutzung des Messengers anzeigen.

- Android.HiddenAds.3558

- Trojaner, der aufdringliche Werbung anzeigt. Er wird als harmlose Anwendung verbreitet und manchmal von anderen Schadprogrammen im Systemverzeichnis installiert. Nachdem dieser Trojaner auf ein Android-Gerät gelangt, tarnt er seine Präsenz im infizierten System, z.B. durch Entfernen seines Symbols vom Startbildschirm des Geräts.

- Android.Packed.57083

- Erkennung bösartiger Anwendungen, die mit dem Packer ApkProtector geschützt sind (Banking-Trojaner, Spyware und andere Schadprogramme).

- Android.MobiDash.6950

- Trojaner, der aufdringliche Werbung anzeigt. Stellt ein in Apps integriertes Softwaremodul dar.

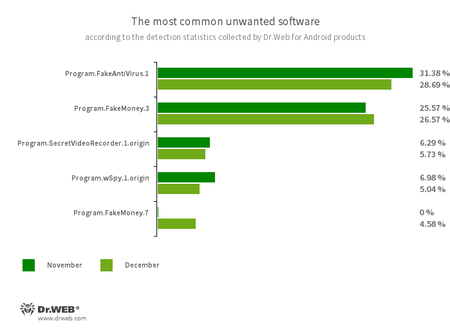

- Program.FakeAntiVirus.1

- Erkennung von Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.FakeMoney.3

- Program.FakeMoney.7

- Erkennung von Anwendungen, die die Belohnung des Nutzers simulieren, wenn dieser bestimmte Aufgaben erfüllt. Der Nutzer muss einen bestimmten Mindestbetrag verdienen, um das virtuelle Geld an sein Bankkonto überweisen zu können. Doch selbst wenn der Nutzer alle Bedingungen erfüllt, erhält er kein Geld.

- Program.SecretVideoRecorder.1.origin

- App, die im Hintergrundmodus Fotos und Videos über die integrierte Kamera des Android-Geräts ausführen kann. Sie kann unbemerkt arbeiten, Benachrichtigungen über den Aufnahmestart deaktivieren sowie ihr Symbol und ihre Beschreibung durch gefälschte ersetzen. Die App wird als potenziell gefährlich eingestuft.

- Program.wSpy.1.origin

- Spyware, die es ermöglicht, Android-Nutzer heimlich zu überwachen: SMS-Nachrichten und Nachrichten in sozialen Netzwerken zu lesen, die Umgebung abzuhören, das Gerät zu orten, den Browserverlauf zu überwachen, auf das Telefonbuch, Kontakte, Fotos und Videos des Nutzers zuzugreifen, Screenshots des Bildschirms zu erstellen und Fotos zu machen. Außerdem verfügt die App über die Keylogger-Funktion.

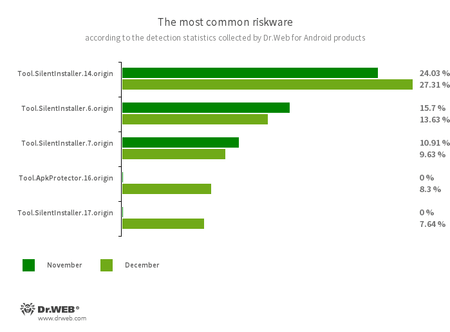

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.17.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, APK-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.ApkProtector.16.origin

- Erkennung bösartiger Anwendungen, die mit dem Software-Packer ApkProtector geschützt sind. Dieser Packer ist zwar nicht bösartig, wird aber bei der Entwicklung von Trojanern und unerwünschten Apps verwendet, um deren Erkennung zu erschweren.

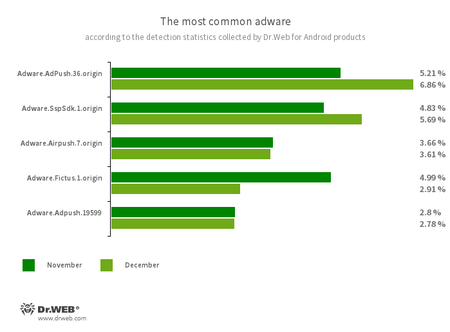

Softwaremodule, die in Android-Apps integriert werden und aufdringliche Werbung auf Mobilgeräten anzeigen. Je nach Familie und Modifikation können sie Werbung im Vollbildmodus anzeigen, indem sie andere Fenster blockieren, Benachrichtigungen anzeigen, Verknüpfungen erstellen und Websites laden.

- Adware.AdPush.36.origin

- Adware.Adpush.19599

- Adware.SspSdk.1.origin

- Adware.Airpush.7.origin

- Adware.Fictus.1.origin

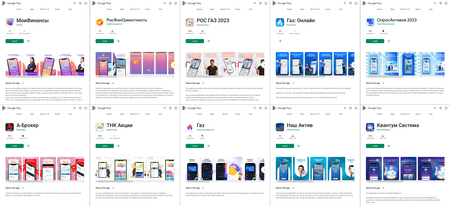

Bedrohungen auf Google Play

Im Dezember 2022 erkannten die Spezialisten von Doctor Web viele Bedrohungen auf Google Play, darunter neue Vertreter der Trojaner-Familie Android.FakeApp. Sie stellen eine Verbindung mit dem Remote-Verwaltungsserver her, empfangen Befehle vom Server und zeigen unerwünschte Websites (z.B. Phishing-Seiten) an.

Einige dieser Apps wurden als Finanzkurs-, Investment-, Informations- oder Umfrage-Apps verbreitet und ermöglichten es Nutzern angeblich, deren Finanzkompetenz zu verbessern, Geld vorteilhaft zu investieren, am Erdöl- und Gashandel teilzunehmen und sogar Wertpapiere großer Unternehmen kostenlos zu erhalten. Dazu musste der Nutzer seine persönlichen Informationen angeben, um z.B. einen Antrag auf die Erstellung eines Benutzerkontos senden zu können.

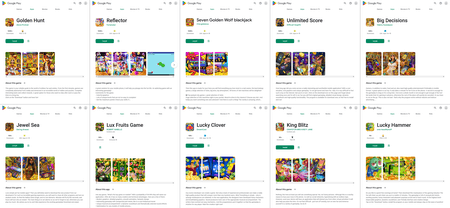

Einige gefälschte Apps tarnten sich in Handyspielen.

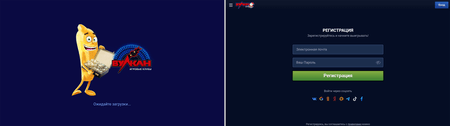

Je nach vom Remote-Verwaltungsserver empfangener Konfiguration zeigten sie Online-Casinos oder Handyspiele an:

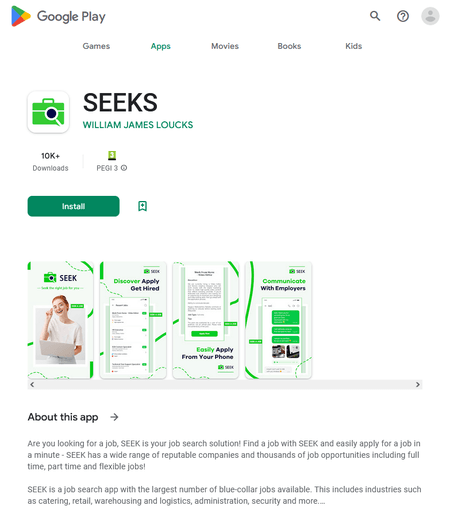

Eine der erkannten gefälschten Apps wurde unter dem Namen SEEKS als App zur Jobsuche verbreitet. Das Programm öffnete betrügerische Websites mit fiktiven Stellenangeboten. Die App wurde als Android.FakeApp.1133 in die Dr.Web Virendatenbank eingetragen.

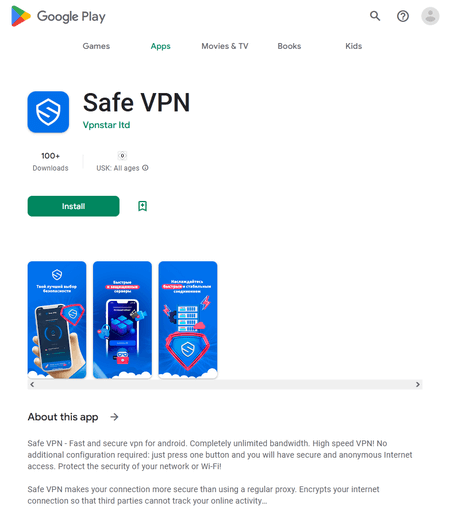

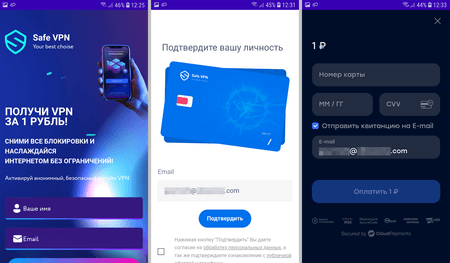

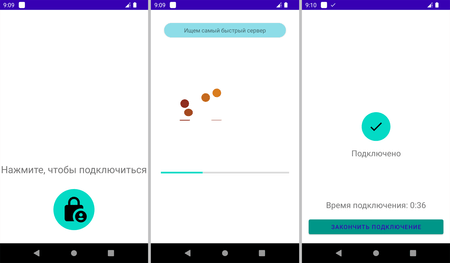

Eine weitere gefälschte App wurde als VPN-Client „Safe VPN“ verbreitet und unter dem Namen Android.FakeApp.1141 in die Dr.Web Virendatenbank eingetragen.

Das Programm öffnete die Website, auf der der Nutzer aufgefordert wurde, einen VPN-Dienst sehr preisgünstig zu abonnieren. Dazu musste er seine Bankdaten angeben und den Zugriff auf den Dienst bezahlen. Nach Ablauf der 3-tägigen Testperiode wurde ein bedeutend größerer Betrag (ca. 1,8 Euro) täglich vom Konto des Nutzers abgebucht. Diese Bedingungen wurden zwar auf der Website angezeigt, waren aber schwierig zu finden und wurden daher von den meisten Nutzern übersehen.

Die App simulierte die Herstellung einer VPN-Verbindung und informierte den Nutzer über eine erfolgreiche Verbindungsherstellung. In Wirklichkeit war die versprochene Funktionalität nicht verfügbar.

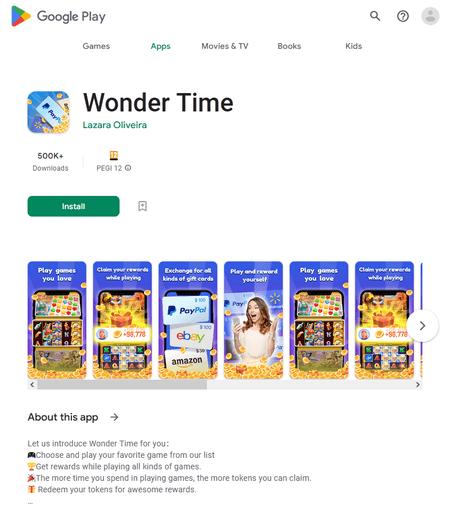

Außerdem wurden Anwendungen erkannt, die die Belohnung des Nutzers simulieren, wenn dieser bestimmte Aufgaben erfüllt. Die App „Wonder Time“ forderte den Nutzer auf, weitere Apps und Handyspiele zu installieren und auszuführen. Dafür wurden virtuelle „Münzen“ versprochen, die angeblich gegen reales Geld eingetauscht werden konnten. Um das virtuelle Guthaben gegen reales Geld einlösen zu können, musste der Nutzer eine bestimmte Anzahl von „Münzen“ ansparen. Den erforderlichen Betrag zu verdienen, würde zu viel Zeit und Ressourcen in Anspruch nehmen. Je nach Version wird die App als Program.FakeMoney.4, Program.FakeMoney.5 oder Program.FakeMoney.6 erkannt.

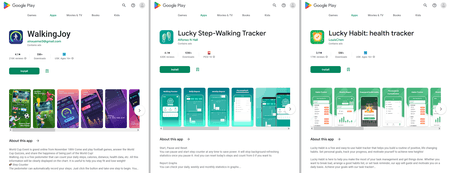

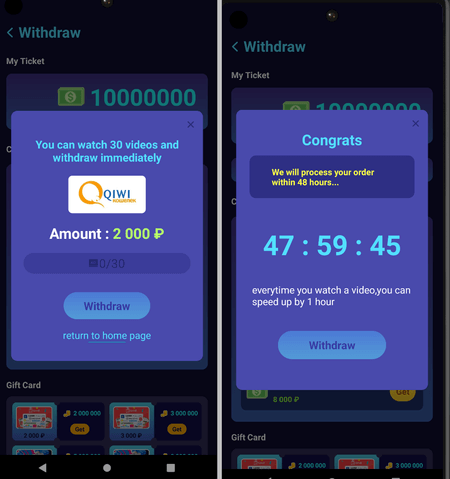

Einige weitere ähnliche Anwendungen wurden unter dem Namen Program.FakeMoney.7 in die Dr.Web Virendatenbank eingetragen: „Lucky Habit: health tracker“, „WalkingJoy“ und einige Versionen von „Lucky Step-Walking Tracker“. Die erste Anwendung wurde als App zur Entwicklung guter Gewohnheiten verbreitet. Die anderen tarnten sich als Schrittzähler. Der Nutzer verdiente „Tickets“ oder „Münzen“ für verschiedene Leistungen (Spazierengehen, Einhaltung des Tagesablaufs etc.) sowie zusätzliche Belohnungen für das Anschauen von Werbung.

Wie im oben erwähnten Fall, musste der Nutzer einen bestimmten Betrag ansparen, um seine „Münzen“ gegen reales Geld einzulösen. Danach wurde der Nutzer aufgefordert, sich immer mehr Werbevideos anzuschauen, um die Geldüberweisung angeblich zu beschleunigen. Die Richtigkeit der vom Nutzer angegebenen Zahlungsdaten wurde nicht geprüft. Daher war die Wahrscheinlichkeit, reales Geld zu bekommen, gleich null.

Ältere Versionen von „Lucky Step-Walking Tracker“ boten die Möglichkeit, virtuelle Münzen gegen Geschenkgutscheine verschiedener Onlineshops einzutauschen. In den neueren Versionen sind die entsprechenden Elemente der Benutzeroberfläche nicht mehr verfügbar. Alle „Ansparungen“ wurden zunichtegemacht. Bemerkenswert ist, dass „Lucky Habit: health tracker“, „Lucky Step-Walking Tracker“ und „WalkingJoy“ einen gemeinsamen Verwaltungsserver haben – [string]richox[.]net[/string]. Dies könnte bedeuten, dass auch die Nutzer von „Lucky Habit: health tracker“ und „WalkingJoy“ diese Option bald einbüßen müssen.

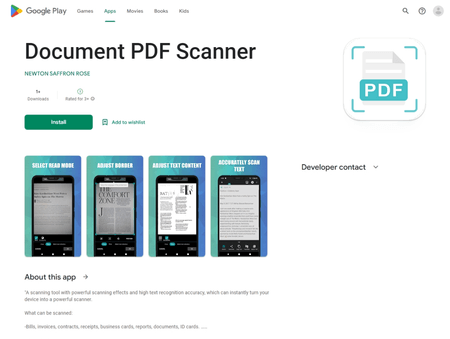

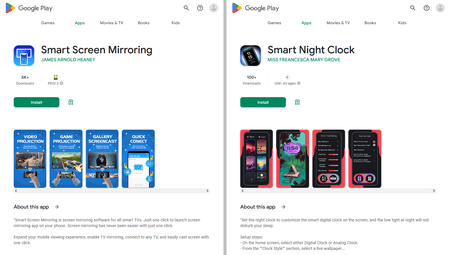

Es wurden neue Vertreter des Trojaners Android.Joker erkannt, der kostenpflichtige Dienste im Namen der Nutzer abonniert. Sie tarnten sich in den Programmen „Document PDF Scanner“ (Android.Joker.1941), „Smart Screen Mirroring“ (Android.Joker.1942) und „Smart Night Clock“ (Android.Joker.1949).

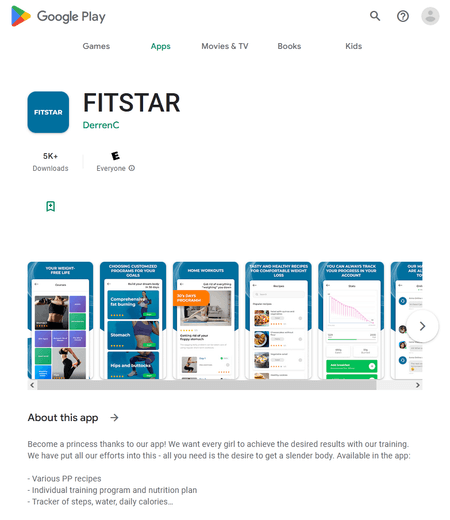

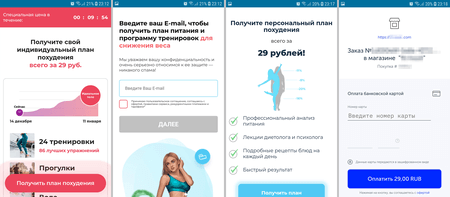

Über Google Play wurde auch die Anwendung „FITSTAR“ als Fitness-App verbreitet.

Die App öffnete die Website, auf denen Nutzer aufgefordert wurden, ein individuelles Schlankheitsprogramm für ca. 0,38 Euro zu erwerben. In Wirklichkeit wurde dem Käufer nur ein 1-tägiger Testzugriff für diesen Preis gewährt. Nach Ablauf der Testperiode wurde das Abonnement automatisch für weitere 4 Tage verlängert. Für die Verlängerung wurden ca. 12 Euro vom Bankkonto des Nutzers abgebucht. Der Preis eines Monatsabonnements konnte sich also auf 90 Euro belaufen. Das Abo wurde immer wieder automatisch verlängert.

Nutzer, die diese App installierten, liefen Gefahr, einen bedeutenden Geldbetrag zu verlieren. Die App wurde als Program.Subscription.1 in die Dr.Web Virendatenbank eingetragen.

Um Ihre Android-Geräte vor Schadprogrammen zu schützen, installieren Sie Dr.Web für Android.

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender