Rückblick und Analyse von Bedrohungen für den Monat Januar 2015

Frankfurt, 3. Februar 2015

Laut Statistiken von Doctor Web für den Monat Januar 2015 konnten Übeltäter mehrere Mail-Kampagnen starten. Das Ziel der Cyber-Kriminellen war es, Trojaner zu verschicken, die auf einem infizierten Rechner andere gefährliche Applikationen installieren können. Viele Windows-Benutzer sind aufgrund von Verschlüsselungstrojanern zu Schaden gekommen. Die Anzahl von Trojanern, die Android-Anwender bedrohen, ist ebenfalls gewachsen.

Trends:

- Massenhafter Versand von Trojanern, die andere gefährliche Applikationen installieren können.

- Verbreitung von Verschlüsselungstrojanern, die eine ernsthafte Gefahr für Windows-Benutzer darstellen.

- Neue böswillige Applikationen für Google Android.

Bedrohung des Monats

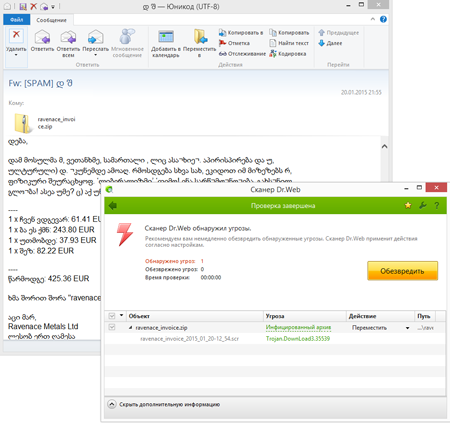

Mitte Januar haben die Übeltäter einen massenhaften Versand von Trojan.DownLoad3.35539 gestartet.

- Der Trojaner verbreitet sich als angehängte ZIP-Datei.

- Seine Hauptfunktionen sind das Herunterladen und Starten von Trojan.Encoder.686 (auch als CTB Locker bekannt) auf dem infizierten PC.

Die Dekodierung von verschlüsselten Dateien ist zur Zeit nicht möglich.

Nichtsdestoweniger wird der Schädling durch Dr.Web Antivirus erfolgreich entdeckt. Dr.Web Benutzer sind deshalb gegen diesen Trojaner zuverlässig geschützt.

Weitere Informationen finden Sie hier.

Verschlüsselungstrojaner

Support-Anfragen zur Dekodierung von verschlüsselten Dateien

| Dezember 2014 | Januar 2015 | Wachstum th> |

|---|---|---|

| 1096 | 1305 | +16,1% |

Im Januar ist die Anzahl der wegen Trojan.Encoder.686 zu Schaden gekommenen Anwender gestiegen. In unserem Virenlabor sind 51 Support-Anfragen eingegangen. Der Trojaner basiert auf TOR und OpenSSL und verwendet CryptoAPI, um an zufällige Daten und die elliptische Kryptographie zu gelangen.

Virenschreiber geben ihren Opfern nur 96 Stunden für die Bezahlung von Lösegeldern. Dabei wird angedroht, dass alle verschlüsselten Dateien bei Nichtbezahlung vernichtet werden. Die Opfer werden aufgefordert, für weitere Informationen auf die im TOR-Netzwerk liegende Website zu gehen.

Leider ist die Dekodierung von durch Trojan.Encoder.686 verschlüsselten Dateien zur Zeit nicht möglich. Dieser Trojaner wird aber durch Dr.Web erfolgreich entdeckt. Unsere Benutzer sind deshalb zuverlässig geschützt.

Weitere Verschlüsselungstrojaner:

- Encoder.556

- Encoder.858

- Encoder.567

- Encoder.398

Die zeitgerechte Datensicherung, die Trennung von Benutzerrechten und moderne Antivirensoftware helfen Ihnen dabei, Ihre sensiblen Daten zu schützen. Ein effizientes Werkzeug gegen die kriminelle Datenverschlüsselung ist Dr.Web Security Space 10.0, das über Komponenten zum Präventivschutz von Daten vor Erpressungstrojanern verfügt.

Damit der Trojaner Ihre Dateien nicht vernichten kann, aktivieren Sie die Option Schutz vor Datenverlust

| Nur in Dr.Web Security Space 9 und 10 |

| Mehr zu Verschlüsselungs-Trojanern |  |

Was tun, wenn.. |  |

Video zur Einstellung |  |

Kostenlose Entschlüsselung |

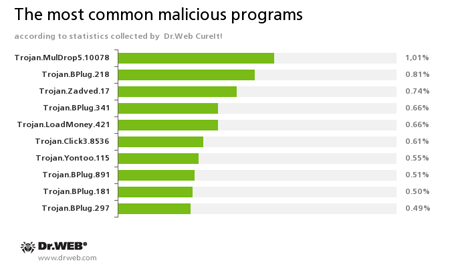

Dr.Web CureIt! Statistiken

Trojan.MulDrop5.10078

Installiert auf den infizierten Rechnern verschiedene unerwünschte Applikationen und Werbeanwendungen.Trojan.BPlug

Plug-ins für Browser, die Werbung beim Ansehen von Webseiten anzeigen.Trojan.Zadved

Plug-ins für die Verfälschung von Suchtreffern und die Anzeige von verfälschten Meldungen aus sozialen Netzwerken. Eine weitere Funktion des Trojaners ist die Auswechselung von Werbeanzeigen auf verschiedenen Webseiten.Trojan.LoadMoney

Familie von Download-Trojanern, die durch Server von LoadMoney generiert werden. Solche Anwendungen laden unerwünschte Software herunter und installieren diese auf dem Rechner des Opfers.Trojan.Click

Familie von böswilligen Trojanern, die die Besucherzahl von Webseiten steigern, indem Besucher auf bestimmte Inhalte unfreiwillig weitergeleitet werden.Trojan.Yontoo

Plug-ins für Browser, die Werbung beim Ansehen von Webseiten anzeigen.

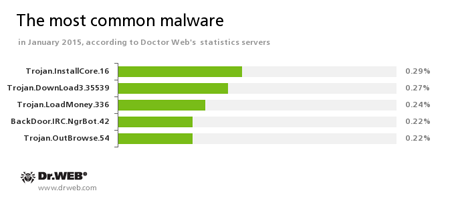

Server-Statistiken von Doctor Web

Trojan.InstallCore.16

Der Trojaner installiert Werbeapplikationen und andere verdächtige Anwendungen. Er ist auch unter dem Namen Trojan.Packed.24524 bekannt.Trojan.DownLoad3.35539

Der Trojaner verbreitet sich per E-Mail als ZIP-Datei, die eine .SCR-файл enthält. Beim Öffnen der Datei speichert der Schädling ein RTF-Dokument. Dieses wird danach angezeigt. Gleichzeigt generiert der Trojaner auf dem infizierten PC die Nutzlast, u.a. den Verschlüsselungstrojaner Trojan.Encoder.686 (CTB-Locker).Trojan.LoadMoney.336

Familie von Download-Trojanern, die durch Server von LoadMoney generiert werden. Solche Anwendungen laden unerwünschte Software herunter und installieren diese auf dem Rechner des Opfers.BackDoor.IRC.NgrBot.42

Trojaner, der seit 2011 bekannt ist. Dieser Trojaner ist in der Lage, Befehle von Übeltätern via IRC (Internet Relay Chat) auszuführen.Trojan.OutBrowse.54

Werbe-Trojaner, der sich über Partnerprogramme verbreitet und seinen Schwerpunkt in der Schaffung von Einkommen aus Datei-Downloads sieht.

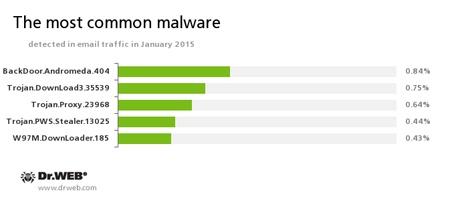

Malware im E-Mail-Verkehr

BackDoor.Andromeda.404

Der Trojaner ist zum Herunterladen von böswilligen Applikationen auf den infizierten Rechner gedacht.Trojan.DownLoad3.35539

Der Trojaner verbreitet sich per E-Mail als ZIP-Datei, die eine .SCR-файл enthält. Beim Öffnen der Datei speichert der Schädling ein RTF-Dokument. Dieses wird danach angezeigt. Gleichzeigt generiert der Trojaner auf dem infizierten PC die Nutzlast, u.a. den Verschlüsselungstrojaner Trojan.Encoder.686 (CTB-Locker).Trojan.Proxy.23968

Der Trojaner installiert im infizierten System einen Proxyserver zum Abfangen von vertraulichen Bankdaten. Der Schädling unterschiebt Webseiten einer Bank und baut eine HTTPS-Verbindung mit Hilfe eines gefälschten Zertifikats auf.Trojan.PWS.Stealer.13025

Der Trojaner klaut sensible Dateien, u.a. Passwörter aus E-Mail-Clients, FTP-Browsern und Messengern.W97M.DownLoader.185

Derr Trojaner verbreitet sich per E-Mail über Microsoft-Word-Dateien und ist zum Herunterladen von gefährlichen Applikationen auf den anzugreifenden Rechner gedacht.

Botnets

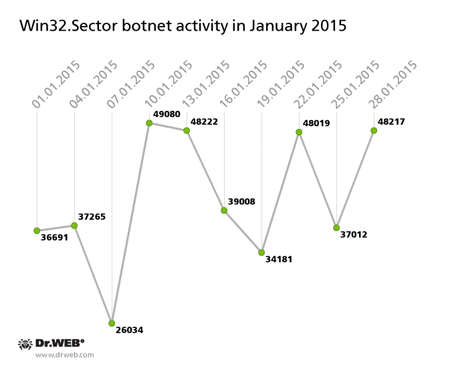

Win32.Sector ist seit 2008 bekannt und stellt einen komplexen polymorphen Virus dar, der sich selbständig verbreiten und Dateien infizieren kann.

Hauptfunktionen:

- Herunterladen aus dem P2P-Netzwerk und Starten auf einem infizierten Rechner;

- Einbindung in auf dem infizierten Rechner gestartete Prozesse;

- Abbruch der Funktion von Antivirensoftware und Sperrung des Zugriffs auf Webseiten der Hersteller;

- Infizierung von Dateien auf logischen Datenträgern und Wechseldatenträgern, auf denen die ausführbare Datei autorun.inf erstellt wird, sowie Dateien, die in allgemein zugänglichen Verzeichnissen liegen.

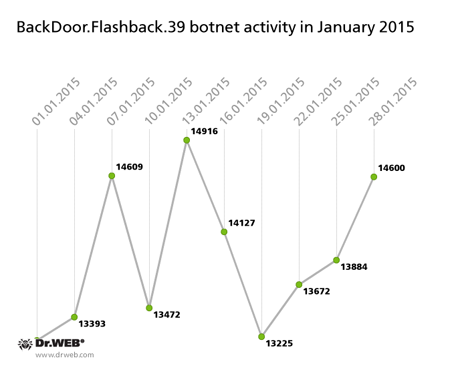

BackDoor.Flashback.39

Trojaner für Mac OS X, der sich im April 2012 über Java-Sicherheitslücken verbreitete.

Bedrohungen für Linux

Mehrere Malware-Exemplare für Linux wurden auch im Januar entdeckt. Besonders interessant scheint der Dateivirus Linux.EbolaChan zu sein.

- Linux.EbolaChan startet nach Zeitplan ein Skript, das auf dem infizierten Rechner weitere sh-Szenarien ausführt.

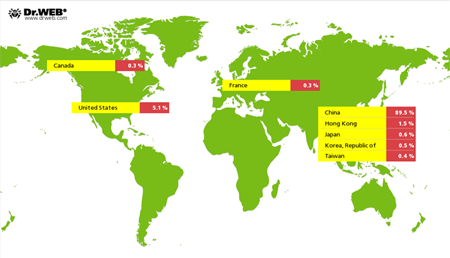

Aktiv bleibt auch Linux.BackDoor.Gates.5, der DDoS-Angriffe gegen Webseiten startet. Insgesamt wurden im Januar 5.009 IP-Adressen (vor allem in China) angegriffen:

Nicht empfohlene Webseiten

Im Januar 2015 wurden 10. 431 nicht empfohlene Webseiten in die Dr.Web Datenbank aufgenommen.

| Dezember 2014 | Januar 2015 | Wachstum |

|---|---|---|

| 10 462 | 10 431 | +0,3% |

Das Kinderschutz-Modul, das in Dr.Web Security Space 10.0 enthalten ist, schützt Sie vor Cyber-Kriminellen, indem es den Zugriff auf böswillige Web-Inhalte einschränken und verdächtige Webseiten filtern kann. Dabei greift es auf die Datenbank von nicht empfohlenen Webseiten zurück.

Mehr über nicht empfohlene Webseiten erfahren

Böswillige und unerwünschte Software für Android

Im Januar 2015 wurden erneut viele böswillige Android-Applikationen entdeckt, u.a.:

- Trojaner, die sich über Android-Firmware verbreiten;

- Bankentrojaner für Android

Aktiv zeigen sich die Trojaner in Südkorea, wo sie zur Verbreitung Kurznachrichten mit entsprechenden Links einsetzen.

Mehrere böswillige Programme wurden in über 40 Spam-Kampagnen eingesetzt.

Kostenpflichtige Spyware

Im Januar sind mehrere Spyware-Anwendungen für Android in die Dr.Web Datenbank aufgenommen worden.Bedrohungen auf Google Play

Aggressiv und gefährlich agieren kostenlose Werbeapplikationen auf Google Play, die heute eine ernsthafte Gefahr darstellen.

Erfahren Sie mehr über Dr.Web

Virenstatistik Bibliothek Alle Sicherheitsreports Live-Labor

[% END %]