Doctor Web: Rückblick und Analyse von Viren & Co. für Januar 2016

Frankfurt, 29. Januar 2016

Der erste Monat des Jahres 2016 wurde durch eine große Anzahl neuer Malware für Linux geprägt. Darunter sind ein gefährlicher Encoder und eine Backdoor zu finden, die Bildschirmaufnahmen machen und Remote-Befehle von Cyber-Kriminellen ausführen können. Außerdem wurde ein neuer Android-Trojaner sowie eine Reihe von böswilligen Applikationen auf Google Play entdeckt.

Haupttrends

- Neue Malware für Linux

- Neuer Verschlüsselungstrojaner für Linux

- Gefährlicher Trojaner in Android-Firmware

Bedrohung des Monats

Ende des Monats haben die Sicherheitsspezialisten eine multifunktionale Backdoor für Linux entdeckt. Dieser Schädling besteht aus mehreren Komponenten: Dropper und Spyware. Beim Starten zeigt der Dropper ein Dialogfenster an:

Wenn der Schädling auf dem infizierten PC starten konnte, extrahiert er eine Backdoor und speichert diese auf der Festplatte. Dieses Modul kann über 40 verschiedene Befehle ausführen. Er ist in der Lage, Tastatureingaben abzufangen, böswillige Applikationen zu starten und Dateien an Cyber-Kriminelle weiterzuleiten. Außerdem kann er Dateien auf einen Remote-Server hochladen, Dateien und Verzeichnisse anlegen, umbenennen, Bildschirmaufnahmen machen, bash-Befehle ausführen usw. Weitere Informationen finden Sie hier.

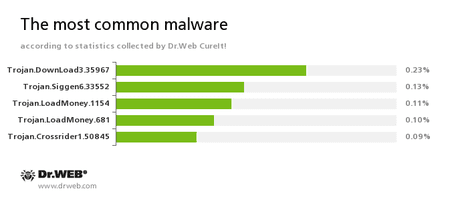

Statistiken von Dr.Web CureIt!

Trojan.DownLoad3.35967

Download-Trojaner, der Malware herunterlädt und auf dem infizierten PC startet.Trojan.Siggen6.33552

Der Trojaner installiert andere Malware auf dem infizierten PC.Trojan.LoadMoney

Download-Trojaner, die durch das Partnerschaftsprogramm LoadMoney generiert werden. Diese Trojaner laden Malware herunter und installieren unerwünschte Software auf dem PC des Opfers.Trojan.Crossrider1.50845

Der Schädling zeigt verdächtige Werbung an.

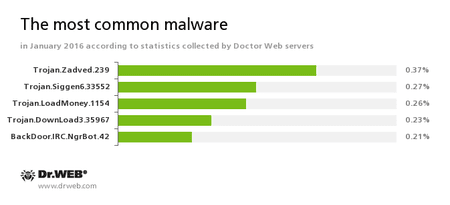

Serverstatistiken von Doctor Web

Trojan.Zadved

Trojaner, der eigene Ergebnisse in Suchanfragen unterschiebt und gefälschte Meldungen in sozialen Netzwerken anzeigt. Außerdem ersetzt er Werbemeldungen.Trojan.Siggen6.33552

Schädling, der auf die Installation anderer Software zugeschnitten ist.Trojan.LoadMoney

Download-Trojaner, die durch das Partnerschaftsprogramm LoadMoney generiert werden. Diese Trojaner laden Malware herunter und installieren unerwünschte Software auf dem PC des Opfers.Trojan.DownLoad3.35967

Download-Trojaner, der aus dem Internet Malware herunterlädt.BackDoor.IRC.NgrBot.42

Backdoor, die seit 2011 bekannt ist. Sie ist in der Lage, Befehle von Cyber-Kriminellen zu empfangen und infizierte Geräte durch IRC (Internet Relay Chat) zu verwalten.

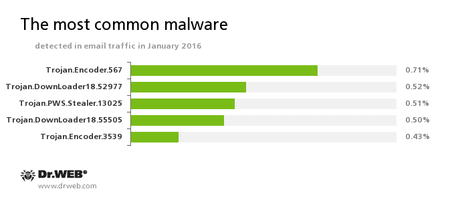

Malware im E-Mail-Verkehr

Trojan.Encoder.567

Encoder, der Dateien der Benutzer verschlüsselt und für die Entschlüsselung Geld fordert. Er ist in der Lage, Dateien mit folgenden Endungen zu verschlüsseln: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.Trojan.DownLoader

Trojaner, die zum Herunterladen von Malware auf den anzugreifenden PC gedacht sind.Trojan.PWS.Stealer

Trojaner, die für das Klauen von Passwörtern und sensiblen Daten zugeschnitten sind.Trojan.Encoder.3539

Verschlüsselungstrojaner, der Geld für die Entschlüsselung von Inhalten fordert.

Botnets

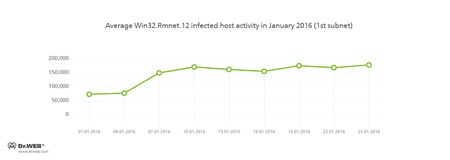

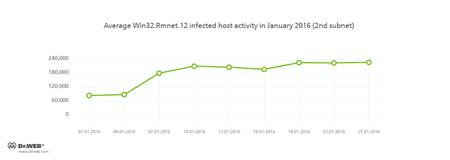

Die Sicherheitsspezialisten von Doctor Web verfolgen den Stand des Botnets, welcher auf Basis von Win32.Rmnet.12 eingerichtet wurde.

Rmnet ist ein Dateivirus, der sich ohne Teilnahme des Benutzers verbreitet und in Webseiten einbettet. Theoretisch kann der Virus sensible Daten, Cookies und Passwörter von beliebten FTP-Clients klauen.

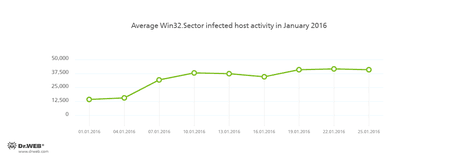

Aktiv ist auch das Bot aus durch Win32.Sector infizierten PCs. Der Schädling verfügt über folgende Funktionen:

- Herunterladen aus dem P2P-Netzwerk und Starten von ausführbaren Dateien auf dem PC;

- Integration von böswilligen Prozessen;

- Abbrechen von Antivirensoftware durch Malware und Sperrung des Zugangs zu Webseiten der Virenschutzsoftware;

- Infizierung von Dateien auf lokalen Festplatten und Wechseldatenträgern (auf denen die autorun.inf-Datei erstellt wird) sowie in allgemein zugänglichen Verzeichnissen.

Aktivitäten des Botnets im Januar 2016:

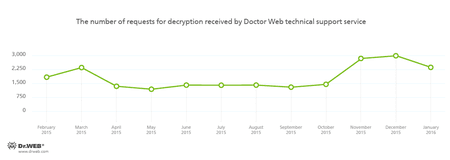

Encoder

Die meist verbreiteten Encoder im Januar 2016

Dr.Web Security Space 11.0 für Windows

schützt vor Encodern

Diese Funktion ist in der Lizenz für Dr.Web für Windows nicht verfügbar.

| Schutz vor Datenverlust | |

|---|---|

|  |

Malware für Linux

Eine rekordverdächtige Verbreitung erfuhr in diesem Monat Malware für die Linux-Plattform. Einer davon ist Linux.Encoder.3, der von Malware-Entwicklern schon verbessert wurde. Die Malware weist aber immer noch Fehler auf und kann Dateien nicht komplett verschlüsseln.

Für Linux.Encoder.3 sind keine Superbenutzerrechte erforderlich. Er kann bereits mit Webserver-Rechten starten. Linux.Encoder.3 kann sich die Zeit der Anpassungen merken und diese ändern. Mehr zum Encoder finden Sie hier.

Die Virenanalysten von Doctor Web entdeckten außerdem Linux.Ekoms.1, der jede halbe Stunde eine Bildschirmaufnahme macht und diese im temporären Verzeichnis speichert. Alle Inhalte werden im temporären Verzeichnis zwischengespeichert. Außerdem kann Linux.Ekoms.1 Dateien auf den Server der Cyber-Kriminellen hochladen sowie andere Dateien herunterladen.

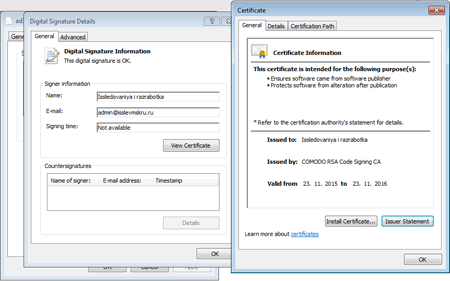

Darüber hinaus wurde im Januar 2016 auch eine Windows-kompatible böswillige Applikation mit dem Namen Trojan.Ekoms.1 entdeckt. Beim Starten sucht der Trojaner nach Dateien im temporären Verzeichnis %appdata%, um der wiederholten Infizierung des Systems vorzubeugen. Wenn keine Dateien gefunden werden, speichert er seine eigene Datei. Neben Bildschirmaufnahmen speichert Trojan.Ekoms.1 Tastaturabdrücke in .kkt-Dateien sowie eine Liste von Dateien in der .ddt-Datei und übermittelt diese auf den Server der Cyber-Kriminellen. Der Trojaner verfügt über eine gültige Signatur "Issledovaniya i razrabotka" und ein Wurzelverzeichnis von Comodo.

Ende Januar berichteten mehrere Zeitschriften und Blogs über den Wurm „TheMoon“. Dieser Schädling wurde von Dr.Web als Linux.Themoon.2 klassifiziert und ist schon seit dem 14. Dezember 2015 bekannt. Mehr zum Schädling erfahren Sie hier.

Gefährliche Webseiten

Im Januar 2016 wurden 625.588 Web-Adressen in die Datenbank von nicht empfohlenen und böswilligen Webseiten aufgenommen.

| Dezember 2015 | Januar 2016 | Wachstum |

|---|---|---|

| +210.987 | +625.588 | +196% |

Mehr zu nicht empfohlenen Webseiten erfahren

Malware und unerwünschte Software für mobile Endgeräte

Der vergangene Monat zeigte, dass das Interesse an der Google-Android-Plattform immer noch hoch ist. So entdeckten die Virenanalysten von Doctor Web Android.Cooee.1 in der Firmware von Philips s307. Der Trojaner war für das Herunterladen und die Installation von Malware gedacht. Ende Januar haben die Sicherheitsspezialisten von Doctor Web über 60 Spiele auf Google Play entdeckt, die mit Android.Xiny.19.origin infiziert waren. Dieser Schädling ist in der Lage, apk-Dateien von Cyber-Kriminellen zu starten, Malware hochzuladen und unerwünschte Werbung zu zeigen.

Hauptereignisse in der IT-Sicherheitsszene im Januar:

- Spiele mit einem eingebetteten Trojaner auf Google Play

- Android-Trojaner in Philips s307