Rückblick und Analyse der Virenbedrohungen im Jahr 2010

Monatsberichte | Analytics | Sicherheitsreports | Alle News | Viren-News

Hanau, 31. Dezember 2010

Topliste der Betrüger 2010

Damit Sie sich einen Überblick über das Jahr 2010 beschaffen können, haben wir hier die Topliste von Malware zusammengestellt, die Cyber-Kriminelle häufig verwendet haben. Neben Malware-Typen finden Sie auch entsprechende Bezeichnungen nach Dr.Web Klassifikation.

10. Pseudodienstleistungen

Ziemlich oft bieten die Betrüger interessante und gleichzeitig illegale Informationen (Privatinformationen über Anwender sozialer Netzwerke sowie Geheimdaten, die angeblich nur für Sicherheitsdienste gedacht sind) gegen eine kleine Geldsumme an. Bezahlt wird per SMS. Die Infromationen erweisen sich danach als unvertrauenswürdig oder werden überhaupt nicht zur Verfügung gestellt. Links zu Websites mit solchen Daten werden über Werbe-Banner oder Websites mit Gratis-Inhalten weiter verbreitet.

9. Falsche Archive. Trojan.SMSSend

Die Cyber-Kriminellen generieren gefälschte Torrent Tracker und Dateilager, wo man beliebte Musik, Filme und elektronische Bücher herunterladen kann. Entsprechende Websites gelangen deshalb sofort in die Topliste der Suchanfragen. Oft handelt es sich dabei um ein selbstextrahierendes Archiv, das während der Entpackung das Opfer auffordert, für die endgültige Entpackung der heruntergeladenen Datei zu zahlen. Der Anwender wird auf diese Weise zweimal betrogen. Er zahlt für Inhalte und bekommt keine. Die Archive enthalten in der Regel keine brauchbaren Inhalte oder Informationen. Die Wachsamkeit des Anwenders wird durch eine Dateigröße von über 70 MB und mehr eingeschläfert.

8. Download-Blocker. Trojan.MBRlock

Im November 2010 wurde die Verbreitung eines Blockers festgestellt, der sich bei der Infizierung im Bootsektor einer Festplatte einschreibt und das Laden des verwendeten Betriebssystems blockiert. Bei der Einschaltung Ihres PC werden Sie mit Forderungen der Übeltäter konfrontiert.

7. Blocker von IM-Clients. Trojan.IMLock

Im Laufe mehrerer Monate haben die Cyber-Kriminellen Malware verbreitet, die Instant Messaging Programme blockierte. Ins Visier sind ICQ-, QIP- und Skype-Anwender geraten. Statt des blockierten IM-Clients wurde ein ähnliches Programmfenster angezeigt, wo der Zugriff angeblich gegen eine kostenpflichtige SMS wiederhergestellt werden kann.

6. Falsche Antivirenprogramme. Trojan.Fakealert

Gefälsche Antivirenprogramme sehen beliebter Sicherheitssoftware ähnlich aus. Manchnal erinnern sie gleichzeitg an mehrere Antivirenpodukte. In der Tat haben die Fälschungen mit authentischen Antivirenprogrammen nichts zu tun. Wenn sie installierten werden, melden sie sofort, dass Ihr System infiziert ist und Sie eine kostenpflichtige Programmversion kaufen sollen.

5. Redirect-Malware. Trojan.Hosts.

Diese böswilligen Programme greifen die HOSTS-Datei an. So kann z.B. bei Ihrem Versuch, auf die Webseite eines bekannten sozialen Netzwerkes zu gelangen, passieren, dass Ihnen im Webbrowser eine gefälschte Webseite vorgeschoben wird. Dabei kann der Zugriff auf die Ihnen bekannte Webseite auch kostenpflichtig sein. Sollte der Anwender dies akzeptieren, wird er abgezockt.

4. Redirect-Malware für einen lokalen Web-Server. Trojan.HttpBlock

Im Unterschied zu Trojan.Hosts leiten diese Schadprogramme den Anwender auf Webseiten weiter, die von einem lokal installierten Web-Server generiert werden. In diesem Fall finden die Betrüger leicht einen Hoster, der Malware-Websites von seinen Adressen vor der Infizierung eines Anwenders nicht entfernt.

3. Verschlüsselungs-Malware. Trojan.Encoder

2010 ist eine Menge neuer Varianten von Verschlüsselungs-Trojanern aufgetaucht, die auf Dateien der Anwender abgezielt haben. Nachdem der Trojaner Dateiein verschlüsselt hat, fordert er Geld für die Entschlüsselung. In den meisten Fällen werden von uns schnellstens Tools entwicklet, die betroffene Dateien entschlüsseln sollen.

2. Windows-Blocker. Trojan.Winlock

Den zweiten Platz belegen klassische Windows-Blocker, die seit dem Herbst 2009 für Unruhe gesorgt haben. Zu den Windows-Blockern gehören Schädlinge, die Programmfenster blockieren. Der Anwender kann deswegen nicht arbeiten und soll für die Entschlüsselung seines Betriebssystems zahlen. Im Laufe dieses Jahres haben die Sicherheitsspezialisten von Doctor Web mehrere Höhepunkte bei der Verbretung neuer Winlocks feststellen können. Die Verbreitung der Malware setzt sich fort.

1. Bank-Trojaner. Trojan.PWS.Ibank, Trojan.PWS.Banker, Trojan.PWS.Multi

Den ersten Platz haben Bank-Trojaner belegt, die einen illegalen Zugriff auf Konten von Privatpersonen und Firmen per Fenzugriff erwerben. Die Verwaltung eines privaten Bankkontos per Internet wird immer beliebter. Dies wird von Betrügern ausgenutzt. 2011 werden immer mehr Firmen ins Visier der Hacker geraten. Denn hier winken höhere Geldsummen.

Statistik der Anwender-Anfragen

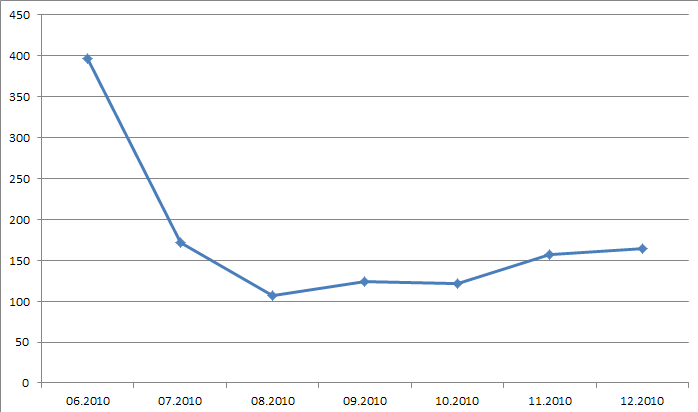

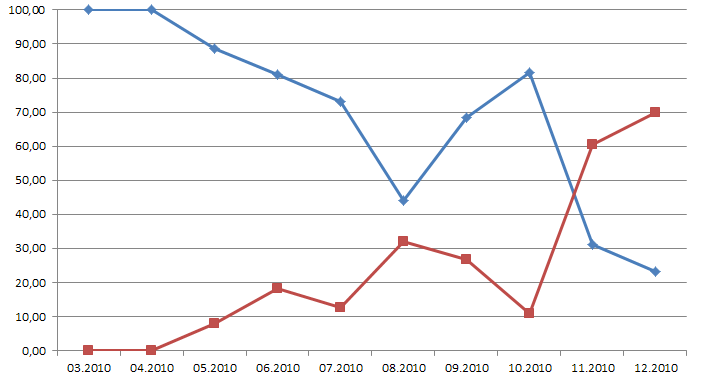

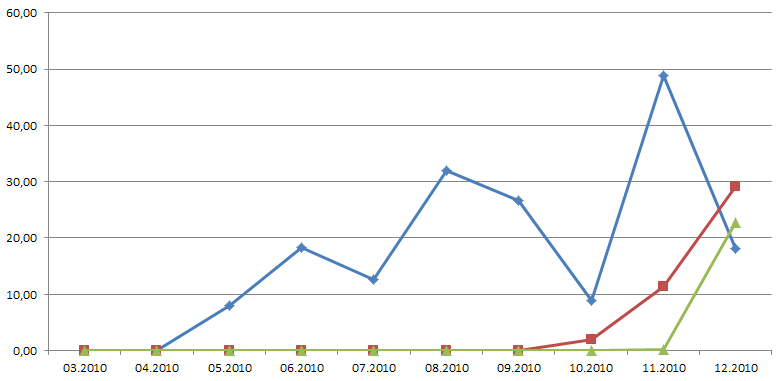

Nun zeigen wir Ihnen ein paar Grafiken, die die allgemeine Dynamik der Anwender-Anfragen im Jahr 2010 darstellen.

Das erste Diagramm zeigt die tägliche durchschnittliche Anzahl von Support-Anfragen wegen Betrugsfälle. Im Juni lag z.B. diese Anzahl bei 400. Im August ist diese Verbreitungswelle zurückgegangen. Ende des Jahres sind die Betrüger auf neue Techniken umgestiegen. Die Anzahl von Support-Anfragen ist deshalb angewachsen.

Anhand des nächsten Bildes können Sie sich das Verhältnis zwischen der Anzahl von Anwender-Anfragen wegen böswilliger Programme in verschiedenen Monaten 2010 ansehen. Die blaue Kurve zeigt Statistiken für Anfragen, wo Anwender ihr Geld auf das Handy-Konto der Betrüger überweisen sollten. Dem Diagramm ist zu entnehmen, dass Cyber-Kriminelle ab November 2010 die zweite Methode vorziehen.

Das dritte Diagramm zeigt das prozentuale Verhältnis zwischen der Anzahl von Anwender-Anfragen und Fällen, wo Cyber-Kriminelle Anwender aufforderten, ihr Guthaben über Zahlungsterminale aufzuladen. Die rote und blaue Kurven entsprechen Statistiken jeweiliger Mobilfunkanbieter. Im Dezember des vergangenen Jahres haben digitale Räuber eine neue Masche entwickelt, deren Statistiken eine grüne Kurve darstellt. Die Anwender wurden aufgefordert, ihr Geld per SMS auf ein Handy-Konto zu überweisen. In diesem Fall können Betrüger uneingeschränkt agieren und müssen keine Verträge mit Kurznummer-Providern haben.

Malware-Szene 2010

Unter den vielen Ereignissen im Jahr 2010 kann man das 64-Bit-Rootkit BackDoor.Tdss hervorheben. Der Schädling infizierte 64-Bit-Betriebssysteme Windows durch seine Bootkit-Komponente. Die Verwendung von Bootkits in komplexen Schadprogrammen wird immer beliebter.

Die Anzahl von Android-Angreifern ist inzwischen angestiegen. Es werden auch weitere mobile Betriebssysteme attackiert. Der Sicherheitsspezialist Doctor Web bietet gegen solche Schädlinge neue Antivirenprodukte für beliebte mobile Betriebssysteme an.

Die Anwender müssen sich wie zuvor an die einfachsten Sicherheitsregeln halten, und zwar ihr Betriebssystem und ihre Software (einschließlich der Antivirensoftware) automatisch aktualisieren, auf alternative Internet-Browser umsteigen und die Administratorrechte im System mit einer Internetverbindung nicht verwenden.