Sicherheitsanalyse №1. Sicherheit lokaler Netzwerke

Alle News

- Erstellt am

- 20.06.12

- Aktuelle Sicherheitsgefahr

- Hoch

| Aktuelle Sicherheitsbedrohungen für Unternehmen* | Weitere Informationen |

|---|---|

| Böswillige Programme, die Gelder von Kreditkarten und aus den Online-Banking-Systemen der Unternehmen entwenden | Thema der Ausgabe |

| Böswillige Programme für mobile Endgeräte | news.drweb.com, blogs.drweb.com |

| Eindringen böswilliger Programme in PCs und mobile Endgeräte |

* Die IT-Sicherheit in Unternehmen wird nicht nur von Zahl und Art von Malware, sondern auch vom eingesetzten Virenschutz immer mehr abhängig.

Thema: Sicherheit bei Geldtransaktionen

Gefährlichste Schädlinge

Zu den gefährlichsten Schädlingen gehören:

- Für alle Versionen von Windows: Trojan.Carberp, Trojan.PWS.Ibank, Trojan.PWS.Panda(auch bekannt als Zeus und Zbot) und Trojan.PWS.SpySweep (auch bekannt als SpyEye);

- Für Android: Android.SpyEye.1.

Verbreitungsmethoden

In den meisten Fällen erfolgt die Infizierung automatisch beim Aufrufen von infizierten Websites (Trojan.Carberp). Dabei werden Websites gehackt, die öfters von Mitarbeitern der Finanzabteilungen sowie Unternehmensleitern besucht werden.

Außerdem erfolgt die Infizierung durch:

- • Black Hole Exploit Kit (Sicherheitslücken in Browsern und Betriebssystemen, die z.B. von Trojan.Carberp ausgenutzt werden;

- • Botnets und Kriminelle, die die Einrichtung von Programmen auf infizierten PCs anbieten.

- Böswillige Programme werden vor dem Einsatz durch aktuelle Antivirensoftware getestet und können für diese eine Zeit lang unaufspürbar bleiben. Das reicht aber, um Gelder innerhalb weniger Minuten zu entwenden.

- Täglich erscheinen Tausende neuer Viren. So tauchen nach Angaben von updates.drweb.com Dutzende Exemplare von Trojan.Carberp auf. Die Schutzmechanismen von Malware werden ständig verbessert.

- Um den Schutz vor aktuellen Sicherheitsgefahren, die durch die Heuristik der Antivirenprogramme nicht aufgespürt werden können, einzurichten, bedarf es einer Beschränkung des Zugriffs auf bestimmte Inhalte sowie einer strengen Einhaltung der Datenschutzrichtlinien.

- Diebstahl von Zertifikaten für Systeme des geschützten elektronischen Dokumentenverkehrs und Passwörter aus Online-Banking- und Trading-Systemen (Trojan.Carberp, Trojan.PWS.Panda);

- Geldtransfer durch Online-Banking-Systeme;

- Diebstahl von sensiblen Daten (Trojan.PWS.SpySweep, Android.SpyEye.1);

- Eingliederung von infizierten Computern in verwaltbare Botnets, die von einem oder mehreren Kommandozentren kontrolliert werden (Trojan.Carberp);

- Start und Deinstallation von bestimmten Programmen auf infizierten PCs (Trojan.Carberp, Trojan.PWS.SpySweep, Trojan.PWS.Panda);

- Ausführung von Befehlen der Cyber-Kriminellen durch den Remote-Arbeitsplatz (Trojan.Carberp, Trojan.PWS.Panda, Trojan.PWS.SpySweep);

- Deinstallation des Betriebssystems auf dem infizierten PC (Trojan.Carberp);

- Ein- und Ausschalten der infizierten PCs zum bestimmten Zeitpunkt (Trojan.PWS.Panda).

- Speicherung von Tastatureingaben (Trojan.Carberp);

- Abgriff von Daten, die Anwender im Browser eingeben, u.a. während Online-Banking-Sitzung (Trojan.PWS.Panda);

- Vorschieben von gefälschten Webseiten mit Inhalten und Web-Formularen, wo Anwender aufgefordert werden, einen Schädling zu herunterzuladen (Android.SpyEye.1);

- Datenanalyse und Einbindung von Web-Formularen Web-Formulare, wo Benutzerdaten eingegeben werden (Trojan.Carberp);

- Eingriff in Prozesse der Online-Banking-Systeme (Trojan.Carberp);

- Erstellung von Bildschirmbildern während der Dateneingabe (u.a. durch eine virtuelle Tastatur);

- Abgriff von Funktionen, die für die Datenübertragung verantwortlich sein können;

- Abgriff von SMS (Android.SpyEye.1).

- Einbindung in andere laufende Anwendungen ohne eigene Prozesse (Trojan.Carberp, Trojan.PWS.SpySweep);

- Verschlüsselung durch Viren-Packer (Trojan.Carberp);

- Deaktivierung von verwendeten Antivirenprogrammen (Trojan.Carberp);

- Vernichtung von Konkurrenzprogrammen (Trojan.Carberp);

- Vorschieben von digitalen Zertifikaten und Cookies (Trojan.PWS.Panda);

- Vorschieben von Home-Webseiten im Browser (Trojan.PWS.Panda);

- Blockierung des Zugriffs auf Web-Inhalte, und zwar Update-Server der Sicherheitssysteme (Trojan.PWS.Panda).

- Rechte der Benutzer zu beschränken und die Anmeldung aus dem Administratorkonto in einem Netzwerk oder einem lokalen Computer zu sperren;

- Internetzugang nur für bestimmte PCs, wo keine vertraulichen Informationen gespeichert werden, freizugeben;

- Betriebssystem zu benutzen, für die es weniger Malware gibt;

- alle Updates rechtzeitig zu installieren und sichere Passwörter zu benutzen.

- Sicherung funktionierender Sicherheitstools

- Bestimmung einheitlicher Sicherheitsrichtlinien für Benutzergruppen

- Beim Auftauchen einer Sicherheitsbedrohung werden die Sicherheitseinstellungen angepasst

Warum Viren & Co. immer aktuell bleiben?

2011 wurden 40% aller Angriffe vom Erfolg gekrönt. Der durchschnittliche gestohlene Betrag lag bei 11€.

Welche Ziele verfolgt Malware?

Darüber hinaus verfügt Trojan.Carberp über eine erweiterbare Architektur und bietet den Cyber-Kriminellen die Möglichkeit, spezielle Plug-ins für destruktive Aktionen, u.a. Angriffe auf Unternehmen, einzusetzen.

Methoden für Datendiebstahl

Tarnungsmethoden

Schutzmaßnahmen

| Tool | Funktion |

|---|---|

| Zugriff sperren | Die Anzahl der aufgerufenen Web-Inhalte wird auf ein Mindestmaß reduziert. Das Risiko der Infizierung durch eine böswillige Website wird wesentlich verringert |

| Traffic-Scanner | Die Ausnutzung von Sicherheitslücken durch Malware wird dank der Prüfung von eingehenden Daten blockiert |

| Link-Scanner | Der Wechsel zu böswilligen Web-Inhalten ist dadurch ausgeschlossen |

| Datei-Wächter | Die Infizierung durch Malware, die sich ohne Prüfung von Wechseldatenträgern usw. einschleusen (u.a. in passwortgeschützten Archiven oder durch spezielle Datenaustauschprotokolle) |

| Virenscanner | Eine regelmäßige Prüfung bietet den Schutz vor früher unbekannten und nicht aktivierten Viren |

| Persönliche Firewall | Blockierung von Sicherheitsbedrohungen, die über offene Ports einschleichen |

Außer Installation und Konfiguration von Schutzinstrumenten ist es auch empfohlen:

Achtung! Die aufgezählten Schutzmaßnahmen verringern das Risiko der Infizierung durch Malware, die in ein lokales Netzwerk über böswillige Websites, Werbe-Banner oder gehackte PCs eindringt.

Achtung! Die aufgezählten Schutzmaßnahmen sollen für alle PCs getroffen werden, wo Geldtransaktionen getätigt werden (u.a. auf PCs und mobilen Endgeräten unter Windows und Android sowie auf allen Smartphones).

Empfohlene Sicherheitstools

| Sicherheitstools | Funktion |

|---|---|

| System für zentrale Verwaltung | |

| System für Sammlung und Analyse von Daten | Kontrolle der IT-Sicherheit in Echtzeit und Aufspürung von Infektionsquellen |

| Datensammlungssystem für Technischen Support | Zeiteinsparung bei der Problemlösung |

Unzuverlässige Sicherheitstools

| Tool | Betrugstechniken |

|---|---|

| Virtuelle Tastatur | Bildschirmaufnahmen währen der Dateneingabe |

| Deaktivieren eingehender Verbindungen während einer Online-Banking-Sitzung | Verwendung von Sicherheitslücken zum Eindringen ins Zielsystem |

| Programme, die im geschützten Umfeld funktionieren (u.a. Java) | Vorschieben von Programmkomponenten |

| Externe Datenträger, die für eine richtige Dateneingabe sorgen | Vorschieben von Programmkomponenten durch einen externen Datenträger |

| Ladendes Betriebssystem (LiveCD) | Einschleusung böswilliger Programme auf BIOS-Ebene (Bootkits) |

Einstellung von Sicherheitstools

Als Beispiel ist hier die Einstellung der Zugriffsbeschränkung für das Betriebssystem Windows angeführt.

Achtung! Jedes Betriebssystem, unter dem eine Geldtransaktion erfolgt oder vertrauliche Informationen gespeichert werden, soll geschützt werden. Dies gilt für Windows, Linux und Android.

Schutz des Zugriffsbeschränkungssystems durch ein Verwaltungscenter

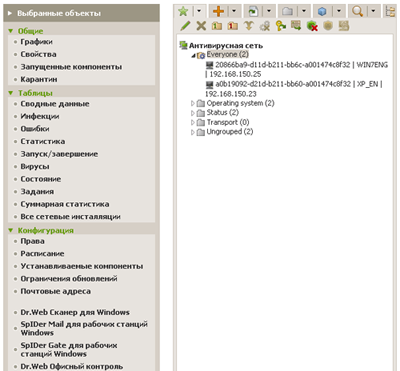

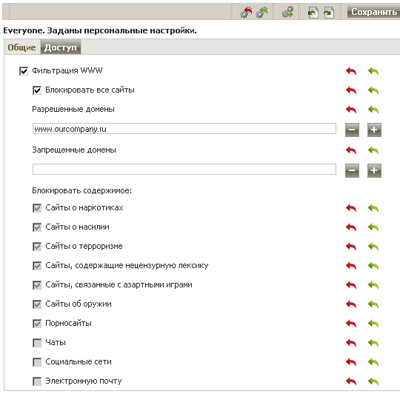

Um die Zugriffseinstellungen vorzunehmen, müssen Sie die vorinstallierte Gruppe „ Everyone“ oder (bei individuell definierten Sicherheitsrichtlinien) eine andere Gruppe bzw. Workstation auswählen und den Menüpunkt „ Office Control“ anklicken.

Auf der Seite von Office Control klicken Sie auf die Registerkarte „ Zugriff“ und setzen Sie ein Häkchen bei WWW-Filterung. Definieren Sie Inhalte, die gesperrt werden sollen, und geben Sie erlaubte Websites an.

Um die Einstellungen zu speichern, klicken Sie auf „Speichern“.

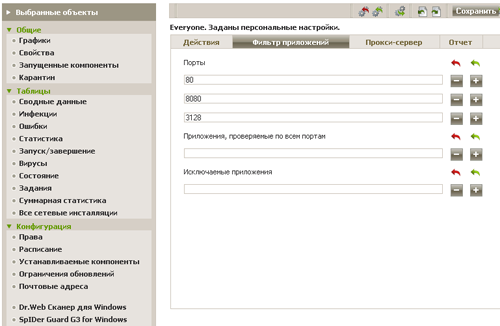

Danach können Sie durch die Einstellung von SpIDer Gate Gate für Workstations Windows (Registerkarte Anwendungsfilter) und der Firewall Anwendungen definieren, die keinen Internetzugriff haben sollen.

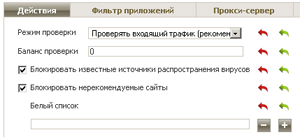

Auf der Registerkarte „ Aktionen“ prüfen Sie, ob alle Häkchen bei Optionen „Bekannte Quellen der Virenverbreitung sperren“ und „Nicht empfohlene Websites sperren“ gesetzt sind.

Um die Einstellungen zu speichern, klicken Sie auf „Speichern“.

Schutz für System der Zugriffsbeschränkung auf Workstation-Ebene

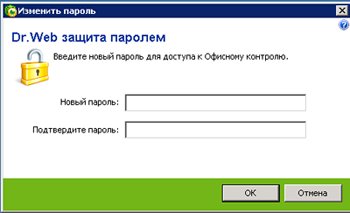

Klicken Sie mir der rechten Maustaste auf das Icon  im Systemtray. Wählen Sie „Office-Control-Einstellungen“ aus. Wenn Sie die Zugriffsrechte zum ersten Mal definieren, werden Sie aufgefordert, einen Benutzernamen und ein Passwort zu definieren. Nach den Voreinstellungen ist das Passwort nicht definiert. Es ist empfehlenswert, sichere Passwörter zu benutzen. Anderenfalls kann dies das gesamte IT-Sicherheitssystem beeinträchtigen.

im Systemtray. Wählen Sie „Office-Control-Einstellungen“ aus. Wenn Sie die Zugriffsrechte zum ersten Mal definieren, werden Sie aufgefordert, einen Benutzernamen und ein Passwort zu definieren. Nach den Voreinstellungen ist das Passwort nicht definiert. Es ist empfehlenswert, sichere Passwörter zu benutzen. Anderenfalls kann dies das gesamte IT-Sicherheitssystem beeinträchtigen.

Nachdem Sie Ihr Passwort definiert haben, klicken Sie auf ОК.

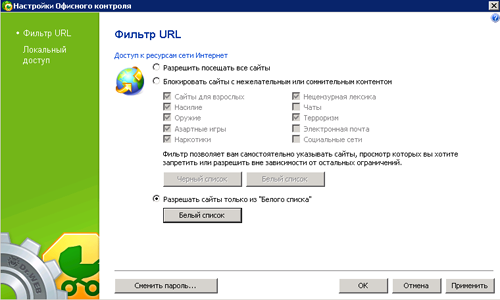

Wenn Sie den Zugriff auf alle anderen Websites außer Inhalten, die Sie definiert haben, sperren wollen, wählen Sie auf der Registerkarte „URL-Wächter“ die Option „Websites nur aus der Whitelist erlauben“ aus, klicken Sie auf „Whitelist“ und geben Sie erlaubte Web-Inhalte an. Nachdem Sie eine Liste erlaubter Web-Inhalte definiert haben, klicken Sie auf „Übernehmen“ oder OК.

Über Doctor Web

Doctor Web ist ein russischer Anbieter hauseigener IT-Sicherheitslösungen. Dr.Web Antivirensoftware wird seit 1992 entwickelt. Namhafte börsennötierte Kunden, zahlreiche Zertifikate und Auszeichnungen zeugen von einem hohen Maß an Vertrauen in die Unternehmensprodukte.

Unsere hochgebildeten und erfahrenen Sicherheitsspezialisten bieten für Unternehmen verschiedener Größe und verschiedenen Profils immer eine maßgeschneiderte Lösung. Unser Produktportfolio zeichnet sich durch optimale Produkte mit minimalen IT-Sicherheitskosten.

Die Qualität der von uns angebotenen Lösungen können Sie mit den Gratis-Tools Dr.Web CureNet! und Dr.Web CureIt! sowie Dr.Web LiveDemo prüfen.