Cyberkriminelle verbreiten gefährliche Backdoor als Google Chrome Update

Bedrohungen in Echtzeit | Hot news | Alle News | Viren-News

Baden-Baden, 25. März 2020

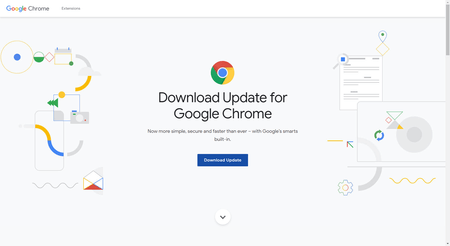

Laut Informationen von Doctor Web steht hinter dem Angriff eine Gruppe von Cyberkriminellen, die zuvor an der Verbreitung eines gefälschten Installationsprogramms des beliebten Videoeditors VSDC sowohl über die offizielle Website als auch über Kataloge von Drittanbietern beteiligt waren. Diesmal gelang es den Hackern, administrativen Zugriff auf das CMS einiger Websites zu erhalten, die in der Infektionskette verwendet werden. Ein in JavaScript geschriebenes Skript ist in die Seitencodes der kompromittierten Websites eingebaut und leitet Nutzer auf eine als offizielle Google-Ressource getarnte Phishing-Seite um.

Die Auswahl der Benutzer basiert auf Geolokalisierung und Browserdefinition des Benutzers. Zur Zielgruppe gehören Besucher aus den USA, Kanada, Australien, Großbritannien, Israel und der Türkei, die den GoogleChrome-Browser verwenden. Es ist dabei zu beachten, dass die heruntergeladene Datei eine gültige digitale Signatur aufweist, die der eines gefälschten NordVPN-Installationsprogramms ähnlich ist. Diese wird auch durch dieselbe kriminelle Gruppe verbreitet.

Der Infektionsmechanismus ist wie folgt implementiert. Beim Start des Programms werden im Verzeichnis %userappdata% ein Ordner mit Dateien des TeamViewer-Fernverwaltungsprogramms angelegt und zwei kennwortgeschützte SFX-Archive entpackt. Eines der Archive enthält eine bösartige msi.dll-Bibliothek, die es ermöglicht, eine nicht autorisierte Verbindung zu einem infizierten Computer herzustellen, sowie eine Batch-Datei zum Starten des Chrome-Browsers über die Startseite von Google[.]com. Das Skript zur Umgehung des integrierten Virenschutzes von Windows wird aus dem zweiten Archiv extrahiert. Die böswillige msi.dll-Bibliothek wird vom TeamViewer-Prozess in den TeamViewer-Speicher geladen und verbirgt gleichzeitig ihre Arbeit vor dem Benutzer.

Mit der Backdoor können Angreifer Nutzlasten von bösartigen Apps auf infizierte Geräte liefern. Unter denen sind:

- X-Key-Keylogger,

- Predator The Thief,

- Trojaner für die Fernverwaltung über das RDP-Protokoll.

Alle genannten Bedrohungen werden durch Dr.Web erfolgreich erkannt und stellen keine Bedrohung für Dr.Web Anwender dar. Eine Phishing-Seite mit schadhaftem Inhalt wurde der Liste der gefährlichen und nicht empfohlenen Websites hinzugefügt.