Doctor Web: Rückblick und Analyse von Bedrohungen im April 2018

Frankfurt, 28. April 2018

Die Malwareanalysten von Doctor Web haben Anfang April eine neue Version eines gefährlichen Banking-Trojaners für Android entdeckt. Darüber hinaus wurde im April die Verbreitung eines Encoders für Windows registriert, der wegen einem Fehler im Code Benutzerdaten nicht dekodieren konnte.

Hauptereignisse

- Entdeckung eines gefährlichen Banking-Trojaners für Android

- Verbreitung eines Encoders, der Windows-Geräte infiziert

Bedrohung des Monats

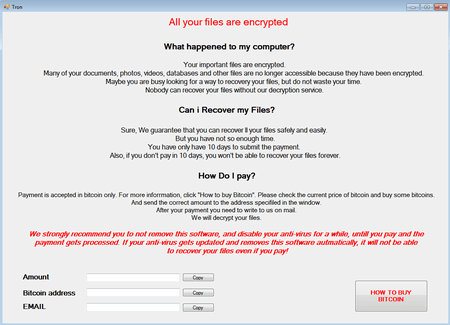

Der Schädling Trojan.Encoder.25129 wird durch Dr.Web als DPH:Trojan.Encoder.9 erkannt. Nachdem er gestartet wurde, prüft er den Standort des Benutzers gemäß der IP-Adresse des infizierten Endgeräts. Nach Plan der Übeltäter nimmt der Schädling von der Verschlüsselung Abstand, wenn die IP-Adresse des Gerätes in Russland, Weißrussland oder Kasachstan liegt oder Russisch als Benutzersprache vordefiniert ist. Aufgrund eines Codefehlers verschlüsselt der Schädling jedoch alle Dateien auf sämtlichen infizierten Geräten.

Trojan.Encoder.25129 verschlüsselt den Inhalt der Ordner des aktuellen Benutzers, seines Windows-Desktops sowie von Dienstverzeichnissen wie AppData und LocalAppData. Die Verschlüsselung erfolgt unter Einsatz von Algorithmen AES-256-CBC. Den verschlüsselten Dateien wird die Erweiterung .tron zugewiesen. Das Lösegeld variiert zwischen 0,007305 bis 0,04 Bitcoins.

Obwohl die Erpresser behaupten, sie könnten den Geschädigten helfen, indem sie ihre Daten dekodieren, ist dies wegen einem Codefehler nicht möglich. Mehr zur Funktionsweise von Trojan.Encoder.25129 wurde in diesem Beitrag berichtet.

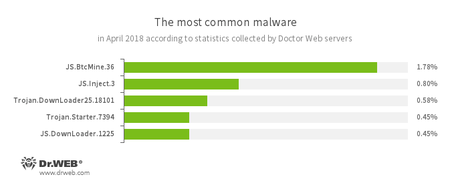

Serverstatistik von Doctor Web

- JS.BtcMine.36

- Ein JavaScript-Szenario, das zum verdeckten Mining von Kryptowährung gedacht ist.

- JS.Inject

- Böswillige Szenarien auf JavaScript, die den Schadcode in den HTML-Code von Webseiten integrieren.

- Trojan.DownLoader

- Eine Familie von Trojanern, die zum Einschleusen von böswilligen Apps gedacht ist.

- Trojan.Starter.7394

- Ein Vertreter der Trojaner-Familie, die im infizierten Betriebssystem eine ausführbare Datei mit einer vordefinierten Funktion startet.

- JS.DownLoader

- Eine Familie von Trojanern auf JavaScript, die auf dem infizierten Gerät weitere Malware herunterlädt.

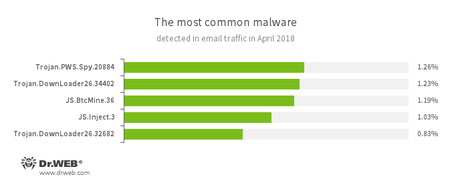

Malware im E-Mail-Traffic

- Trojan.PWS.Spy.20884

- Ein Vertreter von Spionage-Trojanern für Windows, die vertrauliche Daten klauen können.

- Trojan.DownLoader

- Eine Familie von Trojanern auf JavaScript, die auf dem infizierten Gerät weitere Malware herunterlädt.

- JS.BtcMine.36

- Ein JavaScript-Szenario, das zum verdeckten Mining von Kryptowährung gedacht ist.

- JS.Inject

- Böswillige Szenarien auf JavaScript, die den Schadcode in den HTML-Code von Webseiten integrieren.

- Trojan.Encoder.11464 — 10.56% Anfragen;

- Trojan.Encoder.11539 — 9.73% Anfragen;

- Trojan.Encoder.858 — 8.70% Anfragen;

- Trojan.Encoder.25064 — 7.66% Anfragen;

- Trojan.Encoder.24249 — 4.76% Anfragen;

- Trojan.Encoder.761 — 2.28% Anfragen.

- Verbreitung eines Banking-Trojaners, der über 60.000 Smartphones in Russland infizierte;

- Neue Spionage-Trojaner;

- Entdeckung von Malware und Riskware auf Google Play.

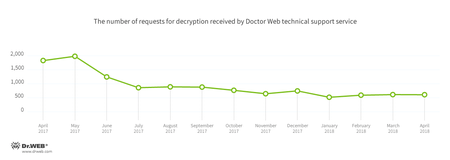

Encoder

Support-Anfragen aufgrund von Encodern im April 2018:

Dr.Web Security Space für Windows schützt vor Encodern

Gefährliche Webseiten

Im April 2018 wurden 287.661 Internetadressen in die Datenbank nicht empfohlener Webseiten aufgenommen.

| März 2018 | April 2018 | Wachstum |

|---|---|---|

| + 624 474 | + 287 661 | - 53,9% |

Malware für mobile Geräte

Im April 2018 wurde eine neue Version des Banking-Trojaners für Android entdeckt, der später als Android.BankBot.358.origin getauft wurde. Er griff über 60.000 Smartphones russischer Kunden einer Großbank an. Darüber hinaus entdeckten die Malwareanalysten von Doctor Web eine Vielzahl böswilliger Apps auf Google Play, die zur Familie von Android.Click gehören. Unter diesen befinden sich auch Android.Click.245.origin, Android.Click.246.origin und Android.Click.458. Nachdem die Apps gestartet wurden, abonnierten sie kostspielige Services. Später wurde auf Google Play die potenziell gefährliche App Program.PWS.2 entdeckt, die eine Verbindung zum in Russland gesperrten Nachrichtendienst Telegram ermöglichte. Die übermittelten Informationen wurden dabei nicht verschlüsselt. Dies konnte zu Datenabwanderung führen. Weiterhin wurde Ende April auf Google Play der Schädling Android.RemoteCode.152.origin entdeckt. Er lud andere böswillige Module herunter, erstellte mit deren Hilfe Werbebanner und klickte auf diese. Dadurch konnten die Cyber-Kriminellen Einnahmen generieren. Unter den im April entdeckten Apps für Android befinden sich auch Spionage-Trojaner wie Android.Hidden.5078, Android.Spy.443.origin und Android.Spy.444.origin.

Hauptereignisse in der mobilen Sicherheitsszene:

Mehr zur Sicherheitslage in der mobilen Szene lesen Sie in unserem Monatsbericht zu mobilen Bedrohungen.