Doctor Web: Jahresbericht 2020

Baden-Baden, 29. Dezember 2020

Im Jahr 2020 gehörten Trojaner-Dropper zu den häufigsten Bedrohungen, mit denen Anwender konfrontiert wurden. Trojaner-Dropper verbreiten und installieren Malware und Adware, die den normalen Betrieb von Geräten beeinträchtigten, sowie verschiedene Modifikationen von Trojanern, die ausführbare Dateien mit bösartigen Funktionen auf dem infizierten System starteten. Darüber hinaus verbreiteten Hackergruppen Trojaner, die beliebte Tools zur Fernadministration ausnutzen. So entdeckten die Virenanalysten von Doctor Web mehrere Angriffe mit RAT-Trojanern, die es Angreifern ermöglichen, infizierte Computer fernzusteuern und eine bösartige Nutzlast auf sie zu übertragen.

Auch in diesem Jahr untersuchten die Virenanalysten von Doctor Web mehrere groß angelegte gezielte Angriffe auf den Unternehmenssektor. Es wurden mehrere Trojaner-Familien identifiziert, die Computer verschiedener Regierungsbehörden infizierten.

Im E-Mail-Verkehr waren Banking-Trojaner, Styler, verschiedene in VB.NET geschriebene Backdoor-Modifikationen und bösartige Skripte, die Benutzer auf gefährliche und unerwünschte Websites umleiten, die aktivsten Bedrohungen. Darüber hinaus verbreiteten Angreifer per E-Mail Programme, die Sicherheitslücken in Microsoft Office-Dokumenten ausnutzen.

Obwohl die meisten der identifizierten Bedrohungen eine Gefahr für Windows-Benutzer darstellten, waren auch Besitzer von macOS-Geräten gefährdet. Im Laufe des Jahres entdeckten wir Verschlüsselungs-Trojaner und Spyware, die auf macOS liefen, sowie Rootkits, die laufende Prozesse versteckten. Adware-Installationsprogramme, die als verschiedene Apps getarnt waren, verbreiteten sich ebenfalls aktiv und luden verschiedene potenziell gefährliche Nutzdaten auf Computer herunter. In den meisten Fällen waren Benutzer gefährdet, die integrierte Sicherheitssysteme deaktivierten und Apps aus nicht vertrauenswürdigen Quellen herunterluden.

Benutzer von Android-Geräten wurden durch Adware, Spyware und Banking-Trojaner bedroht, sowie durch alle Arten von Downloadern, die andere bösartige Apps herunterluden und beliebigen Code ausführten. Ein erheblicher Teil der Malware wurde über Google Play verteilt.

Haupttrends

- Zunahme von gezielten Angriffen, einschließlich Ransomware-Angriffen

- Erhöhte Anzahl von Social Engineering Phishing- und Spam-Kampagnen

- Neue macOS-Bedrohungen

- Aktive Verbreitung von Malware auf Google Play

Die interessantesten Ereignisse im Jahr 2020

Im Februar berichteten die Virenanalysten von Doctor Web, dass ein Link zum Download der Video- und Audiobearbeitungssoftware VSDC im Katalog der beliebten CNET-Website kompromittiert wurde. Anstelle des Originalprogramms luden die Besucher der Website ein modifiziertes Installationsprogramm mit bösartigem Inhalt herunter, das es den Angreifern ermöglichte, infizierte Computer fernzusteuern. Dies wurde mit Komponenten eines TeamViewer-Programms und einer BackDoor.TeamViewer-Trojaner-Bibliothek realisiert, die eine unautorisierte Verbindung herstellte. Über die Backdoor konnten die Angreifer Payloads in Form anderer bösartiger Apps an die infizierten Geräte liefern.

Im März berichtete Doctor Web, dass einige Websites, die unter Wordpress laufen, kompromittiert wurden. Ein in den Code der kompromittierten Seiten eingebettetes JavaScript leitete die Besucher auf eine Phishing-Seite um, auf der die Benutzer aufgefordert wurden, ein wichtiges Sicherheitsupdate für Chrome zu installieren. Bei der heruntergeladenen Datei handelte es sich um ein Malware-Installationsprogramm, das die Fernsteuerung von infizierten Computern ermöglichte. Auch dieses Mal nutzten die Angreifer legitime TeamViewer-Komponenten und eine Trojaner-Bibliothek, die eine Verbindung herstellte und den Betrieb des Programms vor den Anwendern versteckte.

Im Sommer veröffentlichte das Virenlabor von Doctor Web einen umfangreichen Untersuchungsbericht zur Malware, die bei APT-Angriffen auf Regierungsbehörden in Kasachstan und Kirgisistan verwendet wurde. Im Rahmen der Untersuchung entdeckten die Analysten eine bisher unbekannte Familie von XPath-Multimodul-Trojanern, die für den unbefugten Zugriff auf Computer mit anschließender Ausführung verschiedener bösartiger Aktionen auf Befehl der Angreifer konzipiert sind. Die Familienmitglieder verwendeten einen komplexen Infektionsmechanismus, bei dem die Aktivität jedes Moduls einem bestimmten Stadium des Schadprogramms entsprach. Darüber hinaus verfügten die Trojaner über ein Rootkit, um Netzwerkaktivitäten und Spuren im kompromittierten System zu verbergen.

Später erhielt das Virenlabor von Doctor Web neue APT-Muster, die auf einem der infizierten Computer im lokalen Netzwerk einer kirgisischen Regierungsbehörde gefunden wurden. Der interessanteste Fund war die Multikomponenten-Backdoor ShadowPad, die unseren Daten zufolge eine Weiterentwicklung einer anderen Multimodul-APT-Backdoor — PlugX sein könnte, die zuvor in kompromittierten Netzwerken kompromittierter Organisationen gefunden wurde. Eine separate Studie widmete sich den Ähnlichkeiten im Code der ShadowPad - und PlugX-Beispiele sowie einigen Überschneidungen in deren Netzwerkinfrastruktur.

Im September berichtete Doctor Web, dass eine Spam-Kampagne mit Social-Engineering-Elementen aufgedeckt wurde, die auf Unternehmen im russischen Energiesektor abzielte. Für die Erstinfektion verwendeten die Angreifer E-Mails mit bösartigen Anhängen, die beim Öffnen Backdoors installierten, um infizierte Computer zu kontrollieren. Die Analyse der Dokumente, der Malware und der verwendeten Infrastruktur deutet darauf hin, dass eine der chinesischen APT-Gruppen an diesem Angriff beteiligt gewesen sein könnte.

Im November entdeckten die Virenanalysten von Doctor Web Phishing-E-Mails, die an Benutzer in Unternehmen gesendet wurden. Als schädliche Nutzlast enthielten die E-Mails Trojaner, die eine versteckte Installation und den Start von Remote-Tools ermöglichten, deren Installationskomponenten ebenfalls im Anhang enthalten waren. Um potenzielle Opfer dazu zu bringen, Anhänge zu öffnen, verwendeten die Angreifer Social-Engineering-Techniken.

Stand 2020

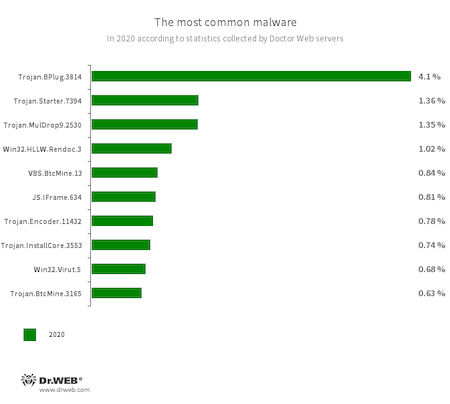

Eine Analyse der Dr.Web-Statistiken ergab, dass die Nutzer im Jahr 2020 am häufigsten von Trojaner-Droppern und Downloadern angegriffen wurden, die andere bösartige Anwendungen installierten und beliebigen Code ausführten. Darüber hinaus wurden Benutzer weiterhin von Trojanern und Skripten bedroht, die versteckt Kryptowährungen geschürft haben.

- Trojan.BPlug.3867

- Bösartige Browser-Erweiterung für Webinjektionen in Webseiten, die von Benutzern aufgerufen werden, sowie Blockierung von Werbung von Drittanbietern

- Trojan.Starter.7394

- Trojaner, der auf einem infizierten System eine ausführbare Datei mit einer Reihe von bösartigen Funktionen ausführt.

- Trojan.MulDrop9.2530

- Dropper, der andere Malware verteilt und installiert.

- Win32.HLLW.Rendoc.3

- Netzwerkwurm, der sich auch über Wechselmedien verbreitet.

- VBS.BtcMine.13

- Bösartiges VBS-Skript, das versteckt Kryptowährungen schürft.

- JS.IFrame.634

- Skript, das Angreifer in HTML-Seiten einfügen. Beim Öffnen solcher Seiten führt das Skript Umleitungen zu verschiedenen bösartigen und unerwünschten Seiten durch.

- Trojan.Encoder.11432

- Multikomponenten-Netzwerkwurm, der als WannaCry bekannt ist. Die Malware hat mehrere Komponenten. Der Verschlüsselungstrojaner ist nur eine davon.

- Trojan.InstallCore.3553

- Familie von verschleierter Adware und unerwünschten Software-Installationsprogrammen, die unlautere Verbreitungsmethoden verwenden.

- Win32.Virut.5

- Polymorphes Virus, das ausführbare Dateien infiziert. Es enthält Funktionen zur Steuerung infizierter Computer über einen IRC-Kanal.

- Trojan.BtcMine.3165

- Trojaner, der Kryptowährung auf einem infizierten Gerät versteckt schürft.

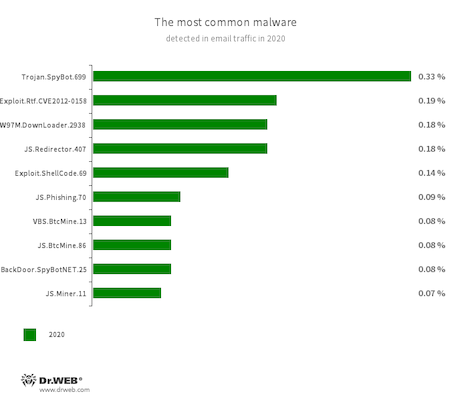

Trojaner, Backdoors und Malware, die Sicherheitslücken in Office-Dokumenten ausnutzten, dominierten den E-Mail-Verkehr. Darüber hinaus verteilten die Cyberkriminellen Skripte für verstecktes Mining und Phishing und leiteten Benutzer auf unerwünschte und potenziell gefährliche Websites um.

- Trojan.SpyBot.699

- Banking-Trojaner mit mehreren Modulen. Kann bösartige Anwendungen auf das infizierte Gerät herunterladen und einen beliebigen Code ausführen.

- Exploit.CVE-2012-0158

- Modifiziertes Microsoft Office Word-Dokument, das die Sicherheitslücke CVE-2012-0158 ausnutzt, um bösartigen Code auszuführen.

- W97M.DownLoader.2938

- Familie von Trojaner-Downloadern, die Sicherheitslücken in Microsoft Office-Dokumenten ausnutzen. Sie sind so konzipiert, dass sie andere bösartige Programme auf den angegriffenen Computer herunterladen.

- JS.Redirector.407

- Bösartiges JavaScript-Skript, das im Code von Webseiten platziert ist. Entwickelt, um Benutzer auf Phishing- oder Werbeseiten umzuleiten.

- Exploit.ShellCode.69

- Bösartiges Microsoft Office Word-Dokument. Nutzt die Sicherheitslücke CVE-2017-11882.

- JS.Phishing.70

- Ein bösartiges JavaScript-Skript, das eine Phishing-Webseite erzeugt.

- VBS.BtcMine.13

- Ein bösartiges VBS-Skript, das Kryptowährung auf einem infizierten Gerät versteckt schürft.

- JS.BtcMine.86

- Ein bösartiges JavaScript-Skript, das Kryptowährung auf einem infizierten Gerät versteckt schürft.

- BackDoor.SpyBotNET.25

- In .NET geschriebene Backdoor, die das Dateisystem manipulieren (Kopieren, Löschen, Erstellen von Verzeichnissen usw.), Prozesse beenden und Screenshots erstellen kann.

- JS.Miner.11

- Familie von JavaScript-Skripten, die für das versteckte Mining von Kryptowährungen entwickelt wurden.

Encoder

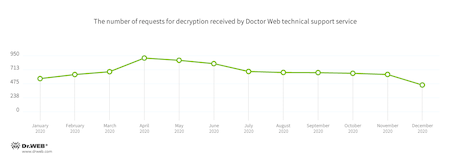

Im Vergleich zu 2019 ist die Anzahl der Anfragen an das Antivirenlabor von Doctor Web zur Entschlüsselung von Dateien im Jahr 2020 um 18,4 % gesunken.

Die häufigsten Encoder im Jahr 2020:

- Trojan.Encoder.26996

- Encoder, der als STOP Ransomware bekannt ist. Versucht, den privaten Schlüssel vom Server abzurufen, und verwendet, falls dies nicht erfolgreich ist, den verschlüsselten Schlüssel. Einer der wenigen Lösegeld-Trojaner, der Daten mit dem Streaming-Algorithmus Salsa20 verschlüsselt.

- Trojan.Encoder.567

- Eine in Delphi geschriebene Verschlüsselungs-Engine. Von diesem Trojaner gibt es mehrere Versionen, die verschiedene Verschlüsselungsalgorithmen verwenden. Er wird in der Regel als Anhang via E-Mails verbreitet.

- Trojan.Encoder.29750

- Encoder aus der Limbo/Lazarus-Familie. Er trägt einen verschlüsselten Autorenschlüssel, der im Falle einer fehlenden Verbindung zum Verwaltungsserver verwendet wird.

- Trojan.Encoder.858

- Encoder, der als Troldesh Ransomware bekannt ist. Der Trojaner wurde unter Verwendung von Tor erstellt. Zur Verschlüsselung von Daten verwendet er den AES-Algorithmus im CBC-Modus.

- Trojan.Encoder.11464

- Encoder, der auch als Scarab Ransomware bekannt ist, wurde erstmals im Juni 2017 entdeckt. Er wurde ursprünglich über das Necurs-Botnet verbreitet. Das Programm verwendet die Algorithmen AES-256 und RSA-2048 zur Verschlüsselung von Benutzerdateien.

Gefährliche und nicht empfohlene Websites

Die Datenbanken des Kinderschutz- und SpIDer Gate-Moduls in den Dr.Web-Produkten werden regelmäßig mit neuen Adressen von nicht empfohlenen und potentiell gefährlichen Seiten aktualisiert. Darunter befinden sich Phishing- und betrügerische Ressourcen und Seiten, die Malware verbreiten. Die größte Anzahl solcher Ressourcen wurde in Q3 entdeckt, die kleinste in Q2. Die Dynamik der Zugänge ist im folgenden Diagramm dargestellt.

Netzbetrug

Im Februar warnten die Analysten von Doctor Web vor einer groß angelegten Phishing-Kampagne auf Instagram, in der Meldungen über eine einmalige Zahlung an alle Bürger der Russischen Föderation publiziert wurden. Die Angreifer servierten die Informationen in Form von Auszügen. Gleichzeitig wurde zusätzliches Filmmaterial in die Videosequenz eingefügt, die Anweisungen zum Ausfüllen der Formulare auf Phishing-Seiten enthielt.

Im Jahr 2020 haben die Virenanalysten von Doctor Web zahlreiche betrügerische Websites identifiziert, die sich als offizielle Ressourcen von Regierungsorganisationen ausgeben. Meistens boten die Betrüger an, eine nicht existierende Vergütung zu erhalten oder in große Unternehmen zu investieren.

Um die versprochenen Vorteile zu erhalten, wurden die Besucher meist aufgefordert, ihre Daten, einschließlich der Bankkartendaten, einzugeben und im Voraus eine Zahlung zu leisten. So verloren die Benutzer nicht nur Geld, sondern gaben auch ihre persönlichen Daten heraus.

Bedrohungen für mobile Geräte

Im Jahr 2020 wurden Besitzer von Android-Geräten durch verschiedene bösartige und unerwünschte Apps angegriffen. So stießen Benutzer oft auf alle Arten von Adware-Trojanern, die lästige Benachrichtigungen und Banner anzeigten. Darunter befand sich eine große Anzahl von Schadprogrammen aus der Android.HiddenAds-Familie, die ebenfalls über Google Play verbreitet wurden. Die Virenanalysten von Doctor Web entdeckten Dutzende dieser Trojaner, die im Laufe des Jahres von über 3.300.000 Anwendern heruntergeladen wurden. Diese bösartigen Apps machten mehr als 13 % der insgesamt auf Android-Geräten entdeckten Bedrohungen aus.

Darüber hinaus entdeckten Virenanalysten im März einen multifunktionalen Android.Circle.1-Trojaner auf Google Play, der Befehle von BeanShell-Skripten empfängt und Werbung anzeigen kann. Darüber hinaus kann er auf Links und Banner klicken sowie Websites herunterladen. Später wurde weitere Malware gefunden, die zu dieser Familie gehört.

Eine weitere Bedrohung, mit der Benutzer häufig konfrontiert wurden, waren alle Arten von Downloader-Trojanern. Darunter waren zahlreiche Mitglieder der Android.RemoteCode-Familie, die beliebigen Code heruntergeladen und ausgeführt haben. Sie machten über 14% der Bedrohungen aus, die von Dr.Web Antivirusprodukten für Android erkannt wurden. Zusätzlich wurden Besitzer von Android-Geräten von Trojanern der Android.DownLoader und Android.Triada-Familie bedroht, die andere Apps herunterluden und installierten.

Neben Bootloader-Trojanern sind auch potenziell gefährliche Hilfsprogramme weit verbreitet, die den Start von Programmen ermöglichen, ohne diese zu installieren. Darunter waren die Dienstprogramme Tool.SilentInstaller und Tool.VirtualApk. Malware-Autoren nutzten sie aktiv, um verschiedene Software zu verbreiten, und verdienten dabei an Partnerdiensten.

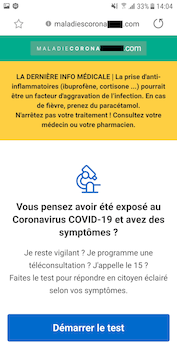

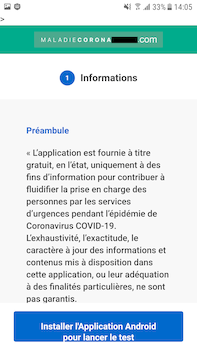

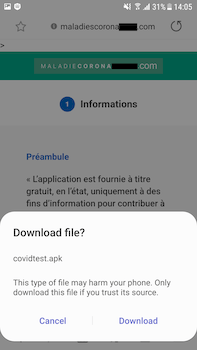

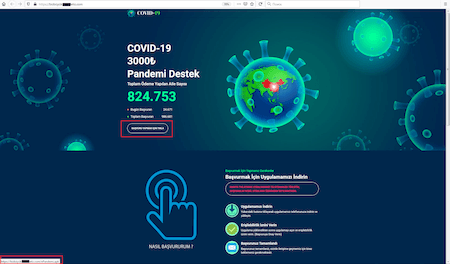

Angreifer nutzten auch das allgegenwärtige Pandemiethema aktiv aus, um bösartige und unerwünschte Apps zu verbreiten. Beispielsweise erstellten sie verschiedene betrügerische Websites, die den Opfern anboten, Referenz- oder medizinische Programme im Zusammenhang mit dem Coronavirus zu installieren, sowie Anträge auf finanzielle Unterstützung. In Wirklichkeit wurden von solchen Seiten Spyware, verschiedene Banking-Trojaner, Ransomware und andere Malware auf Android-Geräte heruntergeladen.

Im Laufe des Jahres entdeckten die Virenanalysten von Doctor Web zahlreiche bösartige Anwendungen aus der Android.FakeApp-Familie auf Google Play, die zum Herunterladen von betrügerischen Websites vorgesehen waren. Die Angreifer gaben diese Trojaner als Verzeichnisse mit Informationen über Sozialleistungen und Entschädigungen aus. Während der Pandemie und der schwierigen wirtschaftlichen Lage waren die Benutzer an solchen Informationen interessiert und viele Besitzer von Android-Geräten fielen auf die Masche der Cyberkriminellen herein.

Auch im Jahr 2020 wurden zahlreiche Apps auf Android-Geräten entdeckt, die ihre Besitzer ausspionieren. Sie könnten für Cyberspionage verwendet werden und eine breite Palette an persönlichen Informationen sammeln - Korrespondenz, Fotos, Dokumente, Kontaktlisten, Standortinformationen, Kontaktdaten, Telefongespräche usw.

Ausblick und wahrscheinliche Trends

Das vergangene Jahr zeigte eine stetige Ausbreitung von nicht nur Massen-Malware, sondern auch APT-Bedrohungen, mit denen sich Organisationen auf der ganzen Welt konfrontiert sehen.

Im Jahr 2021 ist mit einer weiteren Verbreitung von Ransomware zu rechnen. Gezielte Angriffe mit Verschlüsselungs-Trojanern zielen zunehmend auf Privatunternehmen und den Unternehmenssektor. Dies wird durch die Entwicklung des RaaS-Modells (Ransomware as a Service) unterstützt und ist eine gewünschte Beute für Hackergruppen. Mögliche Budgetkürzungen im Bereich der Informationssicherheit können auch zu einem schnellen Anstieg der Anzahl solcher Vorfälle führen.

Anwender werden weiterhin von Malware bedroht sein – von Banking- und Adware-Trojanern, Minern und Encodern sowie Spyware. Man sollte also auf neue betrügerische Taktiken und Phishing-Kampagnen, mit denen Cyberkriminelle versuchen nicht nur Geld, sondern auch persönliche Daten zu stehlen versuchen, vorbereitet sein.

Besitzer von Geräten mit macOS, Android, Linux und anderen Betriebssystemen bleiben im Visier von Virenschreibern. Malware wird sich weiterhin auf diesen Plattformen verbreiten. Es ist außerdem zu erwarten, dass Angriffe auf IoT-Geräte häufiger und raffinierter werden. Man kann mit Sicherheit sagen, dass Cyberkriminelle weiterhin jedes Mittel nutzen werden, um sich zu bereichern. Daher sollten Benutzer die Informationssicherheit im Auge behalten und starke Antivirus-Tools auf allen Geräten verwenden.