Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im Jahr 2020

29. Dezember 2020

Zu den häufigsten Bedrohungen für Android-Geräte im Jahr 2020 gehören Trojaner, die Cyberkriminelle verbreiteten, um illegal Geld zu verdienen, z.B. bösartige Apps, die beliebigen Code herunterladen und ausführen sowie Software installieren, ohne dass Nutzer dies merken. Außerdem verbreiteten Virenschreiber Adware-Trojaner und Сlicker-Trojaner, die automatisch auf Links klicken und Websites öffnen.

Nutzer wurden von Backdoor-Programmen bedroht, die es Cyberkriminellen ermöglichen, infizierte Geräte fernzusteuern. Eine weitere Gefahr stellten Trojaner dar, die Geräte der Nutzer als Proxy-Server ausnutzten, über die Cyberkriminelle den Datenverkehr weiterleiteten.

Das Problem der Cyberspionage blieb nach wie vor aktuell. In den letzten 12 Monaten wurden Nutzer von Android-Geräten mit verschiedenen Anwendungen konfrontiert, die Nutzeraktivitäten überwachen können. Viele dieser Anwendungen sind zwar nicht bösartig, können aber gefährlich sein, da sie verwendet werden können, ohne dass der Nutzer dies merkt.

Im offiziellen App-Store für Android – Google Play – wurden neue Bedrohungen erkannt. Er gilt als die sicherste Quelle von Anwendungen und Spielen für Android. Trotzdem schaffen es Cyberkriminelle, Malware und andere unerwünschte Software über Google Play zu verbreiten. Die Spezialisten von Doctor Web erkannten dort zahlreiche Adware-Trojaner sowie betrügerische und bösartige Anwendungen, die kostenpflichtige Services im Namen des Nutzers abonnieren und zusätzliche Komponenten herunterladen. Außerdem wurden Banking-Trojaner und Anwendungen mit integrierten Modulen zur Anzeige unerwünschter Werbung über Google Play verbreitet.

2020 nutzten Cyberkriminelle das Thema Corona-Pandemie aus, um Ransomware, Banking-Trojaner, Keylogger, betrügerische Anwendungen und andere Schadprogramme zu verbreiten.

Haupttrends des Jahres

- Neue Bedrohungen auf Google Play

- Nutzung von Packern und Tools zur Tarnung bösartiger und unerwünschter Anwendungen

- Neue Trojaner, in denen mehrere Techniken zur Tarnung bösartiger Aktivitäten integriert sind

- Adware-Trojaner und Trojaner-Downloader als häufigste Bedrohungen

Hauptereignisse im Jahr 2020

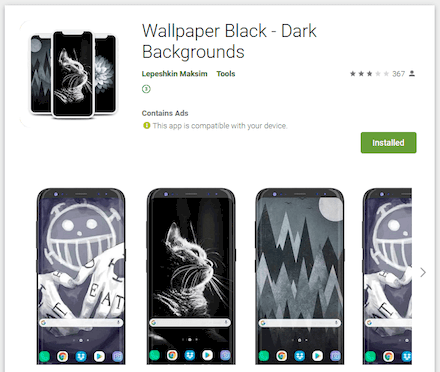

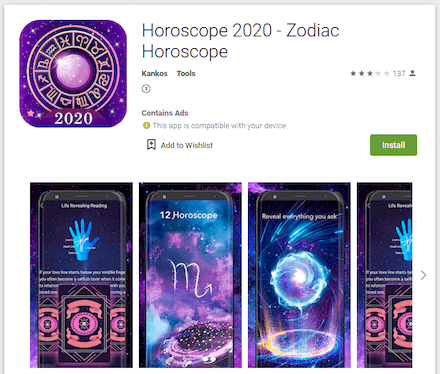

Im März erkannten die Virenanalysten von Doctor Web den mehrfunktionalen Trojaner Android.Circle.1 auf Google Play. Der neue Trojaner wurde als harmlose Apps wie Bildersammlungen, Astrologie-Apps, Spiele und nützliche Dienstprogramme verbreitet. Nach der Installation auf Android-Geräten empfängt er Befehle, die BeanShell-Skripte enthalten, und führt sie aus. Android.Circle.1 kann Werbung anzeigen, Websites öffnen und Benutzeraktivitäten nachahmen, z.B. automatisch auf Links und Werbebanner klicken.

Im Laufe des Jahres erkannten unsere Virenanalysten auch andere bösartige Anwendungen, die zur selben Familie wie Android.Circle.1 gehören.

Im Mai erkannten die Spezialisten von Doctor Web eine neue Version des Schadprogramms Android.FakeApp.176. Um Nutzer zu gewinnen, gaben Cyberkriminelle die bösartige App als populäre Spiele und bekannte Anwendungen aus. Die neue Modifikation des Trojaners wurde als mobile Version des Computerspiels „Valorant“ verbreitet. Die Werbung dafür erschien auf einem YouTube-Kanal.

Die einzige Funktion von Android.FakeApp.176 ist es, Partnerwebsites zu öffnen, auf denen Nutzer aufgefordert werden, bestimmte Aufgaben zu erfüllen, z.B. ein Spiel zu installieren oder an einer Umfrage teilzunehmen. Für jede erfüllte Aufgabe wird den Teilnehmern eine Belohnung versprochen. Im Fall Android.FakeApp.176 wurde Teilnehmern Zugang zur neuen Version des Spiels zugesagt, die in der Tat nicht existierte. Die Cyberkriminellen verdienten an diesem Betrug.

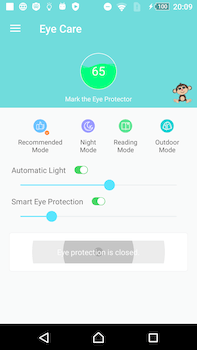

Im Dezember berichtete Doctor Web über den Trojaner Android.Mixi.44.origin, der in einer Eye-Care-App für Android-Geräte integriert war. Er klickte auf Links und öffnete Websites, die er über der Oberfläche anderer Apps anzeigte. Außerdem überwachte der Trojaner, welche Apps der Nutzer installierte, und versuchte, dem App-Inhaber vorzutäuschen, dass die App dank der Cyberkriminellen installiert wurde. Dafür erhielten die Cyberkriminellen eine Vergütung.

In den letzten 12 Monaten erkannten die Spezialisten von Doctor Web zahlreiche Bedrohungen auf Google Play, darunter Adware-Trojaner der Familie Android.HiddenAds, die Werbebanner über der Oberfläche anderer Anwendungen anzeigen, mehrfunktionale Trojaner der Familie Android.Joker, die beliebigen Code ausführen und kostenpflichtige Services im Namen der Nutzer abonnieren, und andere bösartige und unerwünschte Anwendungen.

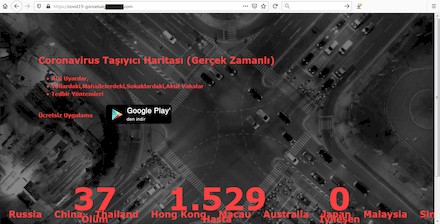

Im Laufe des Jahres nutzten Cyberkriminelle das Thema SARS-CoV-2 aus, um bösartige Apps für Android zu verbreiten, indem sie diese für nützliche Anwendungen ausgaben.

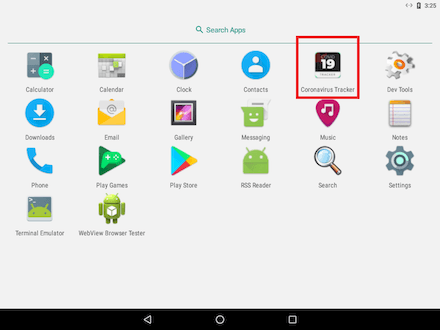

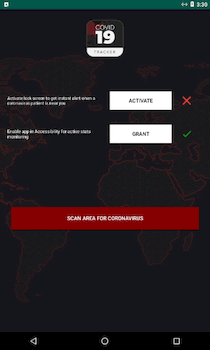

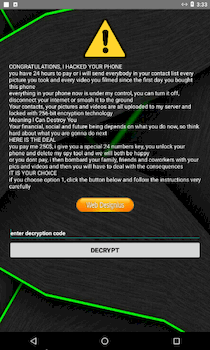

Im März z.B. wurden Nutzer vom Verschlüsselungstrojaner Android.Locker.7145 angegriffen. Er wurde als App zur Verfolgung von Corona-Statistiken verbreitet. Die Ransomware verschlüsselte Daten auf betroffenen Android-Geräten. Die Opfer wurden aufgefordert, ein Lösegeld in Höhe von 250 Dollar für die Dekodierung zu zahlen.

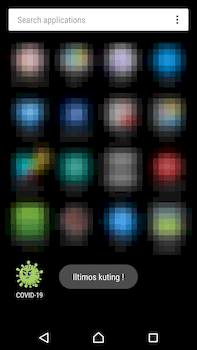

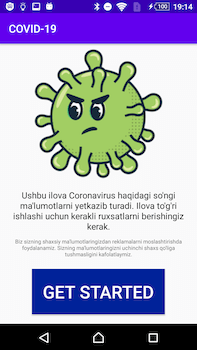

Im März wurde der Trojaner Android.Spy.660.origin erkannt, von dem vor allem Nutzer aus Usbekistan betroffen waren. Im Unterschied zu Android.Locker.7145 tarnte er sich in einer App, die Statistiken zur Anzahl von Corona-Infizierten bereitstellte. Doch neben diesem Feature sammelte Android.Spy.660.origin Informationen über SMS-Nachrichten, Telefonanrufe und Kontakte aus dem Telefonbuch des Mobilgeräts und leitete sie an einen Fernserver weiter.

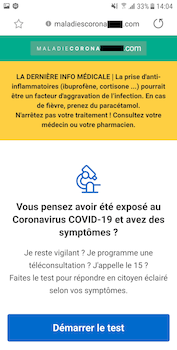

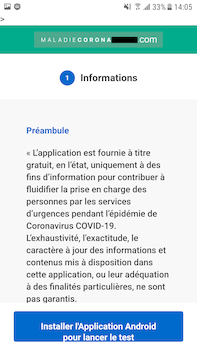

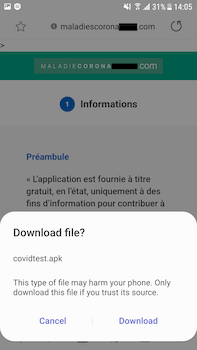

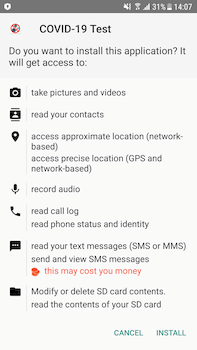

Eine weitere App, die die Corona-Krise ausnutzte, ist Android.Spy.772.origin. Von dieser Spyware waren Nutzer in Frankreich betroffen. Das Schadprogramm wurde über eine betrügerische Website verbreitet, die als die französische Coronavirus-Informationsseite ausgegeben wurde. Android.Spy.772.origin wurde über die gefälschte Website als App zur Erkennung von Corona-Symptomen verbreitet.

Nach dem Start öffnete der Trojaner die echte Informationsseite und begann, die Aktivitäten des betroffenen Nutzers zu überwachen. Er leitete vertrauliche Informationen, Inhalte der SMS-Nachrichten sowie Informationen über Telefonanrufe, Kontakte und die Geräteortung an die Cyberkriminellen weiter. Außerdem konnte die bösartige App die Umgebung und Telefonanrufe über das integrierte Mikrofon abhören sowie Fotos und Videos aufnehmen.

Die Corona-Pandemie wurde von vielen Banking-Trojanern ausgenutzt, z.B. Android.BankBot.2550, bei dem es sich um einen mehrfunktionalen Trojaner für Android „Anubis“ handelt. Er wurde unter anderem über soziale Netzwerke wie Twitter verbreitet. Potenzielle Opfer wurden aufgefordert, die App über bestimmte Websites herunterzuladen und zu installieren, um aktuelle Informationen über das Coronavirus zu erhalten. Leichtgläubige Nutzer luden die bösartige App herunter, die Geld und vertrauliche Informationen stehlen konnte.

Android.BankBot.2550 zeigte falsche Formulare an, um Anmeldedaten, Passwörter und Daten der Bankkarten zu stehlen. Außerdem konnte er SMS-Nachrichten abfangen, Screenshots des Bildschirms erstellen, die Option Google Play Protect für Android deaktivieren, eingegebene Daten stehlen und weitere bösartige Aktivitäten ausführen.

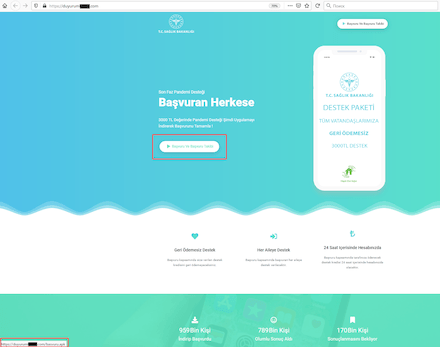

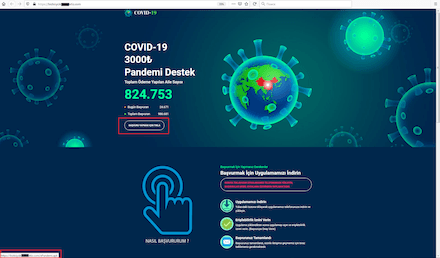

Einige Banking-Trojaner wurden als Apps verbreitet, die es ermöglichen, staatliche finanzielle Unterstützung während der Corona-Pandemie zu erhalten. Angesichts der schweren wirtschaftlichen Situation gewährten Regierungen vieler Länder finanzielle Hilfe für die Bevölkerung. Dies nutzten Cyberkriminelle aus. So wurden Nutzer aus der Türkei von den Banking-Trojanern Android.BankBot.684.origin und Android.BankBot.687.origin angegriffen, mit denen Einwohner angeblich Sozialhilfe erhalten könnten. Die Trojaner wurden über bösartige Websites verbreitet und auf Android-Geräte heruntergeladen.

Sie versuchten, Anmeldedaten für Banking-Apps zu stehlen, indem sie falsche Anmeldeformulare anzeigten. Außerdem konnten sie Daten der Bankkarten stehlen, SMS-Nachrichten abfangen und senden, USSD-Anfragen senden, den Bildschirm des infizierten Geräts blockieren und über einen Befehl von Cyberkriminellen weitere bösartige Aktivitäten ausführen.

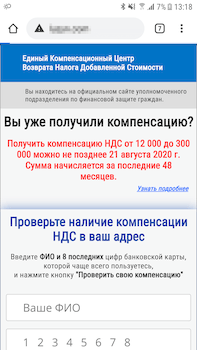

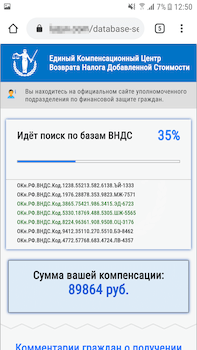

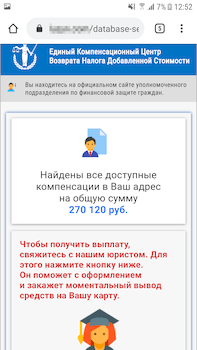

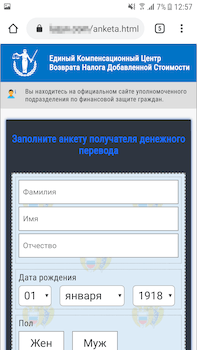

Das Thema Sozialhilfe während der Pandemie wurde überall aktiv ausgenutzt. Z.B. wurden verschiedene Modifikationen der Malware Android.FakeApp verbreitet. Im Laufe des Jahres 2020 erkannten die Spezialisten von Doctor Web viele Vertreter dieser Trojaner-Familie auf Google Play. Die Schadprogramme wurden als Informations-Apps für die Beantragung von Sozialleistungen und Steuerrückzahlungen verbreitet. Viele dieser Trojaner zielten auf Nutzer aus Russland ab. Die Nutzer suchten nach Informationen über staatliche finanzielle Unterstützung und installierten betrügerische Apps.

Diese bösartigen Apps forderten den Nutzer auf, seine persönlichen Informationen anzugeben, um zu prüfen, ob er Anspruch auf Sozialleistungen hat. Anschließend wurde die Suche in einer Datenbank für Sozialleistungen simuliert. Der Nutzer musste seine Bankdaten angeben und eine Gebühr für die „Erstellung der Dokumente“ sowie eine Provision für die „Geldüberweisung“ zahlen. In der Tat erhielten Opfer keine Sozialleistungen. So stahlen Cyberkriminelle persönliche Daten und Geld.

Statistik

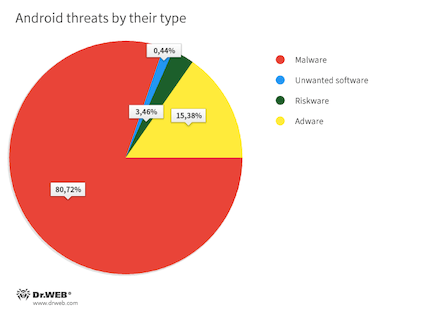

Laut Dr.Web Statistiken wurden Android-Nutzer 2020 am häufigsten mit verschiedenen bösartigen Anwendungen konfrontiert. Diese machten 80,72% aller erkannten Bedrohungen aus. Den zweiten Platz nimmt Adware mit 15,38% ein. Dann kommt Riskware mit 3,46% der Fälle. Am seltensten wurden Nutzer von unerwünschten Anwendungen bedroht. Diese machten 0,44% der erkannten Infektionsfälle aus.

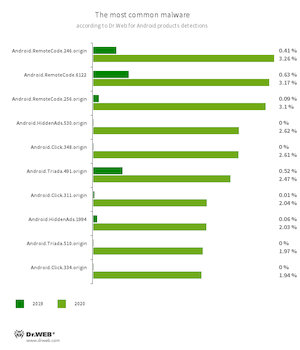

Unter Malware herrschten Trojaner vor, die beliebigen Code herunterladen und ausführen und andere Anwendungen installieren können. Ihr Anteil beträgt über 50% aller auf Android-Geräten erkannten bösartigen Anwendungen. Zu den meistverbreiteten Bedrohungen zählen Android.RemoteCode, Android.Triada, Android.DownLoader und Android.Xiny.

Auch Trojaner, die unerwünschte Werbung anzeigen, waren sehr aktiv. Sie machten knapp ein Viertel aller erkannten bösartigen Anwendungen aus. Dazu gehören zahlreiche Vertreter der Familien Android.HiddenAds und Android.MobiDash.

- Android.RemoteCode.246.origin

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- Schadprogramme, die beliebigen Code laden und ausführen. Je nach Modifikation können sie Websites öffnen, auf Links und Banner klicken, kostenpflichtige Services für Mobilgeräte im Namen des Nutzers abonnieren etc.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Trojaner, die aufdringliche Werbung anzeigen. Sie werden als populäre Apps durch andere Schadprogramme verbreitet, die sie manchmal im Systemverzeichnis installieren, ohne dass der Nutzer dies merkt.

- Android.Triada.491.origin

- Android.Triada.510.origin

- Mehrfunktionale Trojaner, die eine Vielzahl von böswilligen Aktionen ausführen. Sie gehören zur Familie der Trojaner, die Prozesse aller laufenden Anwendungen beeinflussen. Einige Vertreter dieser Trojaner-Familie werden von Cyberkriminellen noch in der Produktionsphase in die Firmware von Android-Geräten implementiert. Einige Modifikationen können Schwachstellen ausnutzen, um sich Zugriff auf geschützte Systemdateien und -ordner zu verschaffen.

- Android.Click.311.origin

- Android.Click.334.origin

- Android.Click.348.origin

- Bösartige Anwendungen, die Websites öffnen sowie auf Links und Werbebanner klicken. Sie werden als harmlose Apps verbreitet und erregen keinen Verdacht.

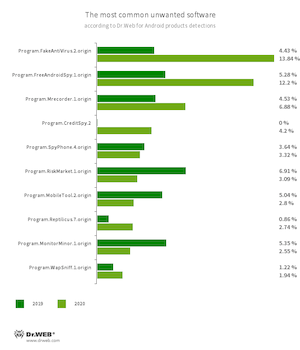

Als meistverbreitete unerwünschte Anwendungen für Android erwiesen sich Apps, die angebliche Bedrohungen meldeten und Nutzer aufforderten, eine Vollversion der Software zu kaufen, um das Gerät zu desinfizieren. Außerdem wurde oft Spyware erkannt.

- Program.FakeAntiVirus.2.origin

- Erkennung von Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.SpyPhone.4.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Program.MonitorMinor.1.origin

- Apps, die Aktivitäten der Nutzer von Android Geräten überwachen und zur Cyber-Spionage verwendet werden. Sie orten Geräte, sammeln Informationen aus dem SMS-Verkehr und aus Gesprächen in sozialen Netzwerken, kopieren Dateien, Fotos und Videos, hören die Umgebung und Telefonanrufe ab, etc.

- Program.RiskMarket.1.origin

- App-Store, der Trojaner enthält und Nutzer auffordert, sie zu installieren.

- Program.WapSniff.1.origin

- Anwendung, die Nachrichten in WhatsApp abfängt.

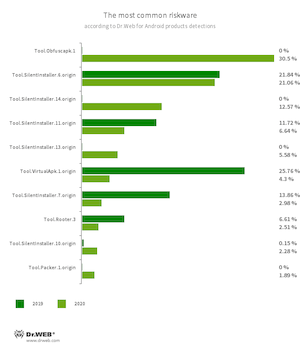

Zur meistverbreiteten Riskware gehören Anwendungen, die andere Apps ohne Installation ausführen können. Außerdem erkannte Dr.Web für Android viele Apps, die mit Packern oder durch Verschleierung des Codes geschützt wurden. Oft nutzen Virenschreiber solche Tools, um die Erkennung bösartiger und unerwünschter Anwendungen durch Virenschutzprogramme zu verhindern.

- Tool.Obfuscapk.1

- Erkennung von Anwendungen, die durch das Dienstprogramm Obfuscapk geschützt sind. Dieses Dienstprogramm wird dazu verwendet, den Quellcode von Android-Apps automatisch zu modifizieren und zu verwirren, um deren Reverse Engineering zu erschweren. Cyberkriminelle verwenden sie, um bösartige und andere gefährliche Apps vor Erkennung durch Antivirusprogramme zu schützen.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.VirtualApk.1.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, apk-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.Rooter.3

- Tool, das es ermöglicht, Root-Berechtigungen auf Android Geräten zu erhalten, und verschiedene Exploits nutzt. Es kann von Cyberkriminellen und Schadprogrammen verwendet werden.

- Tool.Packer.1.origin

- Spezialisierter Packer, der Android-Anwendungen vor Änderungen und Reverse Engineering schützt. Der Packer ist zwar nicht bösartig, kann aber bösartige Apps für Android vor Erkennung durch Antivirenprogramme schützen.

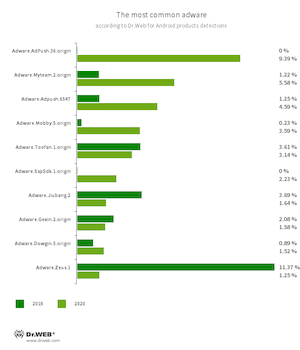

Unter Adware wurden am häufigsten Softwaremodule verbreitet, die Werbung in der Informationsleiste von Android-Geräten und Banner über anderen Anwendungen und der Oberfläche des Betriebssystems anzeigen.

- Adware.AdPush.36.origin

- Adware.AdPush.6547

- Adware.MyTeam.2.origin

- Adware.Mobby.5.origin

- Adware.Toofan.1.origin

- Adware.SspSdk.1.origin

- Adware.Jiubang.2

- Adware.Gexin.2.origin

- Adware.Dowgin.5.origin

- Adware.Zeus.1

- Adware-Module, die Entwickler in Apps integrieren, um diese zu monetarisieren. Solche Module zeigen aufdringliche Werbebanner und -videos an, die Nutzer stören. Außerdem können sie vertrauliche Informationen sammeln und an einen Fernserver weiterleiten.

Banking-Trojaner

In den ersten drei Quartalen 2020 war die Intensität der mithilfe von Banking-Trojanern durchgeführten Angriffe ungefähr gleich. Im Frühling war ein leichter Zuwachs an der Aktivität von Banking-Trojanern zu beobachten, was auf den Ausbruch der Corona-Pandemie zurückzuführen war.

Mit der zweiten Welle im Herbst stieg die Anzahl dieser bösartigen Apps. Der Höhepunkt der Verbreitung von Banking-Trojanern wurde im September erreicht. Dies lässt sich damit erklären, dass im August der Quellcode des Banking-Trojaners Cerberus frei verfügbar wurde, was dazu führte, dass viele neue bösartige Anwendungen auf Basis von Cerberus entwickelt wurden. Dr.Web für Android zählt zahlreiche Modifikationen dieses Trojaners zur Familie Android.BankBot.

Banking-Trojaner gelangten über verschiedene Wege auf Android-Geräte, unter anderem durch das Herunterladen über bösartige Websites. Neben den oben erwähnten betrügerischen Ressourcen wurden viele andere gefälschte Websites erstellt. In Vietnam z.B. wurden Android-Nutzer im Mai vom Banking-Trojaner Android.Banker.388.origin angegriffen, der beim Öffnen der angeblichen Website des Ministeriums für öffentliche Sicherheit heruntergeladen wurde.

Nutzer aus Japan wurden im Laufe des Jahres über gefälschte Websites der Post- und Kurierdienste angegriffen. Beim Öffnen dieser Websites wurden Banking-Trojaner für Android heruntergeladen.

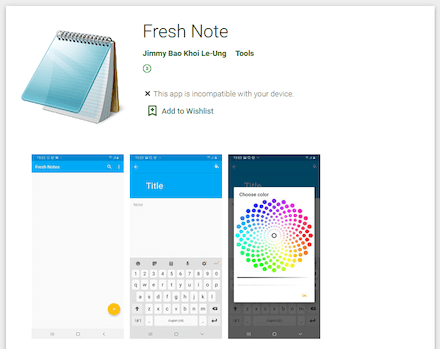

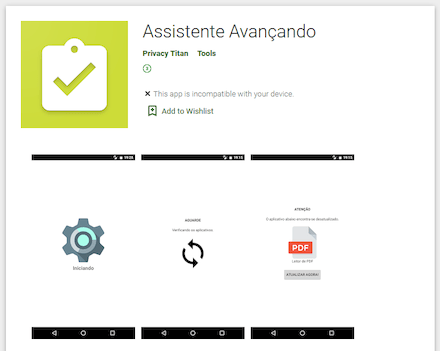

Außerdem wurden sie auf Google Play verbreitet. Im Juni erkannten die Virenanalysten von Doctor Web mehrere Banking-Trojaner in diesem App-Store, unter anderem Android.BankBot.3260, der als Notiz-App verbreitet wurde, und Android.BankBot.733.origin, der sich als App zur Installation von Systemupdates und zum Schutz von Mobilgeräten tarnte.

Im Juli wurde der Trojaner Android.Banker.3259 erkannt, der sich in einer App zur Verwaltung von Anrufen und SMS-Nachrichten tarnte.

Trends und Aussichten

Cyberkriminelle sind immer auf der Suche nach dem Schutz vor Antivirenprogrammen für ihre Schadprogramme. 2021 ist ein Anstieg der Anzahl von Mehrkomponentenbedrohungen und Trojanern zu erwarten, die mit verschiedenen Packern vor der Erkennung durch Antivirenprogramme geschützt sind.

Virenschreiber werden neue bösartige Apps entwickeln, um daran zu verdienen. Nutzer werden mit neuen Adware-Trojanern, Clickern und Trojaner-Downloadern konfrontiert, die Cyberkriminelle in betrügerischen Monetarisierungstechniken verwenden werden.

Das Problem der Cyberspionage und gezielter Angriffe bleibt aktuell. Es können neue bösartige Anwendungen erscheinen, die Schwachstellen des Android-Betriebssystems ausnutzen, um Geräte zu infizieren. Nutzen Sie die Dr.Web Produkte für Android und aktualisieren Sie Ihr Betriebssystem und alle installierten Anwendungen regelmäßig, um Ihr Gerät vor Bedrohungen zu schützen.

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender