Doctor Web: Rückblick und Analyse von Bedrohungen im Jahr 2024

30. Januar 2025

Was mobile Bedrohungen angeht, wurden Nutzer am häufigsten mit Werbe- und Spyware-Trojanern sowie unerwünschten Adware-Programmen konfrontiert. Im Laufe des Jahres wurde ein Anstieg der Aktivität von Banking-Trojanern beobachtet. Unser Virenlabor erkannte Hunderte neuer bösartiger und unerwünschter Anwendungen auf Google Play.

Die Internetanalysten stellten eine hohe Aktivität von Internetbetrügern fest und erkannten neue Betrugsschemas.

Im Vergleich zum Jahr 2023 sank die Zahl der Benutzeranfragen zur Entschlüsselung von durch Ransomware verschlüsselten Dateien. Es wurden zahlreiche IT-Sicherheitsvorfälle festgestellt. Im Laufe des Jahres untersuchten die Spezialisten von Doctor Web mehrere gezielte Cyberangriffe, erkannten eine massenhafte Infektion von TV-Set-Top-Boxen und wehrten einen Angriff auf die Infrastruktur von Doctor Web ab.

Haupttrends des Jahres

- Hohe Aktivität in der Skriptsprache AutoIt geschriebener Trojaner

- Aktive Verbreitung bösartiger Skripte

- Überwiegende Verbreitung bösartiger Skripte und verschiedener Trojaner im E-Mail-Verkehr

- Neue gezielte Cyberangriffe

- Steigende Ausnutzung der eBPF-Technologie zur Tarnung bösartiger Aktivitäten

- Rückgang der Anzahl der Benutzeranfragen zur Entschlüsselung von durch Ransomware verschlüsselten Dateien

- Hohe Aktivität von Internetbetrügern

- Steigende Verbreitung von Banking-Trojanern für Mobilgeräte

- Zahlreiche neue Bedrohungen auf Google Play

Interessante Ereignisse in 2024

Im Januar berichteten die Spezialisten von Doctor Web über den Mining-Trojaner Trojan.BtcMine.3767, der in unlizenzierten Programmen getarnt wurde, die über einen speziell erstellten Telegram-Kanal und bestimmte Websites verbreitet wurden. Vom Trojaner waren Tausende von Windows-Computern betroffen. Der Trojaner erstellt einen Task zu seinem automatischen Start im Windows-Aufgabenplaner und fügt sich selbst zur Ausnahmeliste von Windows Defender hinzu. Danach integriert er die Komponente, die für das Minen von Kryptowährungen verantwortlich ist, in den Prozess explorer.exe. Zudem ermöglicht Trojan.BtcMine.3767 weitere bösartige Aktivitäten: Installation eines dateilosen Rootkits auf dem kompromittierten Computer, Verhinderung von Windows-Updates, Sperrung des Zugriffs auf Websites etc.

Im März veröffentlichten wir eine Untersuchung des gezielten Angriffs auf ein russisches Maschinenbauunternehmen. Die Untersuchungsergebnisse zeigten eine mehrstufige Infektion mithilfe mehrerer bösartiger Programme. Von größtem Interesse war das Backdoor-Programm JS.BackDoor.60, über das die Kommunikation zwischen den Cyberkriminellen und dem infizierten Computer erfolgte. Dieser Trojaner verwendet ein eigenes JavaScript-Framework und besteht aus einem Hauptmodul und zusätzlichen Modulen. Er ermöglicht es, Dateien von infizierten Geräten zu stehlen, auf der Tastatur eingegebene Informationen abzufangen, seine eigenen Updates herunterzuladen und seine Funktionalität durch das Laden neuer Module zu erweitern.

Im Mai fanden die Virenanalysten von Doctor Web den Trojaner Android.Click.414.origin in der App für Sextoys „Love Spouse“ und in der Fitness-App „Qrunning“. Beide Apps wurden über Google Play verbreitet. Android.Click.414.origin tarnte sich als Debugging-Komponente. Später wurde eine neuere Version von „Love Spouse“ veröffentlicht, die diesen Trojaner nicht enthielt. Die Entwickler von „Qrunning“ reagierten auf die Bedrohung nicht. Android.Click.414.origin verfügt über eine modulare Architektur. Die Komponenten des Trojaners führen böswillige Aktivitäten aus: sammeln Informationen über das infizierte Gerät, laden Websites im Hintergrund, zeigen Werbung an, klicken den Inhalt geladener Websites an etc.

Im Juli berichteten wir über die Erkennung einer Linux-Version des Trojaners TgRat, der in gezielten Cyberangriffen verwendet wurde. Der neue Vertreter wurde im Laufe der Untersuchung eines IT-Sicherheitsvorfalls gefunden und unter dem Namen Linux.BackDoor.TgRat.2 in die Dr.Web Virendatenbank eingetragen. Auf dem Server eines der Kunden von Doctor Web wurde eine verdächtige Datei erkannt, bei der es sich um einen Dropper handelte, der den oben erwähnten Trojaner installierte. Linux.BackDoor.TgRat.2 wurde über einen privaten Telegram-Kanal mithilfe eines Telegram-Bots verwaltet. Der Trojaner ermöglichte es, Dateien aus dem kompromittierten System zu stehlen, Screenshots zu erstellen, Dateien auf den infizierten Computer herunterzuladen und Remote-Befehle auszuführen.

Anfang September berichteten wir über einen fehlgeschlagenen Cyberangriff auf einen Güterbahnbetreiber. Einige Monate zuvor hatte das IT-Sicherheitsteam des Unternehmens eine verdächtige E-Mail mit einer angehängten Datei gefunden. Die Untersuchung durch unsere Virenanalysten ergab, dass es sich um eine als PDF-Dokument getarnte Windows-Verknüpfung handelte, die Parameter zum Starten des PowerShell-Befehlsinterpreters enthielt. Wäre die Verknüpfung angeklickt worden, wäre das gesamte System mit mehreren Programmen zur Cyberspionage infiziert worden. Bei einem der bösartigen Programme handelte es sich um den Trojaner Trojan.Siggen27.11306, der die Schwachstelle CVE-2024-6473 (DLL Search Order Hijacking) in Yandex.Browser ausnutzte. Der Trojaner integrierte die bösartige dll-Bibliothek Wldp.dll in das Installationsverzeichnis des Browsers. Der Name der Bibliothek stimmte mit dem Namen der Systemkomponente überein, die für einen sicheren Start von Anwendungen verantwortlich ist. Da sich die bösartige Datei im Anwendungsordner befand, hatte die Trojaner-Bibliothek beim Start der Anwendung aufgrund einer Sicherheitslücke im Browser die höchste Priorität und wurde als erste geladen. Danach erhielt sie alle Berechtigungen, über die der Browser verfügte. Später wurde diese Sicherheitslücke behoben.

Im September berichteten unsere Spezialisten über einen Cyberangriff auf TV-Set-Top-Boxen unter Android. Der Angriff wurde mithilfe des Programms Android.Vo1d durchgeführt. Knapp 1.300.000 Geräte in 197 Ländern wurden infiziert. Bei Android.Vo1d handelt es sich um ein modulares Backdoor-Programm, das seine Komponenten in den Systembereich implementiert und weitere unerwünschte oder bösartige Anwendungen auf Befehl von Cyberkriminellen für den Nutzer unbemerkt herunterladen und installieren kann.

Außerdem wurde im September ein Versuch eines gezielten Cyberangriffs auf die Unternehmensressourcen von Doctor Web festgestellt. Unsere Spezialisten wehrten die Attacke ab. Keiner der Dr.Web Nutzer war betroffen.

Im Oktober erkannten die Virenanalysten von Doctor Web mehrere neue bösartige Programme für Linux. Sie wurden während der Untersuchung von Angriffen auf Linux-Geräte gefunden, auf denen das System zur Datenbankverwaltung Redis installiert war. Unter anderem wurden Backdoor-Programme, Dropper und eine neue Modifikation des Rootkits, das den Mining-Trojaner Skidmap auf kompromittierte Geräte installiert, erkannt. Dieser Trojaner wird seit 2019 verbreitet und zielt auf Unternehmensressourcen (große Server und Cloud-Umgebungen) ab.

Unser Virenlabor stellte eine massenhafte Verbreitung bösartiger Programme zum Mining und Diebstahl von Kryptowährungen fest. Über 28.000 Nutzer waren betroffen. Der Angriff zielte hauptsächlich auf Nutzer aus Russland ab. Die Trojaner wurden in unlizenzierten Programmen getarnt, die über auf GitHub erstellte betrügerische Websites sowie über auf YouTube veröffentlichte bösartige Links verbreitet wurden.

Im November fanden unsere Spezialisten mehrere neue Modifikationen des Trojaners Android.FakeApp.1669, der unerwünschte Websites laden kann. Der Trojaner Android.FakeApp.1669 zeichnet sich dadurch aus, dass er die Adresse der zu ladenden betrügerischen Website aus der vom bösartigen DNS-Server gesendeten TXT-Datei erhält. Dazu verwendet er modifizierten Code der Open-Source-Bibliothek dnsjava. Der Trojaner funktioniert nur, wenn eine Internetverbindung über bestimmte Internetanbieter hergestellt wird. Sonst funktioniert die App als harmloses Programm.

Ende 2024 erkannten unsere Virenanalysten eine Hacker-Kampagne, die meist auf Nutzer aus Südostasien abzielte. Während den Angriffen wurden mehrere bösartige Anwendungen und Hacking-Methoden verwendet, z.B. die eBPF-Technologie (extended Berkeley Packet Filter), die zur erweiterten Kontrolle des Linux-Netzwerksubsystems und der Funktion von Prozessen dient und bei Cyberkriminellen immer populärer wird. Die Hacker verwendeten die eBPF-Technologie, um bösartige Prozesse und Netzwerkaktivitäten zu tarnen, vertrauliche Informationen zu sammeln sowie Firewalls und Angriffserkennungssysteme zu umgehen. Die Einstellungen des Trojaners wurden nicht auf einem Verwaltungsserver, sondern auf öffentlichen Plattformen wie GitHub gespeichert. Eine weitere Besonderheit dieser Kampagne war die Verwendung des Trojaners als Teil eines Frameworks, das in weiteren Angriffsphasen eingesetzt wird. Obwohl solche Tools nicht bösartig sind und beim IT-Sicherheitsaudit digitaler Systeme verwendet werden, erweitert ihre Funktionalität und Sicherheitslücken Hacking-Möglichkeiten.

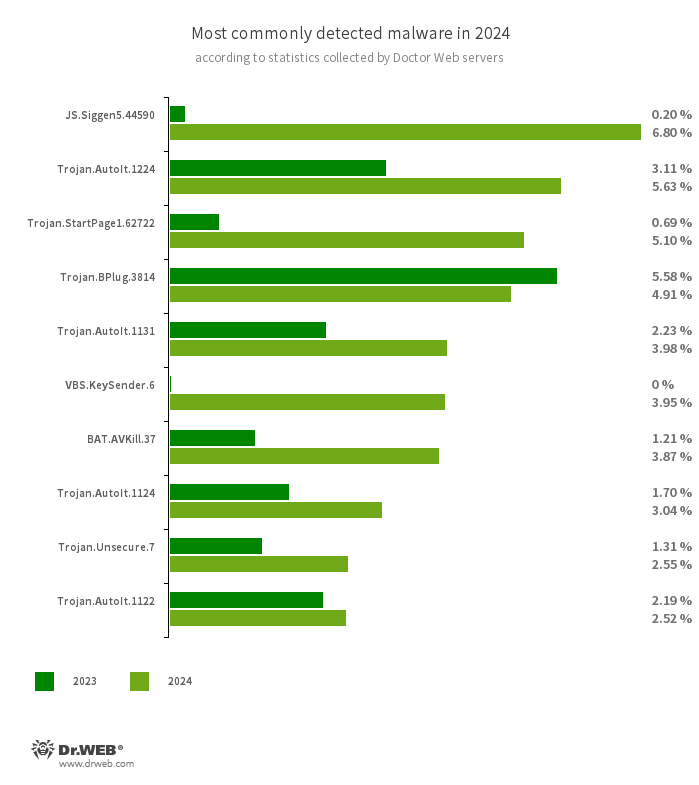

Viren

Im vorigen Jahr zeigte die Analyse der Statistiken von Dr.Web einen 26,20%igen Anstieg der Gesamtzahl erkannter Bedrohungen im Vergleich zum Jahr 2023. Die Zahl der einzigartigen Bedrohungen stieg um 51,22%. Zu den meistverbreiteten bösartigen Anwendungen gehörten in der Skriptsprache AutoIt geschriebene bösartige Anwendungen, die in andere Schadprogramme integriert werden, um deren Erkennung zu erschweren. Außerdem wurden Nutzer mit verschiedenen bösartigen Skripten und Werbetrojanern konfrontiert.

- JS.Siggen5.44590

- In die öffentliche JavaScript-Bibliothek es5-ext-main integrierter Schadcode. Zeigt eine bestimmte Meldung an, wenn das Paket auf einem Server mit der Zeitzone einer der Städte in Russland installiert ist.

- Trojan.AutoIt.1224

- Trojan.AutoIt.1131

- Trojan.AutoIt.1124

- Trojan.AutoIt.1222

- Gepackte Version des in der Skriptsprache AutoIt geschriebenen Trojaners Trojan.AutoIt.289. Er wird als Bestandteil einer aus mehreren bösartigen Programmen (Mining-Trojaner, Backdoors und weitere Module) bestehenden Bedrohung verbreitet und verhindert, dass die Payload des Trojaners erkannt wird.

- Trojan.StartPage1.62722

- Schadprogramm, das die Startseite in den Einstellungen des Webbrowsers ersetzt.

- Trojan.BPlug.3814

- Bösartige Komponenten der Browsererweiterung WinSafe. Diese Komponenten stellen ein in JavaScript geschriebenes Skript dar, das aufdringliche Werbung in Webbrowsern anzeigt.

- VBS.KeySender.6

- Bösartiges Skript, das in einer Endlosschleife nach Fenstern mit dem Text mode extensions, разработчика und розробника sucht und die Betätigung der Escape-Taste imitiert, um das Fenster zu schließen.

- BAT.AVKill.37

- Komponente des Trojaners Trojan.AutoIt.289. Dieses Skript startet weitere bösartige Komponenten, fügt diese zur Liste automatisch gestarteter Programme über den Windows-Aufgabenplaner sowie zur Ausnahmeliste von Windows Defender hinzu.

- Trojan.Unsecure.7

- Trojaner, der die Ausführung von Antivirenprogrammen und weiteren Schutztools über die AppLocker-Richtlinien in Windows verhindert.

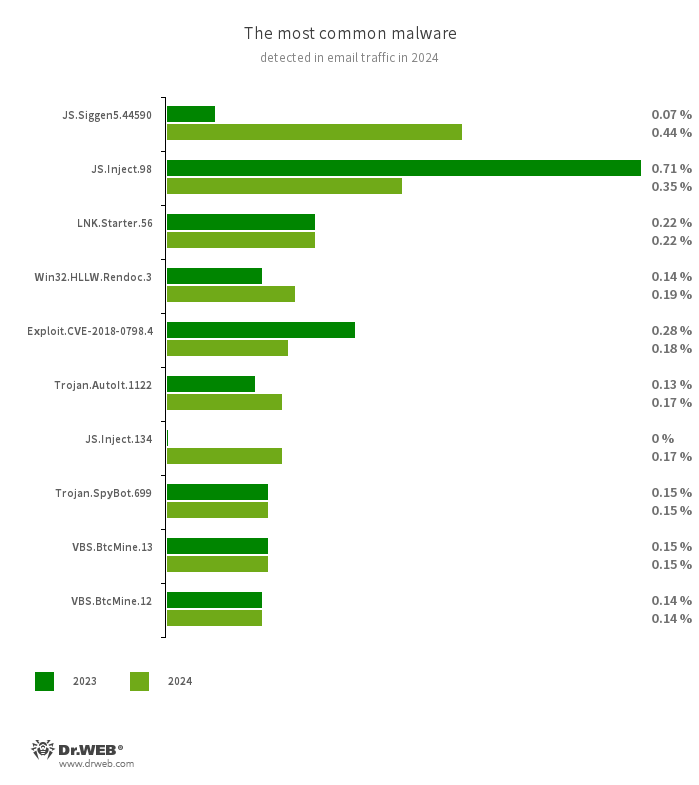

Im E-Mail-Verkehr wurden bösartige Skripte und verschiedene Trojaner (Backdoors, Downloader, Dropper, Spyware, Miner etc.) am häufigsten verbreitet. Außerdem wurden Phishing-Dokumente verbreitet, die gefälschte Anmeldeformulare populärer Websites enthielten. Zudem wurden Nutzer mit Würmern und anderen bösartigen Anwendungen konfrontiert, die Schwachstellen von Microsoft Office-Dateien ausnutzen.

- JS.Siggen5.44590

- In die öffentliche JavaScript-Bibliothek es5-ext-main integrierter Schadcode. Zeigt eine bestimmte Meldung an, wenn das Paket auf einem Server mit der Zeitzone einer der Städte in Russland installiert ist.

- JS.Inject

- Bösartige, in JavaScript geschriebene Skripte, die Schadcode in den HTML-Code von Webseiten integrieren.

- LNK.Starter.56

- Erkennung einer speziell aufgebauten Verknüpfung, die über Wechseldatenträger verbreitet wird. Das Icon des Programms zeigt ein Laufwerk, um Nutzer irrezuführen. Beim Öffnen des Programms werden bösartige VBS-Skripte ausgeführt, die sich in einem versteckten Ordner auf demselben Wechseldatenträger befinden.

- Win32.HLLW.Rendoc.3

- Netzwerkwurm, der unter anderem über Wechselmedien verbreitet wird.

- Exploit.CVE-2018-0798.4

- Exploit, der Schwachstellen von Microsoft Office ausnutzt und es ermöglicht, beliebigen Code auszuführen.

- Trojan.AutoIt.1122

- Gepackte Version des in der Skriptsprache AutoIt geschriebenen Trojaners Trojan.AutoIt.289. Er wird als Bestandteil einer aus mehreren bösartigen Programmen (Mining-Trojaner, Backdoors und weitere Module) bestehenden Bedrohung verbreitet und verhindert, dass die Payload des Trojaners erkannt wird.

- Trojan.SpyBot.699

- Banking-Trojaner mit mehreren Modulen. Kann bösartige Anwendungen auf das infizierte Gerät herunterladen und beliebigen Code ausführen.

- VBS.BtcMine.13

- VBS.BtcMine.12

- Bösartiges, in VBS geschriebenes Skript, das ein heimliches Minen von Kryptowährungen ermöglicht.

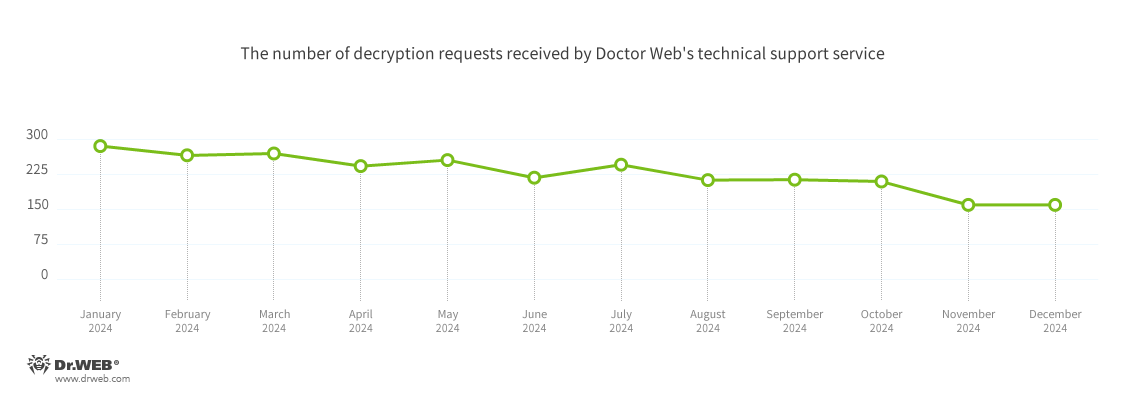

Encoder

Im Vergleich zum Jahr 2023 erhielt das Virenlabor von Doctor Web 33,05% weniger Anfragen zur Entschlüsselung von Dateien. Das Diagramm zeigt die Änderung der Anzahl solcher Anfragen:

Am häufigsten wurden in 2024 folgende Encoder verbreitet:

- Trojan.Encoder.35534 (13,13% der Anfragen)

- Encoder, der auch als Mimic bekannt ist. Bei der Suche nach zu verschlüsselnden Zieldateien nutzt der Trojaner die Bibliothek everything.dll des legitimen Programms Everything, das für die schnelle Suche nach Dateien auf Windows-Computern konzipiert ist.

- Trojan.Encoder.3953 (12,10% der Anfragen)

- Es gibt mehrere Versionen und Modifikationen dieses Encoders. Sie verwenden den Verschlüsselungsalgorithmus AES-256 im CBC-Modus.

- Trojan.Encoder.26996 (7,44% der Anfragen)

- Verschlüsselungstrojaner, der als STOP Ransomware bekannt ist. Der Trojaner versucht, einen privaten Schlüssel vom Remote-Server zu erhalten. Falls der Versuch fehlschlägt, verwendet er einen integrierten Schlüssel. Der Trojaner verwendet den Verschlüsselungsalgorithmus Salsa20.

- Trojan.Encoder.35067 (2,21% der Anfragen)

- Encoder, auch bekannt als Macop (eine der Modifikationen des Trojaners Trojan.Encoder.30572). Zeichnet sich durch eine kleine Größe (30-40 KB) aus. Der Trojaner enthält keine fremden Kryptografiebibliotheken und verwendet ausschließlich CryptoAPI-Funktionen zur Verschlüsselung. Verwendet den Verschlüsselungsalgorithmus AES-256. Die Schlüssel werden mithilfe von RSA-1024 geschützt.

- Trojan.Encoder.37369 (2,10% der Anfragen)

- Modifikation des Encoders #Cylance ransomware. Verwendet den Verschlüsselungsalgorithmus ChaCha12 und den Schlüsselaustausch auf Basis von Curve25519 (X25519).

Betrug im Internet

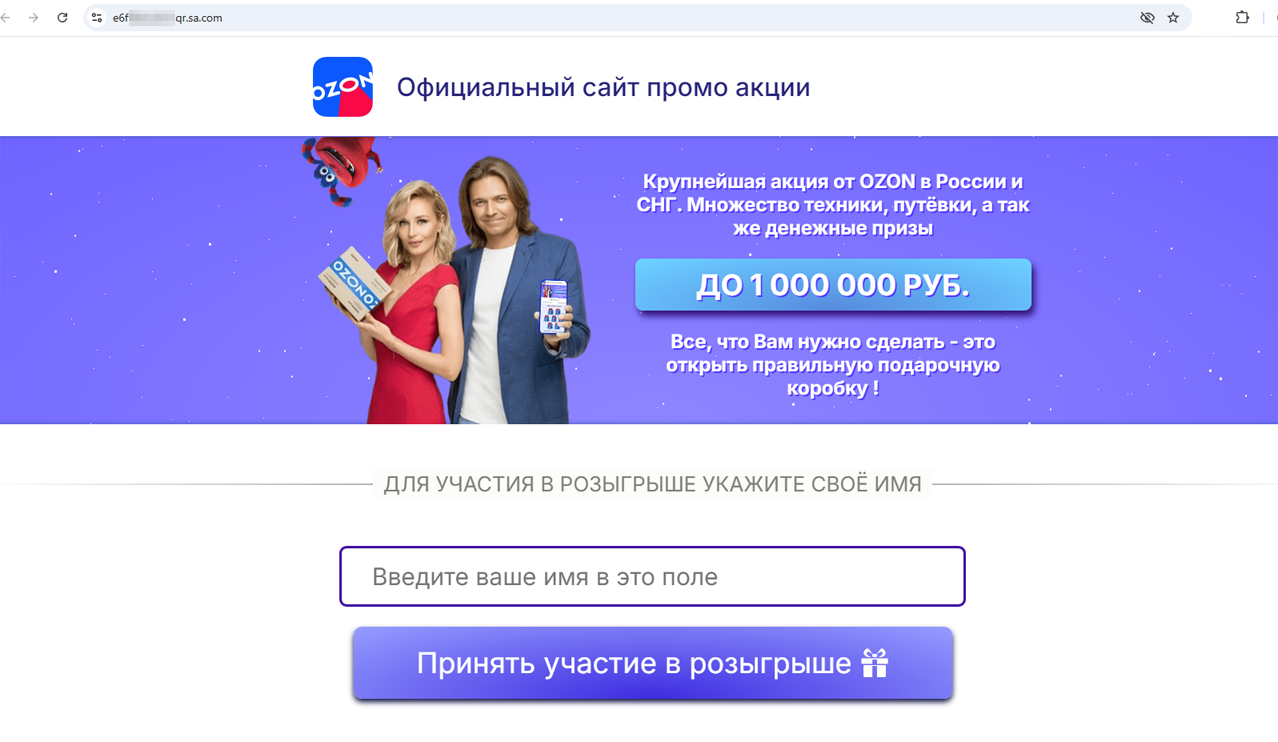

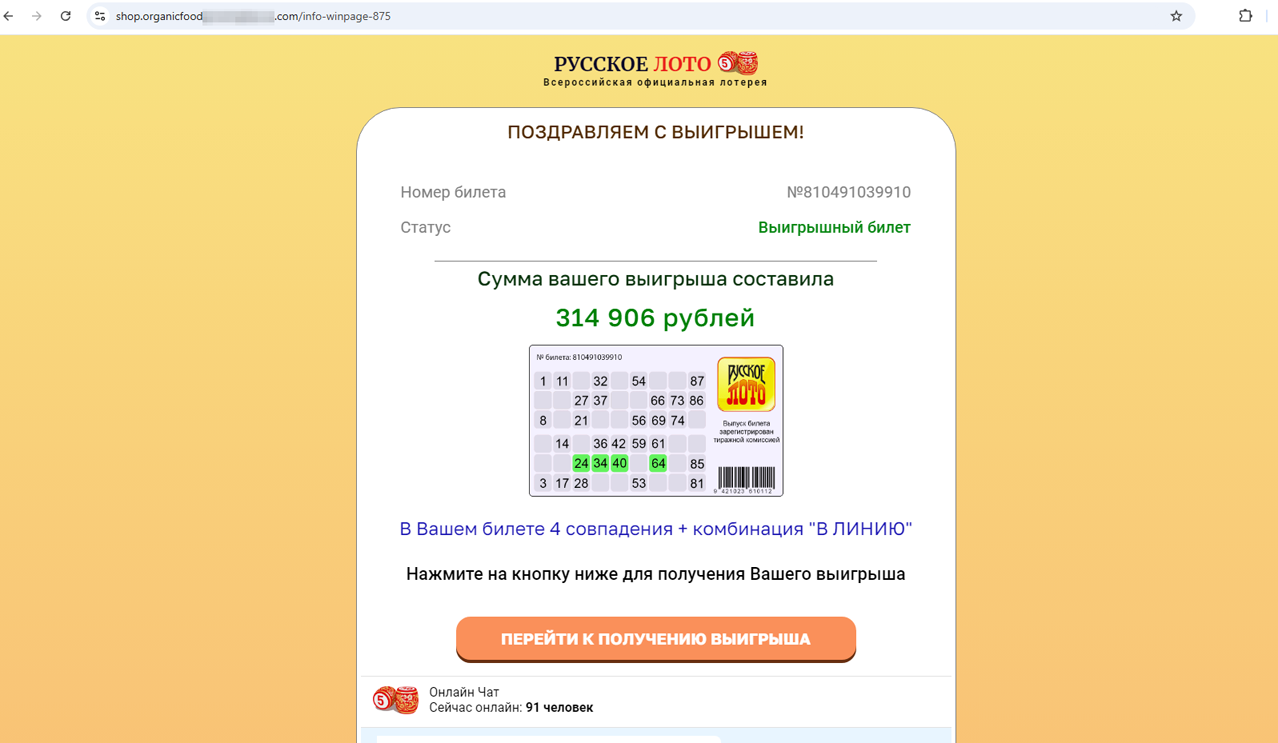

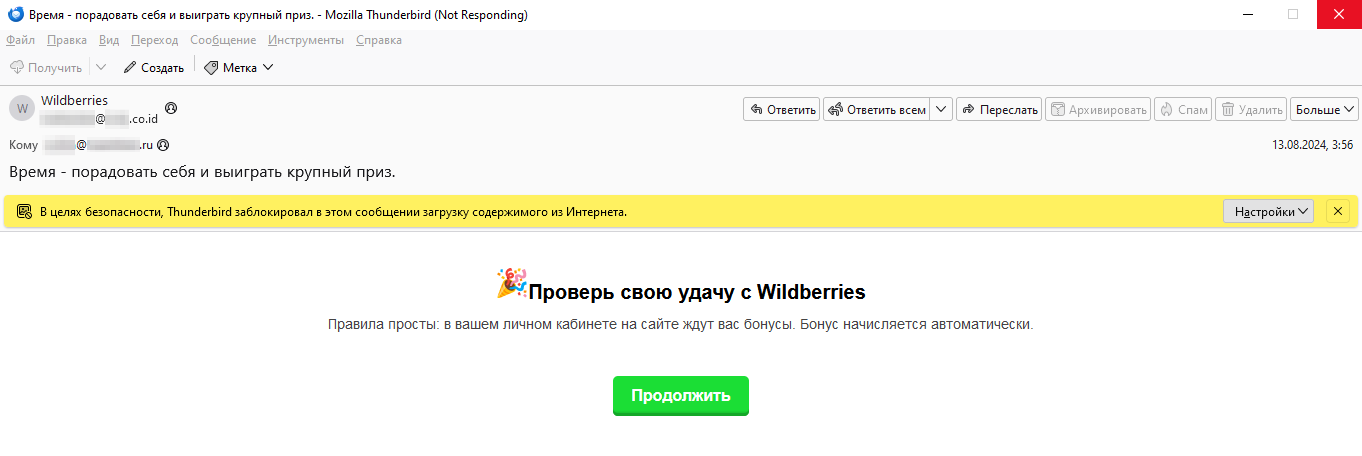

Im Laufe des Jahres beobachteten die Internetanalysten von Doctor Web eine hohe Aktivität von Internetbetrügern. Nach wie vor wurden betrügerische Websites verbreitet, die bekannte Onlineshops und soziale Netzwerke nachahmten. Nutzer wurden aufgefordert, an Verlosungen und Werbeaktionen teilzunehmen, „gewannen“ einen Preis und mussten eine „Gebühr“ / „Provision“ zahlen.

Betrügerische Website eines Onlineshops. Nutzer werden aufgefordert, an einer angeblichen Verlosung teilzunehmen

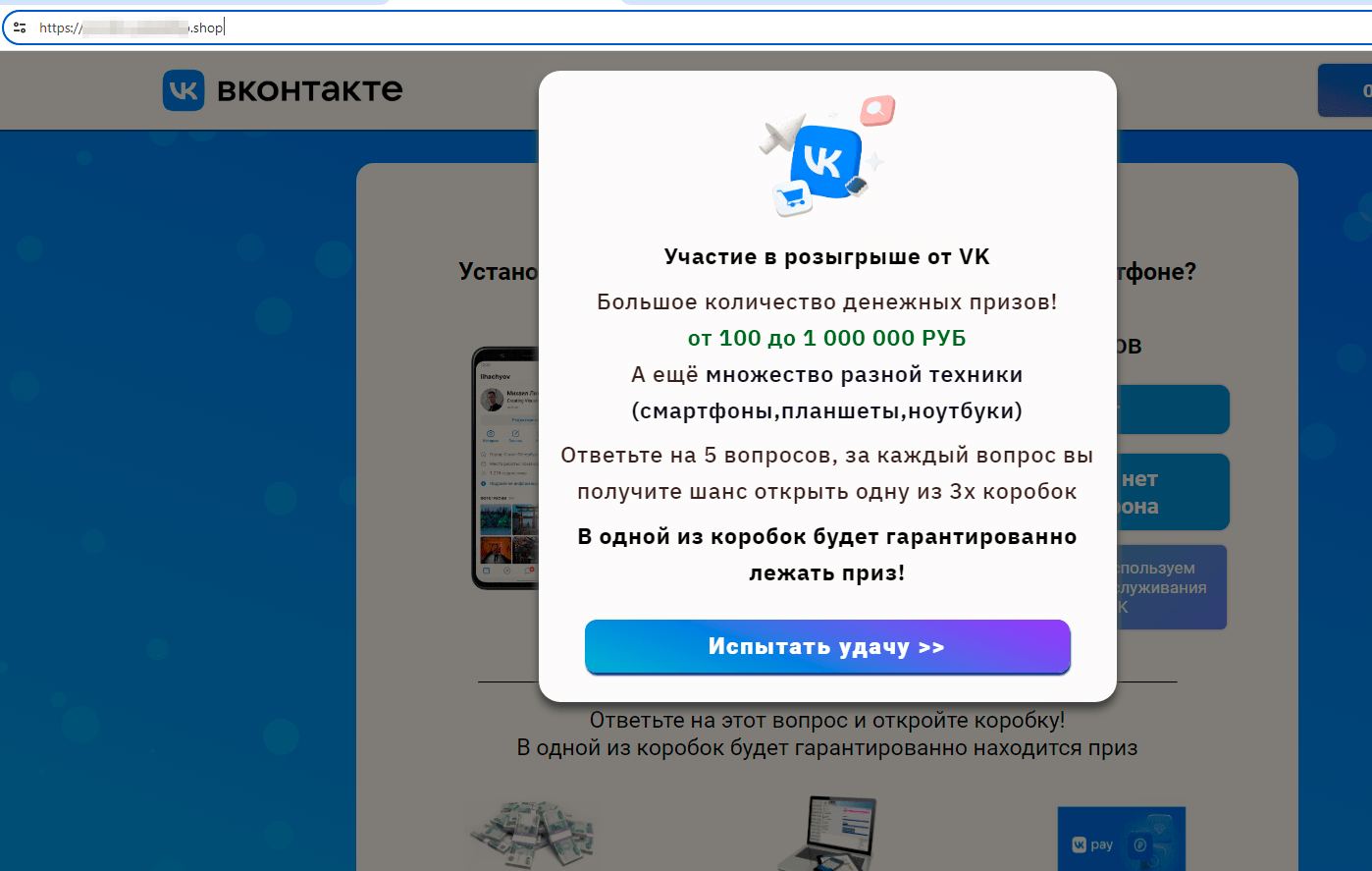

Gefälschte Website eines sozialen Netzwerks. Nutzer werden aufgefordert, ihr Glück zu versuchen, um einen Preis zu erhalten

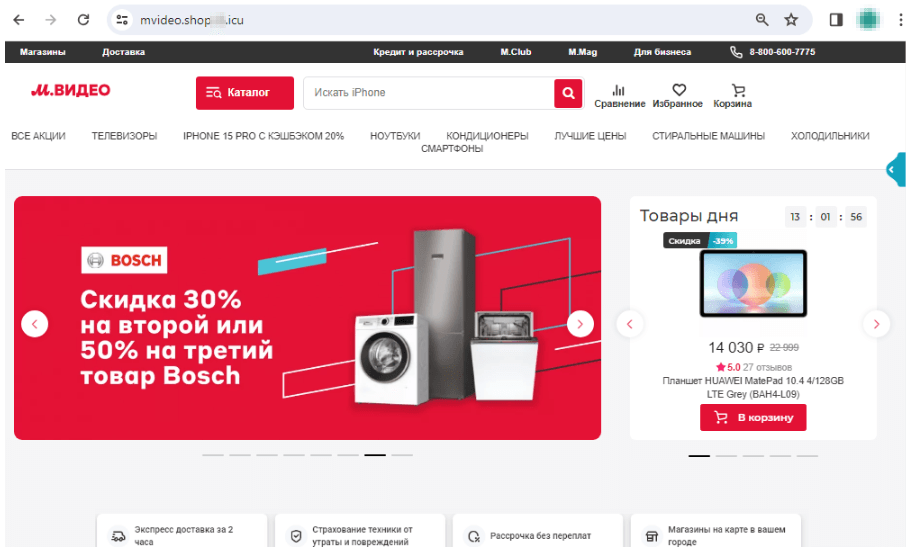

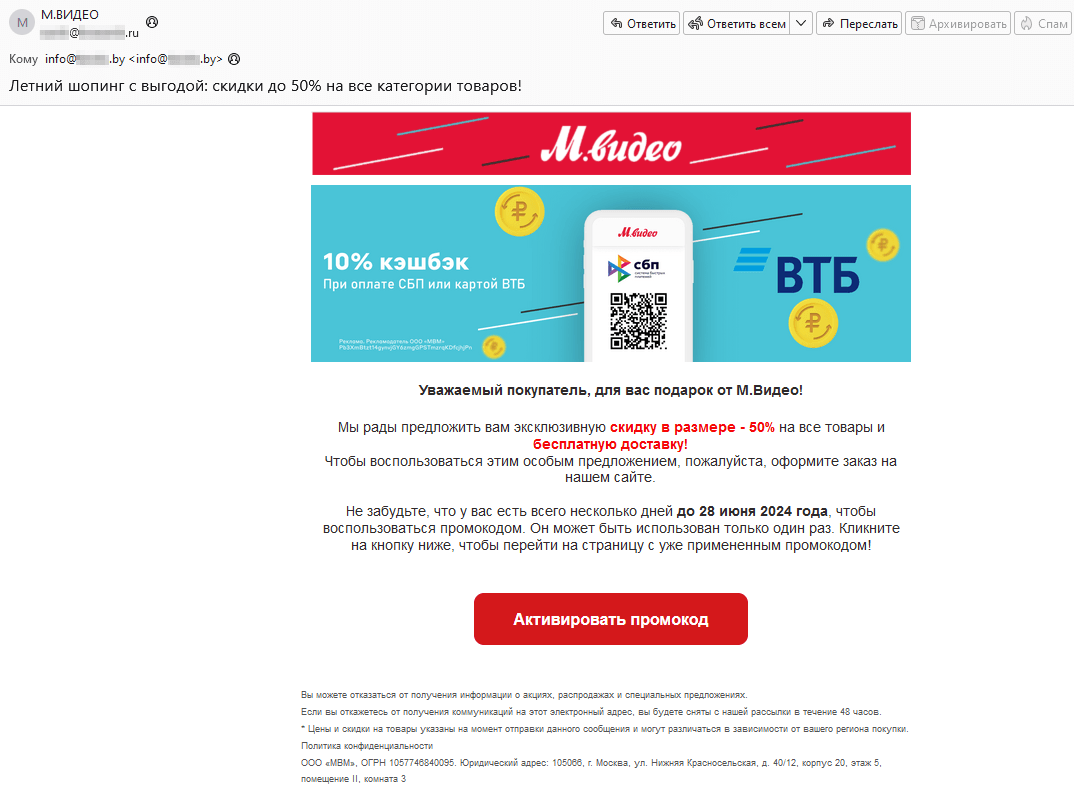

Zudem wurden gefälschte Websites von Elektrohandelsketten verbreitet, auf denen Waren mit einem hohen Rabatt angeboten wurden. Im vorigen Jahr nutzten Betrüger das in Russland populäre SBP-System („System für Sofort-Überweisungen“), um Geld zu stehlen.

Gefälschte Website einer Elektrohandelskette. Nutzern werden hohe Rabatte versprochen

Auf der betrügerischen Website wird das potenzielle Opfer aufgefordert, die Bestellung über das SBP-System zu bezahlen

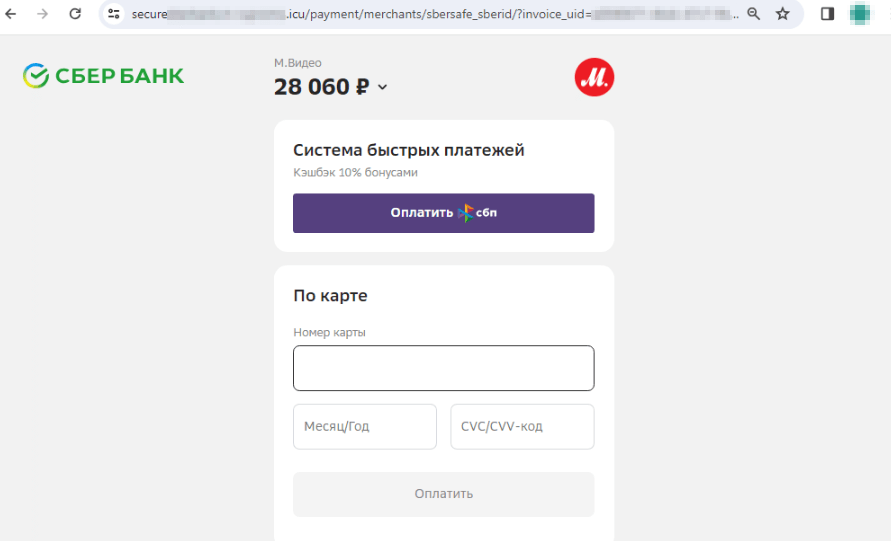

Nach wie vor wurden Websites verbreitet, auf denen angeblich kostenlose Lottoscheine angeboten wurden. In diesen Lotterien „gewinnt“ jeder Teilnehmer. Um den Preis zu erhalten, muss das Opfer eine „Provision“ zahlen.

Der Nutzer hat angeblich einen großen Geldbetrag gewonnen und wird dazu aufgefordert, eine „Provision“ zu zahlen, um das gewonnene Geld zu erhalten

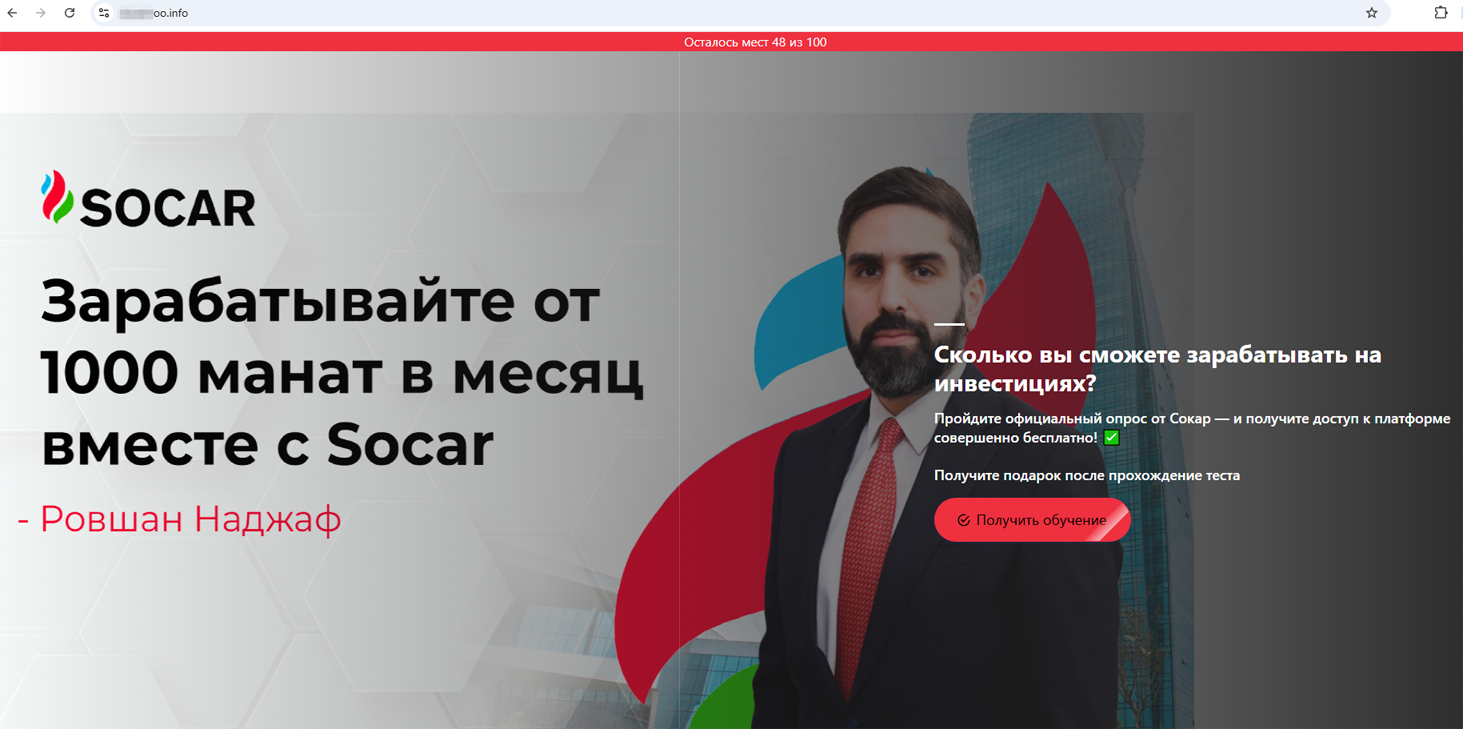

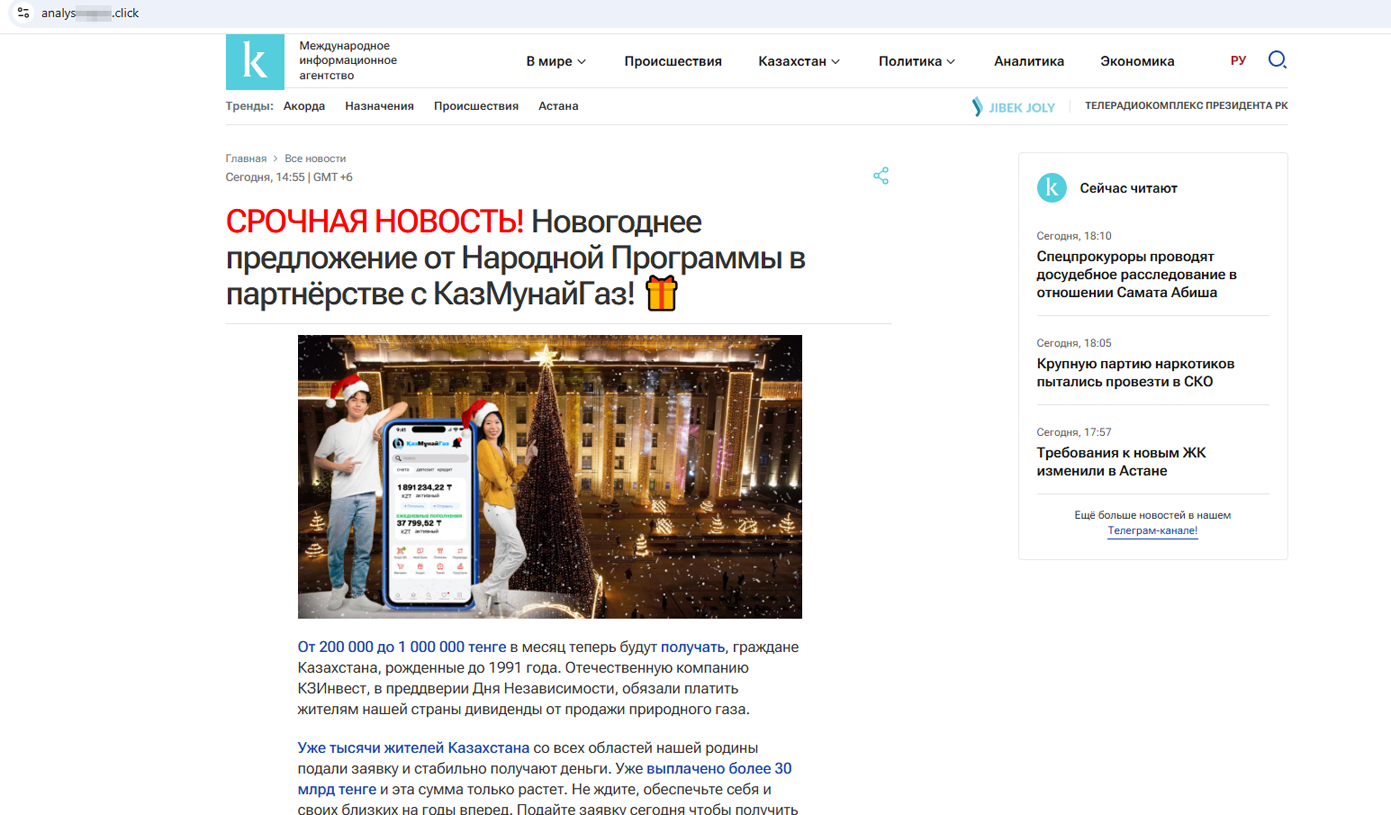

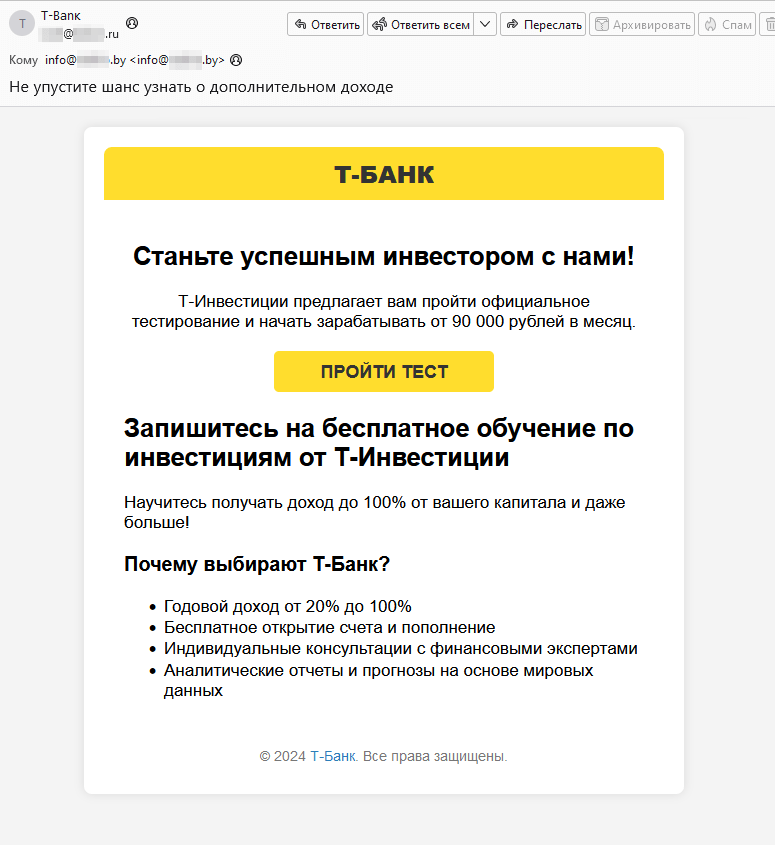

Außerdem verbreiteten Cyberkriminelle gefälschte Websites von Finanzunternehmen. Nutzer wurden aufgefordert, profitabel zu investieren, am Handel von Kryptowährungen oder Erdöl- und Gashandel zu verdienen oder Sozialleistungen zu beantragen. Häufig wurde mit prominenten Personen geworben, um mehr Nutzer anzulocken. Hier einige Beispiele für solche Websites:

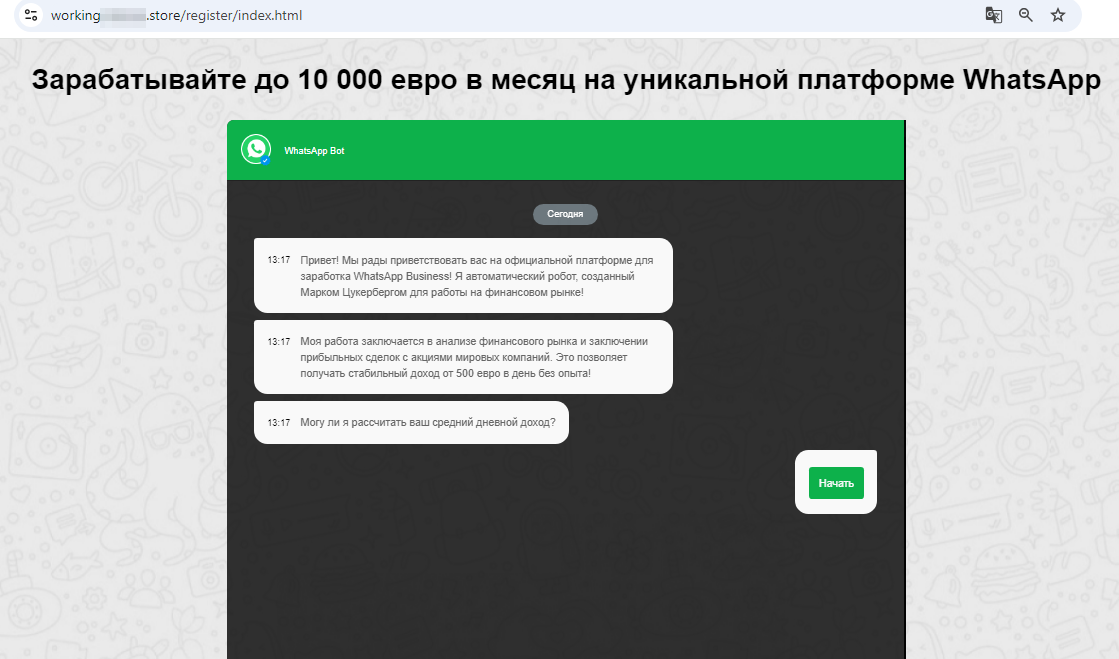

Auf der betrügerischen Website wird den Nutzern angeboten, monatlich 10.000 Euro auf WhatsApp zu verdienen

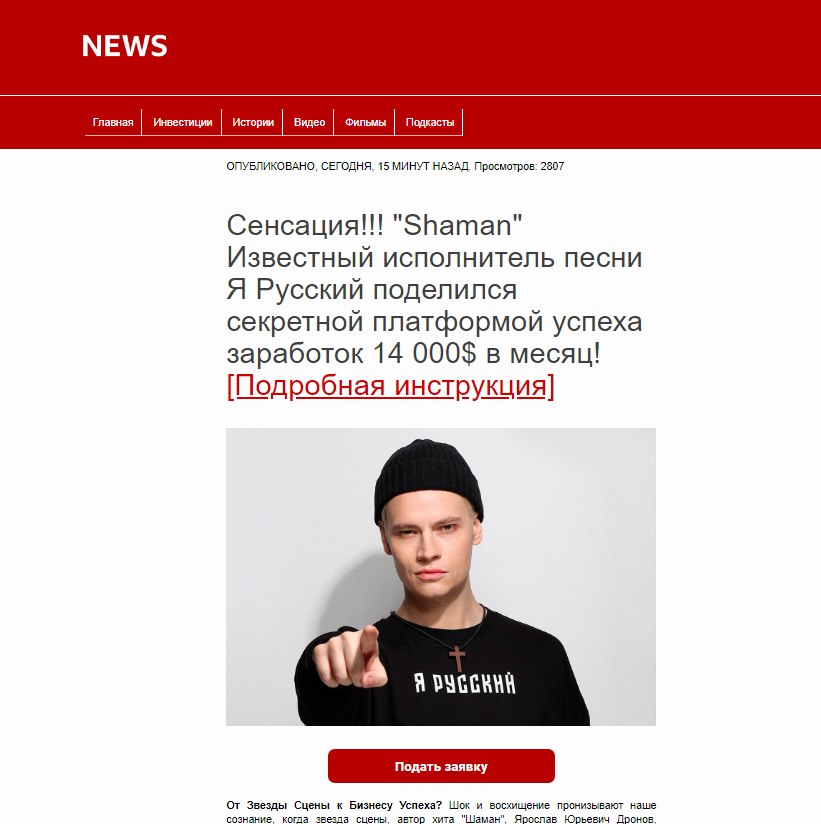

Ein bekannter russischer Sänger wirbt angeblich für eine Online-Plattform, auf der man 14.000 US-Dollar monatlich verdienen kann

Auf der gefälschten Website eines Erdöl- und Gasunternehmens wird dem Nutzer ein hohes Investitionseinkommen versprochen

Betrügerische Websites, die bekannte Investitionsplattformen nachahmen

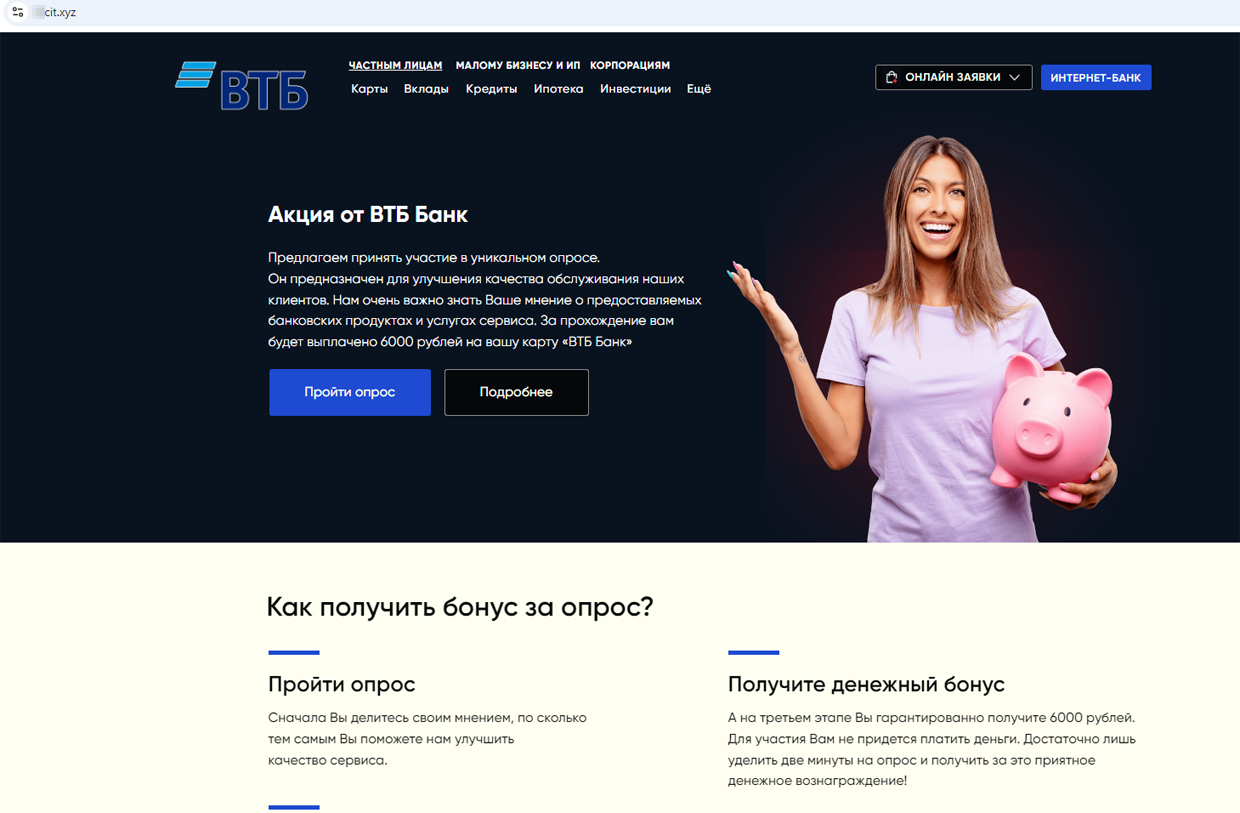

Unsere Spezialisten erkannten neue Betrugsschemas. Nutzern wurde Geld für die Teilnahme an Umfragen zur Servicequalität versprochen. Um an einer Umfrage teilzunehmen, musste der Nutzer personenbezogene Informationen (Vor- und Nachname, Handynummer, Bankdaten etc.) angeben.

Auf der gefälschten Website einer Bank werden Nutzer aufgefordert, an einer Umfrage zur Servicequalität teilzunehmen und Geld dafür zu erhalten

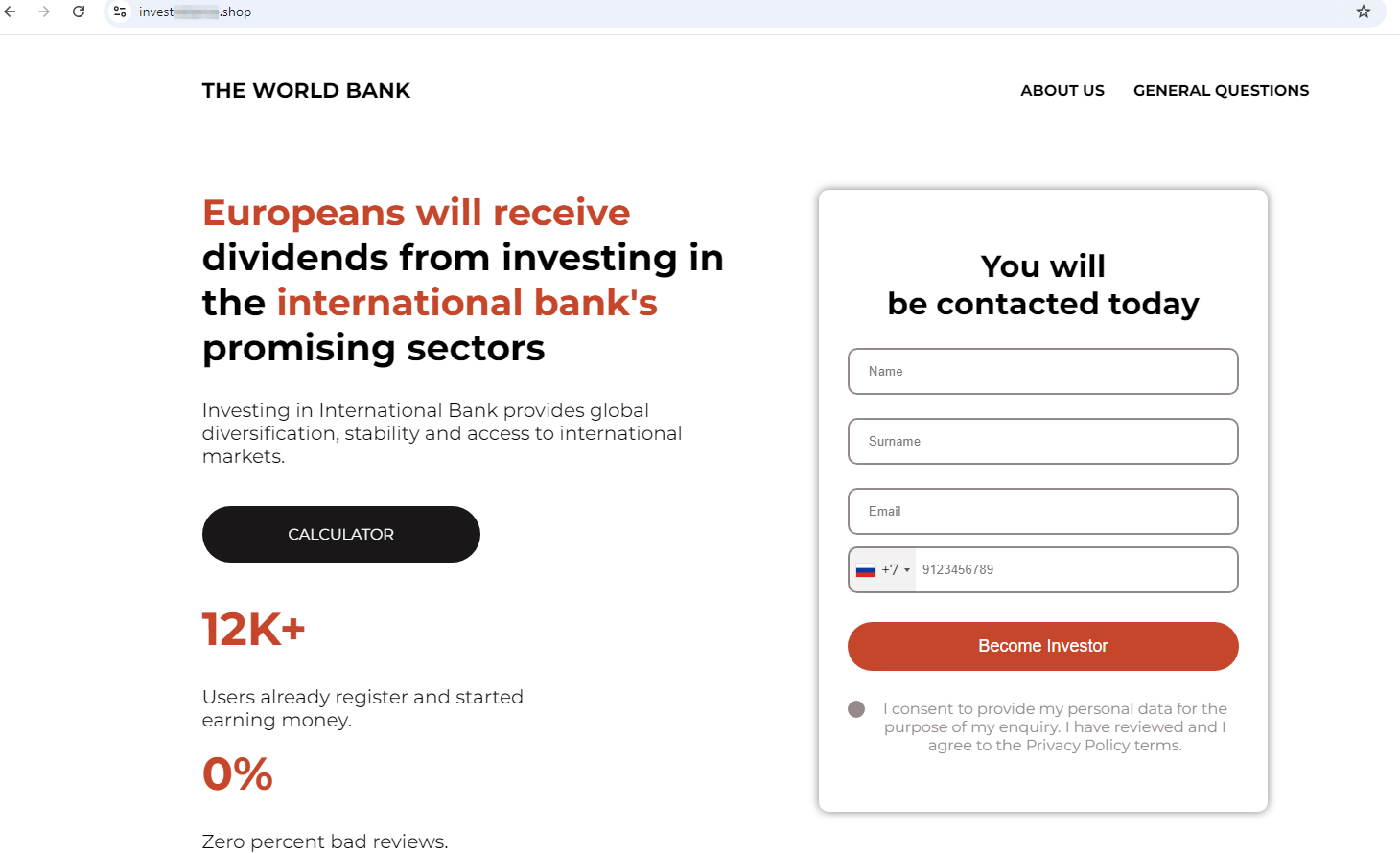

Solche betrügerischen Websites wurden in verschiedenen Ländern verbreitet. Auf dem untenstehenden Screenshot werden Nutzern aus Europa hohe Dividenden versprochen:

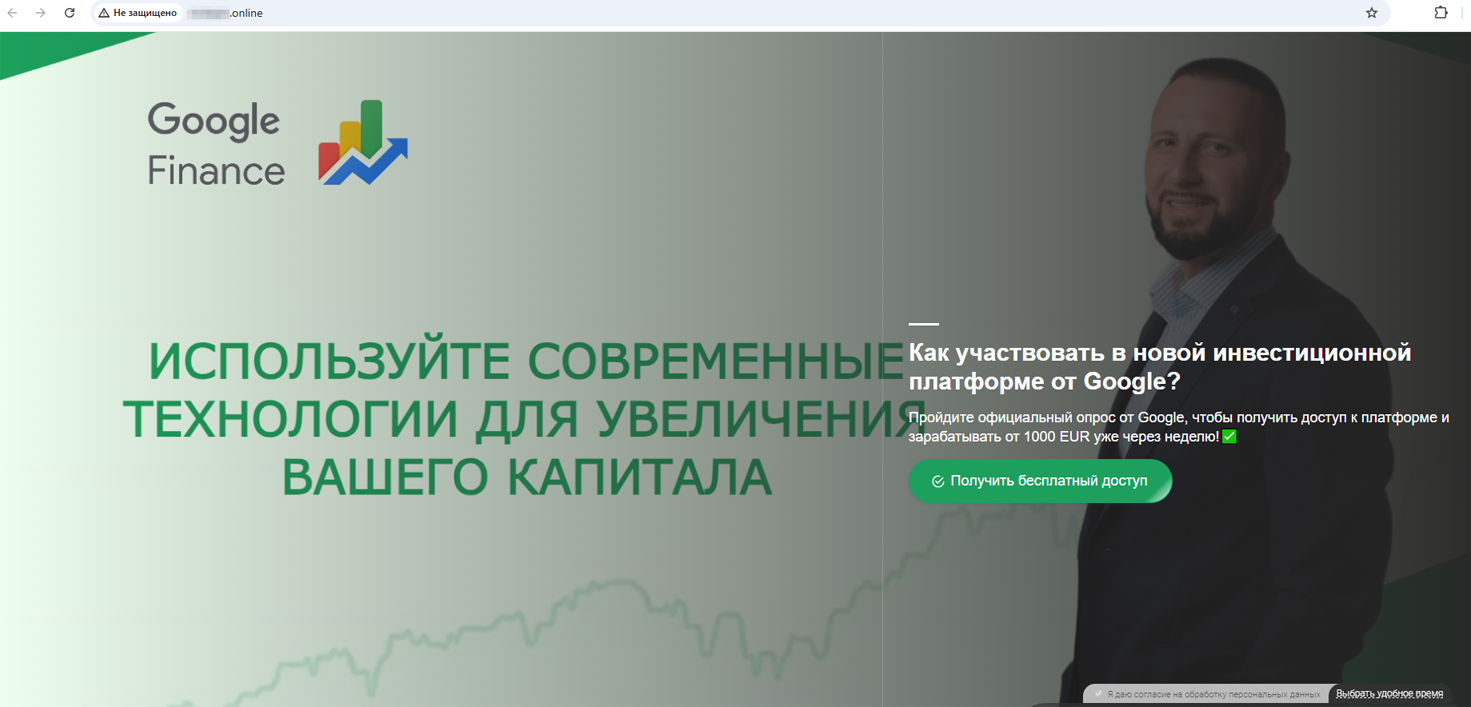

Hier wird für „eine neue Investitionsplattform von Google“ geworben, auf der man angeblich 1000 Euro verdienen kann:

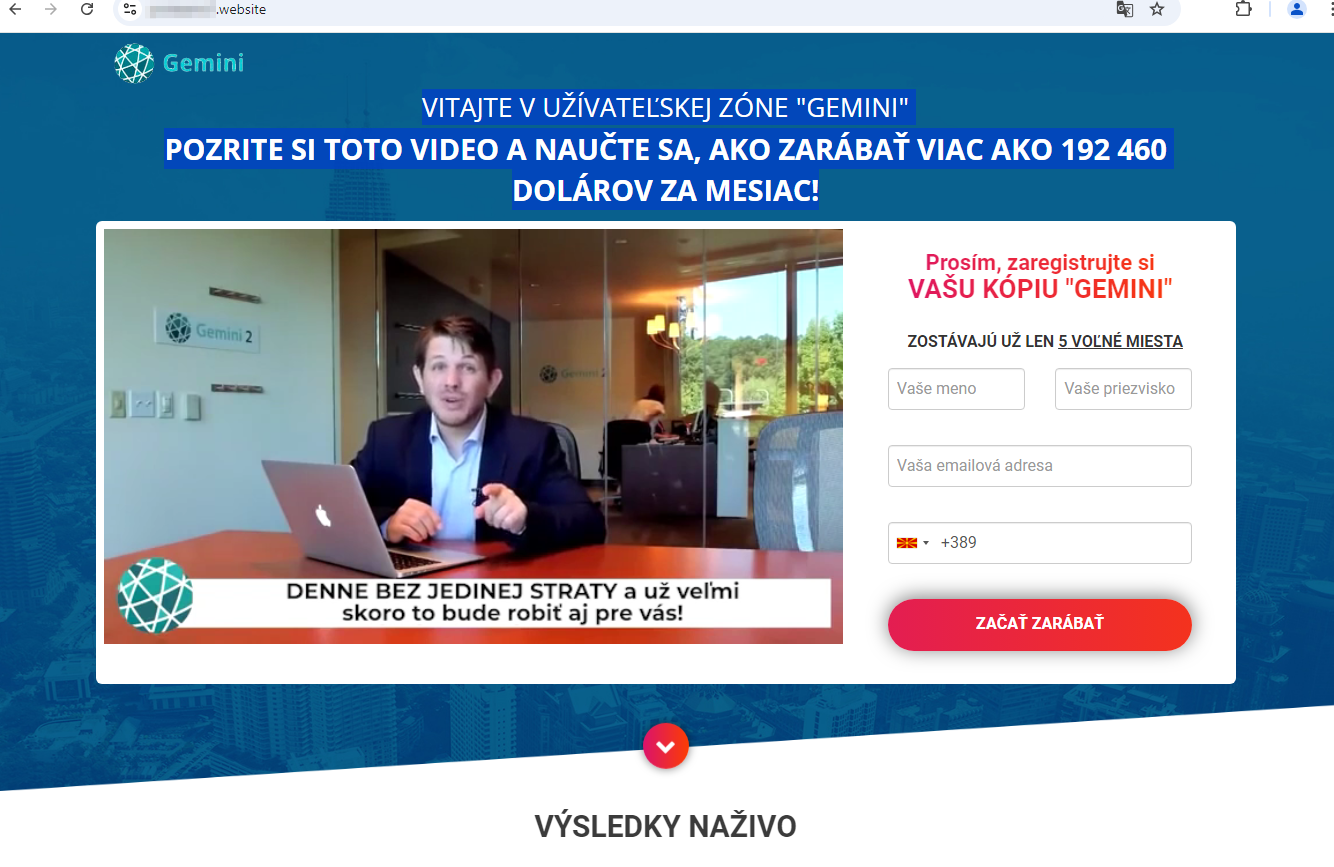

Nutzern aus der Slowakei wird ein hohes Einkommen aus Investitionen versprochen:

Nutzer aus Aserbaidschan werden 1000 Manat monatlich durch Erdöl- und Gashandel versprochen:

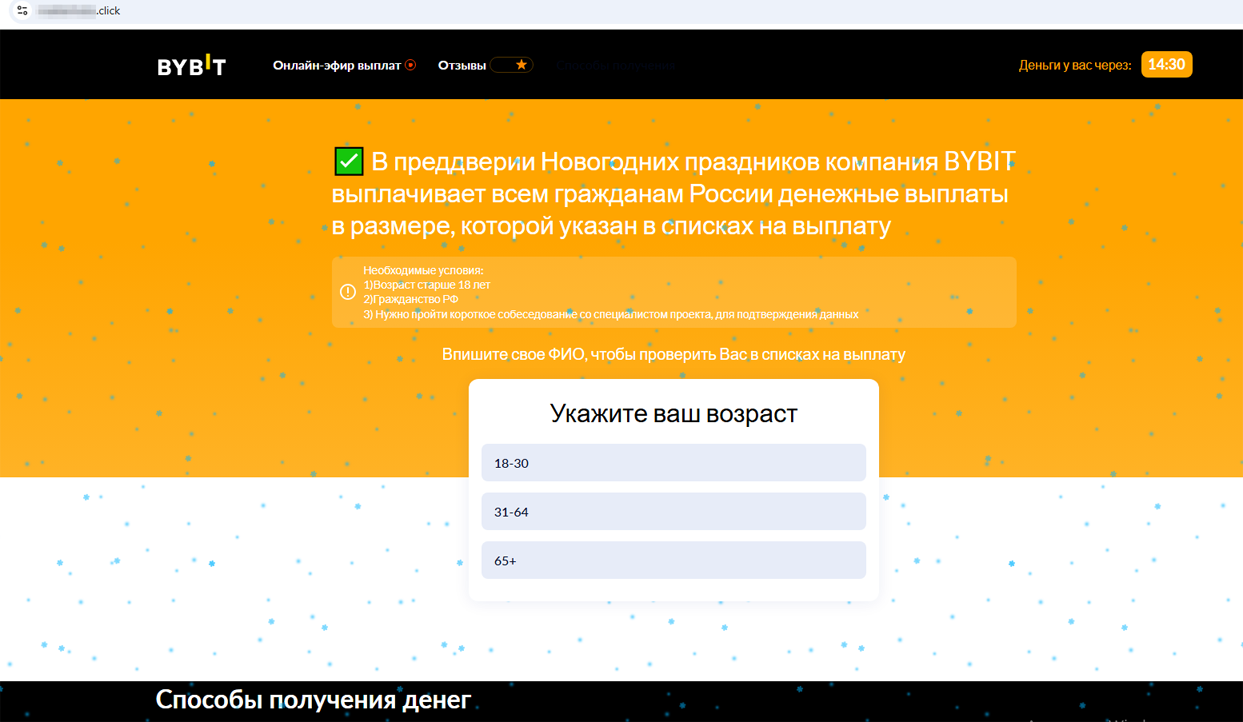

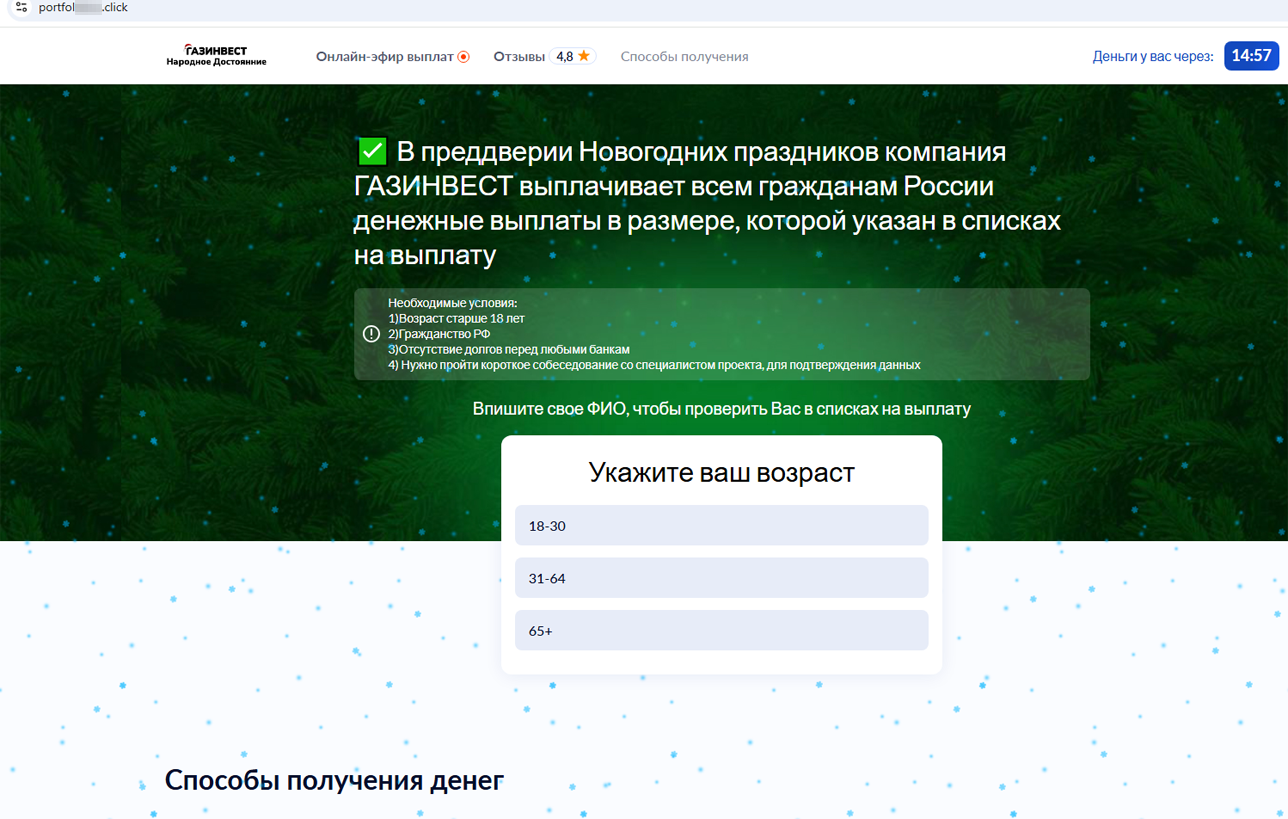

Am Ende des Jahres wurde das Thema „Weihnachten und Neujahr“ aktiv ausgenutzt. Auf gefälschten Ressourcen wurden Nutzern „Neujahrsgeschenke“ im Namen von Krypto-Börsen versprochen:

Auf der betrügerischen Website wird potenziellen Opfern weisgemacht, sie könnten Geld als Neujahrsgeschenk erhalten:

Auf der betrügerischen Website werden Nutzern aus Kasachstan hohe Dividenden als Geschenk zum Unabhängigkeitstag und zum Neujahrsfest versprochen:

Im Laufe des Jahres wurden mehrere Phishing-Websites erkannt, auf denen Online-Schulungskurse angeboten wurden. Häufig ahmten sie das Design originaler Schulungsplattformen nach. Um „einen Spezialisten zu konsultieren“, musste der Nutzer seine persönlichen Daten angeben.

Gefälschte Website, die eine originale Schulungsplattform nachahmt

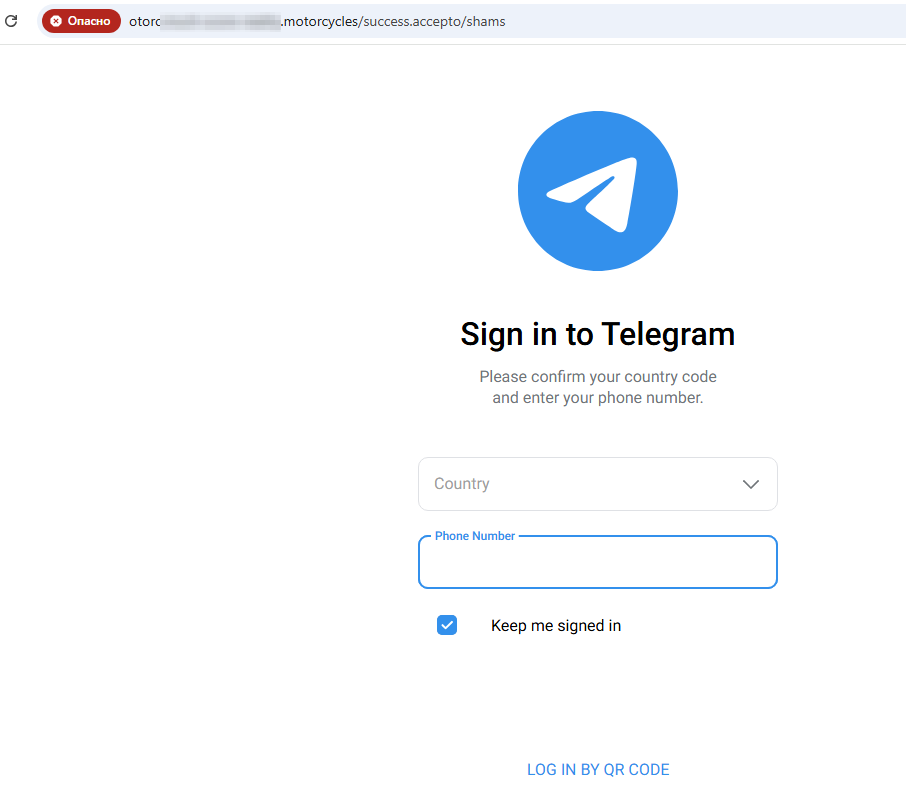

Es wurden viele Versuche des Diebstahls von Telegram-Konten festgestellt. Auf solchen Websites wurden Nutzer aufgefordert, ihre Stimme für einen der Teilnehmer eines Wettbewerbs abzugeben. Es wurden Phishing-Websites verbreitet, auf denen angeblich Wettbewerbe für Kinder veröffentlicht wurden. Um die Stimmabgabe zu „bestätigen“, muss der Nutzer seine Handynummer angeben. An diese Nummer wird ein „Bestätigungscode“ gesendet. Der Nutzer gibt den Code auf der Website ein und verschafft Cyberkriminellen so Zugriff auf seinen Account.

Auf der Phishing-Website werden Nutzer aufgefordert, ihre Stimme für eines der Kinderbilder abzugeben

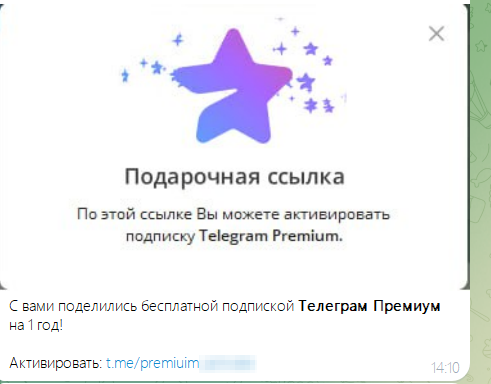

Auf einigen betrügerischen Websites wurde Nutzern ein kostenloses Telegram-Premium-Abo versprochen. Der Nutzer gibt seine Account-Daten ein. Diese werden an Cyberkriminelle weitergeleitet und der Account wird gestohlen. Bemerkenswert ist, dass Links zu solchen Internetressourcen unter anderem über Telegram verbreitet werden. Die tatsächliche URL-Adresse der Zielwebsite unterscheidet sich jedoch von der Adresse, die dem Nutzer angezeigt wird.

Phishing-Nachricht auf Telegram. Der Nutzer wird aufgefordert, auf den Link zu klicken, um Telegram Premium kostenlos zu abonnieren. Die angezeigte URL-Adresse unterscheidet sich von der Adresse der Website, zu der der Link führt

Phishing-Website, die beim Klick auf den Link aus einer betrügerischen Nachricht geöffnet wird

Nach dem Klick auf den Phishing-Link wird ein gefälschtes Telegram-Anmeldeformular angezeigt

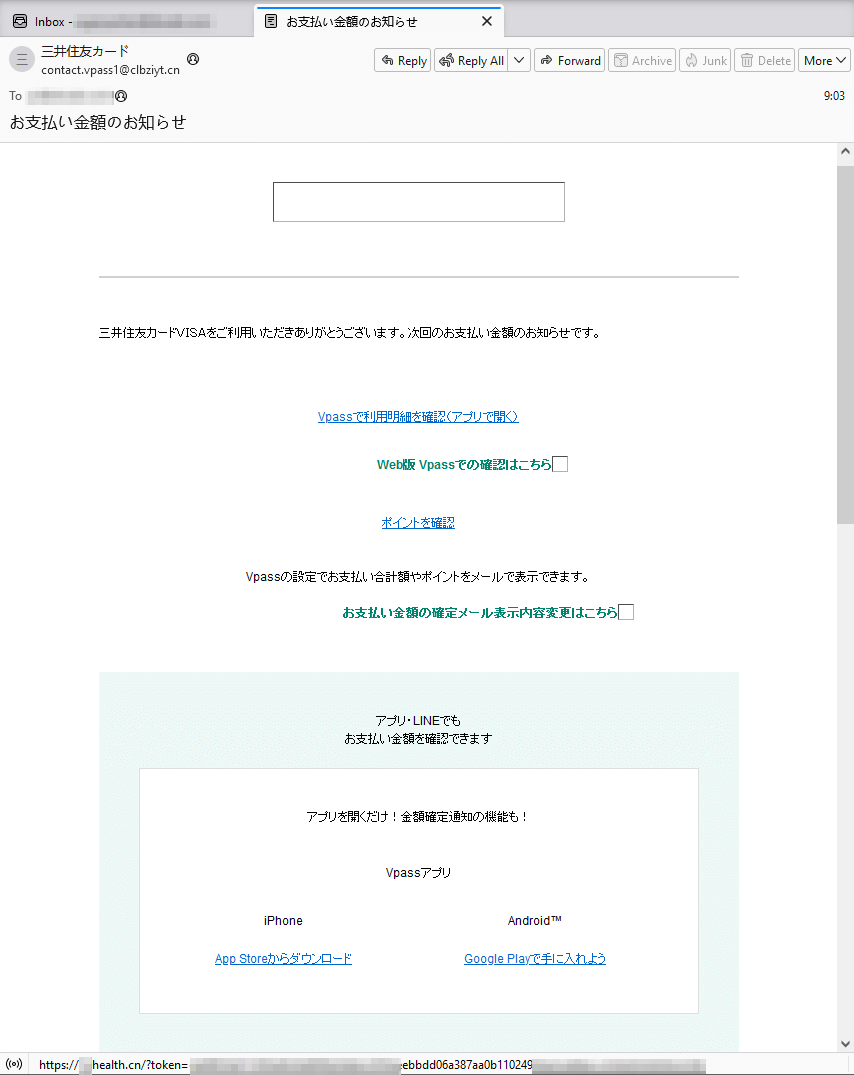

Links zu betrügerischen Websites wurden unter anderem im E-Mail-Verkehr verbreitet. Im Laufe des Jahres erkannten unsere Internetanalysten zahlreiche Spam-Kampagnen. Viele japanische Nutzer wurden angeblich im Namen einer Bank über einen Kauf informiert und aufgefordert, auf den angezeigten Link zu klicken, um sich mit den „Zahlungsinformationen“ vertraut zu machen. In Wirklichkeit wurde eine Phishing-Website geöffnet.

In der Phishing-E-Mail wird der Nutzer aufgefordert, auf den Link zu klicken, um Informationen über einen Kauf anzuzeigen

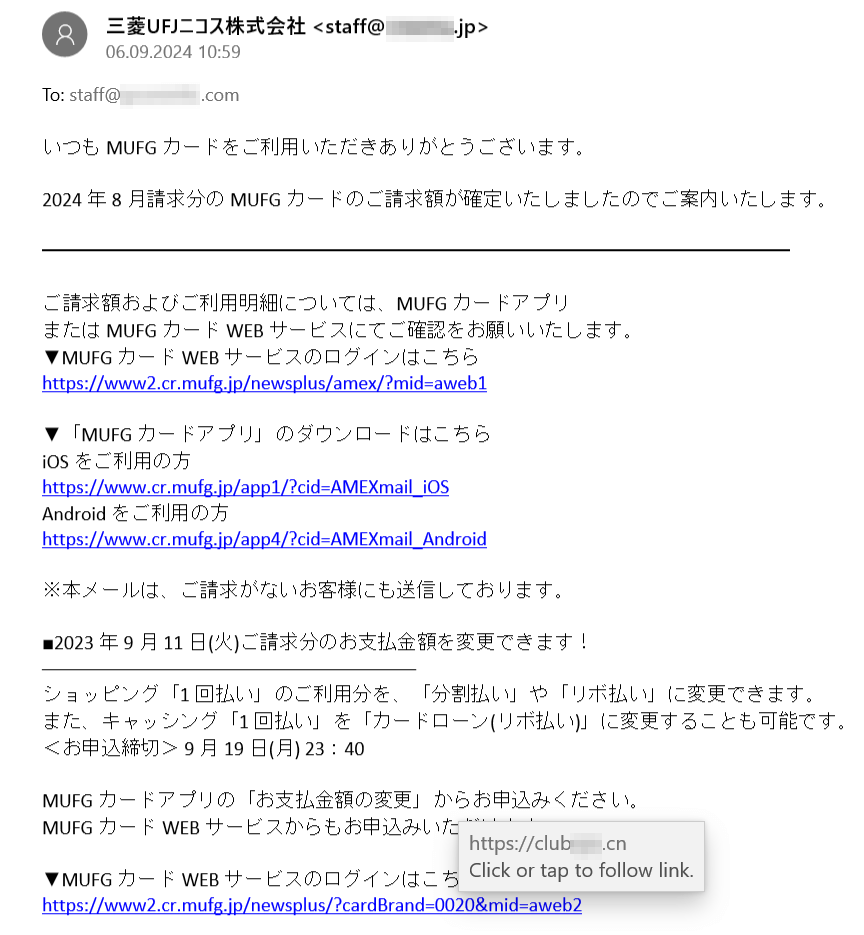

Außerdem wurden Nutzer mit betrügerischen E-Mails konfrontiert, die als Bankbenachrichtigungen (z.B. Informationen über monatliche Ausgaben) ausgegeben wurden. Phishing-Links sahen harmlos aus.

In Spammails wurden die echten Internetadressen von Banken angezeigt. Beim Klick wurden jedoch betrügerische Websites geöffnet

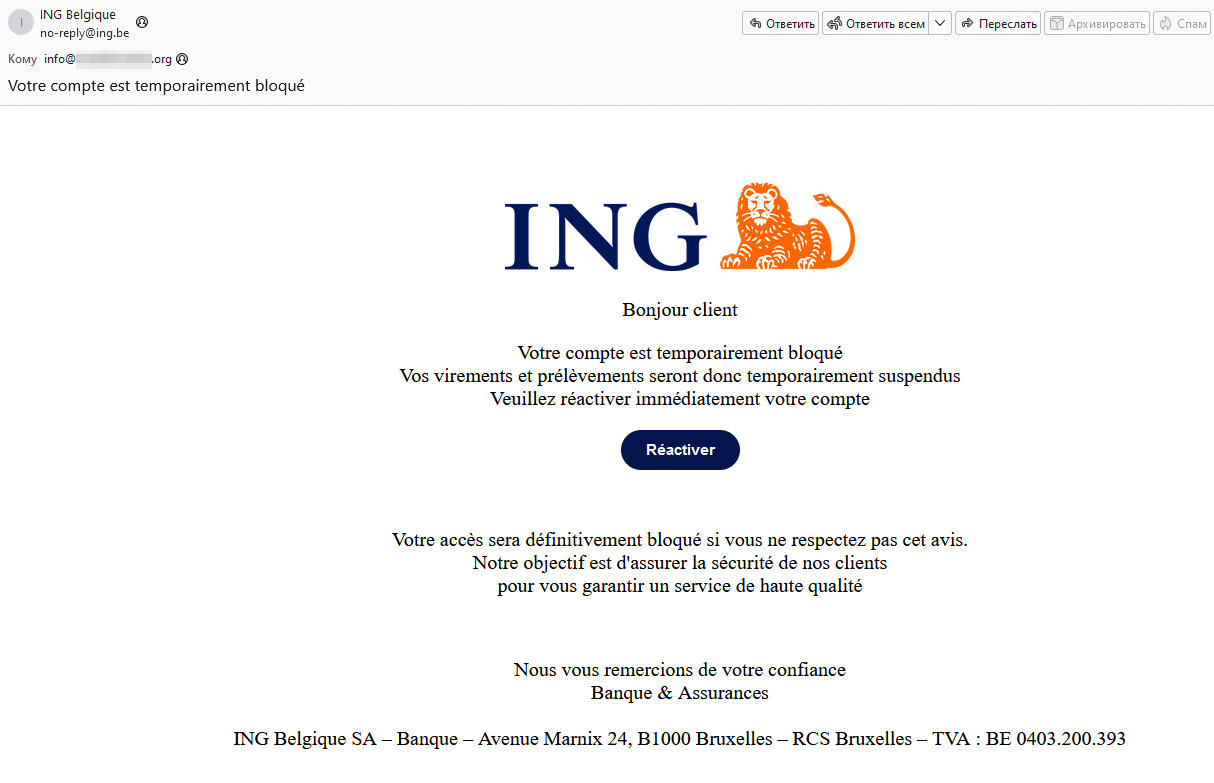

Auch europäische Nutzer wurden mit Spam-Kampagnen konfrontiert. Französischsprachige Nutzer (unter anderem Nutzer aus Belgien) wurden mit Phishing-E-Mails konfrontiert, die gefälschte Warnmeldungen über die Kontosperrung enthielten. Die Nutzer wurden aufgefordert, das Konto über einen Link zu entsperren. Beim Klick auf den Link wurde eine betrügerische Website geöffnet.

Gefälschte Warnmeldung über die Kontosperrung

Unter englischsprachigen Nutzern wurden Spammails verbreitet, in denen Nutzer aufgefordert wurden, eine Geldüberweisung zu akzeptieren. Der Link in den E-Mails führte zu einem Phishing-Anmeldeformular. Die geöffnete Website imitiert die Website einer bekannten Bank.

In der Spam-Mail wird der Nutzer aufgefordert, eine Zahlung in Höhe von 1218,16 US-Dollar zu akzeptieren.

Russische Nutzer wurden mit Spam-Mails konfrontiert, die Links zu Phishing-Websites enthielten. Häufig wurden Preise, hohe Rabatte, kostenlose Lottoscheine und profitable Investitionen versprochen. Hier einige Beispiele:

In der E-Mail wird der Nutzer aufgefordert, an einer Verlosung teilzunehmen

Der Nutzer wird aufgefordert, „profitabel zu investieren“

Die E-Mail enthält einen „Promo-Code“ einer Elektrohandelskette

Bedrohungen für Mobilgeräte

Laut Statistiken von Dr.Web Security Space für mobile Geräte wurden Android-Nutzer im Jahr 2024 am häufigsten mit Trojanern der Familie Android.HiddenAds konfrontiert, die ihre Präsenz im infizierten Android-System tarnen und aufdringliche Werbung anzeigen. Sie machten über ein Drittel aller erkannten Bedrohungen aus. Zu den aktivsten Bedrohungen dieser Familie gehören Android.HiddenAds.3956, Android.HiddenAds.3851, Android.HiddenAds.655.origin und Android.HiddenAds.3994. Außerdem wurden Trojaner der Familie Android.HiddenAds.Aegis verbreitet. Nach der Installation können sie automatisch starten. Aktiv waren die Trojaner Android.FakeApp, die in verschiedenen Betrugsschemas verwendet werden, und die Spyware-Trojaner Android.Spy.

Unter den unerwünschten Anwendungen waren Program.FakeMoney, Program.CloudInject und Program.FakeAntiVirus am aktivsten. Die erste fordert Nutzer auf, bestimmte Aufgaben zu erfüllen, um eine virtuelle Belohnung zu erhalten, die später angeblich gegen echtes Geld eingelöst werden kann. Bei der zweiten handelt es sich um ein modifiziertes Programm, in das verschleierter Code integriert wird, dessen Ausführung nicht kontrolliert werden kann. Die App verfügt über gefährliche Berechtigungen. Die dritte ahmt die Funktion von Virenschutzsoftware nach, meldet angebliche Bedrohungen und bewegt den Nutzer dazu, eine Vollversion der Software zu kaufen, um die erkannten Probleme zu „beheben“.

Tools der Familie Tool.SilentInstaller, die es ermöglichen, Android-Apps ohne Installation auszuführen, gehörten zu den meistverbreiteten Riskware-Programmen. Sie machten über ein Drittel aller Bedrohungen dieses Typs aus. Aktiv waren mithilfe des Tools NP Manager modifizierte Apps. Dr.Web erkennt sie als Tool.NPMod. In solche Apps wird ein Modul integriert, das es ermöglicht, die Verifizierung der digitalen Signatur nach der App-Modifikation zu umgehen. Häufig wurden mit dem Packer Tool.Packer.1.origin geschützte Apps und das Framework Tool.Androlua.1.origin erkannt. Dieses Framework ermöglicht es, installierte Android-Apps zu modifizieren und Lua-Skripte auszuführen, die potenziell gefährlich sind.

Zu den meistverbreiteten Adware-Programmen gehört die neue Familie Adware.ModAd mit knapp der Hälfte aller Vorfälle. Dabei handelt es sich um modifizierte WhatsApp-Versionen mit integriertem Schadcode, der bösartige Links lädt. Den zweiten Platz nahmen die Programme Adware.Adpush ein. An dritter Stelle steht die neue Familie Adware.Basement.

Im Vergleich zum Jahr 2023 stieg die Aktivität von Banking-Trojanern für Android. Unsere Spezialisten beobachteten eine steigende Verbreitung von Technologien, die Antivirenprogrammen die Erkennung und Analyse bösartiger Programme (z.B. Banking-Trojaner) erschweren. Dazu gehört z.B. die Modifizierung von ZIP-Archiven, auf denen APK-Dateien basieren, und der Konfigurationsdatei AndroidManifest.xml.

Außerdem wurde Android.SpyMax aktiv verbreitet. Dieses Spyware-Programm zielte meist auf Nutzer in Russland (46,23% der Vorfälle), Brasilien (35,46% der Vorfälle) und der Türkei (5,80% der Vorfälle) ab.

Im Laufe des Jahres erkannten die Virenanalysten von Doctor Web über 200 Bedrohungen auf Google Play, darunter Trojaner, die kostenpflichtige Dienste im Namen der Nutzer abonnieren, Spyware-Trojaner, betrügerische Anwendungen und Werbe-Apps. Insgesamt wurden sie über 26.700.000-mal heruntergeladen. Überdies wurde ein Cyberangriff auf Set-Top-Boxen unter Android-TV erkannt. Das modulare Backdoor-Programm e Android.Vo1d infizierte knapp 1.300.000 Geräte in 197 Ländern. Dieser Trojaner implementiert seine Komponenten in den Systembereich und kann auf Befehl von Cyberkriminellen weitere unerwünschte oder bösartige Anwendungen herunterladen und installieren.

Mehr Informationen über Bedrohungen für Mobilgeräte im Jahr 2024 finden Sie in unserem Virenrückblick.

Trends und Aussichten

Das vorige Jahr hat gezeigt, dass Cyberbedrohungen immer vielfältiger werden. Für Cyberkriminelle sind sowohl große Ziele (Unternehmen und staatliche Einrichtungen) als auch einfache Nutzer attraktiv. Unsere Analysen und Untersuchungen weisen darauf hin, dass Virenschreiber immer neue betrügerische Methoden und Hacking-Techniken verwenden. Neue Tricks und Technologien werden auch in massenhaften Infektionskampagnen verwendet. Im Jahr 2025 könnten neue Trojaner erscheinen, die die eBPF-Technologie zur Tarnung bösartiger Aktivitäten ausnutzen. Zudem sind neue gezielte Cyberangriffe (darunter mithilfe von Exploits) zu erwarten.

Cyberkriminelle suchen nach immer neuen Einkommensquellen, daher ist eine steigende Verbreitung von Banking- und Adware-Trojanern wahrscheinlich. Ebenso kann die Aktivität von Spyware-Anwendungen steigen.

Es werden wohl neue bösartige Programme nicht nur für Windows, sondern auch für Linux und macOS entwickelt. Wir erwarten neue Bedrohungen für mobile Geräte: Spyware, Banking-Trojaner sowie bösartige und unerwünschte Anwendungen. Nicht ausgeschlossen sind neue Cyberangriffe auf TV-Set-Top-Boxen und andere Geräte unter Android. Es ist höchstwahrscheinlich, dass neue Bedrohungen über Google Play verbreitet werden.