Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im Jahr 2024

30. Januar 2025

Unter den unerwünschten Anwendungen waren Programme am aktivsten, die Nutzer dazu auffordern, bestimmte Aufgaben zu erfüllen, um eine virtuelle Belohnung zu erhalten die später angeblich gegen echtes Geld eingelöst werden kann. Unter Riskware wurden Tools, die es ermöglichen, Android-Apps ohne Installation auszuführen, am häufigsten verbreitet. Zu den meistverbreiteten Adware-Programmen gehören modifizierte WhatsApp-Versionen mit integriertem Schadcode, der bösartige Links lädt.

Im Laufe des Jahres identifizierten die Virenanalysten von Doctor Web Hunderte neuer Bedrohungen auf Google Play, die insgesamt über 26.700.000-mal heruntergeladen wurden, darunter Spyware-Trojaner, Adware und unerwünschte Anwendungen.

Unsere Spezialisten erkannten einen Cyberangriff auf Set-Top-Boxen unter Android. Knapp 1.300.000 Geräte weltweit waren vom Backdoor-Programm Android.Vo1d betroffen, das den Systembereich infiziert und auf Befehl von Cyberkriminellen weitere Anwendungen herunterladen und installieren kann.

Die Virenanalysten von Doctor Web beobachteten eine steigende Verbreitung von Technologien, die Antivirenprogrammen die Erkennung und Analyse bösartiger Programme erschweren. Solche Anwendungen modifizieren ZIP-Archive, auf denen APK-Dateien für Android-Apps basieren, die Konfigurationsdatei AndroidManifest.xml etc. Am häufigsten wurden diese Technologien in Banking-Trojanern verwendet.

Haupttrends des Jahres

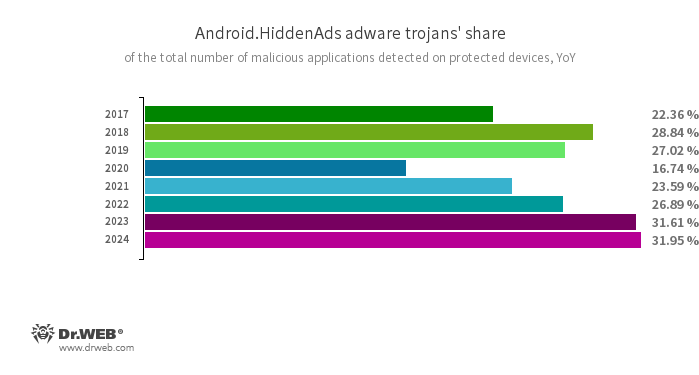

- Adware gehört nach wie vor zu den meistverbreiteten Bedrohungen

- Anstieg der Verbreitung von Adware-Trojanern

- Anstieg der Verbreitung der Banking-Trojaner Android.Banker, die Anmeldedaten für Online-Banking stehlen und Bestätigungscodes aus SMS-Nachrichten abfangen

- Verbreitung modifizierter APK-Dateien und deren Komponenten, die es ermöglichen, die Erkennung durch Antiviren zu umgehen, und die Analyse bösartiger Programme erschweren

- Anstieg der Anzahl der Verschlüsselungstrojaner Android.Locker und der Clicker Android.Click

- Zahlreiche neue Bedrohungen auf Google Play

Interessante Ereignisse in 2024

Im Mai 2024 berichteten wir über den Clicker-Trojaner Android.Click.414.origin, der in einer App für Sextoys und einer Fitness-App erkannt wurde. Die Apps wurden über Google Play verbreitet und insgesamt über 1.500.000-mal installiert. Android.Click.414.origin verfügt über eine modulare Architektur. Die Komponenten des Trojaners führen böswillige Aktivitäten aus. Der Trojaner öffnete Werbewebsites, scrollte durch den Seiteninhalt, gab Informationen in Formulare ein, schaltete Websites stumm und erstellte Screenshots, um den Inhalt zu analysieren und anschließend die gewünschten Bereiche anzuklicken. Außerdem leitete Android.Click.414.origin detaillierte Informationen über das infizierte Gerät an den Verwaltungsserver weiter. Bemerkenswert ist, dass der Clicker nicht auf allen Geräten aktiv war, z.B. startete er nicht auf Geräten, auf denen Chinesisch als Sprache der Benutzeroberfläche ausgewählt war.

Einige Versionen der Apps Love Spouse und QRunning tarnten den Trojaner Android.Click.414.origin

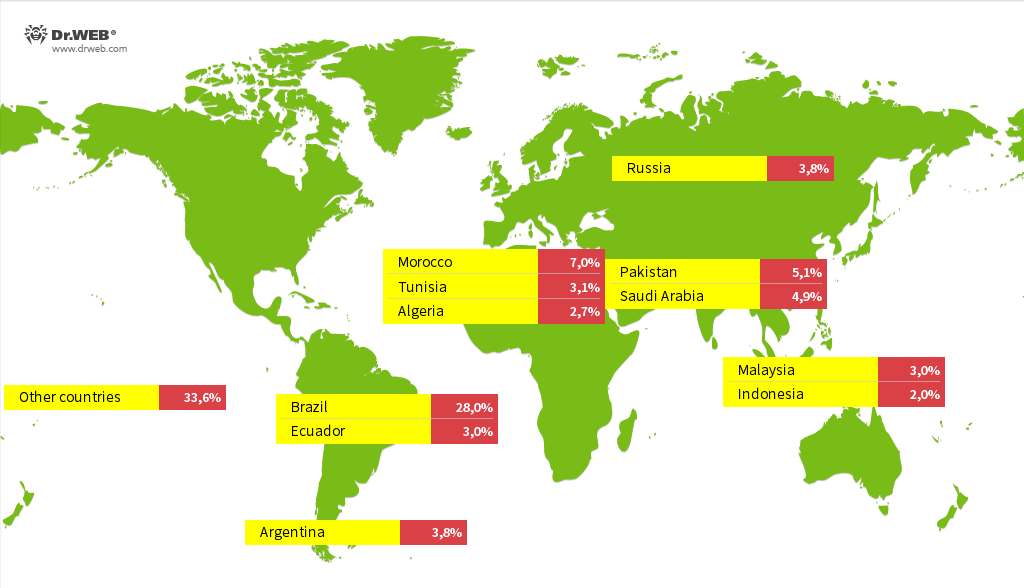

Im September veröffentlichten wir die Analyse des Angriffs auf Set-Top-Boxen unter Android TV durch das Backdoor-Programm Android.Vo1d. Mit diesem bösartigen Programm wurden knapp 1.300.000 Geräte in 197 Ländern infiziert. Bei Android.Vo1d handelt es sich um ein Backdoor-Programm, das seine Komponenten in den Systembereich implementiert und auf Befehl von Cybercriminellen weitere unerwünschte oder bösartige Anwendungen herunterladen und installieren kann, ohne dass der Nutzer dies bemerkt.

Länder, die am stärksten von Android.Vo1d betroffen waren

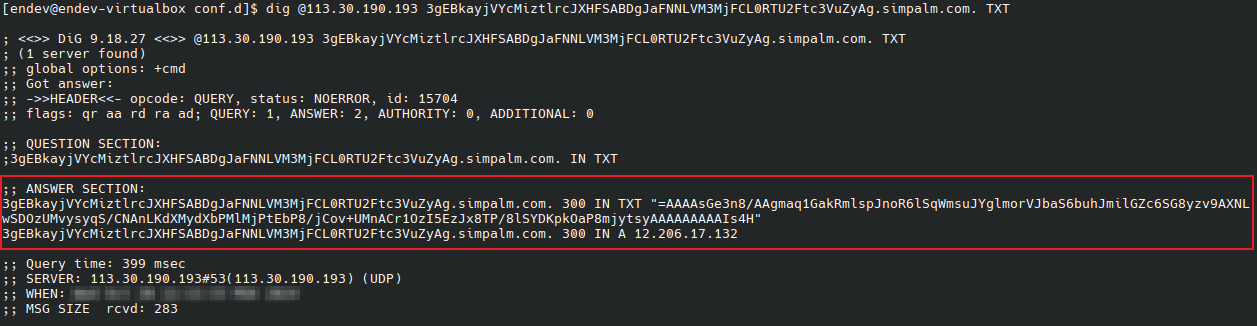

Im November berichteten unsere Virenanalysten darüber, dass Cyberkriminelle das DNS-Protokoll verwenden, um Trojaner (z.B. Android.FakeApp.1669) mit Verwaltungsservern zu verbinden. Android.FakeApp.1669 ist ein recht primitiver Trojaner, der dazu dient, bestimmte Websites zu laden. Der Trojaner zeichnet sich dadurch aus, dass er die Adresse der zu ladenden betrügerischen Website aus der vom bösartigen DNS-Server gesendeten TXT-Datei erhält. Dazu verwendet er modifizierten Code der Open-Source-Bibliothek dnsjava. Der Trojaner funktioniert nur, wenn eine Internetverbindung über bestimmte Internetanbieter hergestellt wird. Sonst funktioniert die App als harmloses Programm.

Beispiel für einen TXT-Eintrag, den der DNS-Server bei der Abfrage über das Linux-Dienstprogramm dig (während der Analyse von Android.FakeApp.1669 durch unsere Spezialisten) zurückgegeben hat

Statistik

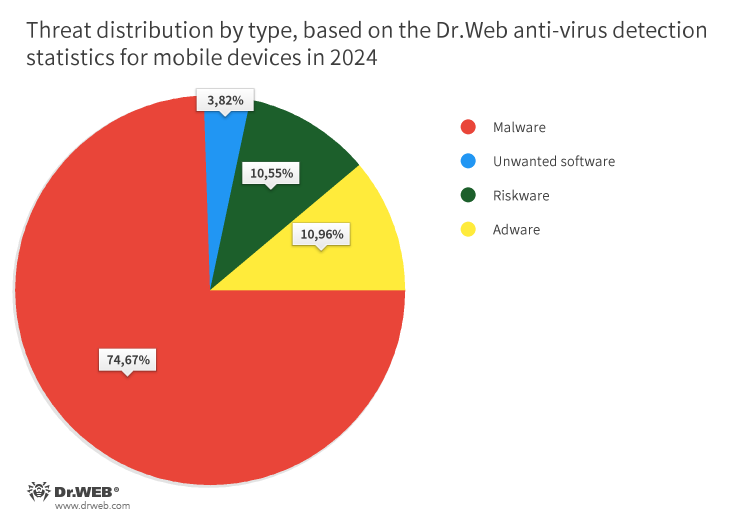

Laut Statistiken von Dr.Web Security Space für mobile Geräte gehören bösartige Anwendungen in 2024 zu den aktivsten Bedrohungen für Android. Ihr Anteil beträgt 74,67% aller erkannten Bedrohungen. An zweiter Stelle stehen Adware-Programme mit 10,96% der Vorfälle. Den dritten Platz nehmen Riskware-Anwendungen mit 10,55% der Vorfälle ein. An vierter Stelle kommen unerwünschte Anwendungen mit 3,82% der Vorfälle.

Bösartige Anwendungen

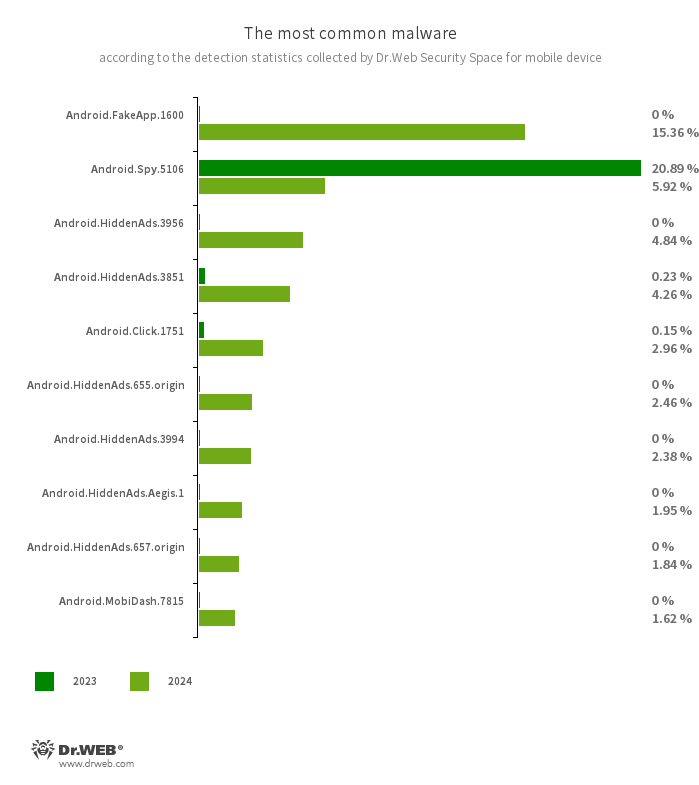

Zu den häufigsten bösartigen Anwendungen für Android gehören nach wie vor Werbetrojaner der Familie Android.HiddenAds. Im Vergleich zum Vorjahr stieg ihr Anteil um 0,34 Prozentpunkte und machte 31,95% aller von Dr.Web erkannten bösartigen Anwendungen aus.

Unter den Vertretern dieser Familie war der Trojaner Android.HiddenAds.3956 am aktivsten (15,10% erkannter Bedrohungen dieser Familie und 4,84% aller erkannten Bedrohungen). Bei dem Programm handelt es sich um eine der zahlreichen Modifikationen der Anwendung Android.HiddenAds.1994, mit der Nutzer seit mehreren Jahren konfrontiert werden. Die Modifikation Android.HiddenAds.3956 wurde 2023 entwickelt. Wir vermuteten, dass das Programm eine führende Position einnehmen kann. Außerdem wurden im Jahr 2024 neue Modifikationen verbreitet: Android.HiddenAds.3980, Android.HiddenAds.3989, Android.HiddenAds.3994, Android.HiddenAds.655.origin, Android.HiddenAds.657.origin etc.

Bemerkenswert sind Trojaner der Gruppe Android.HiddenAds.Aegis, die ebenso zur Familie Android.HiddenAds gehören. Sie zeichnen sich dadurch aus, dass sie automatisch starten können und über weitere Besonderheiten verfügen. Am häufigsten wurden die Modifikationen Android.HiddenAds.Aegis.1, Android.HiddenAds.Aegis.4.origin, Android.HiddenAds.Aegis.7.origin und Android.HiddenAds.Aegis.1.origin erkannt.

Die zweitaktivste Bedrohung ist die Familie Android.FakeApp – bösartige Anwendungen, die in verschiedenen Betrugsschemas verwendet werden. In 2024 betrug deren Anteil 18,28% aller erkannten Bedrohungen – 16,45 Prozentpunkte mehr als im Vorjahr. In der Regel laden diese Trojaner unerwünschte betrügerische Websites und Phishing-Seiten.

Auf Platz drei landeten Vertreter der Familie Android.Spy, die über die Spyware-Funktionalität verfügen. Ihr Anteil betrug 11,52% der Vorfälle (16,7 Prozentpunkte weniger als im Jahr 2023). Der meistverbreitete Vertreter dieser Familie ist nach wie vor Android.Spy.5106 mit 5,95% der Vorfälle.

Was Anwendungen angeht, die weitere bösartige Programme herunterladen und beliebigen Code ausführen können, ging die Anzahl von Android.DownLoader um 0,49 Prozentpunkte auf 1,69%, Android.Mobifun um 0,15 Prozentpunkte auf 0,10% und Android.Xiny um 0,14 Prozentpunkte auf 0,13% zurück. Die Anzahl der Trojaner Android.Triada und Android.RemoteCode hingegen stieg entsprechend um 0,6 Prozentpunkte auf 2,74% und um 0,95 Prozentpunkte auf 3,78%.

Der Anteil der mit Packern geschützten bösartigen Anwendungen Android.Packed ging von 7,98% auf 5,49% zurück und erreichte damit fast wieder den Wert von 2022. Der Anteil der Angriffe mithilfe von Android.MobiDash ging von 10,06% auf 5,38% zurück. Die Anzahl der erkannten Trojaner Android.Locker stieg von 1,15% im Vorjahr auf 1,60% und Android.Proxy von 0,57% auf 0,81%. Die Trojaner Android.Proxy ermöglichen es Cyberkriminellen, infizierte Geräte auszunutzen, um den Netzwerkverkehr umzuleiten. Ebenso stieg die Aktivität von Android.Click (von 0,82% auf 3,56%). Diese bösartigen Programme können Werbewebsites öffnen und den Inhalt anklicken.

Das Diagramm zeigt die im Jahr 2024 am häufigsten erkannten bösartigen Anwendungen:

- Android.FakeApp.1600

- Trojaner, der die in seinen Einstellungen festgelegte Website öffnet. Bekannte Modifikationen dieses Trojaners laden Online-Casinos.

- Android.Spy.5106

- Trojaner, der eine nicht offizielle Modifikation von WhatsApp darstellt. Das Programm kann Benachrichtigungen anderer Apps stehlen, den Nutzer dazu bewegen, Apps aus unseriösen Quellen zu installieren, und bei der Nutzung des Messengers, Dialoge anzeigen, deren Inhalt remote konfiguriert werden kann.

- Android.HiddenAds.3956

- Android.HiddenAds.3851

- Android.HiddenAds.655.origin

- Android.HiddenAds.3994

- Android.HiddenAds.657.origin

- Trojaner, die aufdringliche Werbung anzeigen. Sie werden als harmlose Anwendungen verbreitet und manchmal von anderen Schadprogrammen im Systemverzeichnis installiert. Nachdem diese Trojaner auf ein Android-Gerät gelangen, tarnen sie ihre Präsenz im infizierten System, indem sie z.B. ihr Symbol vom Startbildschirm des Geräts entfernen.

- Android.Click.1751

- Trojaner, der in nicht offizielle Modifikationen von WhatsApp integriert und als Bibliotheksklassen von Google getarnt wird. Android.Click.1751 sendet Anfragen an einen der Verwaltungsserver. Als Antwort erhält der Trojaner bösartige Links und zeigt dem Nutzer ein Dialogfenster mit dem vom Server empfangenen Inhalt an. Wenn der Nutzer auf den angezeigten Bestätigungsbutton klickt, wird der entsprechende Link geöffnet.

- Android.HiddenAds.Aegis.1

- Trojaner, der seine Präsenz im infizierten Android-System tarnt und aufdringliche Werbung anzeigt. Diese Trojaner unterscheiden sich von anderen Vertretern der Familie Android.HiddenAds dadurch, dass sie nach der Installation automatisch starten können. Darüber hinaus ist ein Mechanismus implementiert, der es diesen Trojanern ermöglicht, deren Dienste ständig aktiv zu halten. Außerdem können einige Versionen versteckte Funktionen des Android-Betriebssystems nutzen.

- Android.MobiDash.7815

- Trojaner, der aufdringliche Werbung anzeigt. Stellt ein in Apps integriertes Softwaremodul dar.

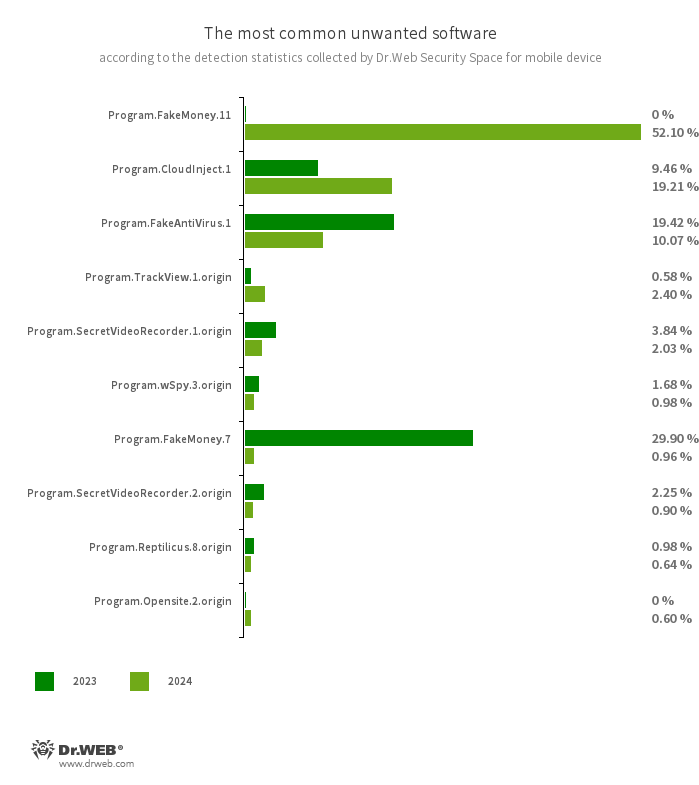

Unerwünschte Software

Unter den unerwünschten Anwendungen war Program.FakeMoney.11 mit 52,10% der Vorfälle am aktivsten. Diese App simuliert eine Belohnung für den Nutzer, wenn dieser bestimmte Aufgaben erfüllt. In Wirklichkeit erhält der Nutzer jedoch keine Belohnung.

Anwendungen der Familie Program.CloudInject.1 nahmen den zweiten Platz ein – 19,21% der Vorfälle (9,75 Prozentpunkte mehr als im Vorjahr). Solche Anwendungen werden mithilfe des Clouddienstes CloudInject modifiziert und enthalten verschleierten Code, dessen Ausführung nicht kontrolliert werden kann.

Die Anwendungen Program.FakeAntiVirus.1 landeten mit 10,07% der Vorfälle auf Platz drei (9,35 Prozentpunkte mehr als in 2023). Diese Anwendungen ahmen die Funktion von Virenschutzsoftware nach, melden angebliche Bedrohungen und bewegen Android-Nutzer dazu, eine Vollversion der Software zu kaufen, um die erkannten Probleme zu „beheben“.

Im Laufe des Jahres wurden Nutzer mit verschiedenen Programmen konfrontiert, die Nutzeraktivitäten überwachen. Solche Anwendungen können Informationen vom infizierten Gerät sammeln, ohne dass der Nutzer dies merkt. Am häufigsten wurden folgende Anwendungen erkannt: Program.TrackView.1.origin (2,40% der Vorfälle), Program.SecretVideoRecorder.1.origin (2,03% der Vorfälle), Program.wSpy.3.origin (0,98% der Vorfälle), Program.SecretVideoRecorder.2.origin (0,90% der Vorfälle), Program.Reptilicus.8.origin (0,64% der Vorfälle), Program.wSpy.1.origin (0,39% der Vorfälle) und Program.MonitorMinor.11 (0,38% der Vorfälle).

Außerdem wurden die Anwendungen Program.Opensite.2.origin verbreitet, die bestimmte Websites laden und Werbung anzeigen. Ihr Anteil betrug 0,60% aller erkannten unerwünschten Anwendungen.

Das Diagramm zeigt die im Jahr 2024 am häufigsten erkannten unerwünschten Anwendungen:

- Program.FakeMoney.11

- Program.FakeMoney.7

- Anwendungen, die eine Belohnung für den Nutzer simulieren, wenn dieser bestimmte Aufgaben erfüllt. Der Nutzer muss einen bestimmten Mindestbetrag verdienen, um das virtuelle Geld auf sein Bankkonto überweisen zu können. In der Regel enthalten solche Programme eine Liste von Banken und Zahlungssystemen, über die der Nutzer angeblich das versprochene Geld erhalten kann. Doch selbst wenn der Nutzer alle Bedingungen erfüllt, erhält er kein Geld. Als Program.FakeMoney wird eine Reihe unerwünschter Anwendungen erkannt, die auf ähnlichem Code basieren.

- Program.CloudInject.1

- Android-Apps, die mithilfe des Cloud-Dienstes CloudInject und des gleichnamigen Android-Tools (Tool.CloudInject) modifiziert wurden. Die Modifikation erfolgt auf einem Remote-Server automatisch – das heißt, der Nutzer, der die Modifikation initiiert, kontrolliert nicht, welcher Code in die App integriert wird. Die Apps erhalten eine Reihe wichtiger Berechtigungen. Nach Abschluss der Modifikation kann der Cyberkriminelle die Apps remote verwalten: sperren, Dialoge anzeigen und konfigurieren, Installationen und Deinstallationen anderer Software verfolgen etc.

- Program.FakeAntiVirus.1

- Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.TrackView.1.origin

- App, die Nutzer von Android-Geräten überwacht. Das Programm ermöglicht es Cyberkriminellen, Geräte zu orten, Videos, Fotos und Audios auf dem infizierten Gerät aufzunehmen, die Umgebung über das Mikrofon des Geräts abzuhören etc.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- TApp, die im Hintergrundmodus Fotos und Videos über die integrierte Kamera des Android-Geräts aufnehmen kann. Sie kann unbemerkt arbeiten, Benachrichtigungen über den Aufnahmestart deaktivieren sowie ihr Symbol und ihre Beschreibung durch gefälschte ersetzen. Die App wird als potenziell gefährlich eingestuft.

- Program.wSpy.3.origin

- Spyware, die es ermöglicht, Android-Nutzer heimlich zu überwachen. Sie kann SMS-Nachrichten und Nachrichten in sozialen Netzwerken lesen, die Umgebung abhören, das Gerät orten, den Browserverlauf überwachen, auf das Telefonbuch, Kontakte, Fotos und Videos des Nutzers zugreifen, Screenshots erstellen und Fotos machen. Außerdem verfügt die App über die Keylogger-Funktion.

- Program.Reptilicus.8.origin

- App, die Aktivitäten der Nutzer von Android-Geräten überwacht. Sie kann Geräte orten, Informationen aus dem SMS-Verkehr und aus Gesprächen in sozialen Netzwerken sammeln, Screenshots des Bildschirms erstellen, auf der Tastatur eingegebene Informationen abfangen, Dateien kopieren etc.

- Program.Opensite.2.origin

- Android-Programme, die bestimmte Websites laden und Werbung anzeigen. Oft geben sich solche Programme als andere Anwendungen aus. Einige Modifikationen tarnen sich als YouTube. Sie laden die eigentliche YouTube-Website und zeigen Werbebanner mithilfe der integrierten Werbe-SDKs an.

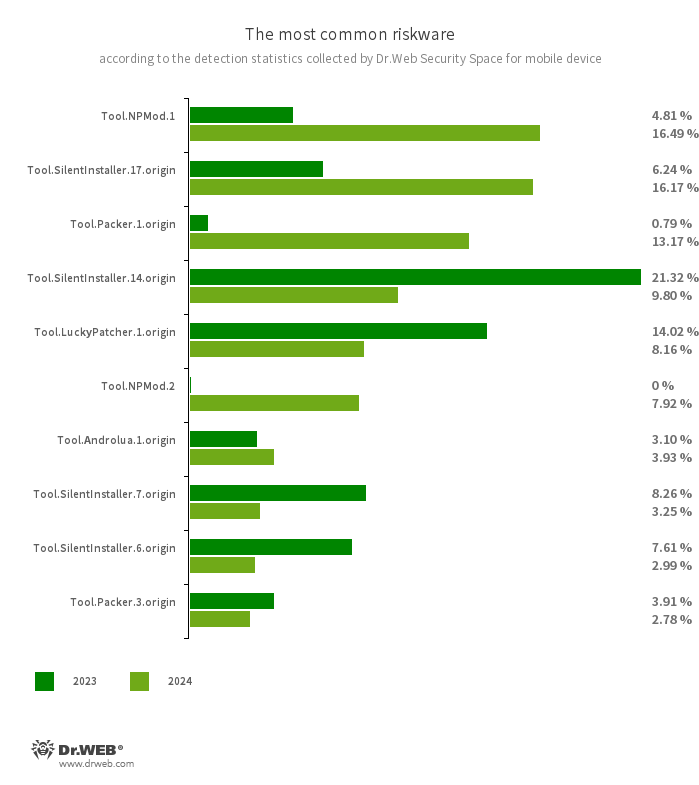

Riskware

Tools der Familie Tool.SilentInstaller, wdie es ermöglichen, Android-Apps ohne Installation auszuführen, nahmen eine führende Position unter den Riskware-Programmen ein. Insgesamt machten sie über ein Drittel aller erkannten Riskware-Programme aus. Am häufigsten wurden Nutzer mit Tool.SilentInstaller.17.origin (16,17%), Tool.SilentInstaller.14.origin (9,80%), Tool.SilentInstaller.7.origin (3,25%) und Tool.SilentInstaller.6.origin (2,99%) konfrontiert.

Außerdem waren mithilfe des Tools NP Manager modifizierte Apps aktiv. Dieses Tool integriert ein spezielles Modul, das es ermöglicht, die Verifizierung der digitalen Signatur nach der App-Modifikation zu umgehen. Sie werden von Dr.Web als Vertreter der Familie Tool.NPMod erkannt. Am häufigsten wurde Tool.NPMod.1 verbreitet. Der Anteil dieses Tools betrug 16,49% aller erkannten Riskware-Programme – 11,68 Prozentpunkte mehr als in 2023. Die Anwendung Tool.NPMod.2, die ebenso mithilfe von NP Manager modifiziert wird, machte 7,92% aus. Insgesamt machten Vertreter dieser Familie knapp ein Viertel aller erkannten Riskware-Programme aus.

Zu den meistverbreiteten Bedrohungen gehören auch mit dem Packer Tool.Packer.1.origin geschützte Anwendungen mit 13,17% der Vorfälle – 12,38 Prozentpunkte mehr als im Vorjahr. Die Anzahl der erkannten Programme Tool.Androlua.1.origin stieg von 3,10% auf 3,93%. Dieses Framework ermöglicht es, installierte Android-Apps zu modifizieren und Lua-Skripte auszuführen, die potenziell gefährlich sind.

Die Aktivität eines der „Spitzenreiter“ des Vorjahres – Tool.LuckyPatcher – sank von 14,02% auf 8,16%. Diese Tools ermöglichen es, aus dem Internet heruntergeladene Skripte in Android-Apps zu integrieren. Die Anzahl von mit dem Tool Tool.Obfuscapk (down from 3.22% to 1.05%) and by the packer Tool.ApkProtector von 10,14% auf 3,39%.

Das Diagramm zeigt die meistverbreiteten Riskware-Programme für Android-Geräte im Jahr 2024.

- Tool.NPMod.1

- Tool.NPMod.2

- Mithilfe des Tools NP Manager modifizierte Android-Apps. In solche Apps wird ein Modul integriert, das es ermöglicht, die Verifizierung der digitalen Signatur nach der App-Modifikation zu umgehen.

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, APK-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.Packer.1.origin

- Spezialisierter Packer, der Android-Anwendungen vor Änderungen und Reverse Engineering schützt. Das Programm selbst ist zwar nicht bösartig, kann aber nicht nur zum Schutz harmloser Anwendungen, sondern auch für gefährliche Trojaner genutzt werden.

- Tool.LuckyPatcher.1.origin

- Tool, das es ermöglicht, Android-Apps durch die Erstellung von Patches zu modifizieren, um die Funktionslogik der App zu ändern oder bestimmte Einschränkungen zu umgehen. Mithilfe des Tools versuchen Nutzer, die Prüfung des Root-Zugriffs in Banking-Apps zu deaktivieren und sich Zugriff auf unbegrenzte Ressourcen in Handyspielen zu verschaffen. Um Patches zu erstellen, lädt das Programm spezielle Skripts aus seiner Online-Datenbank herunter. Jeder Nutzer kann seine eigenen Skripts erstellen und in die Datenbank eintragen. Solche Skripts können bösartige Funktionen enthalten, daher sind sie potenziell gefährlich.

- Tool.Androlua.1.origin

- Erkennung potenziell gefährlicher Versionen des in der Skriptsprache Lua geschriebenen Frameworks zur Entwicklung von Android-Anwendungen. Die Hauptlogik von Lua-Anwendungen liegt in den verschlüsselten Skripten, die vom Interpreter vor der Ausführung entschlüsselt werden. Solche Frameworks fordern in der Regel Zugriff auf Systemberechtigungen an. Daher können über diese Frameworks ausgeführte Lua-Skripte verschiedene bösartige Aktivitäten ausführen.

- Tool.Packer.3.origin

- Erkennung von Android-Apps, deren Code mithilfe des Tools NP Manager verschlüsselt und verschleiert wurde.

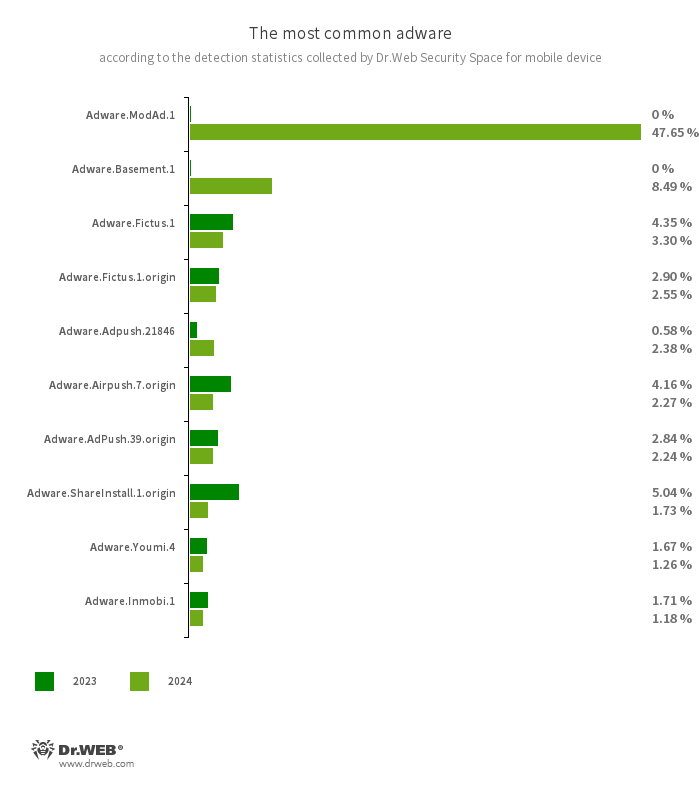

Adware

Unter den Adware-Programmen wurde die neue Familie Adware.ModAd mit 47,45% der Vorfälle am häufigsten verbreitet. Die meistverbreitete Adware des Vorjahres Adware.Adpush landete mit 14,76% auf Platz zwei. Die Anzahl erkannter Bedrohungen dieser Familie sank um 21,06 Prozentpunkte. Den dritten Platz nahm eine weitere neue Adware-Familie ein – Adware.Basement.

Die Aktivität von Adware.Airpush sank von 8,59% auf 4,35%, Adware.Fictus von 4,41% auf 3,29%, Adware.Leadbolt von 4,37% auf 2,26% und Adware.ShareInstall von 5,04% auf 1,71%. Anwendungen der Familie Adware.MagicPush, die im Jahr 2023 an zweiter Stelle kamen, gehörten im vorigen Jahr nicht einmal zu den Top-10 und wurden mit 1,19% (8,39 Prozent weniger als im Vorjahr) an die 11. Stelle gedrängt.

Das Diagramm zeigt die meistverbreiteten Adware-Programme für Android-Geräte im Jahr 2024.

- Adware.ModAd.1

- Erkennung einiger modifizierter WhatsApp-Versionen mit integriertem Schadcode, der bösartige Links über die Webanzeige lädt. Von diesen Internetressourcen werden Nutzer auf Online-Casinos, Wett-Portale, nicht jugendfreie Websites etc. umgeleitet.

- Adware.Basement.1

- Anwendungen, die unerwünschte Werbung anzeigen, die häufig Links zu bösartigen und betrügerischen Websites enthält. Sie haben eine gemeinsame Codebasis mit den unerwünschten Programmen Program.FakeMoney.11.

- Adware.Fictus.1

- Adware.Fictus.1.origin

- Adware-Modul, das in Klonversionen bekannter Android-Spiele und -Apps eingebettet wird. Die Integration erfolgt mithilfe des Packers net2share. Die erstellten Kopien werden über App-Stores verbreitet und zeigen unerwünschte Werbung an.

- Adware.Adpush.21846

- Adware.AdPush.39.origin

- Adware-Module, die in Android-Apps integriert werden. Sie zeigen Werbebenachrichtigungen an, die Nutzer irreführen. Solche Benachrichtigungen können wie Systembenachrichtigungen aussehen. Außerdem können diese Module persönliche Informationen sammeln und weitere Anwendungen herunterladen und installieren.

- Adware.Airpush.7.origin

- Softwaremodule, die in Android-Apps integriert werden und unerwünschte Werbung anzeigen. Je nach Version und Modifikation zeigen solche Module Werbebenachrichtigungen, -banner oder -Pop-ups an. Mithilfe solcher Module werden oft bösartige Apps verbreitet: Der Nutzer wird dazu bewogen, eine bestimmte App zu installieren. Darüber hinaus können diese Module persönliche Informationen an einen Remote-Server weiterleiten.

- Adware.ShareInstall.1.origin

- Adware-Modul, das in Android-Apps integriert wird. Das Modul zeigt Werbebenachrichtigungen auf dem Sperrbildschirm von Android an.

- Adware.Youmi.4

- Erkennung unerwünschter Adware-Module, die Werbung auf dem Hauptbildschirm von Android-Geräten anzeigen.

- Adware.Inmobi.1

- Erkennung einiger Versionen des Marketing-SDK Inmobi, das Telefonanrufe tätigen und Ereignisse zum Kalender von Android-Geräten hinzufügen kann.

Bedrohungen auf Google Play

In 2024 erkannten die Virenanalysten von Doctor Web über 200 Bedrohungen, die insgesamt über 26.700.000-mal heruntergeladen wurden, darunter Android.Click.414.origin, Android.HiddenAds etc. Trojaner der letzteren Familie wurden als Bildbearbeitungsprogramme, Barcodeleser, Bildersammlungen und sogar Alarm-Apps zum Diebstahlschutz verbreitet. Solche Programme tarnen ihre Präsenz im infizierten Android-System und zeigen aufdringliche Werbung über anderen Anwendungen an.

Adware-Trojaner, die 2024 auf Google Play erkannt wurden. Android.HiddenAds.4013 tarnte sich im Bildbearbeitungsprogramm „Cool Fix Photo Enhancer“, Android.HiddenAds.4034 in der Bildersammlung „Cool Darkness Wallpaper“, Android.HiddenAds.4025 in der QR-Code-Leser-App „QR Code Assistant“ und Android.HiddenAds.656.origin in der Alarm-App „Warning Sound GBD“

Unsere Spezialisten fanden neue Trojaner, die mit einem komplexen Packer geschützt wurden.

Die App „Lie Detector Fun Prank“ tarnte den Trojaner Android.Packed.57156. In der Anwendung „Speaker Dust and Water Cleaner“ war der Trojaner Android.Packed.57159 integriert

Außerdem wurden neue Vertreter der Familie Android.FakeApp erkannt. Diese Programme werden in verschiedenen Betrugsschemas verwendet. Sie öffnen betrügerische Links, verfügen aber auch über die versprochene Funktionalität und funktionieren unter bestimmten Bedingungen als harmlose Anwendungen. Häufig werden sie als Finanz-Apps (Apps zum Sparen, Investment- und Börsen-Apps) sowie Informations-, Schulungs-, Notizen-, Umfrage- und Quiz-Apps verbreitet.

Trojaner der Familie Android.FakeApp, die Links zu betrügerischen Websites laden: Android.FakeApp.1681 (SenseStrategy), Android.FakeApp.1708 (QuntFinanzas)

Häufig wurden Anwendungen der Familie Android.FakeApp als Handyspiele verbreitet. In einigen Fällen verfügten sie auch über die versprochene Funktionalität. Aber ihre Hauptfunktion bestand darin, Online-Casinos und Wett-Websites zu öffnen.

Trojaner der Familie Android.FakeApp, die Links zu Online-Casinos und Wett-Websites laden: Android.FakeApp.1622 (3D Card Merge Game), Android.FakeApp.1630 (Crazy Lucky Candy)

Einige Trojaner dieser Familie wurden als Apps zur Jobsuche getarnt. Solche Anwendungen zeigen eine Liste mit fiktiven Stellenangeboten an. Der Nutzer wird aufgefordert, einen Lebenslauf zu erstellen, seine persönlichen Informationen anzugeben oder über einen Messenger Kontakt mit dem angeblichen Arbeitgeber aufzunehmen.

Trojaner der Familie Android.FakeApp, die als Apps zur Jobsuche ausgegeben wurden: Android.FakeApp.1627 (Aimer), Android.FakeApp.1703 (FreeEarn)

Auf Google Play wurden neue Trojaner erkannt, die kostenpflichtige Dienste im Namen der Nutzer abonnieren, darunter der Trojaner Android.Subscription.22, der als die Bildbearbeitungs-App „InstaPhoto Editor“ verbreitet wurde.

Der Trojaner Android.Subscription.22 abonniert kostenpflichtige Dienste im Namen der Nutzer

Außerdem wurden neue Trojaner der Familien Android.Joker und Android.Harly erkannt, die über eine modulare Architektur verfügen. Die ersten laden zusätzliche Module aus dem Internet herunter. Die zweiten speichern diese Module in verschlüsselter Form unter anderen eigenen Dateien.

Programme, die kostenpflichtige Dienste im Namen der Nutzer abonnieren. Android.Joker.2280 wurde in der App „My Horoscope“ getarnt. Android.Harly.87 wurde ins Handyspiel „BlockBuster“ integriert

Zudem erkannten die Spezialisten von Doctor Web neue unerwünschte Anwendungen auf Google Play, darunter verschiedene Modifikationen von Program.FakeMoney.11 und Program.FakeMoney.14. Solche Apps bewegen Nutzer dazu, bestimmte Aufgaben zu erfüllen, um eine virtuelle Belohnung zu erhalten. Oft werden Nutzer aufgefordert, sich Werbung anzuschauen. Dem Nutzer wird weisgemacht, die Belohnung könne später gegen reales Geld eingelöst werden. Dazu muss der Nutzer einen bestimmten Mindestbetrag „verdienen“, um das virtuelle Geld an sein Bankkonto überweisen zu können. Doch selbst wenn der Nutzer alle Bedingungen erfüllt, erhält er kein Geld.

Program.FakeMoney.11 wurde als das Handyspiel „Copper Boom“ und Program.FakeMoney.14 als „Merge Party“ verbreitet

Im Laufe des Jahres erkannten unsere Virenanalysten neue Adware-Programme, darunter Apps mit dem integrierten Modul Adware.StrawAd, das Werbung anzeigt.

Handyspiele, in die das Adware-Modul Adware.StrawAd integriert wurde: Crazy Sandwich Runner (Adware.StrawAd.1), Poppy Punch Playtime (Adware.StrawAd.3), Finger Heart Matching (Adware.StrawAd.6), Toimon Battle Playground (Adware.StrawAd.9)

Über Google Play wurden auch Adware-Apps der Familie Adware.Basement verbreitet, die häufig Links zu bösartigen oder betrügerischen Websites enthalten. Diese Familie hat eine gemeinsame Codebasis mit den unerwünschten Programmen Program.FakeMoney.11.

Unerwünschte Programme der Familie Adware.Basement: : Lie Detector: Lie Prank Test, TapAlarm:Don't touch my phone und Magic Voice Changer – Adware.Basement.1, Auto Clicker:Tap Auto – Adware.Basement.2

Banking-Trojaner

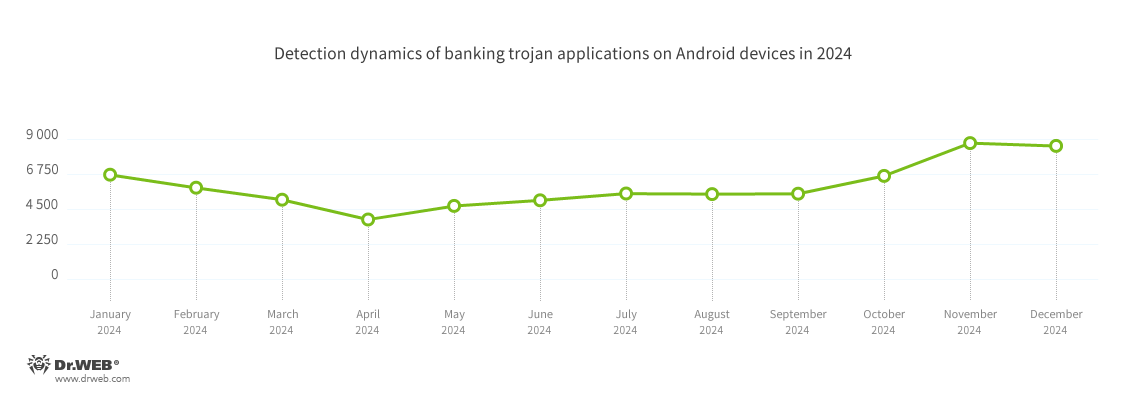

Laut Statistiken von Dr.Web Security Space für mobile Geräte machten Banking-Trojaner 6,29% aller erkannten bösartigen Programme aus – 2,71 Prozentpunkte mehr als im Vorjahr. Von Januar bis Mitte des Frühjahrs ging der Anteil von Banking-Trojanern zurück. Ab April wurde ein Anstieg von Angriffen mithilfe dieser Programme beobachtet. Im dritten Quartal blieb ihre Aktivität auf demselben Niveau. Danach gab es einen erneuten Anstieg. Im November wurde die höchste Aktivität festgestellt.

Im Jahr 2024 waren folgende Banking-Trojaner aktiv: Coper, Hydra (Android.BankBot.1048.origin, Android.BankBot.563.origin), Ermac (Android.BankBot.1015.origin, Android.BankBot.15017), Alien (Android.BankBot.745.origin, Android.BankBot.1078.origin) und Anubis (Android.BankBot.670.origin). Außerdem wurden Angriffe durch Trojaner der Familien Cerberus (Android.BankBot.11404), GodFather (Android.BankBot.GodFather.3, Android.BankBot.GodFather.14.origin) und Zanubis (Android.BankBot.Zanubis.7.origin).

Im Laufe des Jahres wurden die Spyware-Trojaner Android.SpyMax werden weltweit verbreitet. Im vorigen Jahr wurden unter anderem Android-Nutzer aus Russland (46,23% der Vorfälle), Brasilien (35,46% der Vorfälle) und der Türkei (5,80% der Vorfälle) mit diesen Bedrohungen konfrontiert.

Die Trojaner Android.SpyMax trojans target users all over the world. Last year, they were also found to be involved in numerous attacks on Russian users, as 46.23% of the detections of this family were registered on devices belonging to this particular audience. These trojans were also most actively distributed among Brazilian (35.46% of detections) and Turkish (5.80% of detections) Android device owners.

Bemerkenswert ist, dass diese Trojaner in der Regel nicht über Spam oder Phishing, sondern mithilfe des Telefonbetrugs verbreitet werden. Cyberkriminelle rufen das potenzielle Opfer an, stellen sich als Polizei- oder Bankmitarbeiter vor und machen dem Nutzer weis, es wurde ein Versuch festgestellt, Geld von seinem Konto zu stehlen oder einen Kredit in seinem Namen aufzunehmen etc. Danach bewegen sie den Nutzer dazu, einen bestimmten „Antivirus“, ein „Schutztool“ oder ein „Update“ für die Banking-App zu installieren. In Wirklichkeit enthalten diese Programme den Trojaner Android.SpyMax.

Nutzer aus Russland wurden mit den Banking-Trojanern Falcon (Android.BankBot.988.origin, Android.Banker.5703) und Mamont (Android.Banker.637.origin, Android.Banker.712.origin) konfrontiert. Die Banking-Trojaner Android.Banker.791.origin und Android.Banker.829.origin zielten auf Android-Nutzer aus Russland und Usbekistan und Android.Banker.802.origin auf Nutzer aus Russland, Aserbaidschan und Usbekistan ab. Angriffe durch den Trojaner Android.Banker.757.origin wurden in Russland, Usbekistan, Tadschikistan und Kasachstan erkannt.

Unsere Spezialisten stellten neue Angriffe durch die Trojaner MoqHao (Android.Banker.367.origin, Android.Banker.430.origin, Android.Banker.470.origin, Android.Banker.593.origin) fest, die meist auf Nutzer aus Südostasien und der Region Asien-Pazifik abzielten. Android-Nutzer aus Südkorea wurden mit Bedrohungen der Familien Fakecalls (Android.BankBot.919.origin, Android.BankBot.14423, Android.Banker.5297), IOBot (Android.BankBot.IOBot.1.origin) und Wroba (Android.Banker.360.origin) konfrontiert. Einige Modifikationen von Wroba (Android.BankBot.907.origin, Android.BankBot.1128.origin) zielten auf Nutzer aus Japan ab.

Android-Geräte vieler chinesischer Nutzer wurden von Android.Banker.480.origin angegriffen. Einige Nutzer aus Vietnam waren von Android.BankBot.1111.origin betroffen. In Angriffen auf Android-Geräte in Indonesien, Thailand und Taiwan wurden Trojaner der Familie TgToxic (Android.BankBot.TgToxic.1) verwendet. In Thailand und Vietnam wurden Angriffe durch den Trojaner GoldDigger (Android.BankBot.GoldDigger.3) erkannt.

Iranische Nutzer wurden mit den Banking-Trojanern Android.Banker.709.origin, Android.Banker.5292, Android.Banker.777.origin, Android.BankBot.1106.origin etc. konfrontiert. Einige Kunden türkischer Banken waren von Trojanern der Familie (Android.BankBot.1104.origin, Android.BankBot.1099.origin, Android.BankBot.1117.origin) betroffen.

In Indien wurden die Banking-Trojaner Android.Banker.797.origin, Android.Banker.817.origin und Android.Banker.5435 verbreitet. Sie wurden in gefälschten Apps der Banken Airtel Payments Bank, PM KISAN und IndusInd Bank getarnt. Kunden der indischen Banken Axis bank, HDFC Bank, SBI, ICICI Bank, RBL bank und Citi bank wurden von Trojanern der Familie Rewardsteal (Android.Banker.719.origin, Android.Banker.5147, Android.Banker.5443) bedroht.

In Lateinamerika waren Banking-Trojaner der Familie PixPirate (Android.BankBot.1026.origin) aktiv. Sie zielten meist auf Nutzer aus Brasilien ab.

Nutzer in Europa wurden mit Trojanern der Familien Anatsa (Android.BankBot.Anatsa.1.origin) und Copybara (Android.BankBot.15140, Android.BankBot.1100.origin) konfrontiert, die überwiegend in Italien, Großbritannien und Spanien verbreitet wurden.

Im Laufe des Jahres 2024 verwendeten Cyberkriminelle verschiedene Methoden zum Schutz bösartiger Anwendungen vor Erkennung und Analyse, z.B. Modifizierung von ZIP-Archiven, auf denen APK-Dateien für Android-Apps basieren. Viele statische Analysetools, die Standardalgorithmen für die Behandlung von ZIP-Archiven verwenden, sind nicht in der Lage, solche modifizierten Dateien richtig zu verarbeiten. Dies führt dazu, dass Trojaner als harmlose Anwendungen eingestuft und installiert werden.

Eine der populären Modifizierungsmethoden besteht in der Änderung der Felder compression method und compressed size in der Struktur des Namens einer lokalen Datei, die in der APK-Datei enthalten ist. Cyberkriminelle geben falsche oder ungültige Werte für die Felder compressed size, uncompressed size oder compression method an.

Eine weitere häufig verwendete Methode besteht darin, falsche Datenträgerinformationen im ECDR-Eintrag (End of Central Directory Record) und im CD-Verzeichnis (Central Directory; hier befinden sich die Informationen über die Dateien und Parameter des Archivs) anzugeben. In einem Archiv sind diese Parameter gleich. Cyberkriminelle geben jedoch unterschiedliche Werte für sie an, als ob es sich nicht um ein einfaches Archiv, sondern um ein Multiarchiv handelt.

Eine weitere gängige Technik: In die Namen einiger lokaler Dateien innerhalb des Archivs wird eine Markierung eingefügt, die darauf hinweist, dass die Datei verschlüsselt ist, obwohl dies nicht der Fall ist. Daher kann das Archiv nicht ordnungsgemäß analysiert werden.

Manchmal wird neben der APK-Datei auch die Konfigurationsdatei AndroidManifest.xml modifiziert: Der Attributstruktur dieser Datei werden Garbage Bytes b'\x00' hinzugefügt, was dazu führt, dass die Datei nicht richtig gelesen werden kann.

Trends und Aussichten

Das Jahr 2024 hat gezeigt, dass Cyberkriminelle nach wie vor aktiv durch Hacking und Betrug von Android-Nutzern verdienen. Die meistverwendeten Tools sind Adware- und Banking-Trojaner, Spyware und betrügerische Anwendungen. Im Jahr 2025 sind neue Bedrohungen dieser Arten zu erwarten.

Trotz der Maßnahmen zur Verbesserung der Sicherheit bleibt Google Play eine der Bedrohungsquellen für Android-Geräte. Es ist wahrscheinlich, dass neue bösartige und unerwünschte Anwendungen über diesen App-Store verbreitet werden.

Der im vorigen Jahr erkannte Vorfall einer Infektion von TV-Set-Top-Boxen unter Android weist darauf hin, dass Virenschreiber eine große Vielfalt an Angriffsmethoden verwenden und immer neue Angriffsziele aussuchen. Vermutlich erscheinen im Jahr 2025 neue Bedrohungen für Set-Top-Boxen und andere Geräte unter Android TV.

Möglicherweise werden neue Methoden und Techniken zur Umgehung der Malware-Erkennung und -Analyse durch Antiviren entwickelt.

Die Spezialisten von Doctor Web überwachen die Trends im Bereich der mobilen Sicherheit und optimieren unsere Produkte laufend, um unseren Kunden einen zuverlässigen Schutz zu gewährleisten. Um die Sicherheit Ihres Android-Geräts zu verbessern, installieren Sie Dr.Web für mobile Geräte. Dr.Web schützt vor bösartigen und unerwünschten Anwendungen, Betrug und anderen Cyberbedrohungen und Gefahren.