Doctor Web: Rückblick und Analyse von Bedrohungen für Mobilgeräte im Jahr 2023

17. April 2024

Internetbetrüger waren nach wie vor aktiv und verbreiteten bösartige Apps, die sie in verschiedenen Betrugsschemas verwendeten.

Im Laufe des Jahres erkannte das Virenlabor von Doctor Web über 400 Trojaner auf Google Play. Insgesamt wurden sie rund 428.000.000-mal heruntergeladen.

Außerdem erkannten unsere Spezialisten neue Trojaner, die Kryptowährungen stehlen – sowohl für Android als auch für iOS.

Haupttrends des Jahres

- Steigende Aktivität von Adware-Trojanern

- Rückgang der Aktivität von Banking-Trojanern

- Neue Banking-Trojaner für Android, die meist auf Nutzer aus Russland und aus dem Iran abzielen

- Zahlreiche neue Bedrohungen auf Google Play

- Hohe Aktivität von Internetbetrügern

- Neue Trojaner zum Diebstahl von Kryptowährungen, die sowohl auf Android- als auch auf iOS-Nutzer abzielen

Interessante Ereignisse in 2023

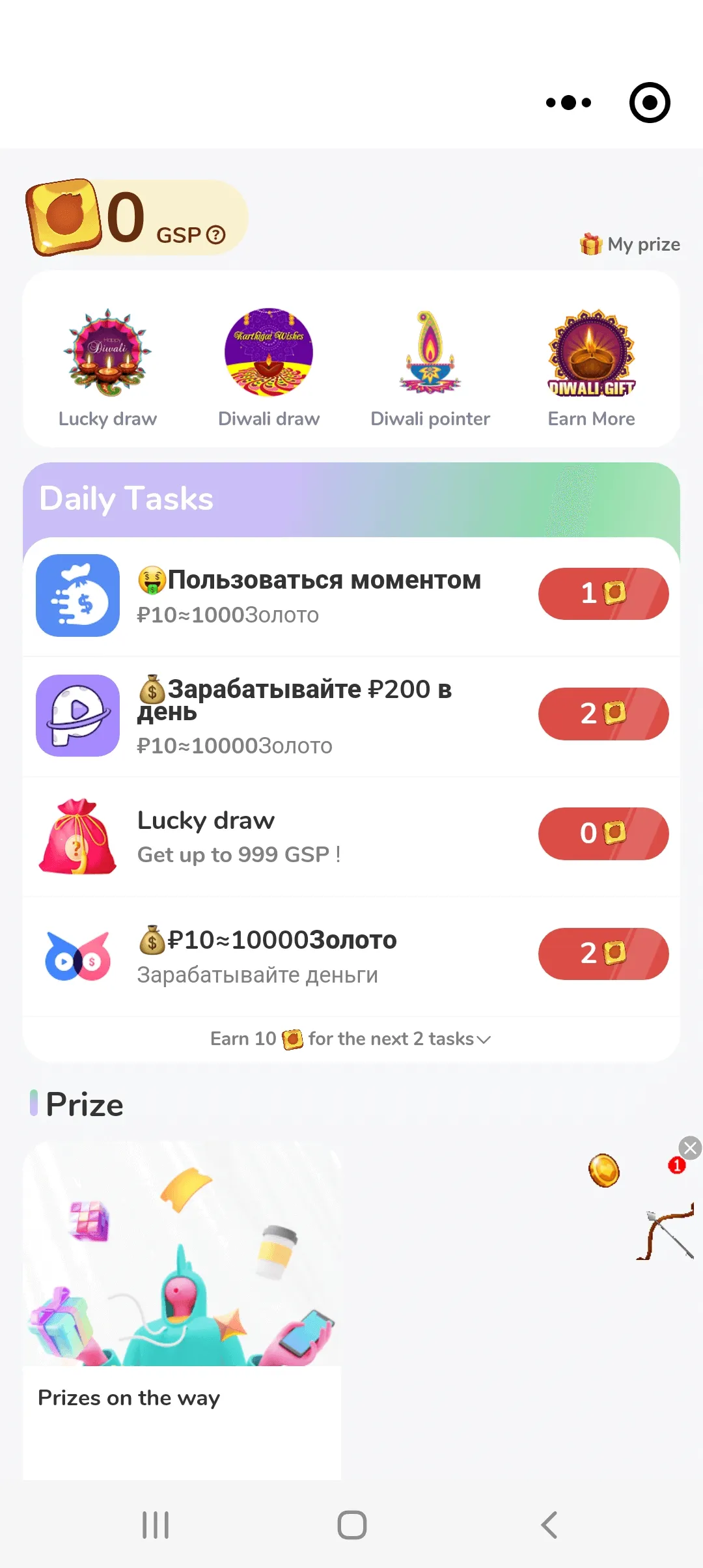

Im Mai erkannten die Spezialisten von Doctor Web über 100 Anwendungen, die das Softwaremodul SpinOk enthielten, auf Google Play. Das Modul wurde als Marketing-SDK für Android-Apps angeboten. In infizierten Apps wurden Nutzer aufgefordert, Mini-Spiele zu spielen und bestimmte Aufgaben zu erfüllen. Außerdem wurden Nutzern verschiedene Preise versprochen. Das Modul verfügte über die Spyware-Funktionalität und wurde als Android.Spy.SpinOk in die Dr.Web Virendatenbank aufgenommen. Das Modul sammelte Informationen über auf dem Android-Gerät gespeicherte Dateien, leitete diese an Cyberkriminelle weiter und ersetzte den Inhalt des Pufferspeichers durch den von einem Fernserver geladenen Inhalt. Außerdem zeigte das Modul aufdringliche Werbung an. Nachfolgend einige Beispiele:

Insgesamt wurden mit Android.Spy.SpinOk infizierte Apps über 421.000.000-mal installiert. Der Entwickler von SpinOk wandte sich an uns und nahm entsprechende Änderungen im Modul vor. Das Modul wurde auf Version 2.4.2 aktualisiert, in der die bösartige Funktionalität entfernt wurde.

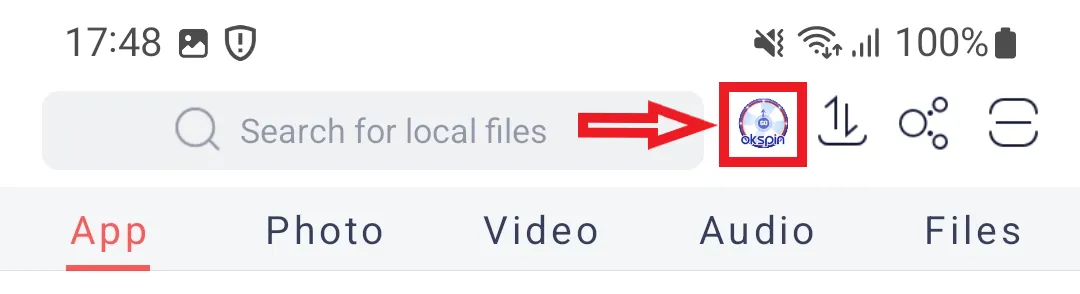

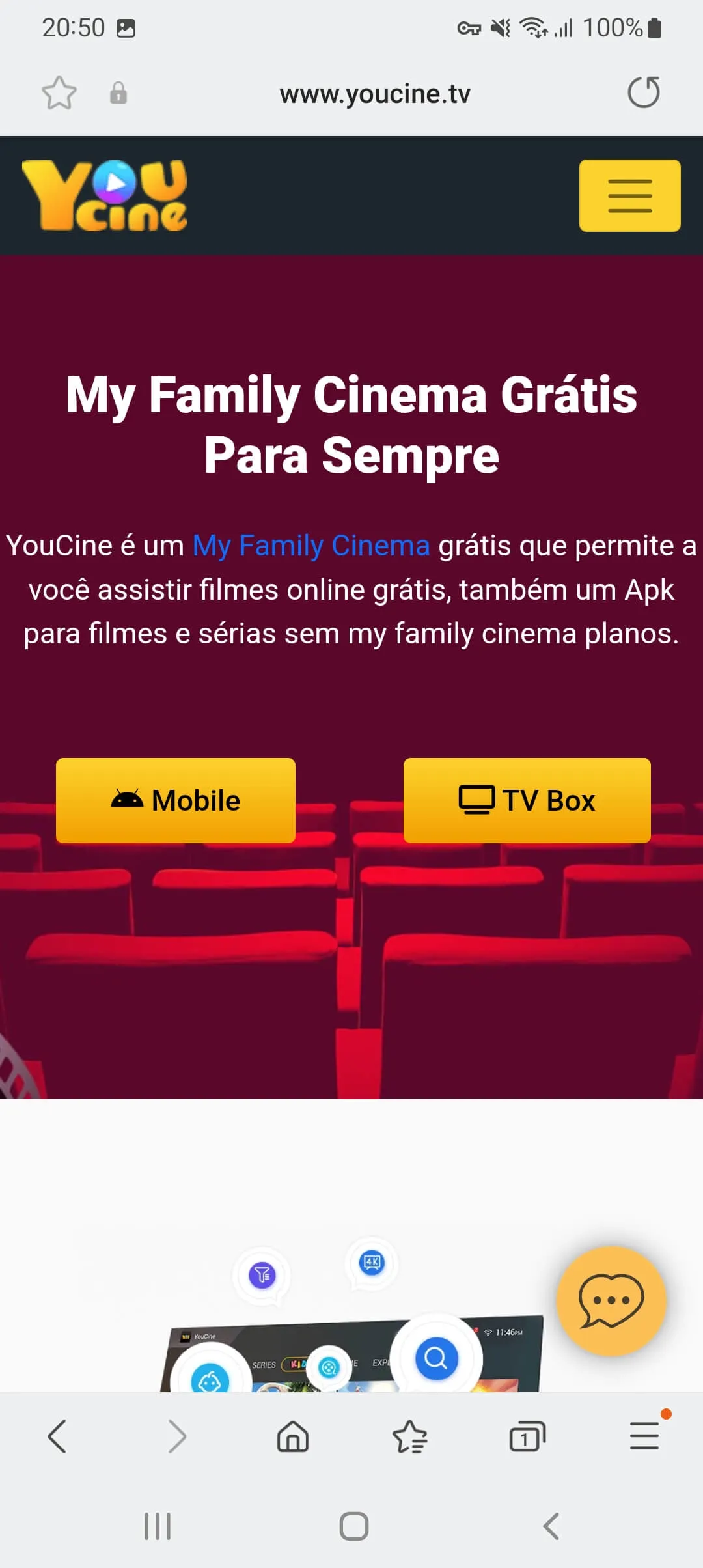

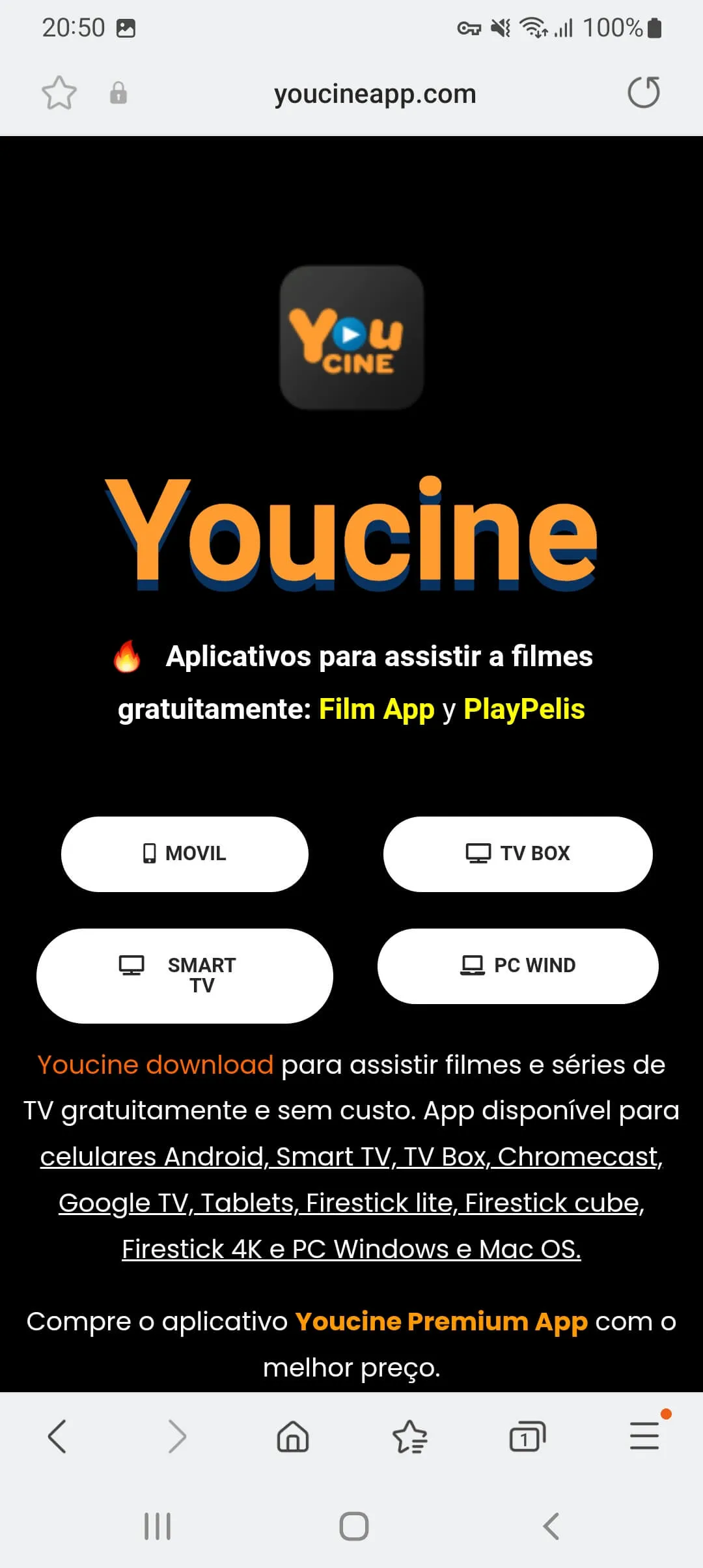

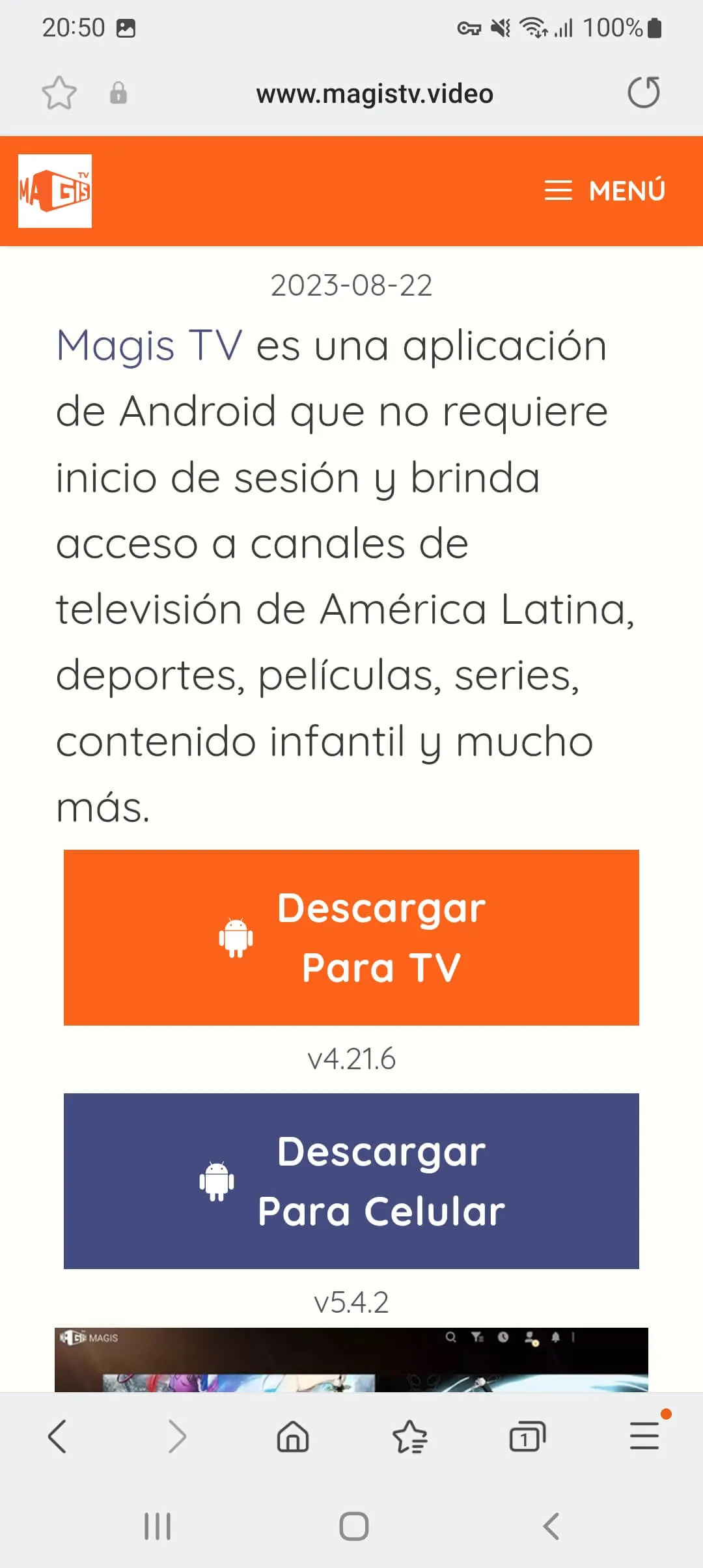

Anfang September veröffentlichten wir eine Untersuchung von Angriffen durch das Backdoor-Programm Android.Pandora.2, das meist auf spanischsprachige Nutzer abzielte. Zahlreiche Angriffe durch dieses Backdoor-Programm wurden im März 2023 festgestellt. Die ersten Modifikationen dieses Trojaners waren im Juli 2017 in die Dr.Web Virendatenbank eingetragen worden. Android.Pandora.2 infiziert Smart-TVs und Set-Top-Boxen unter Android TV. Der Trojaner gelangt auf Geräte über kompromittierte Firmware-Versionen oder bei der Installation von Apps für die illegale Anzeige von Videos. Die untenstehenden Screenshots zeigen einige Beispiele für Websites, über die das Backdoor-Programm verbreitet wurde.

Der Trojaner schließt infizierte Geräte in ein Botnet ein und führt auf Befehl von Cyberkriminellen DDoS-Angriffe durch. Außerdem kann er einige weitere bösartige Aktivitäten ausführen, z.B. seine Updates installieren und die hosts-Datei ändern. Die von unseren Spezialisten durchgeführte Untersuchung zeigte, dass die Anwendung auf dem Code des Trojaners Linux.Mirai basiert. Linux.Mirai wird seit 2016 zur Infektion von IoT-Geräten sowie zur Durchführung von DDos-Attacken verwendet.

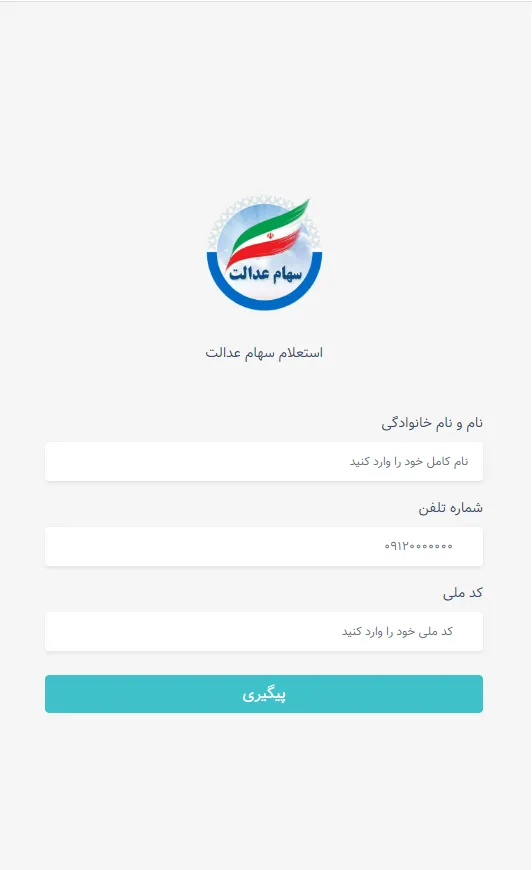

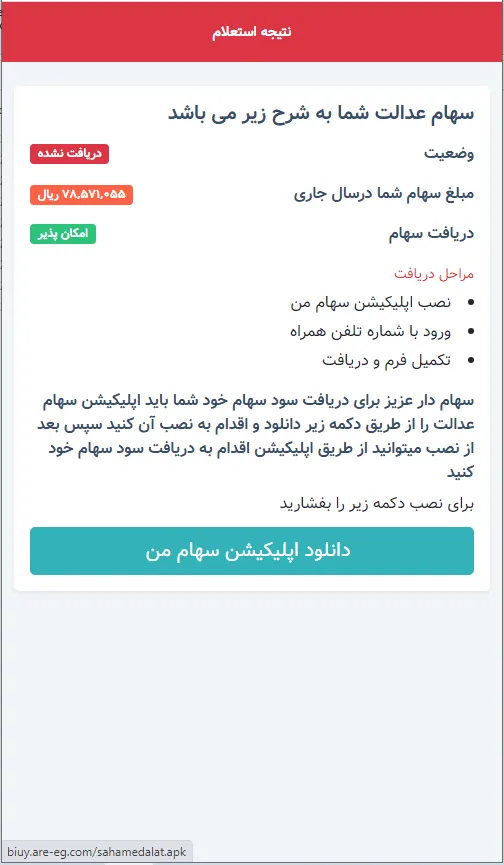

Später berichteten die Virenanalysten von Doctor Web über die Verbreitung mehrfunktionaler Trojaner der Familie Android.Spy.Lydia, die auf Nutzer aus dem Iran abzielten. Sie werden als Online-Handelsplattform getarnt und können auf Befehl des Angreifers verschiedene bösartige Aktivitäten ausführen: SMS-Nachrichten abfangen und senden, Informationen über Kontakte aus dem Telefonbuch und Inhalte des Pufferspeichers sammeln, Phishing-Websites laden etc. Die Trojaner Android.Spy.Lydia werden in verschiedenen Betrugsschemas, unter anderem zum Diebstahl personenbezogener Informationen und Gelddiebstahl, verwendet.

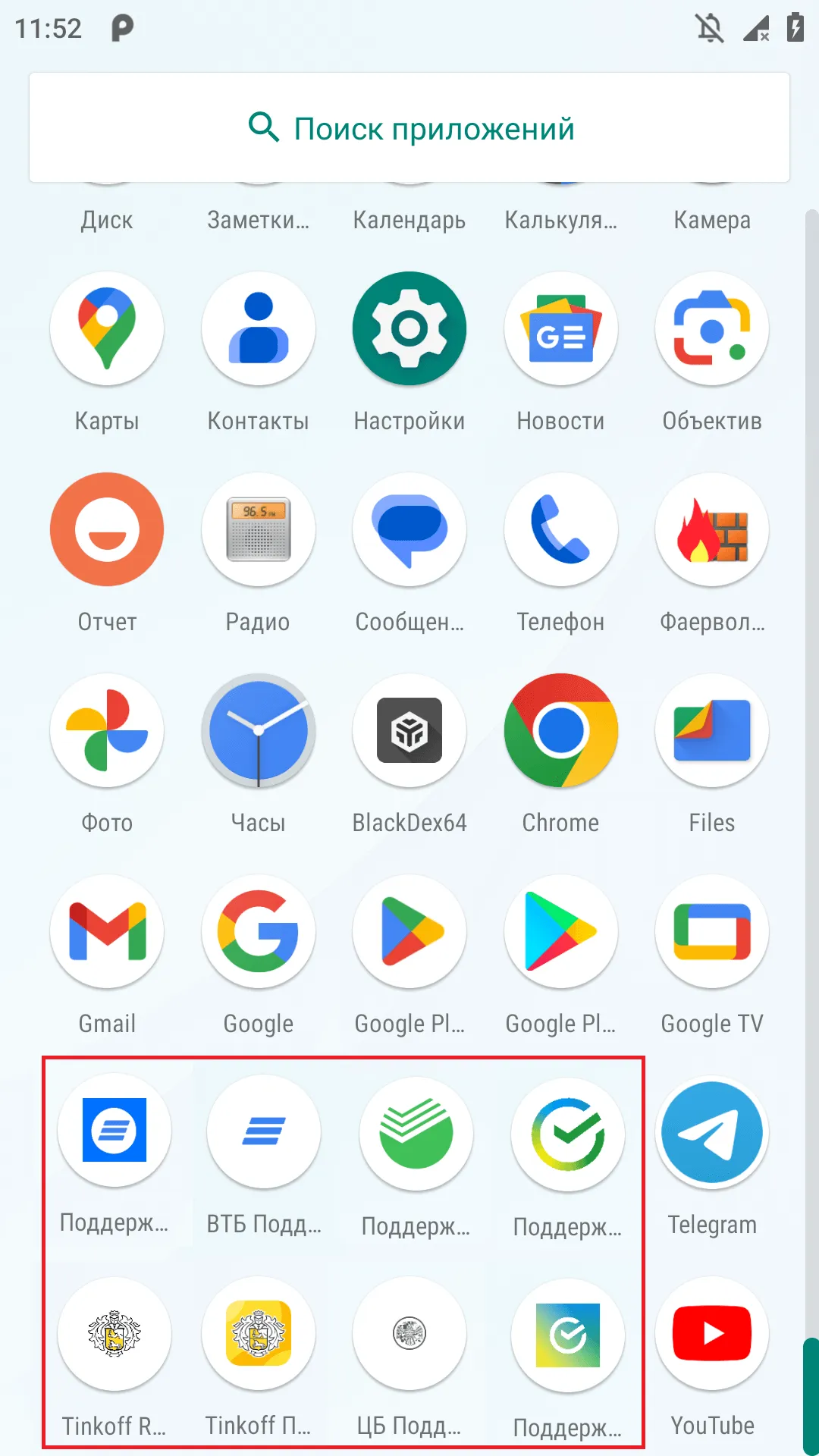

Ende September berichteten wir über eine zunehmende Verbreitung von Anwendungen für den Remote-Desktop-Zugriff, die es Cyberkriminellen ermöglichen, eine vollständige Kontrolle über das infizierte Android-Gerät zu erlangen. Betrüger gaben sich als Mitarbeiter von Banken aus. Dem Nutzer wurde weisgemacht, es seien verdächtige Aktivitäten auf seinem Bankkonto festgestellt worden. Das potenzielle Opfer wurde aufgefordert, eine bestimmte App zu installieren, um den Support der Bank zu kontaktieren. In Wirklichkeit handelte es sich dabei um das Tool für den Remote-Desktop-Zugriff RustDesk Remote Desktop. Nachdem dieses Tool aus dem Google Play-Store gelöscht wurde, begannen Cyberkriminelle, die Bedrohung über betrügerische Websites zu verbreiten. In einigen Fällen wurde das Programm modifiziert, indem der Name und das Symbol der Anwendung durch den Namen und das Symbol einer bekannten Bank ersetzt wurden. Dr.Web erkennt diese Trojaner als Android.FakeApp.1426.

Im Jahr 2023 erkannten unsere Spezialisten bösartige Websites, über die gefälschte Krypto-Wallet-Apps für Android und iOS verbreitet wurden.

Statistik

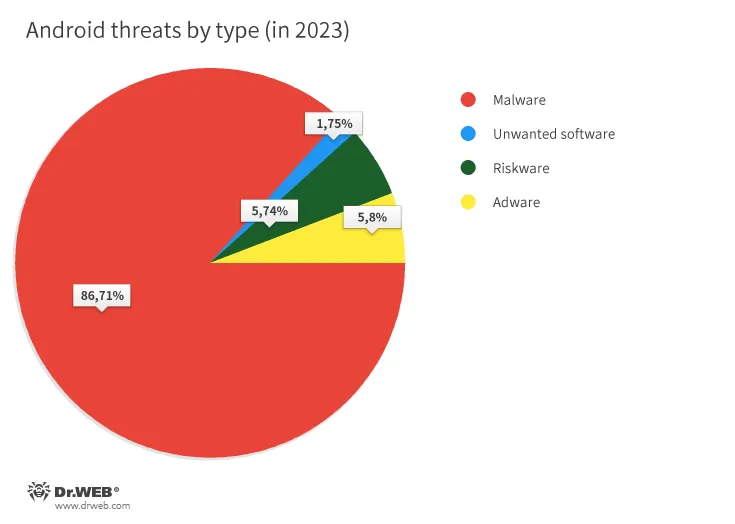

Im Jahr 2023 gehörten bösartige Anwendungen zu den meistverbreiteten Bedrohungen für Android. Ihr Anteil beträgt 86,71% aller auf Android-Geräten erkannten Bedrohungen. Den zweiten Platz nimmt Adware mit 5,80% der Vorfälle ein. Dann kommt Riskware mit 5,74% der Vorfälle. Unerwünschte Anwendungen machen 1,75% aller erkannten Bedrohungen aus.

Das untenstehende Diagramm zeigt die Anteile der verschiedenen Bedrohungen für Android-Geräte anhand der Statistiken von Dr.Web:

Bösartige Anwendungen

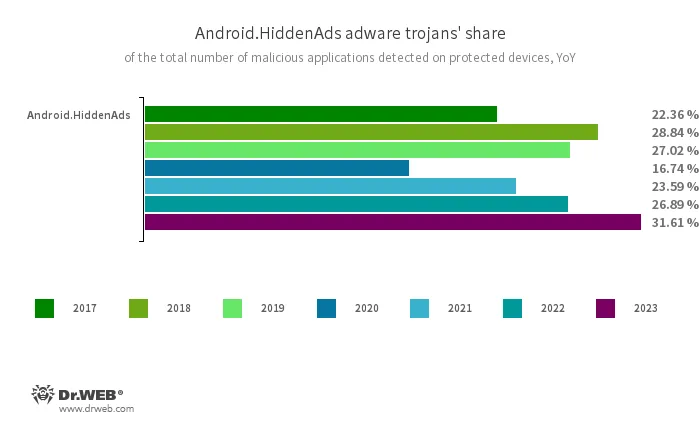

Zu den häufigsten bösartigen Anwendungen gehören Werbetrojaner der Familie Android.HiddenAds. Im Vergleich zum Jahr 2022 stieg ihr Anteil um 4,72 Prozentpunkte und machte 31,61% aller von Dr.Web erkannten Bedrohungen aus.

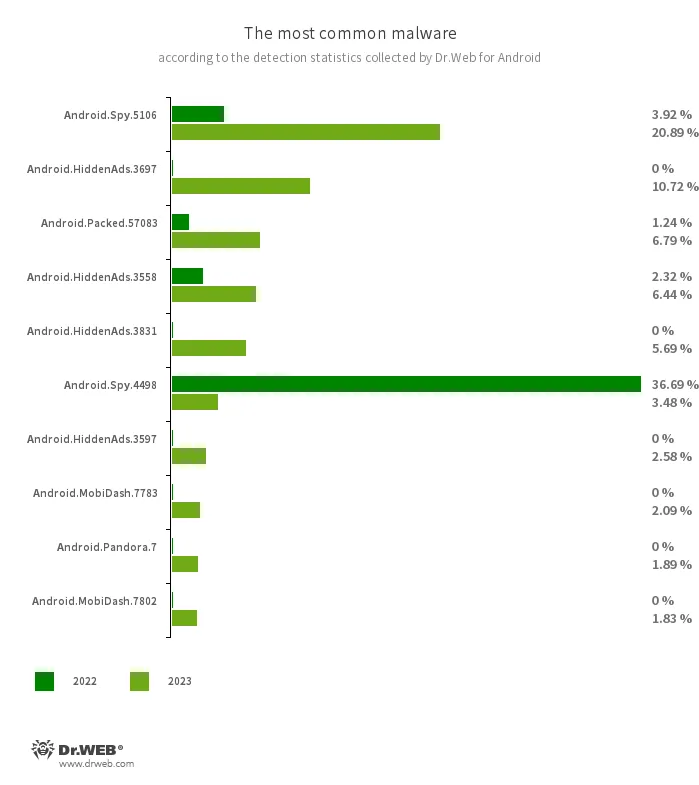

Besonders aktiv war der Trojaner Android.HiddenAds.3697 mit 10,72% der Vorfälle. Verschiedene Modifikationen dieser Anwendung gehören seit mehreren Jahren zu den meistverbreiteten Bedrohungen. Im Jahr 2021 wurde Android.HiddenAds.1994 aktiv verbreitet. Im Jahr 2022 wurden Nutzer oft mit Android.HiddenAds.3018 konfrontiert. Im Jahr 2023 erkannten unsere Spezialisten neue Vertreter dieser Familie, darunter den bereits erwähnten Trojaner Android.HiddenAds.3697 sowie Android.HiddenAds.3697, Android.HiddenAds.3831, Android.HiddenAds.3851 und Android.HiddenAds.3956. Mit der Zeit kann eine dieser Modifikationen eine führende Position einnehmen.

Die zweitaktivste Bedrohung ist die Familie Android.Spy – Trojaner, die über die Spyware-Funktionalität verfügen. Im Vergleich zum Jahr 2022 ging ihr Anteil um 14,01 Prozentpunkte zurück und machte 28,22% aller von Dr.Web erkannten Bedrohungen aus. Unter diesen Bedrohungen wurde Android.Spy.5106 mit 20,80% der Vorfälle am häufigsten verbreitet. Zusammen mit den älteren Modifikationen Android.Spy.4498 und Android.Spy.4837 macht diese Version des Trojaners 24,32% (knapp ein Viertel) der Vorfälle aus.

Auf Platz drei landeten Vertreter der Familie Android.MobiDash. Ihr Anteil stieg im Vergleich zum Vorjahr um 5,25 Prozentpunkte auf 10,06%.

Die Anzahl erkannter Anwendungen, die weitere bösartige Programme auf infizierte Computer herunterladen und beliebigen Code ausführen können, ging zurück. Der Anteil von Android.DownLoader sank um 1,58 Prozentpunkte auf 2,18%, Android.Triada sank um 0,99 Prozentpunkte auf 2,14% und Android.RemoteCode sank um 0,01 Prozentpunkte auf 2,83%. Der Anteil von Android.Mobifun ging um 0,33 Prozentpunkte auf 0,25% und Android.Xiny um 0,21 Prozentpunkte auf 0,27% zurück.

Die Anzahl von mithilfe gefälschter Apps der Familie Android.FakeApp durchgeführten Angriffen hingegen nahm zu. Im Vergleich zum Vorjahr stieg ihr Anteil um 0,85 Prozentpunkte und machte 1,83% aller von Dr.Web erkannten Bedrohungen aus.

Die Aktivität der Trojaner Android.Locker ging zurück. Ihr Anteil sank um 1,50% und machte 1,15% aller erkannten Bedrohungen aus. Mit verschiedenen Packern geschützte Anwendungen der Familie Android.Packed wurden häufiger als im Vorjahr erkannt. Ihr Anteil stieg um 5,22 Prozentpunkte und machte 7,98% der Vorfälle aus.

Das Diagramm zeigt die im Jahr 2023 am häufigsten erkannten Bedrohungen:

- Android.Spy.5106

- Android.Spy.4498

- Erkennung verschiedener Modifikationen des Trojaners, die nicht offizielle Modifikationen von WhatsApp darstellen. Diese Programme können Benachrichtigungen anderer Apps stehlen, den Nutzer dazu bewegen, Apps aus unseriösen Quellen zu installieren, und bei der Nutzung des Messengers, Dialoge anzeigen, deren Inhalt remote konfiguriert werden kann.

- Android.HiddenAds.3697

- Android.HiddenAds.3558

- Android.HiddenAds.3831

- Android.HiddenAds.3597

- Trojaner, die aufdringliche Werbung anzeigen. Sie werden als harmlose Anwendungen verbreitet und manchmal von anderen Schadprogrammen im Systemverzeichnis installiert. Nachdem diese Trojaner auf ein Android-Gerät gelangen, tarnen sie ihre Präsenz im infizierten System, indem sie z.B. ihr Symbol vom Startbildschirm des Geräts entfernen.

- Android.Packed.57083

- Bösartige Anwendungen, die mit dem Packer ApkProtector geschützt sind (Banking-Trojaner, Spyware und andere Schadprogramme).

- Android.MobiDash.7783

- Android.MobiDash.7802

- Trojaner, die aufdringliche Werbung anzeigen. Sie stellen ein in Apps integriertes Softwaremodul dar.

- Android.Pandora.7

- Erkennung bösartiger Anwendungen, die das Backdoor-Programm Android.Pandora.2 installieren. Solche Downloader werden oft in Apps für Smart-TVs integriert, die auf spanischsprachige Nutzer abzielen.

Unerwünschte Software

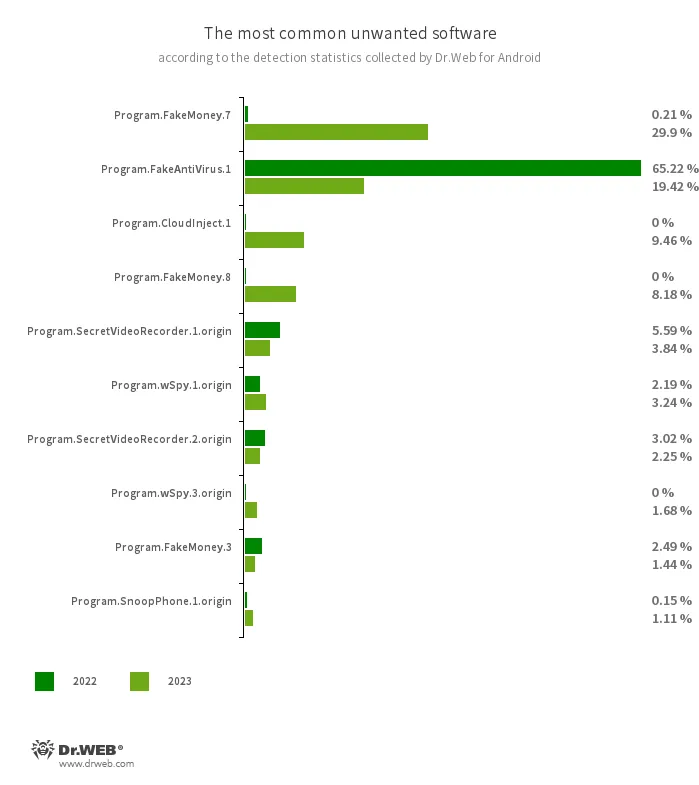

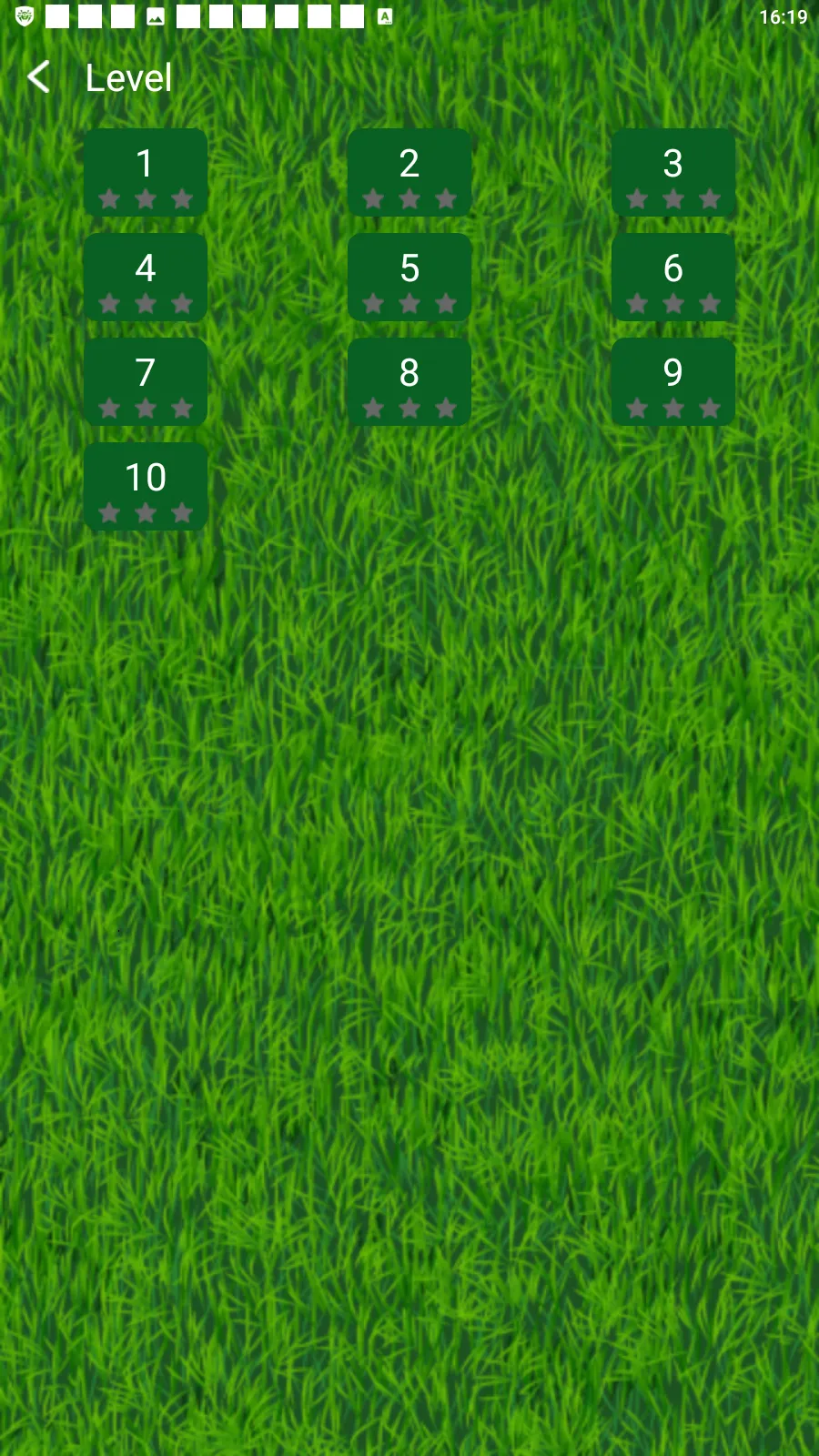

Das am häufigsten erkannte unerwünschte Programm des Jahres 2023 ist Program.FakeMoney.7 mit 29,90% (knapp ein Drittel) aller Bedrohungen dieses Typs. Diese App simuliert eine Belohnung für den Nutzer, wenn dieser bestimmte Aufgaben erfüllt. In Wirklichkeit erhält der Nutzer keine Belohnung.

Der Spitzenreiter des Jahres 2022 – Program.FakeAntiVirus.1 – fiel mit 19,42% der Vorfälle auf den zweiten Platz zurück. Diese Anwendung ahmt die Funktion von Virenschutzsoftware nach, meldet angebliche Bedrohungen und bewegt Android-Nutzer dazu, eine Vollversion der Software zu kaufen, um die erkannten Probleme zu „beheben“.

Programme, die mithilfe des Clouddienstes CloudInject modifiziert werden (z.B. Program.CloudInject.1), belegen den dritten Platz mit 9,46% der Vorfälle. Diese Anwendungen enthalten verschleierten Code, dessen Ausführung nicht kontrolliert werden kann.

Wie im Vorjahr wurden Nutzer oft mit Anwendungen konfrontiert, die Informationen über Android-Nutzer sammeln und deren Aktivitäten überwachen. Laut Statistiken von Dr.Web wurden folgende Bedrohungen dieser Art erkannt: Program.SecretVideoRecorder.1.origin (3,84% der Vorfälle), Program.wSpy.1.origin (3,24% der Vorfälle), Program.SecretVideoRecorder.2.origin (2,25% der Vorfälle), Program.wSpy.3.origin (1,68% der Vorfälle), Program.SnoopPhone.1.origin (1,11% der Vorfälle), Program.Reptilicus.8.origin (0,98% der Vorfälle) und Program.WapSniff.1.origin (0,83% der Vorfälle).

Das Diagramm zeigt die Top 10 der im Jahr 2023 erkannten unerwünschten Anwendungen:

- Program.FakeMoney.7

- Program.FakeMoney.8

- Program.FakeMoney.3

- Anwendungen, die eine Belohnung für den Nutzer simulieren, wenn dieser bestimmte Aufgaben erfüllt. Der Nutzer muss einen bestimmten Mindestbetrag verdienen, um das virtuelle Geld auf sein Bankkonto überweisen zu können. Doch selbst wenn der Nutzer alle Bedingungen erfüllt, erhält er kein Geld.

- Program.FakeAntiVirus.1

- Adware, die Aktionen einer Virenschutzsoftware nachahmt. Solche Programme melden angebliche Bedrohungen. Sie führen Benutzer irre und fordern diese auf, eine Vollversion der Software zu kaufen.

- Program.CloudInject.1

- Android-Apps, die mithilfe des Cloud-Dienstes CloudInject und des gleichnamigen Android-Tools (Tool.CloudInject) modifiziert wurden. Die Modifikation erfolgt auf einem Remote-Server automatisch – das heißt, der Nutzer, der die Modifikation initiiert, kontrolliert nicht, welcher Code in die App integriert wird. Die Apps erhalten eine Reihe wichtiger Berechtigungen. Nach Abschluss der Modifikation kann der Cyberkriminelle die Apps remote verwalten: sperren, Dialoge anzeigen und konfigurieren, Installationen und Deinstallationen anderer Software verfolgen etc.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- App, die im Hintergrundmodus Fotos und Videos über die integrierte Kamera des Android-Geräts ausführen kann. Sie kann unbemerkt arbeiten, Benachrichtigungen über den Aufnahmestart deaktivieren sowie ihr Symbol und ihre Beschreibung durch gefälschte ersetzen. Die App wird als potenziell gefährlich eingestuft.

- Program.wSpy.1.origin

- Program.wSpy.3.origin

- Spyware, die es ermöglicht, Android-Nutzer heimlich zu überwachen. Sie kann SMS-Nachrichten und Nachrichten in sozialen Netzwerken lesen, die Umgebung abhören, das Gerät orten, den Browserverlauf überwachen, auf das Telefonbuch, Kontakte, Fotos und Videos des Nutzers zugreifen, Screenshots erstellen und Fotos machen. Außerdem verfügt die App über die Keylogger-Funktion.

- Program.SnoopPhone.1.origin

- App, die Aktivitäten der Nutzer von Android-Geräten überwacht. Die App ermöglicht es, SMS-Nachrichten abzufangen, Informationen über Telefonanrufe zu sammeln, das Gerät zu orten und die Umgebung abzuhören.

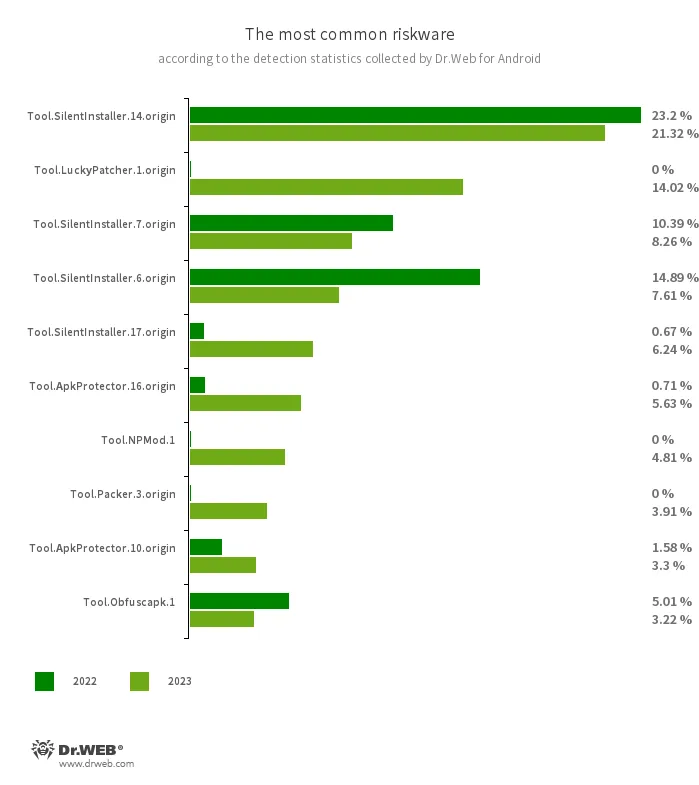

Riskware

Was Riskware angeht, wurden die Tools Tool.SilentInstaller, die es ermöglichen, Android-Apps ohne Installation auszuführen, im Jahr 2023 am häufigsten verbreitet. Die Tools an sich sind zwar harmlos, können aber von Cyberkriminellen zu betrügerischen Zwecken verwendet werden. Sie machen knapp eine Hälfte (48,89%) aller erkannten Riskware-Programme aus. Im Vergleich zum Jahr 2022 sank ihr Anteil jedoch um 17,94 Prozentpunkte. Auf Platz zwei stehen Vertreter der Familie Tool.LuckyPatcher, die es ermöglichen, aus dem Internet heruntergeladene Skripte in Android-Apps zu integrieren. Sie machen 14,02% aller erkannten Riskware-Anwendungen aus. Den dritten Platz belegen mit dem Packer Tool.ApkProtector geschützte Anwendungen. Sie wurden um 5,33 Prozentpunkte häufiger erkannt und machen 10,14% der Vorfälle aus.

Außerdem stieg die Anzahl mit anderen Packern geschützten Bedrohungen. Der Anteil von Vertretern der Familie Tool.Packer stieg von 3,58% auf 4,74%, und Tool.Ultima von 0,05% auf 1,04%.

Zudem wurden Nutzer oft mit dem Tool NP Manager konfrontiert, das als potenziell gefährlich eingestuft wird. Das Tool dient zur Modifikation von Android-Apps: In Apps wird ein Modul integriert, das es ermöglicht, die Verifizierung der digitalen Signatur zu umgehen. Auf diese Weise modifizierte Programme werden von Dr.Web als Tool.NPMod. erkannt. Diese Tools machten 4,81% der Vorfälle aus.

Mithilfe des Dienstprogramms Tool.Obfuscapk modifizierte Anwendungen hingegen wurden seltener als im Vorjahr erkannt. Im Vergleich zum Jahr 2022 sank ihr Anteil vom 5,01% auf 3,22%.

Das Diagramm zeigt die meistverbreiteten Riskware-Programme für Android-Geräte im Jahr 2023.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.17.origin

- Potenziell gefährliche Softwareplattformen, die es Anwendungen ermöglichen, APK-Dateien ohne Installation auszuführen. Sie schaffen eine virtuelle Umgebung, in der sie außerhalb des Hauptbetriebssystems ausgeführt werden.

- Tool.LuckyPatcher.1.origin

- Tool, das es ermöglicht, Android-Apps durch die Erstellung von Patches zu modifizieren, um die Funktionslogik der App zu ändern oder bestimmte Einschränkungen zu umgehen. Mithilfe des Tools versuchen Nutzer, die Prüfung des Root-Zugriffs in Banking-Apps zu deaktivieren und sich Zugriff auf unbegrenzte Ressourcen in Handyspielen zu verschaffen. Um Patches zu erstellen, lädt das Programm spezielle Skripts aus seiner Online-Datenbank herunter. Jeder Nutzer kann seine eigenen Skripts erstellen und in die Datenbank eintragen. Solche Skripts können bösartige Funktionen enthalten, daher sind sie potenziell gefährlich.

- Tool.ApkProtector.16.origin

- Tool.ApkProtector.10.origin

- Erkennung von Anwendungen, die mit dem Software-Packer ApkProtector geschützt sind. Dieser Packer ist zwar nicht bösartig, wird aber bei der Entwicklung von Trojanern und unerwünschten Apps verwendet, um deren Erkennung zu erschweren.

- Tool.NPMod.1

- Mithilfe des Tools NP Manager modifizierte Android-Apps. In solche Apps wird ein Modul integriert, das es ermöglicht, die Verifizierung der digitalen Signatur nach der App-Modifikation zu umgehen.

- Tool.Packer.3.origin

- Erkennung von Android-Apps, deren Code mithilfe des Tools NP Manager verschlüsselt und verschleiert wurde.

- Tool.Obfuscapk.1

- Erkennung von Anwendungen, die durch das Dienstprogramm Obfuscapk geschützt sind. Dieses Dienstprogramm wird dazu verwendet, den Quellcode von Android-Apps automatisch zu modifizieren und zu verwirren, um deren Reverse Engineering zu erschweren. Cyberkriminelle verwenden sie, um bösartige und andere gefährliche Apps vor Erkennung durch Antivirusprogramme zu schützen.

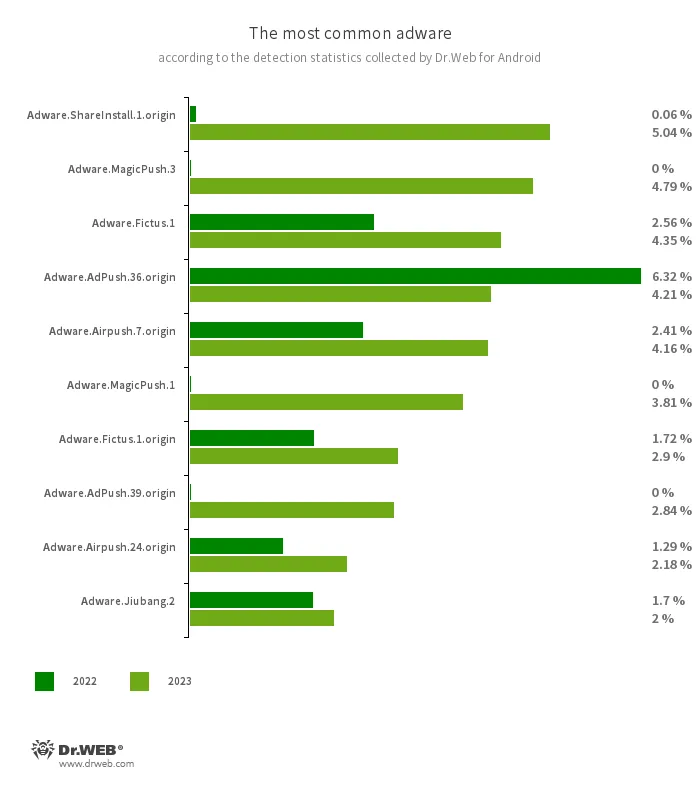

Adware

Die meistverbreitete Adware des Jahres 2023 ist das Werbemodul Adware.Adpush mit 35,82% der Vorfälle. Im Vergleich zum Vorjahr wurden diese Bedrohungen jedoch um 24,88 Prozentpunkte seltener erkannt. Vertreter der Familie Adware.MagicPush nehmen den zweiten Platz mit 9,58% der Vorfälle ein. Die Module Adware.Airpush stehen mit 8,59% der Vorfälle auf Platz drei. Ihr Anteil stieg um 3,24 Prozentpunkte.

Zu den meistverbreiteten Bedrohungen gehören auch Vertreter der Familie Adware.ShareInstall, deren Anteil von 0,06% auf 5,04% stieg, Adware.Fictus (Anstieg von 2,58% auf 4,41%), Adware.Leadbolt (Anstieg von 3,31% auf 4,37%), Adware.Jiubang (Anstieg von 2,83% auf 3,22%) und Adware.Youmi (Anstieg von 0,06% auf 2,20%).

Die Module Adware.SspSdk, die im Vorjahr den zweiten Platz belegt hatten, waren im Jahr 2023 nicht einmal in den Top 10. Ihr Anteil betrug 1,49% aller auf Android-Geräten erkannten Adware-Programme.

Das untenstehende Diagramm zeigt die zehn meistverbreiteten Adware-Anwendungen für Android-Geräte im Jahr 2023:

- Adware.ShareInstall.1.origin

- Adware-Modul, das in Android-Apps integriert wird. Das Modul zeigt Werbebenachrichtigungen auf dem Sperrbildschirm von Android an.

- Adware.MagicPush.1

- Adware.MagicPush.3

- Adware-Modul, das in Android-Apps integriert wird. Es zeigt Werbebanner über die Oberfläche des Betriebssystems an, auch wenn die infizierte App nicht genutzt wird. Diese Werbebanner sollen Nutzer in die Irre führen. Oft melden sie angeblich verdächtige Dateien und Spammails oder zeigen Benachrichtigungen an, dass der Akkuverbrauch optimiert werden muss. Der Nutzer wird aufgefordert, eine bestimmte App zu öffnen, in die ein Adware-Modul integriert ist. Beim Öffnen der App wird Werbung angezeigt.

- Adware.Fictus.1

- Adware.Fictus.1.origin

- Adware-Modul, das in Klonversionen bekannter Android-Spiele und -Apps eingebettet wird. Die Integration erfolgt mithilfe des Packers net2share. Die erstellten Kopien werden über App-Stores verbreitet und zeigen unerwünschte Werbung an.

- Adware.AdPush.36.origin

- Adware.AdPush.39.origin

- Adware-Module, die in Android-Apps integriert werden. Sie zeigen Werbebenachrichtigungen an, die Nutzer irreführen. Solche Benachrichtigungen können wie Systembenachrichtigungen aussehen. Außerdem können diese Module persönliche Informationen sammeln und weitere Anwendungen herunterladen und installieren.

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Softwaremodule, die in Android-Apps integriert werden und unerwünschte Werbung anzeigen. Je nach Version und Modifikation zeigen solche Module Werbebenachrichtigungen, -banner oder -Pop-ups an. Mithilfe solcher Module werden oft bösartige Apps verbreitet: Der Nutzer wird dazu bewogen, eine bestimmte App zu installieren. Darüber hinaus können diese Module persönliche Informationen an einen Remote-Server weiterleiten.

- Adware.Jiubang.2

- Adware-Modul, das in Android-Apps integriert wird. Es zeigt Werbebanner über anderen Anwendungen an.

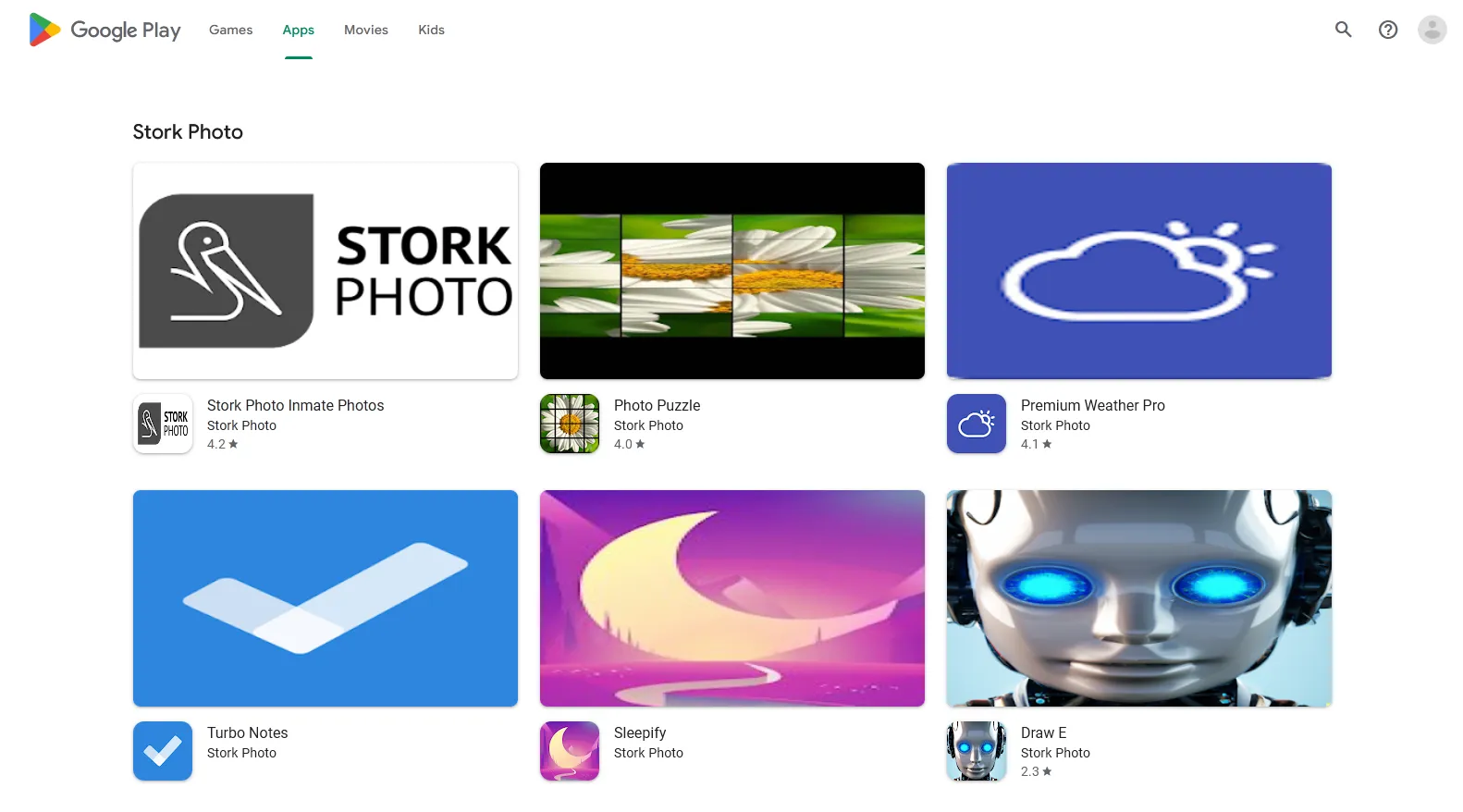

Bedrohungen auf Google Play

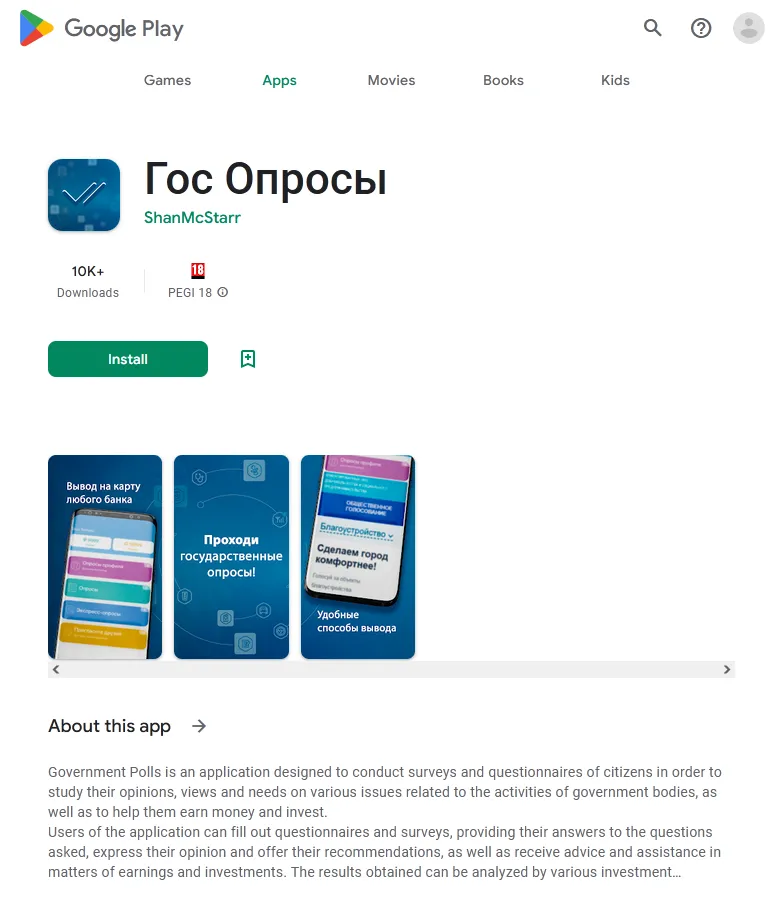

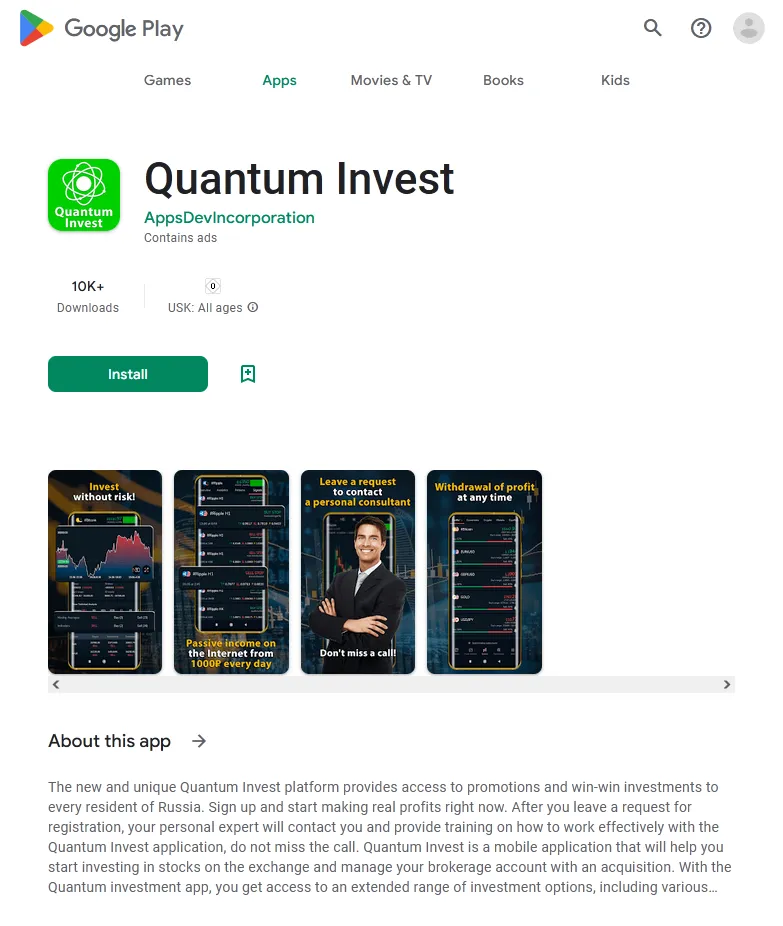

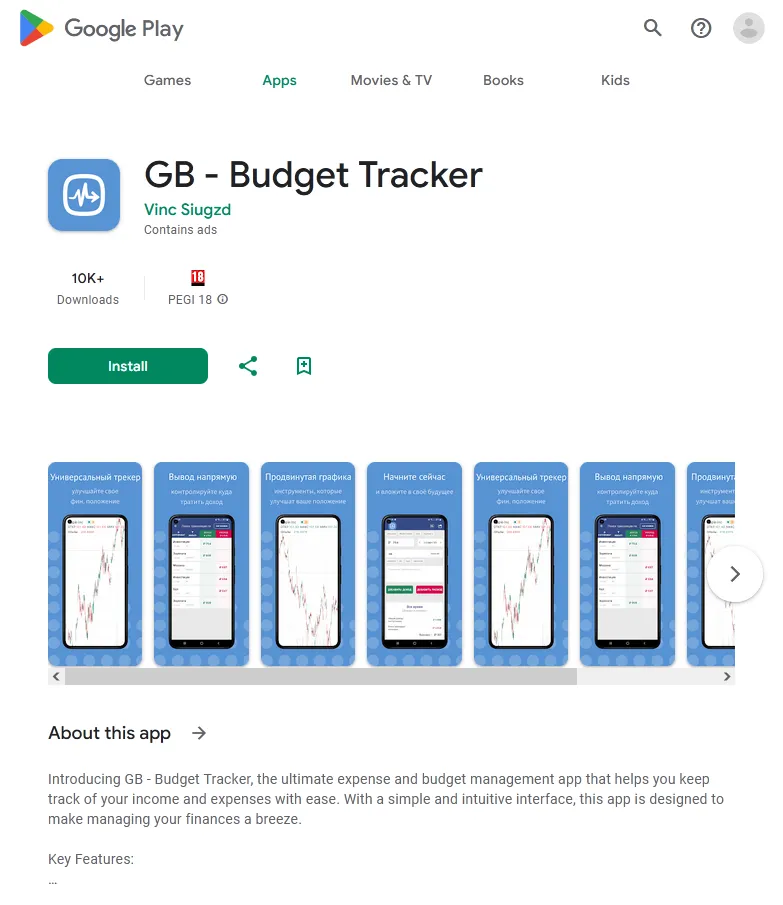

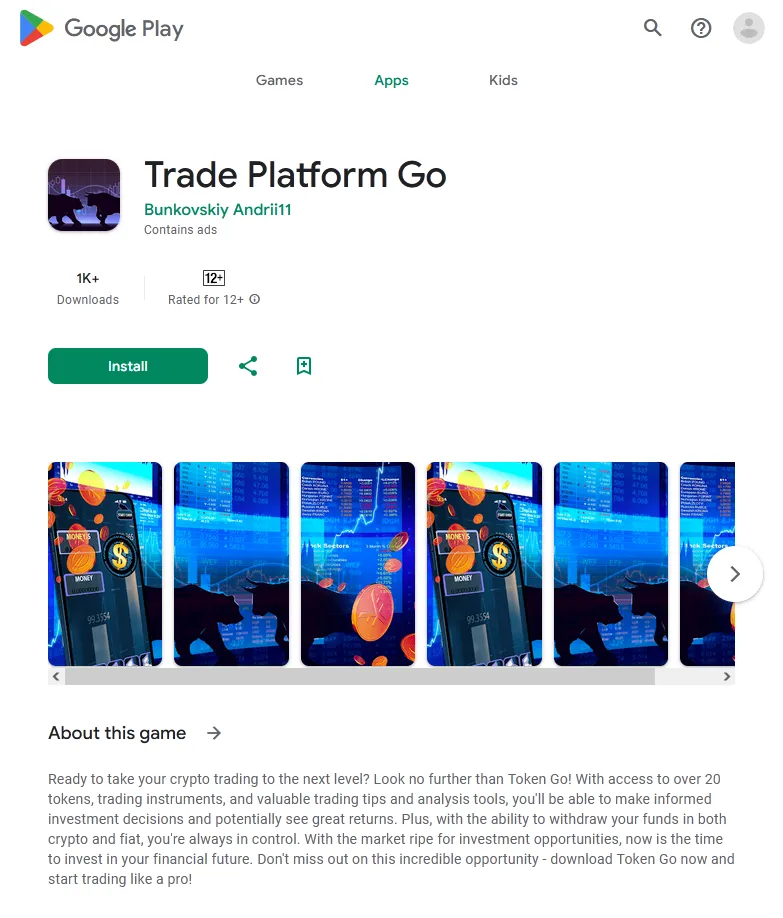

Im Jahr 2023 erkannte das Virenlabor von Doctor Web über 440 bösartige Anwendungen auf Google Play. Insgesamt wurden sie 428.434.576-mal installiert. Neben zahlreichen Anwendungen, die das oben erwähnte Modul Android.Spy.SpinOk enthielten, erkannten unsere Spezialisten Hunderte von Trojanern der Familie Android.FakeApp. Diese Anwendungen wurden in verschiedenen Betrugsschemas verwendet und als harmlose Software verbreitet. In einigen Fällen verfügten sie auch tatsächlich über die versprochene Funktionalität. Aber ihre Hauptfunktion bestand darin, bestimmte Websites auf Befehl des Remote-Servers zu öffnen.

Viele dieser Trojaner wurden als nützliche Finanztools ausgegeben: Informations-, Investment- und Börsen-Apps, Apps zum Sparen, Apps zur Selbstbildung etc.

Sie konnten betrügerische Websites laden, die es angeblich ermöglichten, in bekannte Unternehmen zu investieren, am Handel von Kryptowährungen zu verdienen, Aktien geschenkt zu bekommen oder Sozialleistungen zu beantragen. Um vom Angebot Gebrauch machen zu können, musste der Nutzer an einer Umfrage teilnehmen und seine persönlichen Daten angeben.

Hier sind einige Beispiele für solche betrügerischen Websites. Auf dem ersten Screenshot werden Nutzer aufgefordert, sich auf der Investitionsplattform eines bekannten Erdöl- und Gasunternehmens anzumelden. Im zweiten Fall werden potenzielle Opfer angeblich im Namen einer bekannten Bank aufgefordert, Geld am Handel digitaler Währungen zu verdienen.

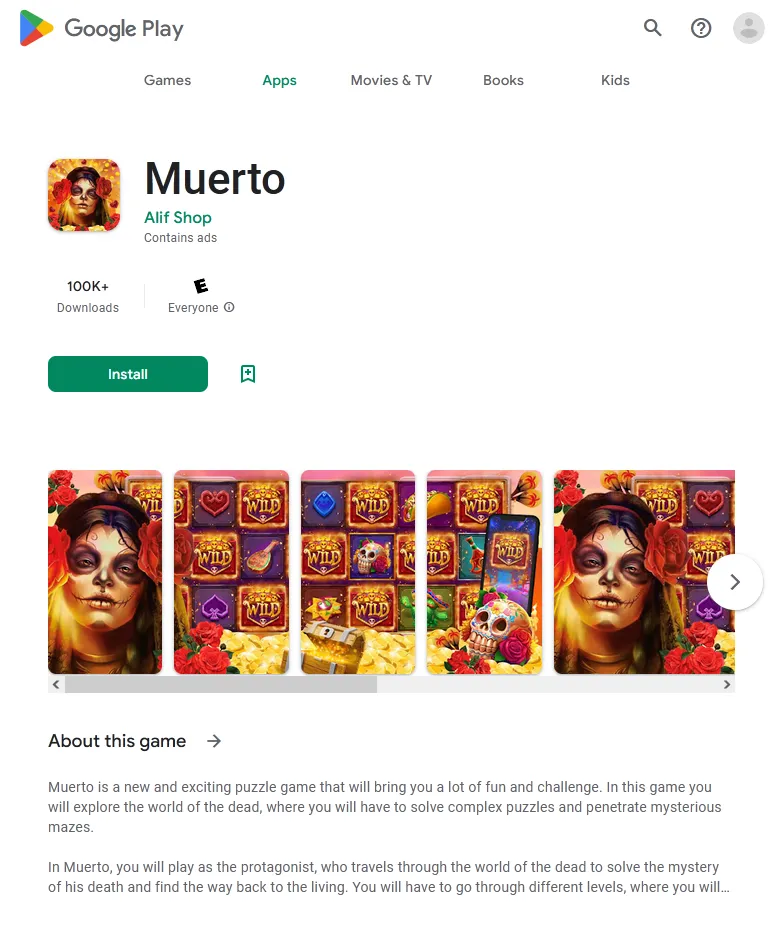

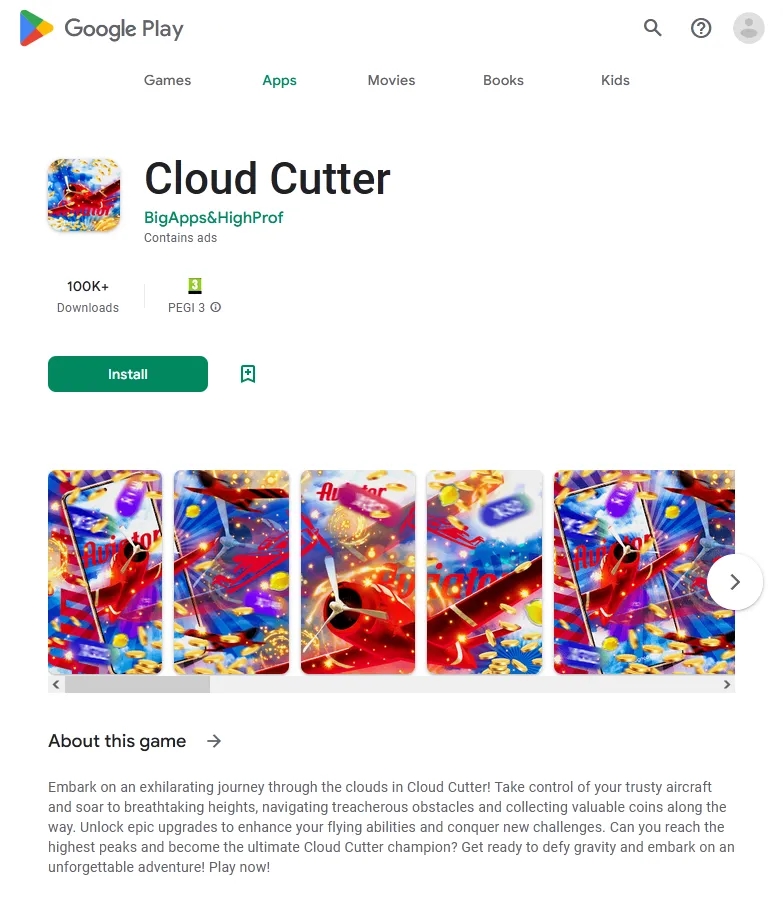

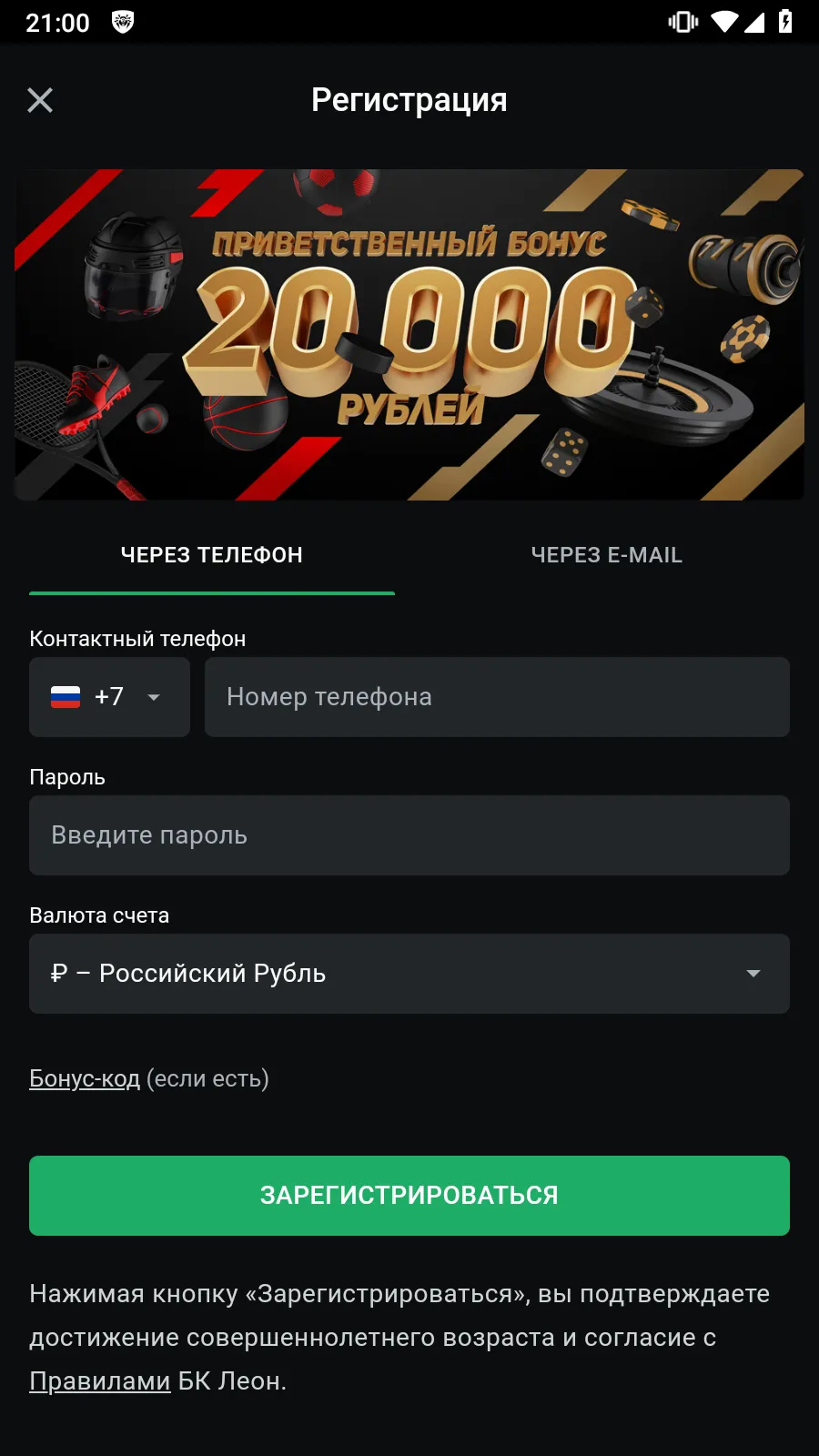

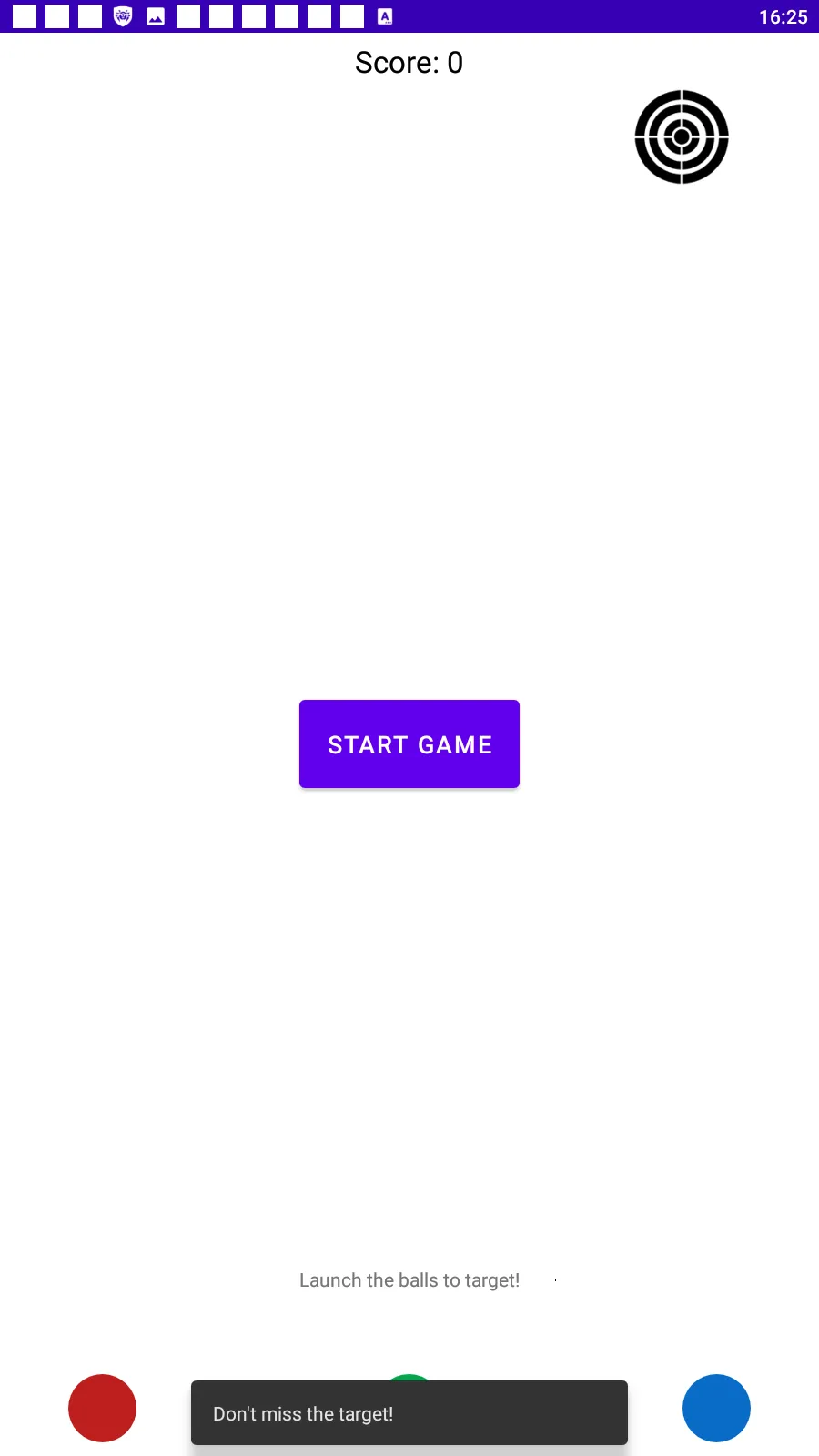

Einige gefälschte Apps wurden als Handyspiele verbreitet und konnten Online-Casinos und Wett-Websites laden.

Auf diesen Screenshots funktionieren solche Apps als Handyspiele:

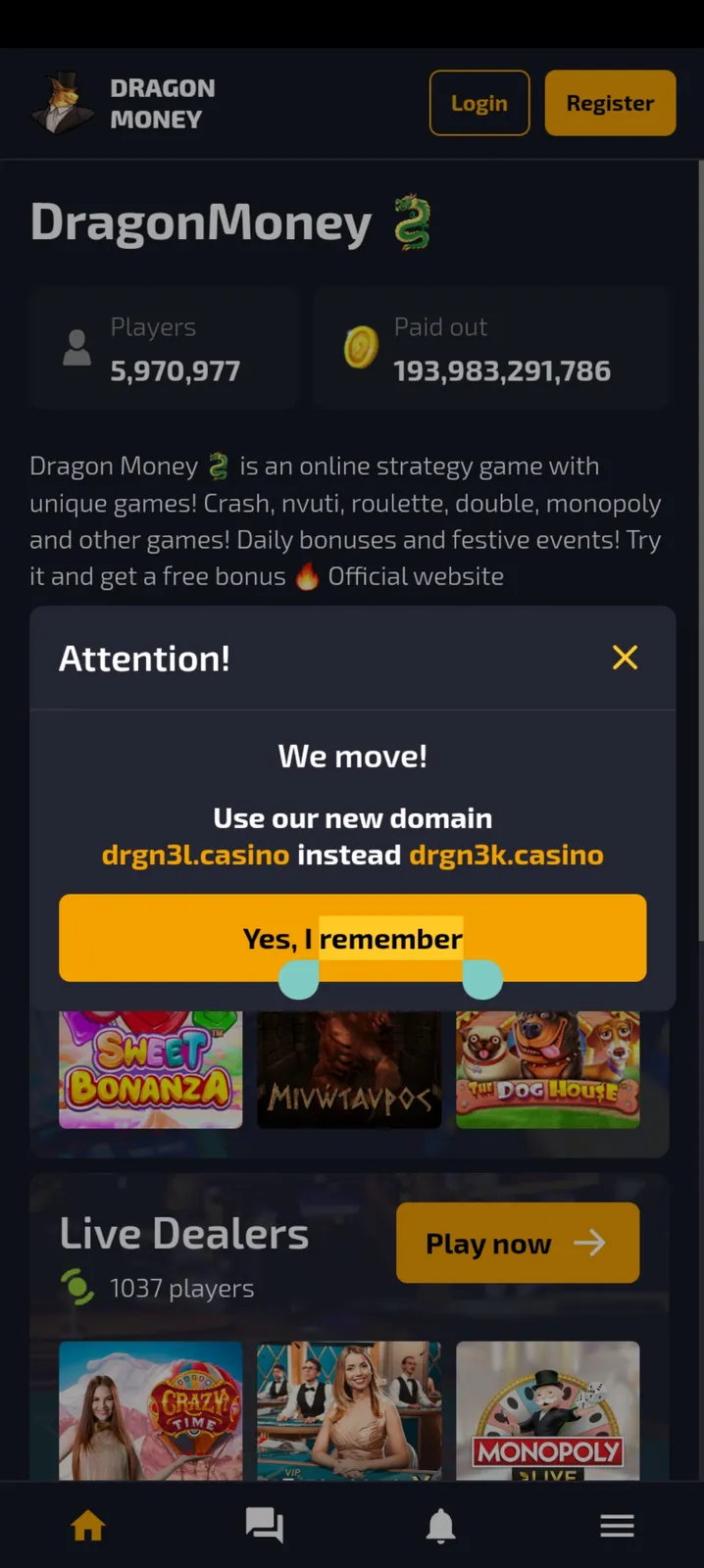

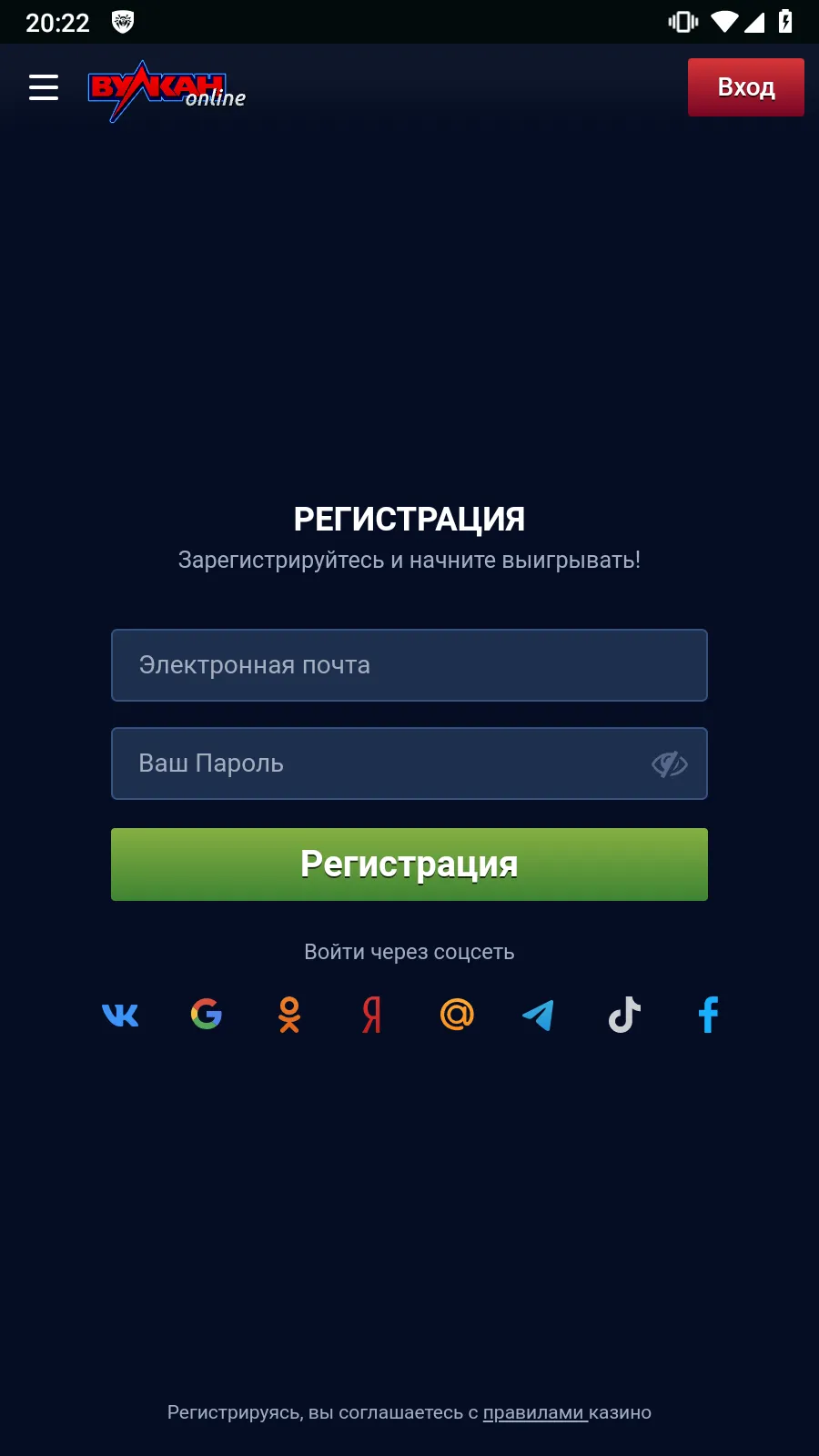

Diese Screenshots zeigen einige von diesen Anwendungen aufgerufene betrügerische Websites:

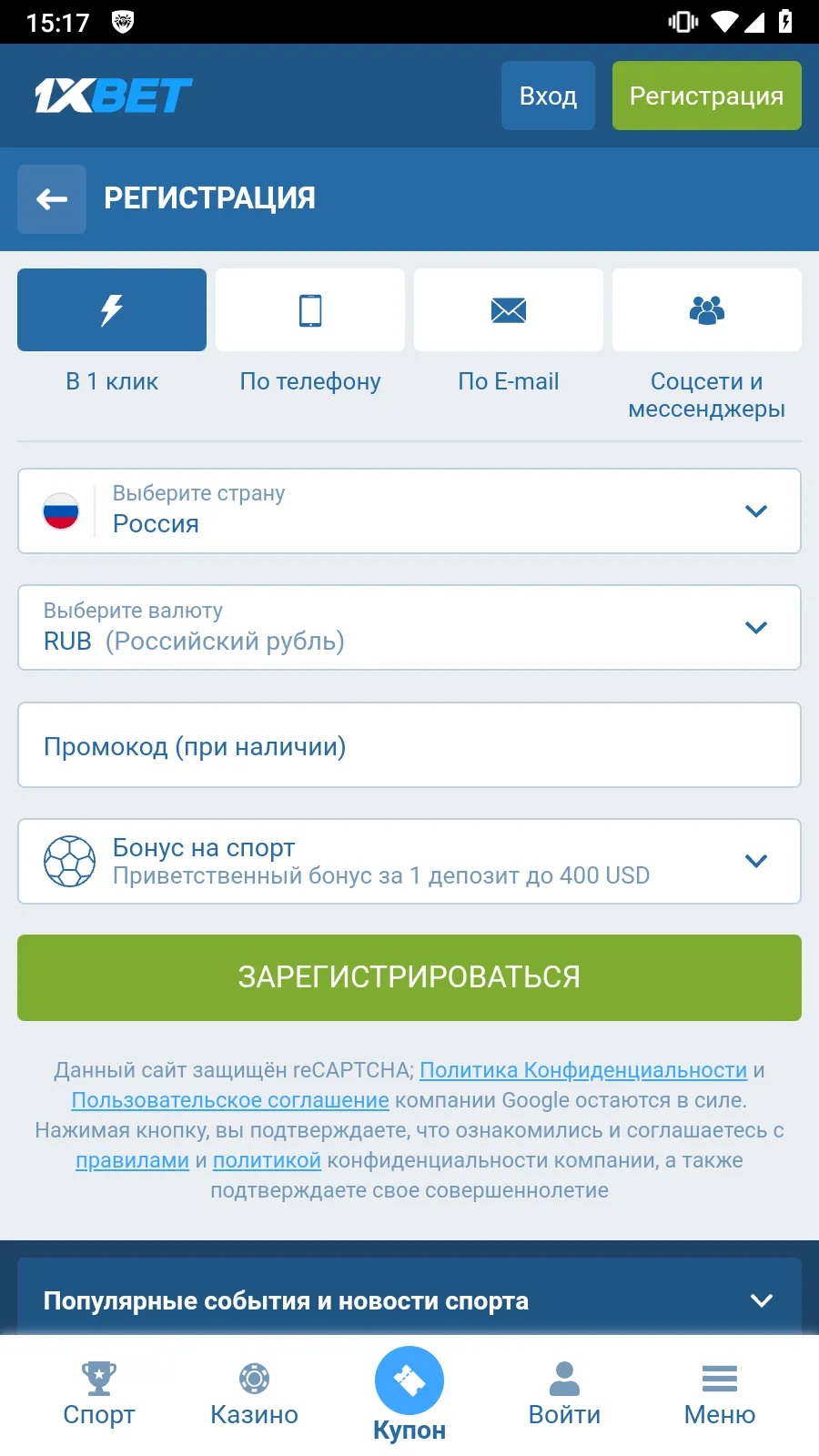

Andere Trojaner der Familie Android.FakeApp wurden als Fitness-, Sportnews- oder offizielle Wett-Apps verbreitet:

Sie konnten auch als harmlose Software funktionieren. Dabei konnte sich die versprochene Funktionalität von den tatsächlichen Funktionen unterscheiden.

Auf den untenstehenden Screenshots funktionieren solche Apps als harmlose Anwendungen. Die ersten zwei Anwendungen funktionieren als Handyspiele. Die dritte App zeigt Informationen über Fußballspiele an.

Später begannen diese Apps, Wett-Websites zu öffnen:

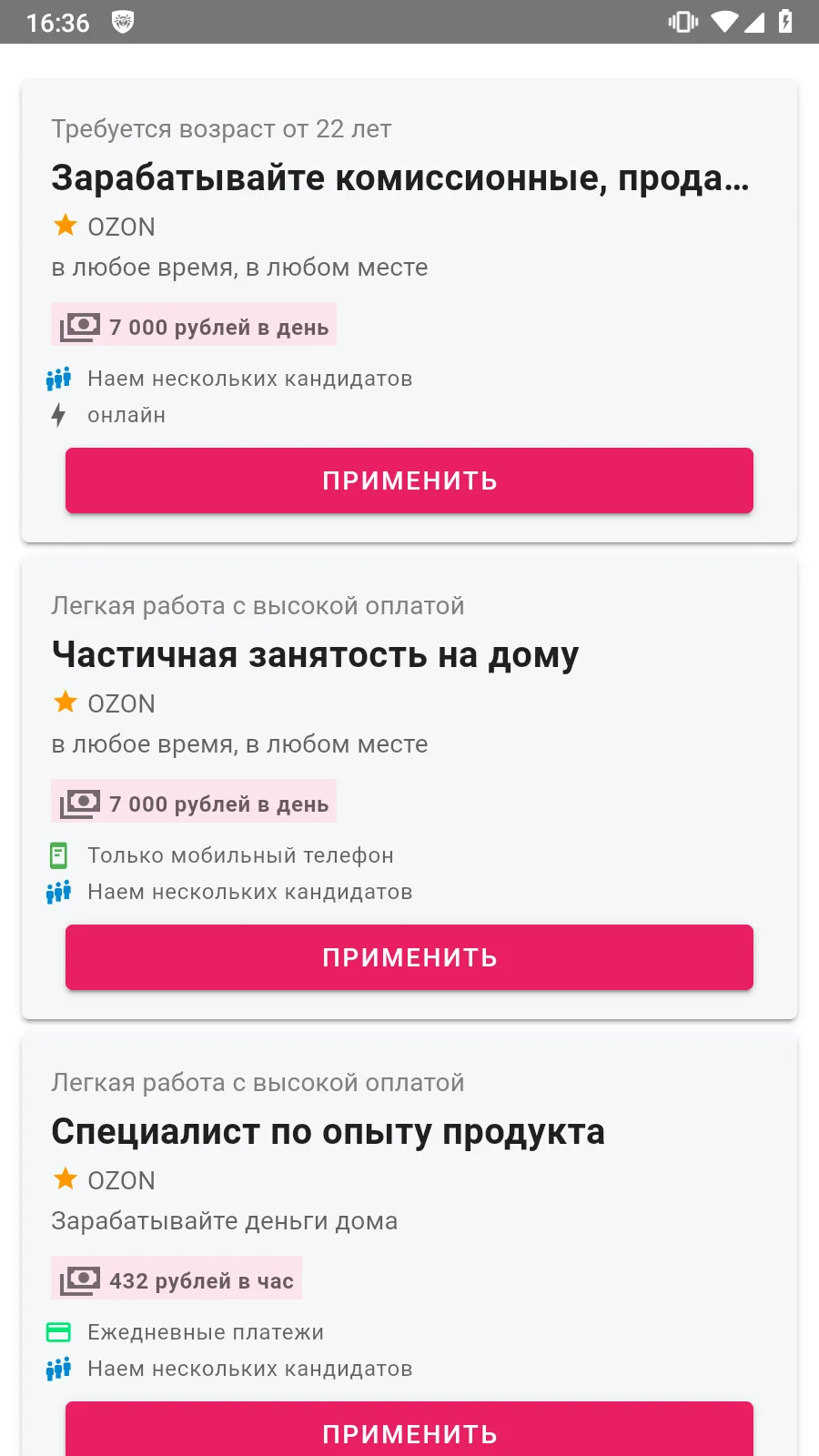

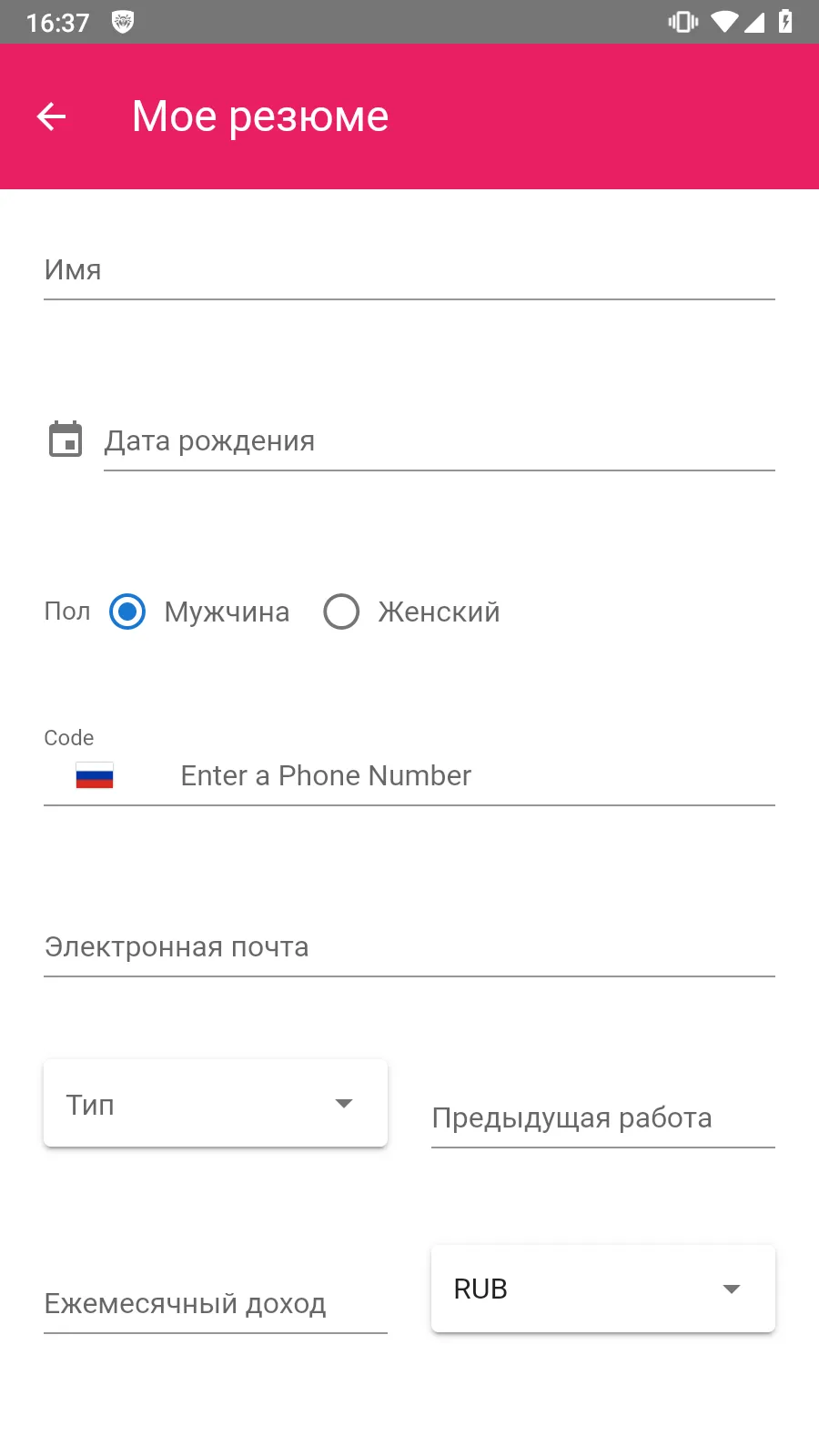

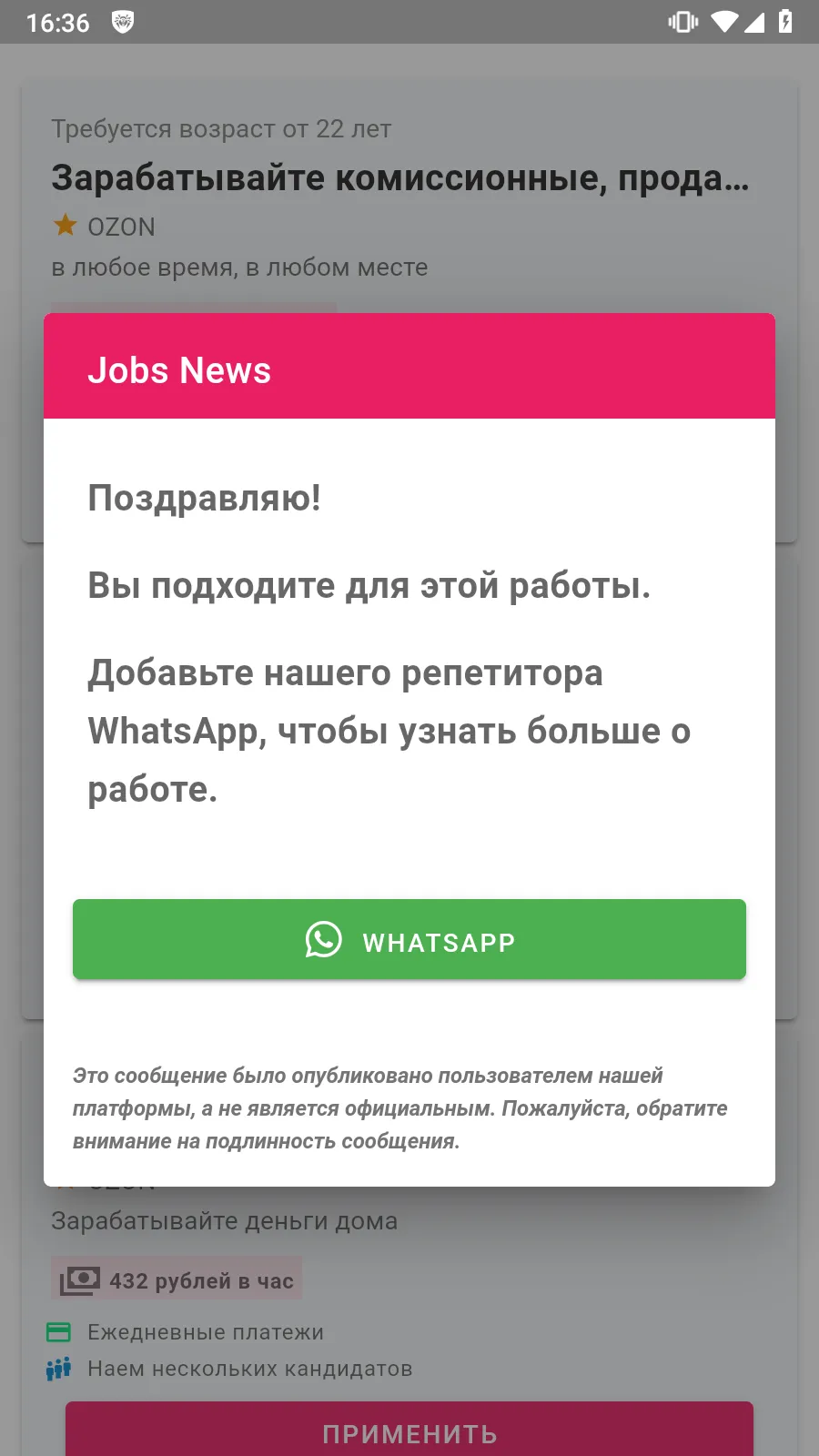

Einige gefälschte Anwendungen wurden als Apps zur Jobsuche getarnt.

Solche Modifikationen von Android.FakeApp zeigen eine Liste mit fiktiven Stellenangeboten an. Um eine Bewerbung abgeben zu können, muss der Nutzer ein spezielles Bewerbungsformular ausfüllen und seine persönlichen Informationen angeben oder Kontakt mit dem angeblichen Arbeitgeber über WhatsApp oder Telegram aufnehmen.

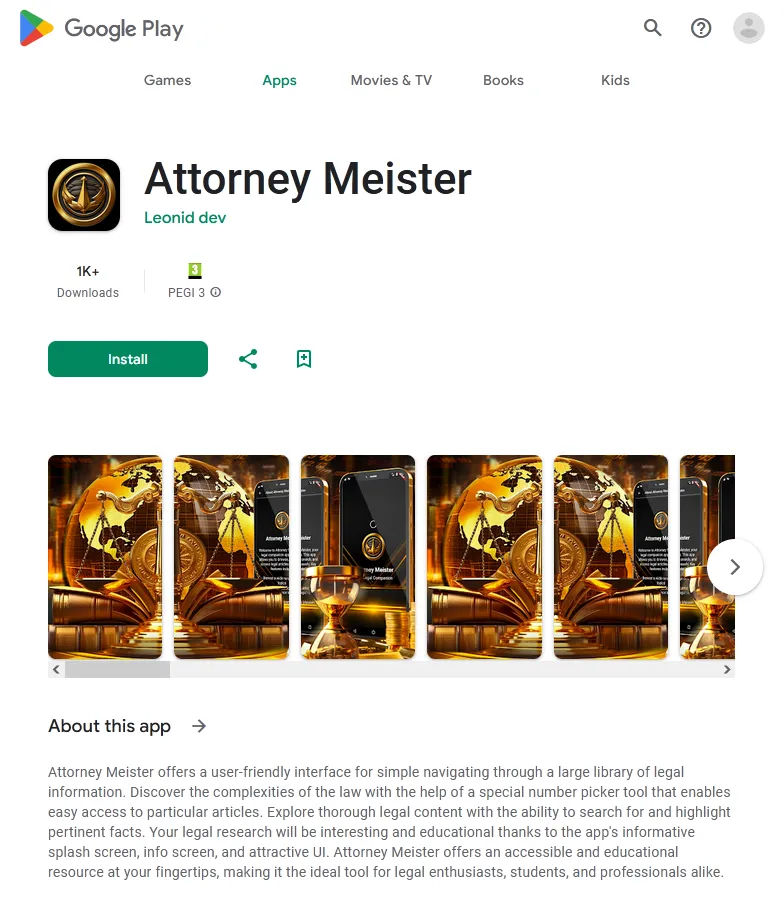

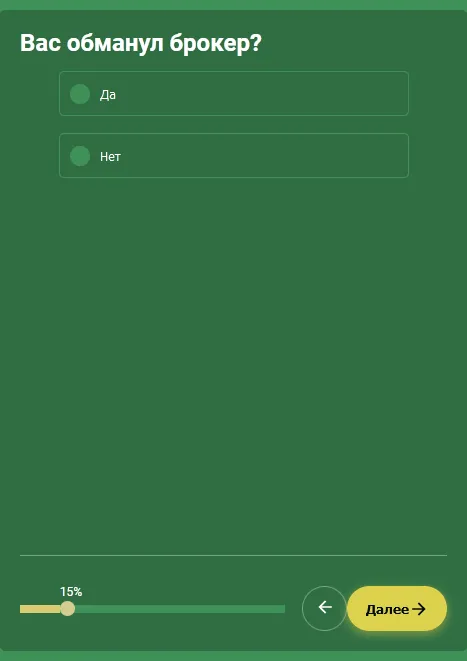

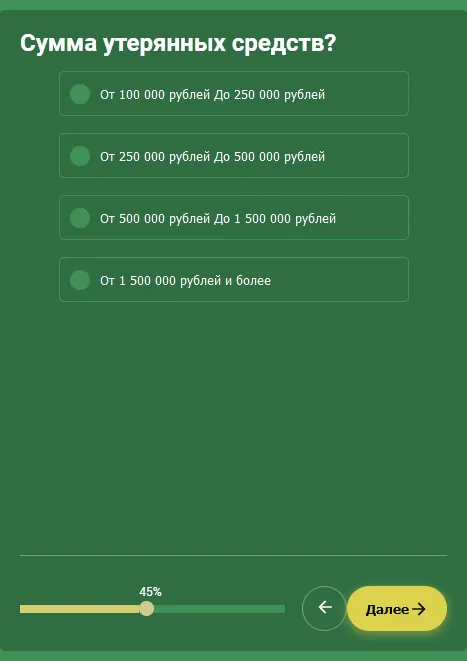

Betrügerische Websites, auf denen Finanz- und Investitionsdienstleistungen angeboten werden, werden seit mehreren Jahren verbreitet. Im Jahr 2023 schlugen Cyberkriminelle eine neue Richtung ein – Mithilfe von Android.FakeApp wurden Anwendungen verbreitet, die es Opfern verschiedener Betrugsschemas angeblich ermöglichten, das verlorene Geld zurückzubekommen. In Wirklichkeit luden sie weitere betrügerische Websites. Um „kostenlos einen Anwalt zu konsultieren“, musste der Nutzer einige Fragen beantworten und seine persönlichen Daten angeben.

Der Screenshot zeigt ein Beispiel für eine solche Website. Nutzern, die Geld auf gefälschten Investitionsplattformen verloren haben, wurde weisgemacht, sie könnten das verlorene Geld mithilfe eines Anwalts zurückbekommen.

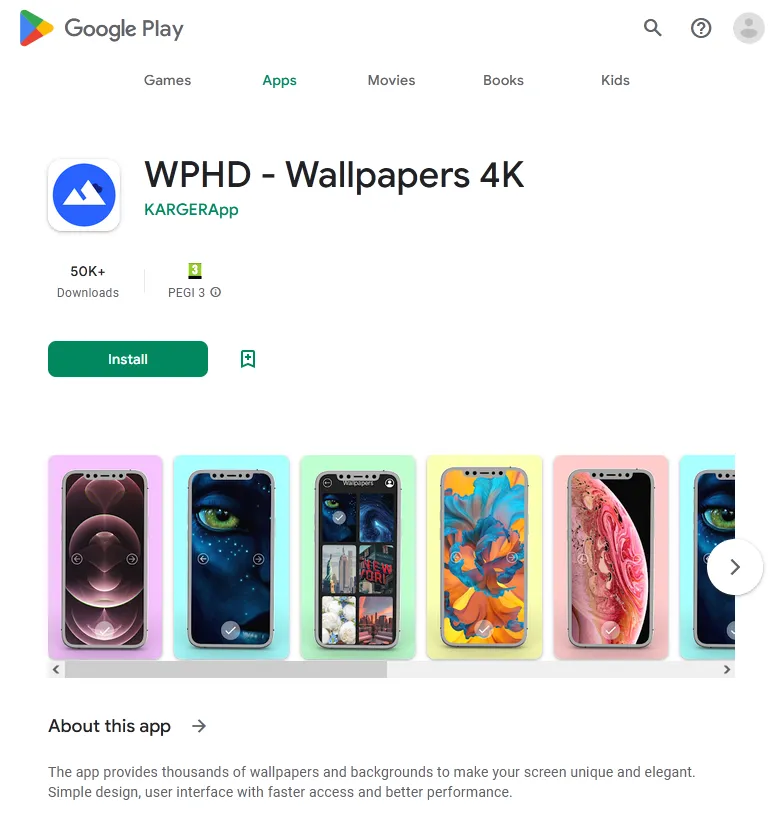

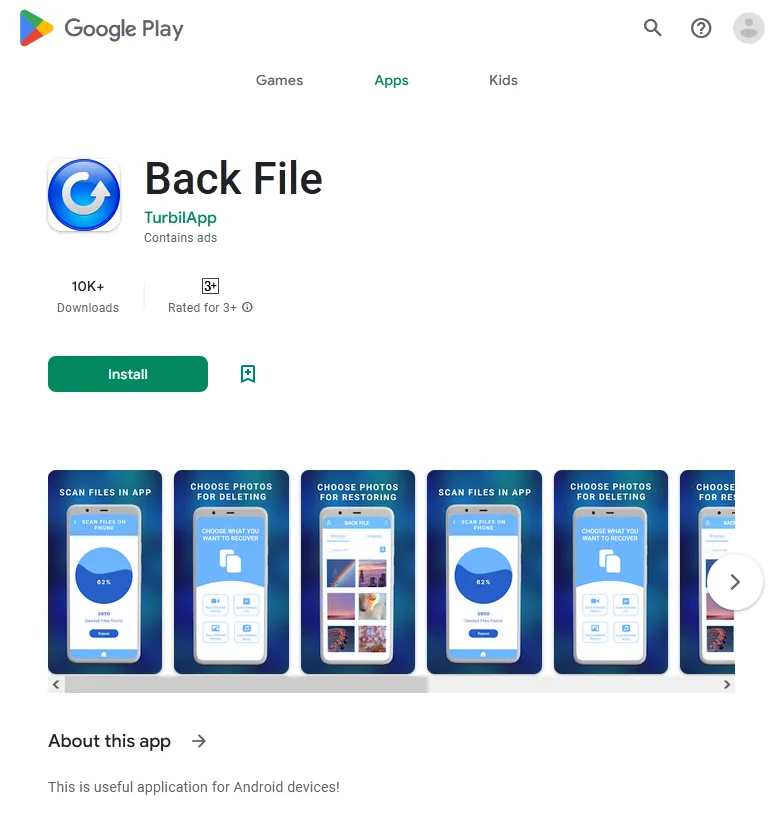

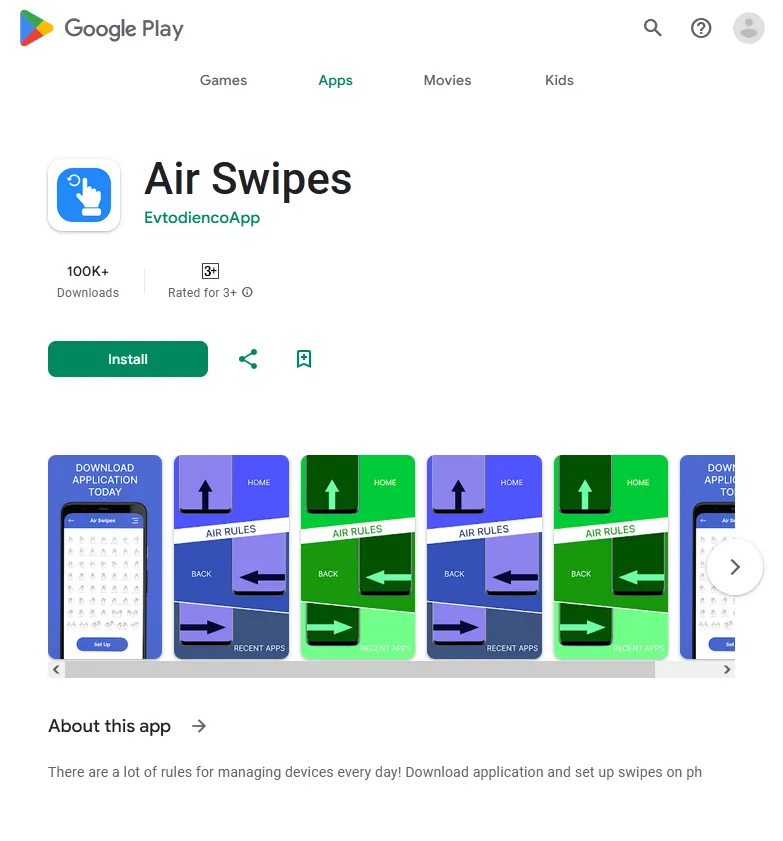

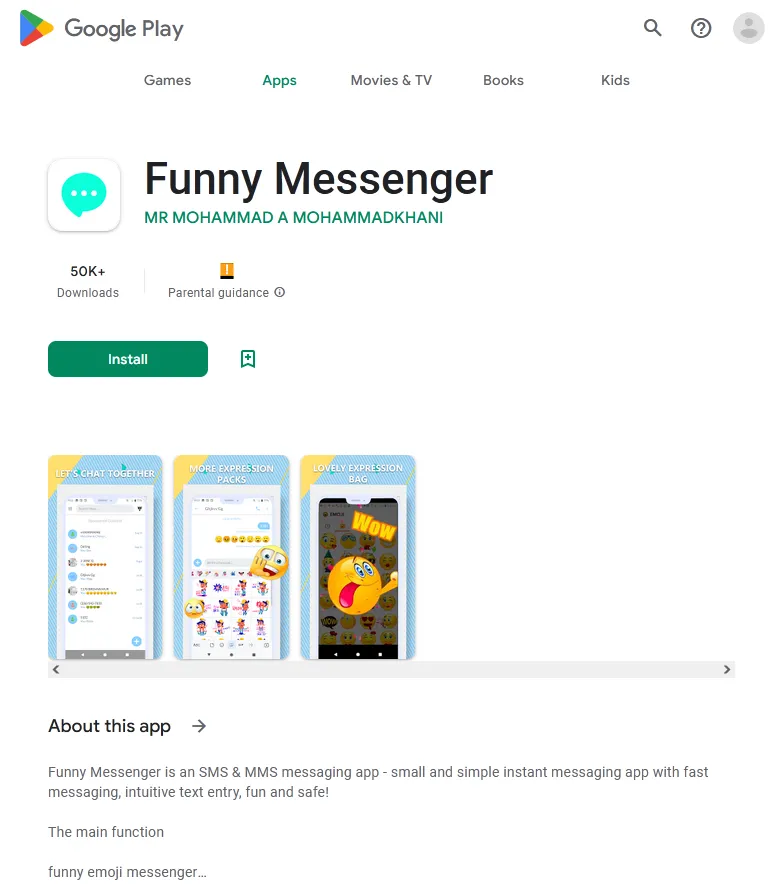

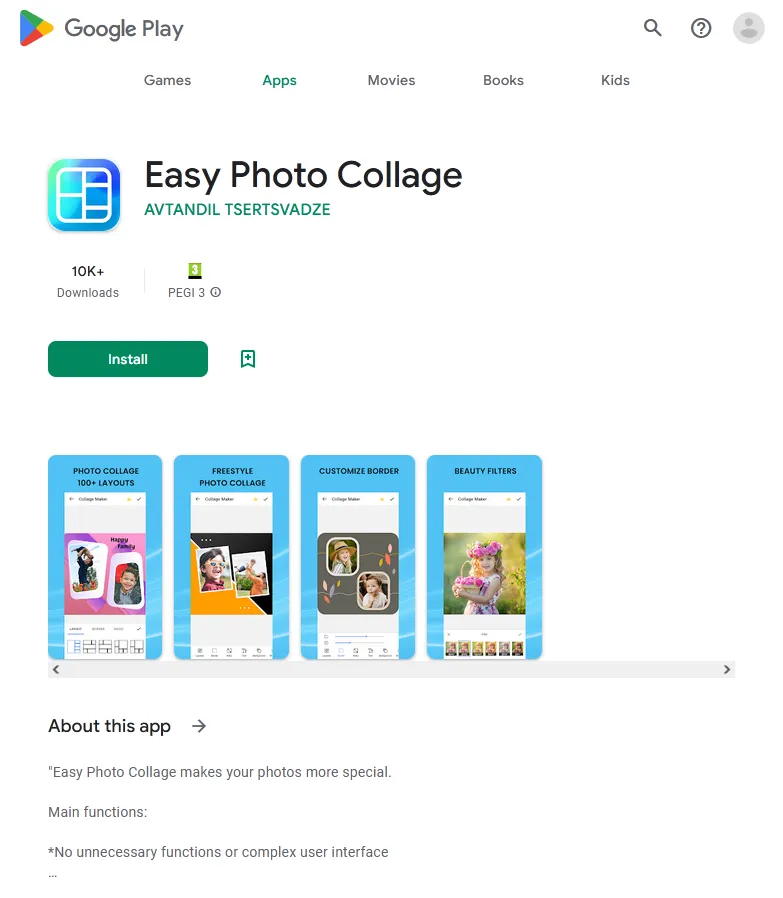

Im vorigen Jahr erkannte das Virenlabor von Doctor Web zahlreiche neue bösartige Anwendungen auf Google Play, darunter Trojaner der Familie Android.Proxy.4gproxy, die infizierte Geräte als Proxyserver ausnutzen, um verschiedene Daten für den Nutzer unbemerkt zu übertragen. In diese Anwendungen wird das Tool „4gproxy“ (Tool.4gproxy in der Dr.Web Virendatenbank) integriert, das es ermöglicht, Android-Geräte als Proxyserver zu nutzen. Das Tool selbst ist harmlos. Aber bei der Integration des Tools in die Trojaner Android.Proxy.4gproxy wird das Gerät ohne Wissen und Zustimmung des Nutzers als Proxyserver verwende.

Zudem erkannten unsere Spezialisten neue Trojaner der Familie Android.HiddenAds: Android.HiddenAds.3785, Android.HiddenAds.3781, Android.HiddenAds.3786 und Android.HiddenAds.3787. Nach der Installation machen sie ihre Symbole auf dem Hauptbildschild transparent und ersetzen ihre Namen durch eine leere Zeichenfolge, um unbemerkt zu bleiben. In einigen Fällen konnten sie sich als Google Chrome Webbrowser ausgeben, indem sie ihre Symbole durch das Symbol dieses Browsers ersetzten. Beim Klick auf ein solches Icon wurden sowohl der Browser als auch der Trojaner (im Hintergrund) ausgeführt. Dadurch konnte der Trojaner länger für den Nutzer unbemerkt auf dem Gerät arbeiten. Auch wenn das bösartige Programm unerwartet beendet wurde, wurde es später wieder gestartet, wenn der Nutzer auf das Icon des angeblichen Webbrowsers klickte. Über diese Funktionalität verfügt z.B. der Trojaner Android.HiddenAds.3766, der über Google Play verbreitet wurde.

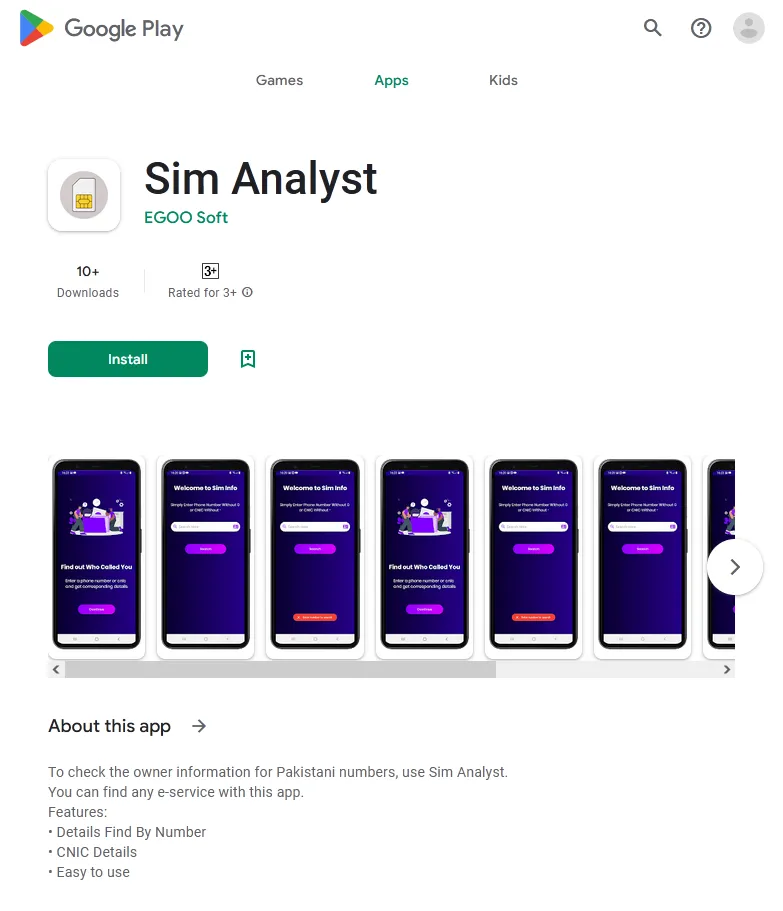

Außerdem wurden neue Spyware-Programme erkannt, darunter die Anwendung Android.Spy.1092.origin, die auf dem Tool zur Fernüberwachung (RAT) AhMyth Android Rat basiert. Die Bedrohung wurde in der App Sim Analyst getarnt, die es angeblich ermöglichte, Informationen über andere Nutzer anhand deren Handynummern zu ermitteln, und zielte auf Nutzer aus Pakistan ab.

AhMyth Android Rat verfügt über eine umfangreiche Funktionalität. Das Programm ermöglicht es, Geräte zu orten, Fotos mithilfe der integrierten Kamera zu machen, die Umgebung abzuhören, Audios aufzunehmen, SMS-Nachrichten abzufangen sowie Informationen über Anrufe und Kontakte aus dem Telefonbuch zu sammeln. Da bestimmte Funktionalitätseinschränkungen für über Google Play verbreitete Apps gelten, waren nicht alle oben genannten Features in von unseren Spezialisten gefundenen Version verfügbar. Die App konnte das Gerät orten sowie Benachrichtigungen und auf dem Gerät gespeicherte und über Messenger übertragene Fotos und Videos stehlen.

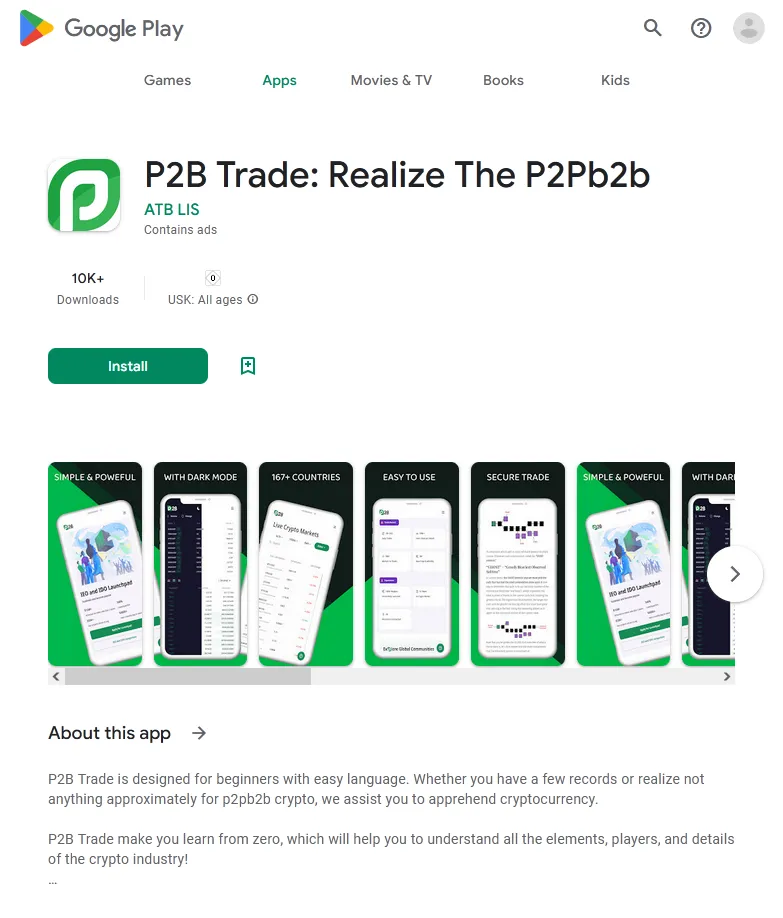

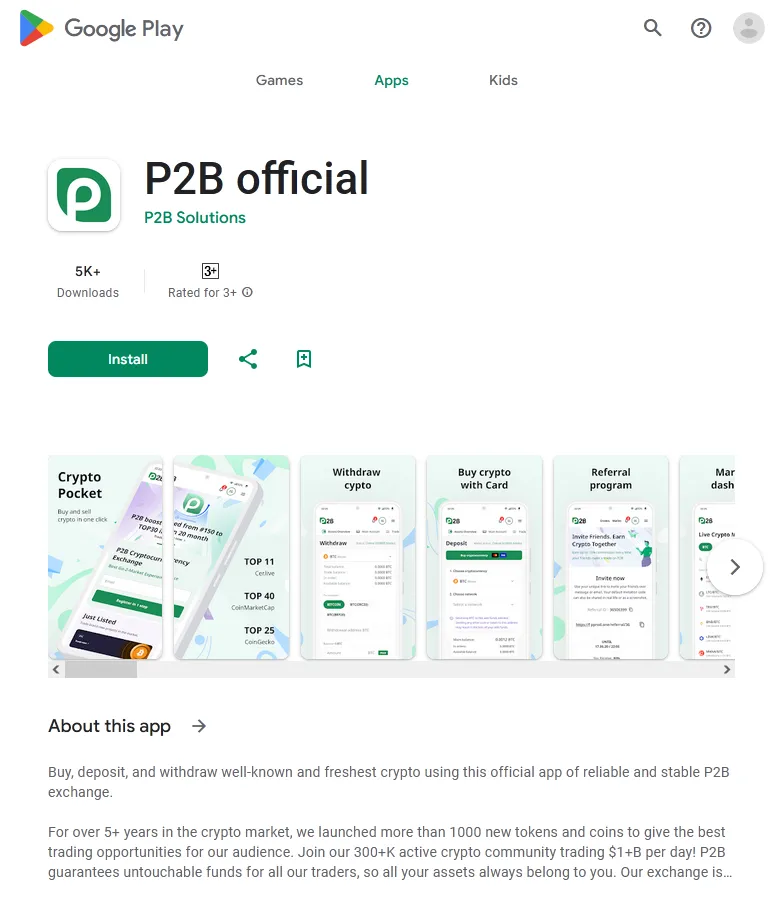

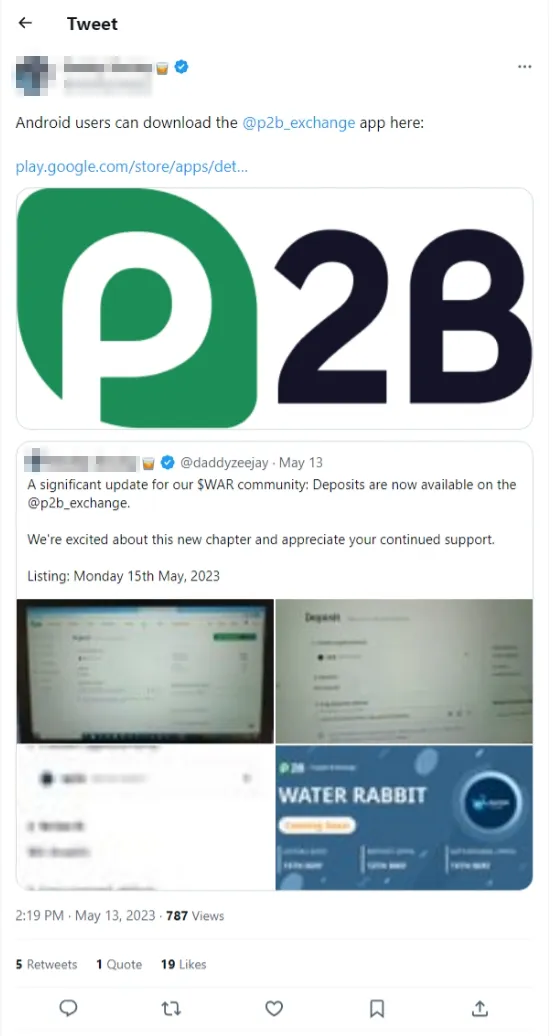

Auf Google Play wurde der Trojaner Android.CoinSteal.105 erkannt. Der Trojaner dient zum Diebstahl von Kryptowährungen. Die bösartige Anwendung wurde unter dem Namen „P2B Trade: Realize The P2Pb2b“ verbreitet und als offizielle App „P2B official“ der Krypto-Börse P2B ausgegeben.

Der Screenshot links zeigt eine gefälschte App. Auf dem Screenshot rechts ist das Original zu sehen.

Für die gefälschte App warben unter anderem Krypto-Blogger, wodurch die gefälschte App doppelt so oft wie die offizielle App installiert wurde.

Beim Start öffnete der Trojaner Android.CoinSteal.105 über die Komponente WebView eine von Cyberkriminellen festgelegte Website, über die Nutzer auf weitere bösartige Internetressourcen umgeleitet wurden. Nach dem Laden der harmlosen offiziellen Website der Krypto-Börse P2B (https://p2pb2b.com) integrierte der Trojaner bösartige JS-Skripte darin. Mithilfe dieser Skripte wurden von Nutzern angegebene Krypto-Wallet-Adressen durch Krypto-Wallets der Cyberkriminellen ersetzt.

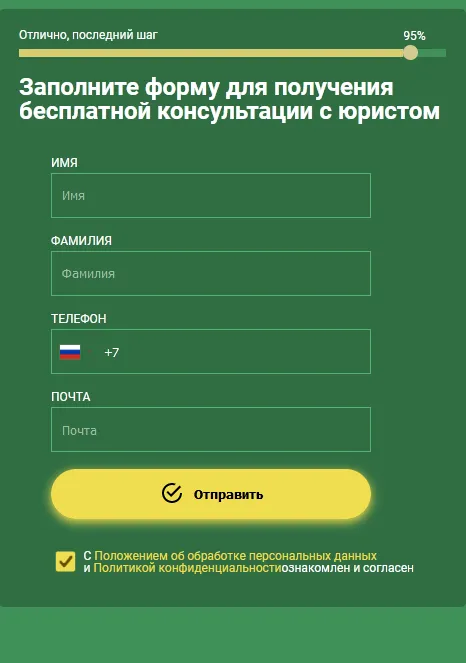

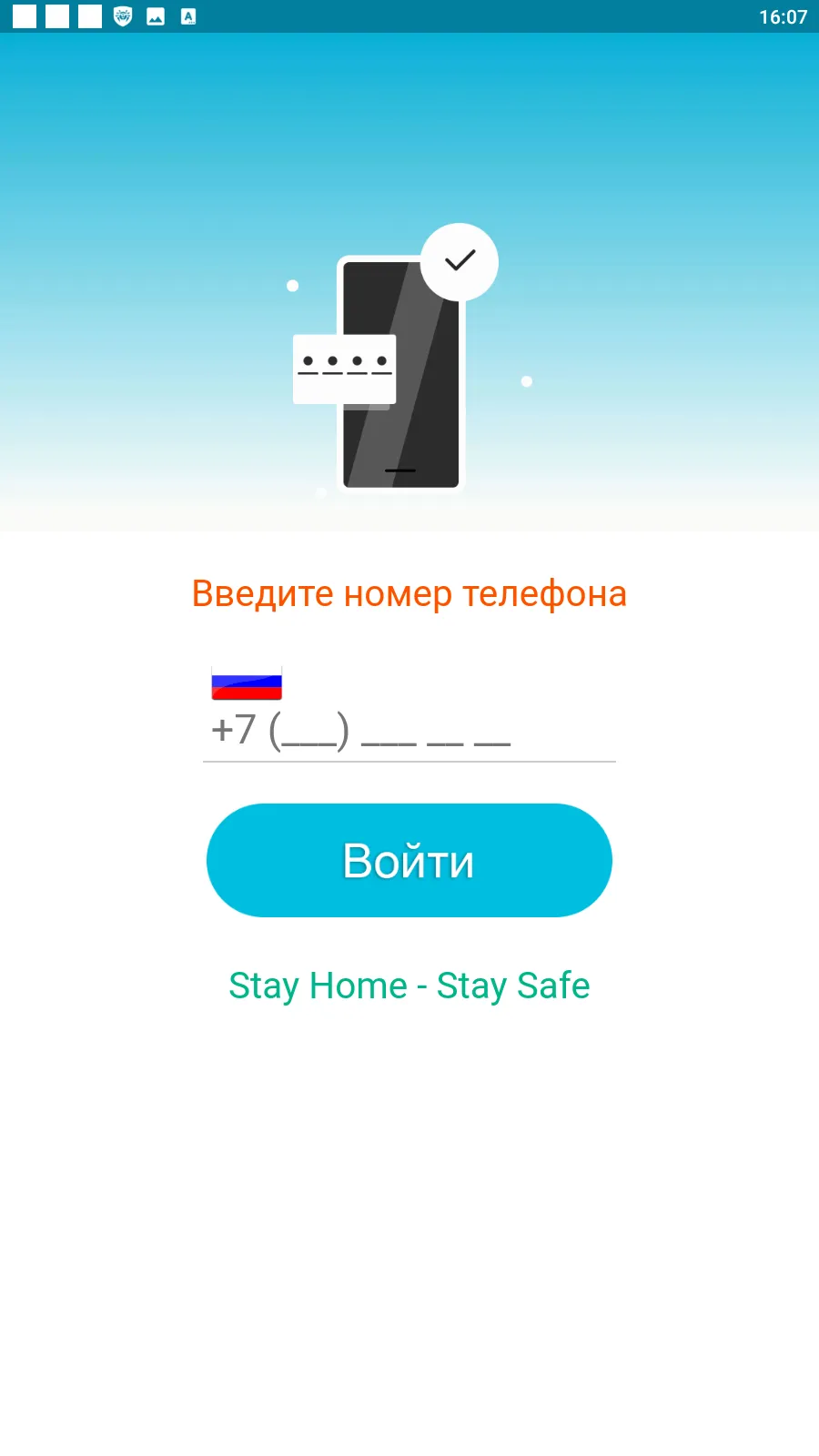

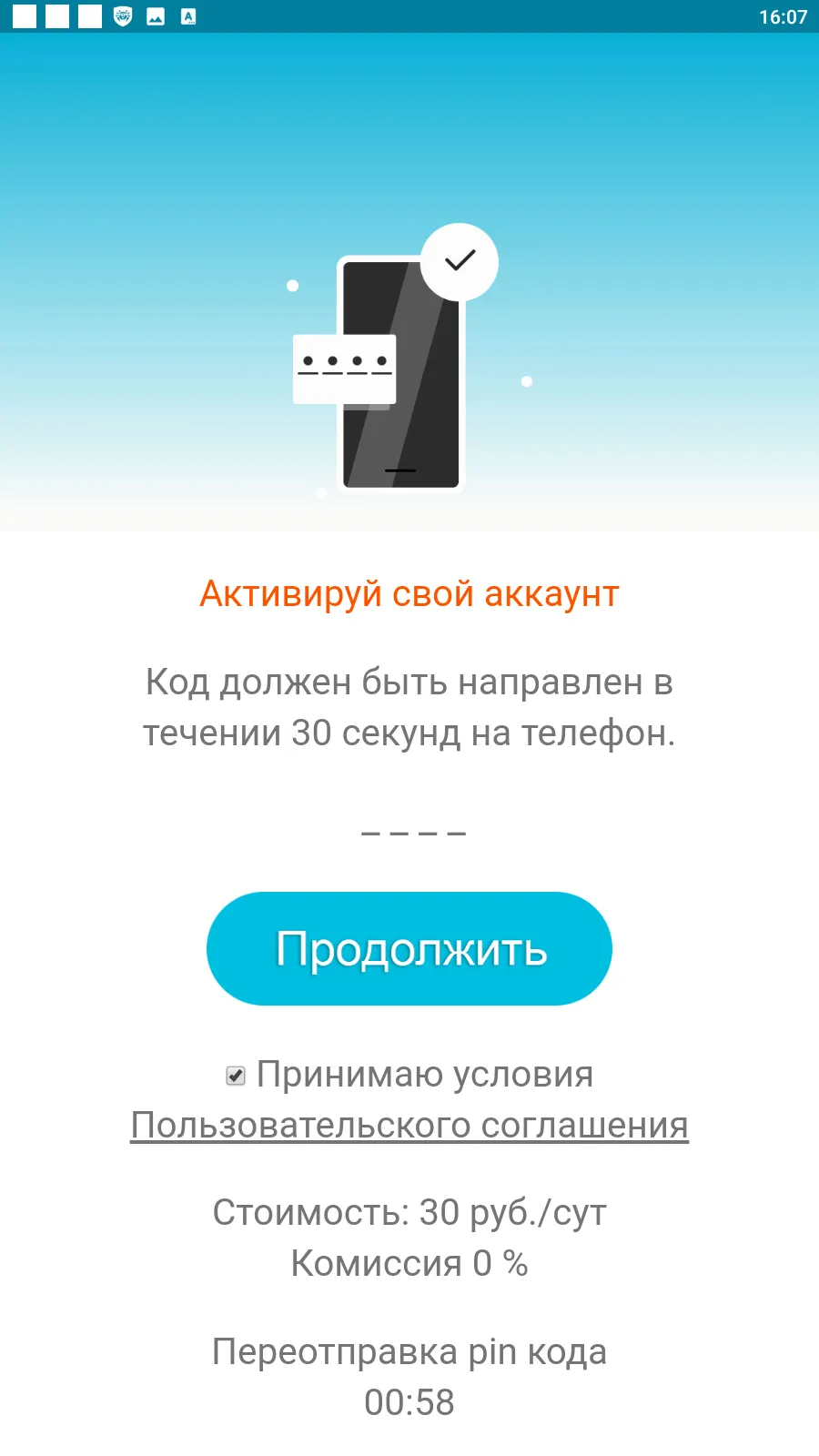

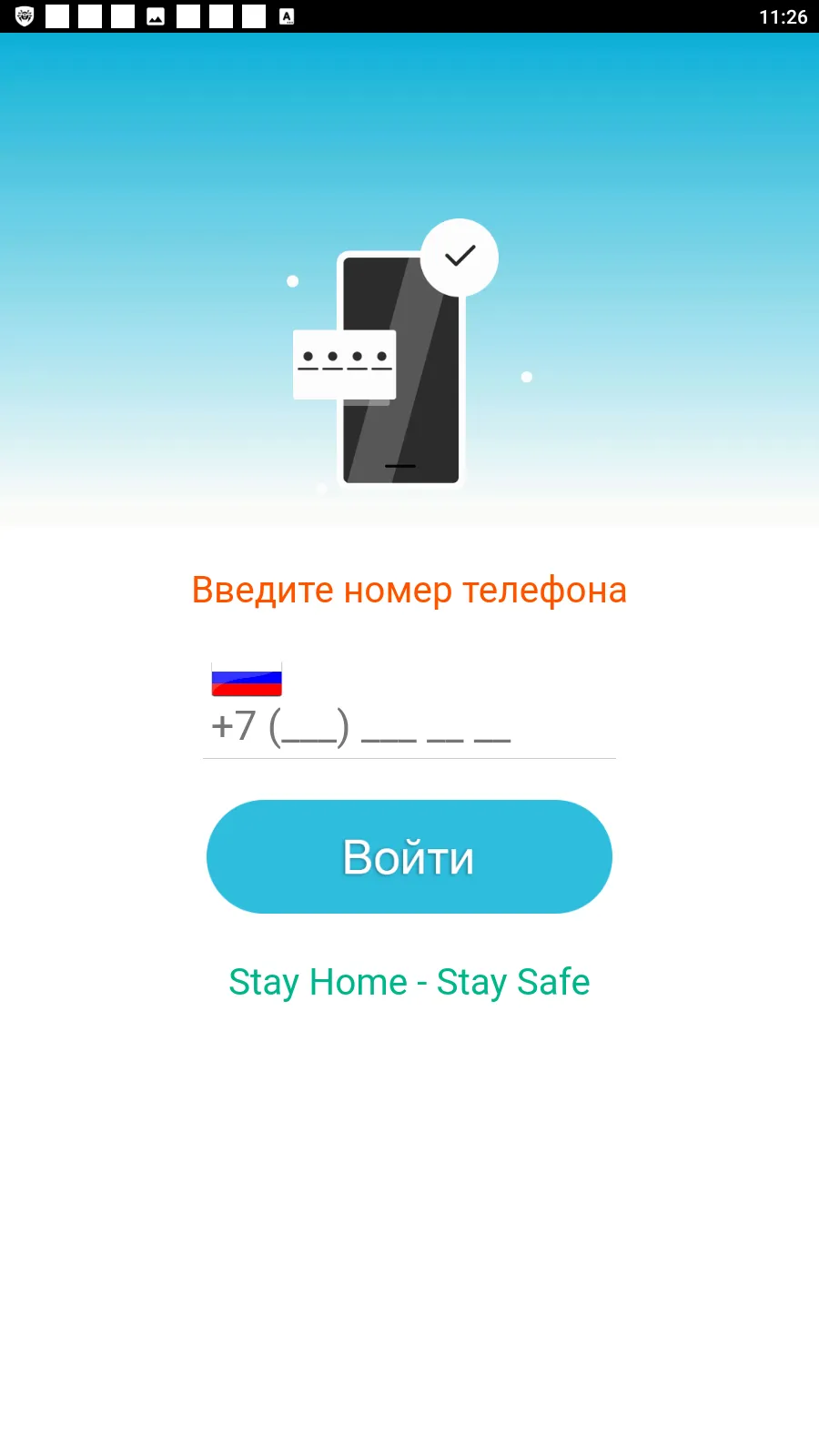

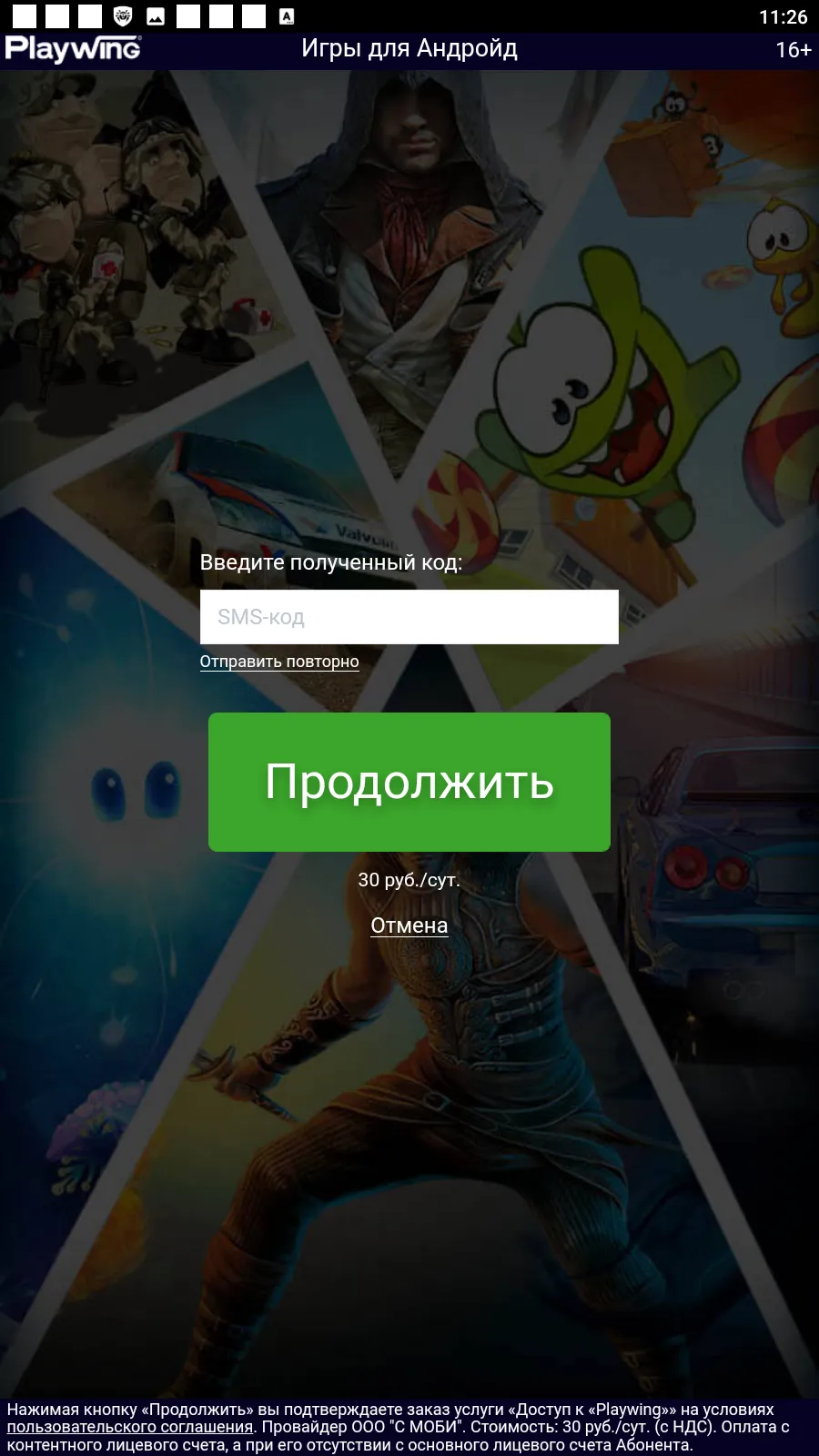

Das Virenlabor von Doctor Web erkannte neue Trojaner der Familie Android.Subscription: Android.Subscription.19, Android.Subscription.20 und Android.Subscription.21. Sie wurden als harmlose Apps über Google Play verbreitet und öffneten Websites, auf denen kostenpflichtige Dienste im Namen der Nutzer abonniert wurden. Einige solcher Trojaner abonnieren kostenpflichtige Dienste selbständig. Andere fordern den Nutzer auf, seine Handynummer anzugeben.

Hier sind einige Beispiele für Websites, die von solchen Anwendungen geladen werden:

Im Laufe des Jahres erkannten unsere Spezialisten über 20 Trojaner der Familien Android.Joker und Android.Harly auf Google Play, darunter Android.Joker.1991, Android.Joker.2000, Android.Joker.2117, Android.Joker.2152, Android.Joker.2176, Android.Joker.2217, Android.Harly.13, Android.Harly.25, Android.Harly.66, Android.Harly.80 etc. Diese Apps abonnierten kostenpflichtige Dienste im Namen der Nutzer.

Banking-Trojaner

Laut Statistiken von Dr.Web für Android ging die Anzahl erkannter Banking-Trojaner im Jahr 2023 um 46,97% zurück. Deren Anteil sank um 0,84 Prozentpunkte und machte 3,58% aller erkannten bösartigen Anwendungen aus. Am aktivsten waren Banking-Trojaner im ersten Halbjahr. Die maximale Anzahl erkannter Banking-Trojaner wurde im Januar festgestellt. Im Februar ging ihre Aktivität drastisch zurück und stieg wieder im April. Im Mai sank die Anzahl mithilfe von Banking-Trojanern durchgeführter Cyberangriffe und blieb bis zum Ende des Jahres auf dem gleichen Niveau.

Es wurden viele Angriffe durch Trojaner der Familien Anubis (Android.BankBot.670.origin, Android.BankBot.794.origin, Android.BankBot.967.origin), Coper, S.O.V.A. (Android.BankBot.992.origin), Hydra (Android.BankBot.1048.origin), Ermac (Android.BankBot.970.origin, Android.BankBot.1037.origin) und Alien (Android.BankBot.745.origin, Android.BankBot.873.origin, Android.BankBot.1078.origin) festgestellt. Zudem wurden folgende bösartige Anwendungen verbreitet: Cerberus (Android.BankBot.8705, Android.BankBot.1052.origin), Sharkbot (Android.BankBot.977.origin) und GodFather (Android.BankBot.1064.origin, Android.BankBot.1077.origin).

Nutzer aus Lateinamerika wurden mit Banking-Trojanern der Familie Banbra (Android.BankBot.1073.origin) konfrontiert. In Brasilien wurden Vertreter der Familie PixPirate (Android.BankBot.1026.origin) verbreitet.

Android-Nutzer aus Süd- und Zentralasien sowie aus der Region Asien-Pazifik wurden oft mit Trojanern der Familie MoqHao (Android.Banker.5063, Android.Banker.487.origin, Android.Banker.533.origin, Android.Banker.657.origin) konfrontiert. Einige Vertreter der Familien Fakecalls (Android.BankBot.761.origin, Android.BankBot.919.origin, Android.BankBot.1002.origin) und Wroba (Android.Banker.360.origin) zielten auf Nutzer aus Südkorea ab. Einige Bedrohungen der Familie Wroba (Android.BankBot.907.origin) wurden in Japan verbreitet. Viele Android-Nutzer aus China wurden vom Trojaner Android.Banker.480.origin angegriffen.

Unsere Spezialisten stellten neue Tendenzen in mithilfe von Banking-Trojanern durchgeführten Angriffen fest. Es wurden neue Familien von Banking-Trojanern erkannt. Viele davon zielten auf Nutzer aus Russland ab: die Apps Android.Banker.5127 und Android.Banker.5273, die über die Planungs-App Tasker verbreitet wurden, sowie die Apps Android.Banker.597.origin, Android.Banker.592.origin und Android.Banker.5235, die als nützliche Dienste getarnt wurden.

Außerdem wurden Nutzer aus Russland mit den Trojanern Android.Banker.637.origin, Android.Banker.632.origin, Android.Banker.633.origin und Android.Banker.635.origin konfrontiert. Diese Anwendungen wurden als Streaming-Dienste (z.B. STAR), Apps mit nicht jugendfreien Inhalten, Modifikationen der offiziellen Android-Clients des sozialen Netzwerks Vkontakte etc. verbreitet.

Nutzer aus Russland und Usbekistan wurden mit den Banking-Trojanern Android.BankBot.1062.origin, Android.BankBot.1093.origin und Android.BankBot.1098.origin konfrontiert.

Die Virenanalysten von Doctor Web erkannten viele neue Banking-Trojaner, die auf Nutzer aus dem Iran abzielten, darunter Android.BankBot.1088.origin, Android.BankBot.14871, Android.BankBot.1083.origin, Android.Banker.5292, Android.Banker.5233, Android.Banker.5276 und Android.Banker.5379. Android-Nutzer aus der Türkei wurden mit dem Banking-Trojaner Tambir (Android.BankBot.1099.origin) konfrontiert.

Auch Banking-Trojaner der Familie Rewardsteal (Android.Banker.562.origin, Android.Banker.5138, Android.Banker.5141, Android.Banker.588.origin, Android.Banker.611.origin) waren aktiv. In der Regel zielten sie auf Kunden der Banken ICICI Bank, HDFC Bank, SBI, Axis bank, Citi bank und RBL bank ab.

Trends und Aussichten

Da Cyberkriminalität ein profitables Business ist, sind im Jahr 2024 neue bösartige Anwendungen zu erwarten. Höchstwahrscheinlich werden neue Adware- und Banking-Trojaner, betrügerische Apps und Spyware-Programme entwickelt.

Google Play ist nach wie vor eine der häufigsten Infektionsquellen. Vermutlich werden auch bösartige Websites noch aktiver zur Verbreitung von Cyberbedrohungen genutzt.

Es spricht viel dafür, dass neue Trojaner zum Diebstahl von Kryptowährungen entwickelt werden. Dies gilt sowohl für Android- als auch iOS-Geräte.

Um Ihr Geld und Ihre vertraulichen Daten zu schützen, installieren Sie Dr.Web auf allen Geräten. Doctor Web überwacht Trends im Bereich der Informationssicherheit und informiert seine Nutzer über alle wichtigen Ereignisse.