Frankfurt, 13. Februar 2017

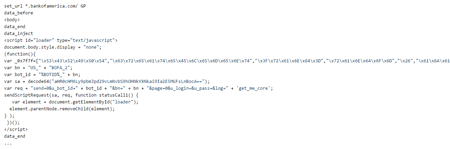

Dieser Schädling basiert auf dem Quellcode des Trojaners Zeus (Trojan.PWS.Panda) und nennt sich Trojan.PWS.Sphinx.2. Dieser führt Web-Injects aus, indem er fremde Inhalte (u.a. gefälschte Formulare mit Benutzernamen und Passwort) in Webseiten einbettet und geklaute Daten an Cyber-Kriminelle weiterleitet. Das Opfer merkt nichts davon, weil eine URL in der Adresszeile des Browsers und das Layout der Webseite sehr ähnlich sind. Dabei kann die Malware Kundengeld auf mehreren Banken entwenden. Wenn der Benutzer eine Webseite aufruft, die in der Konfiguration des Trojaners enthalten ist, werden fremde Inhalte in die Webseite eingebaut. Ein Beispiel dafür liefert Trojan.PWS.Sphinx.2, der auf bankofamerica.com fremde Inhalte unterschiebt:

Trojan.PWS.Sphinx.2 bettet sich beim Booten in den Prozess explorer.exe ein und entschlüsselt einen Konfigurationsblock, auf dem die Adresse eines Verwaltungsservers und der Schlüssel für ein- und ausgehende Daten gespeichert sind. Trojan.PWS.Sphinx.2 verfügt über eine Modul-Architektur: Der Trojaner lädt auf Anforderung der Cyber-Kriminellen zusätzliche Plug-ins herunter. Zwei Module, die der Bankentrojaner verwendet, sind zum Starten in 32- und 64-Bit-Versionen von Windows vorgesehen, zwei weitere Module zum Starten auf dem infizierten Rechner des VNC-Servers, über den Cyber-Kriminelle eine Verbindung zum infizierten PC herstellen können. Außerdem lädt Trojan.PWS.Sphinx.2 eine Reihe von Tools zur Installation eines digitalen Zertifikats herunter und speichert diese auf dem infizierten PC. Letzteres wird von Cyber-Kriminellen für Angriffe nach der MITM-Methode (Man in the middle) verwendet. Der Trojaner verfügt zudem über einen Grabber: Modul, welches Daten des Benutzers abfängt und an einen Remote-Server von Cyber-Kriminellen weiterleitet.

Interessant ist auch die Methode zum Starten des Trojaners auf dem infizierten Rechner: Dafür werden ein Szenario in der PHP-Sprache und ein Interpretator verwendet. Das Szenario wird durch eine Verbindung im Autostart-Verzeichnis gestartet. Alle Informationen, die der Trojaner für seine Funktion braucht, werden im Windows-Registry verschlüsselt gespeichert. Die Module werden in einer verschlüsselten Datei mit einer zufälligen Erweiterung gespeichert.

Dr.Web Antivirus spürt Trojan.PWS.Sphinx.2 einwandfrei auf und stellt deshalb für die Benutzer von Dr.Web keine Gefahr dar.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare