Frankfurt, 12. September 2017

Es handelt sich um den Schädling Linux.ProxyM, von dem wir im Juni berichtet haben. Dieser Trojaner startet auf einem infizierten Gerät einen SOCKS-Proxyserver und ist in der Lage, Honeypots zu entdecken, die von Sicherheitsspezialisten als Attrappe für Übeltäter dient. Nachdem der Schädling eine Bestätigung von seinem Verwaltungsserver erhalten hat, lädt er von diesem Server zwei Internetadressen, unter denen er eine Liste von Benutzernamen und Passwörtern findet und für seinen SOCKS-Proxyserver verwendet. Diesen Trojaner gibt es für Geräte mit x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 und SPARC, d.h. Linux.ProxyM kann praktisch auf allen Geräten unter Linux, u.a. Router, TV-Konsolen und andere Hardware laufen.

Die Virenanalysten von Doctor Web fanden heraus, dass Übeltäter mit Hilfe von Linux.ProxyM Spam-Mails versenden. Vom Verwaltungsserver kommt auf das infizierte Gerät ein Befehl, der die Adresse eines SMTP-Servers einen Benutzernamen und ein Passwort, eine Liste von E-Mail-Adressen und ein Muster der E-Mail enthält. In den E-Mails werden Webseiten für Erwachsene beworben. Eine typische Nachricht, die mittels der durch Linux.ProxyM infizierten Geräte versendet wird, sieht wie folgt aus:

Subject: Kendra asked if you like hipster girls

A new girl is waiting to meet you.

And she is a hottie!

Go here to see if you want to date this hottie

(Copy and paste the link to your browser)

http://whi*******today.com/

check out sexy dating profiles

There are a LOT of hotties waiting to meet you if we are being honest!

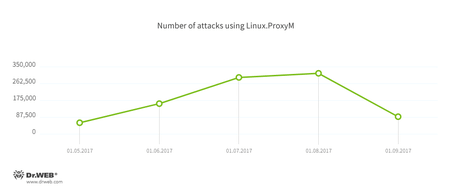

Laut der Statistik, die Doctor Web zur Verfügung steht, verschickt jedes infizierte Gerät etwa 400 Spam-Mails in 24 Stunden. Eine grafische Übersicht der durch Linux.ProxyM durchgeführten Angriffe ist wie folgt dargestellt:

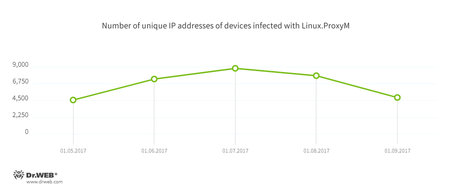

Die Anzahl von einzelnen IP-Adressen der infizierten Endgeräte können Sie dem nachfolgenden Diagramm entnehmen. Das Diagramm zeigt nur Bots an, die von den Analysten von Doctor Web registriert wurden. Eine tatsächliche Zahl von infizierten Geräten kann höher sein.

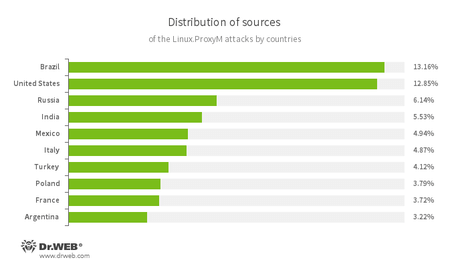

Die geografische Verteilung von Angriffen durch Linux.ProxyM in den letzten 30 Tagen ist wie folgt:

Es lässt sich vermuten, dass der Funktionsumfang des Schädlings erweitert wird. Das IoT ist längst im Blick der Cyber-Kriminellen. Davon zeugt eine weite Verbreitung von Malware für Linux, die Geräte mit der unterschiedlichen Architekturen infizieren kann.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare