Baden-Baden, 21. Juli 2021

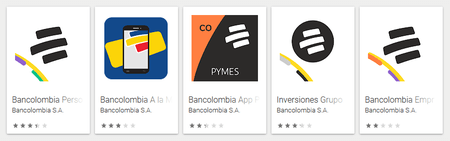

Die von unseren Virenanalysten untersuchten Android.BankBot.Coper-Muster wurden als offizielle Bancolombia Personas-App ausgegeben. Um diese für den Benutzer noch überzeugender zu machen, wurde das App-Icon im ähnlichen Stil gestaltet. Nachfolgend ein Beispiel für das gefälschte Icon (links) und ein Beispiel für Icons der echten Bancolombia-Apps (rechts), die auf Google Play zum Download bereitstehen :

Der Infizierungsprozess läuft in mehreren Stufen ab. Die erste Stufe ist die Installation eines Schädlings, die von den Angreifern als Banking-App getarnt wird. In der Tat handelt es sich um einen Dropper, dessen Hauptaufgabe darin besteht, ein verstecktes bösartiges Hauptmodul auf das Zielgerät zuzustellen und dort zu installieren. Da die Modifikationen der untersuchten Trojaner sehr ähnlich funktionieren, wird hier auf die Beschreibung ihrer Mechanismen am Beispiel von Android.BankBot.Coper.1 eingegangen.

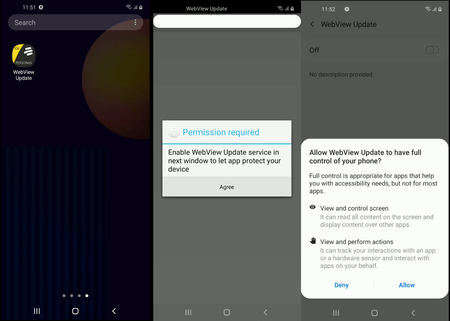

Beim Start entschlüsselt und startet der Dropper eine ausführbare dex-Datei (Android.BankBot.Coper.2.origin), die sich in seinen Ressourcen befindet und als Webdokument namens o.htm getarnt ist. Dieser Trojaner wird in der zweiten Stufe des Infizierungsprozesses aktiv. Eines seiner Ziele ist es, Zugriff auf die Android-Eingabehilfedienste zu erlangen, mit denen er volle Kontrolle über das infizierte Gerät erhält und Benutzeraktionen wie Klicks auf Menüschaltflächen und das Schließen von Fenstern simulieren kann. Dazu fordert der Schädling das Opfer auf, ihm die entsprechende Erlaubnis zu erteilen. Sobald der Trojaner erfolgreich die notwendigen Berechtigungen erlangt hat, führt er alle weiteren böswilligen Aktionen durch. Er versucht z. B., die im Betriebssystem integrierte Funktion Google Play Protect zu deaktivieren, die Installation von Apps aus unbekannten Quellen zuzulassen, das Hauptmodul zu installieren und auszuführen und diesem Zugriff auf spezielle Funktionen zu gewähren.

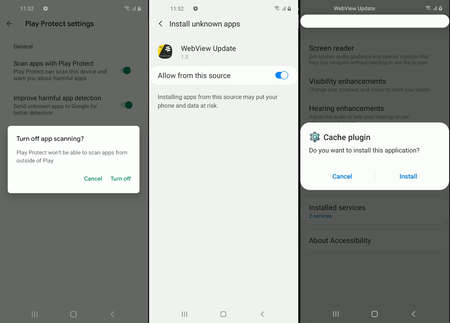

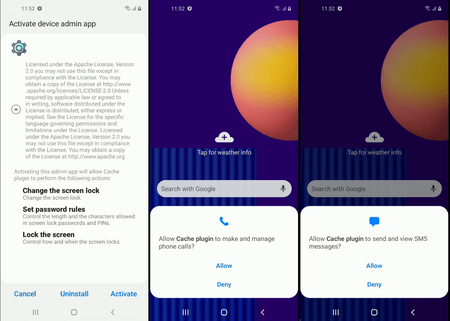

Der Trojaner nutzt auch die Berechtigungen, um ein bösartiges apk-Paket (Android.BankBot.Coper.2), zu entschlüsseln und zu installieren. Dieses apk-Paket ist in einer weiteren verschlüsselten Datei versteckt und als eine Audiodatei namens PViwFtl2r3.mp3 getarnt. Diese enthält das Trojaner-Modul Android.BankBot.Coper.1.origin, das bösartige Aktionen ausführt, die von Angreifern benötigt werden. Die Komponente wird als System-App namens Cache-Plugin installiert. Dabei wird ein Zahnrad-Icon verwendet, wie es bei einigen Android-System-Apps üblich ist. Ein solcher Name und ein solches Icon erhöhen die Wahrscheinlichkeit, dass Benutzer die App nicht als Bedrohung ansehen.

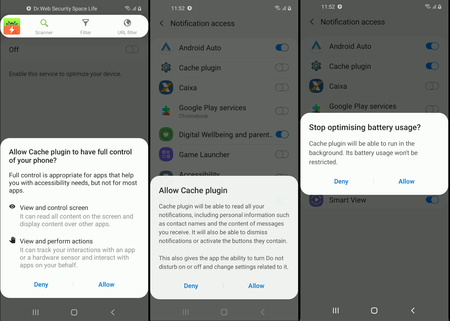

Sobald das Modul gestartet wurde, erhält es Zugriff auf einige wichtige Funktionen. So fordert der Trojaner beispielsweise die Berechtigung zum Lesen und Verwalten von Benachrichtigungen an und wird zur Ausschlussliste für die Batterieoptimierung des Systems hinzugefügt. Dadurch kann er jederzeit ausgeführt werden. Darüber hinaus wird der Trojaner zum Administrator des Geräts und erhält auch Zugriff auf Telefonanrufe und SMS-Nachrichten.

Anschließend "versteckt" sich der Trojaner, indem er sein Icon auf dem Startbildschirm ausblendet. Danach benachrichtigt er den Verwaltungsserver, dass die Infizierung erfolgreich war und wartet auf weitere Anweisungen. Der Trojaner kommuniziert ständig mit dem Server und sendet an diesen Anfragen im Minutentakt. Bei Bedarf kann das Zeitintervall mit einem entsprechenden Befehl geändert werden. Darüber hinaus kann der Trojaner je nach Antwort des Servers seine Einstellungen anpassen, u.a.:

- Liste von Verwaltungsservern

- Liste von Zielanwendungen, die beim Start Phishing-Fenster anzeigen

- Liste von Apps, die entfernt werden müssen

- Liste von Apps, die der Trojaner am Starten hindert und den Benutzer zum Startbildschirm zurückbringt

- Liste von Apps, von denen Sie keine Benachrichtigungen erhalten sollen

- Weitere Parameter

Beim direkten Empfang von Befehlen ist Android.BankBot.Coper.1.origin in der Lage, folgende Aktionen auszuführen:

- USSD-Anfragen ausführen

- Textnachrichten versenden

- Bildschirm des Geräts sperren

- Bildschirm des Geräts entsperren

- SMS abfangen

- Abfangen von SMS stoppen

- Push-Benachrichtigungen anzeigen

- Phishing-Fenster über Anwendungen anzeigen

- Keylogger starten

- Keylogger stoppen

- Die im Befehl angegebenen Apps entfernen

- Sich selbst und den Dropper vom Gerät entfernen

Außerdem fängt der Trojaner alle Push-Benachrichtigungen ab und sendet sie an den Server.

Um ein Phishing-Fenster anzuzeigen, verwendet Android.BankBot.Coper.1.origin eine klassische Methode: Der Inhalt eines solchen Fensters wird von einem entfernten Server heruntergeladen und in einer WebView platziert, die die Ziel-App nachahmt, um das Opfer auszutricksen.

Die Trojaner Android.BankBot.Coper haben eine Reihe von Abwehrmechanismen. Zu denen gehört auch die Kontrolle der Integrität der bösartigen Hauptkomponente. Wenn sie entfernt wird, versuchen die Trojaner, diese erneut zu installieren.

Die zweite Technik besteht darin, potenziell gefährliche Ereignisse zu überwachen, z. B.:

- Öffnen der Seite Google Play Protect auf Google Play

- Versuch des Benutzers, die Liste der Administratoren zu ändern

- Benutzerzugriff auf Informationen über die Trojaner-App in der Liste der installierten Apps

- Versuch des Benutzers, die Zugriffsrechte der Trojaner-App auf die Sonderfunktionen zu ändern

Wenn Trojaner eines der Ereignisse erfassen, simulieren sie das Drücken des Home-Buttons über die speziellen Android-Funktionen und lassen so das Opfer zum Home-Bildschirm zurückkehren. Falls die Trojaner erkennen, dass der Benutzer versucht, sie zu entfernen, simulieren sie das Drücken der "Zurück"-Taste. Auf diese Weise verhindern sie nicht nur ihre Entfernung, sondern sorgen auch dafür, dass die Besitzer ihre eigenen Geräte nicht mehr in vollem Umfang nutzen können.

Dropper des Android.BankBot.Coper-Trojaners über weitere Sicherheitsmechanismen. Sie prüfen zum Beispiel, ob sie in einer virtuellen Umgebung laufen, ob es eine aktive SIM-Karte gibt und in welchem Land der Benutzer sich befindet. Wenn die Prüfung fehlschlägt, brechen die Trojaner sofort ab. Solche Scans sollen verhindern, dass das Hauptmodul der Malware unter für Trojaner ungünstigen Bedingungen installiert wird (z. B. unter der Kontrolle von IT-Sicherheitsspezialisten oder auf Geräten von Benutzern aus Nicht-Zielländern) und somit nicht vorzeitig entdeckt werden kann. Die untersuchten Muster setzen diese Prüfung nicht ein. Die Funktion kann aber in zukünftigen Modifikationen von böswilligen Apps verwendet werden.

Doctor Web empfiehlt Besitzern von Android-Geräten, Banking-Apps nur aus offiziellen Stores zu installieren oder von den offiziellen Webseiten der Kreditinstitute herunterzuladen, wenn es aus irgendeinem Grund nicht möglich ist, den offiziellen App Store zu nutzen.

Dr.Web Produkte für Android erkennen und entfernen erfolgreich alle bekannten Modifikationen des Banking-Trojaners Android.BankBot.Coper.

- Mehr zu Android.BankBot.Coper.1

- Mehr zu Android.BankBot.Coper.2.origin

- Mehr zu Android.BankBot.Coper.2

- Mehr zu Android.BankBot.Coper.1.origin

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare