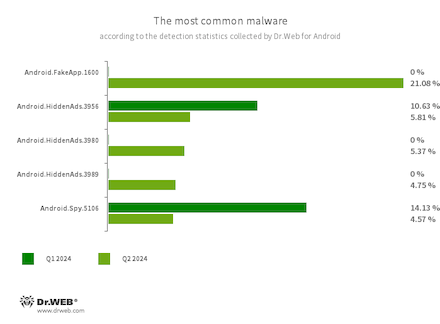

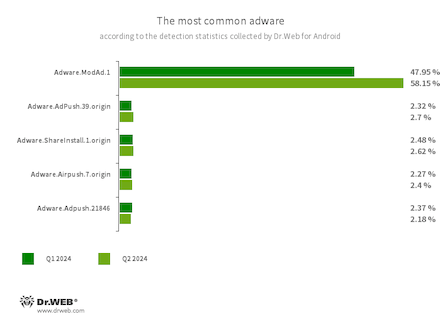

Laut Statistiken von Dr.Web für Android wurden Nutzer im zweiten Quartal 2024 am häufigsten mit Adware-Trojanern der Familie Android.HiddenAds konfrontiert. Die zweitaktivste Bedrohung ist die Familie Android.FakeApp – bösartige Anwendungen, die in verschiedenen Betrugsschemas verwendet werden. Unter den Vertretern dieser Familie war der Trojaner Android.FakeApp.1600, der von unseren Spezialisten Ende Mai erkannt wurde, am häufigsten verbreitet. Dieser Trojaner wird als Handyspiel über bösartige Websites verbreitet. In Wirklichkeit lädt die App ein Online-Casino. Die Besucher der Website werden aufgefordert, ein „Glücksrad“-Spiel zu spielen, und dann auf eine Seite mit einem Anmeldeformular umgeleitet. Die hohe Anzahl von Downloads lässt sich unter anderem damit erklären, dass für die App in anderen Anwendungen geworben wird. Beim Klick auf eine solche Anzeige wird der Nutzer auf eine bösartige Website weitergeleitet, über die der Trojaner heruntergeladen wird. Auf Platz drei stehen die Trojaner Android.Spy, die über die Spyware-Funktionalität verfügen.

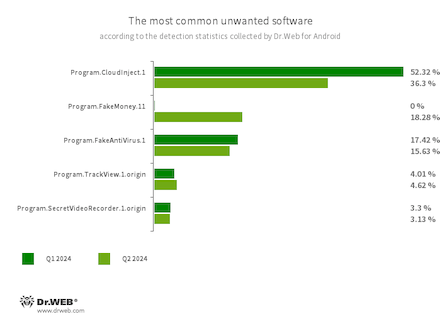

Im zweiten Quartal erkannte das Virenlabor von Doctor Web neue Bedrohungen auf Google Play, darunter gefälschte Anwendungen der Familie Android.FakeApp und die Anwendung Program.FakeMoney.11, die es angeblich ermöglichte, virtuelle „Münzen“ gegen reales Geld einzulösen. Außerdem wurden Trojaner verbreitet, die kostenpflichtige Dienste im Namen des Nutzers abonnieren.

Haupttrends im zweiten Quartal

- Die Trojaner Android.HiddenAds gehören nach wie vor zu den aktivsten Bedrohungen

- Neue Bedrohungen auf Google Play

Bedrohungen auf Google Play

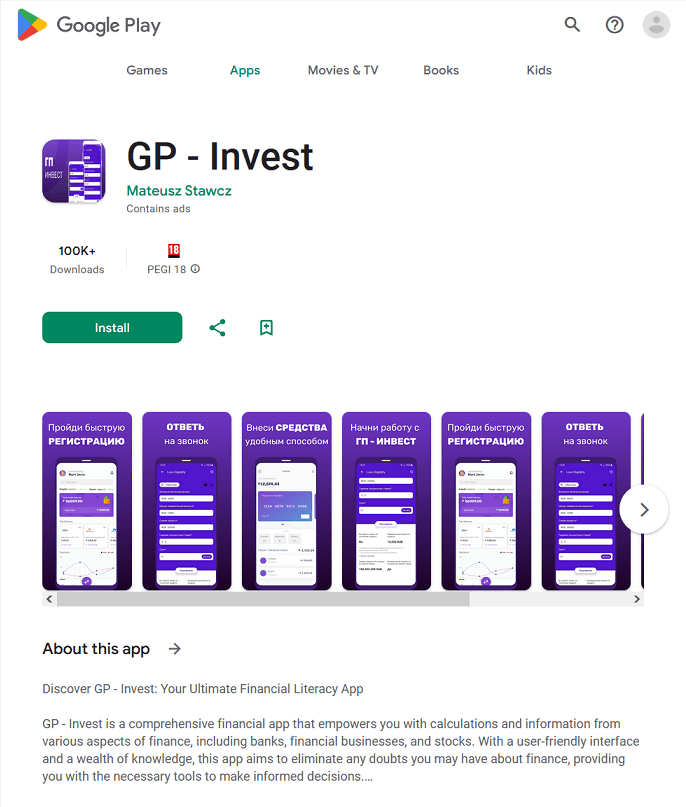

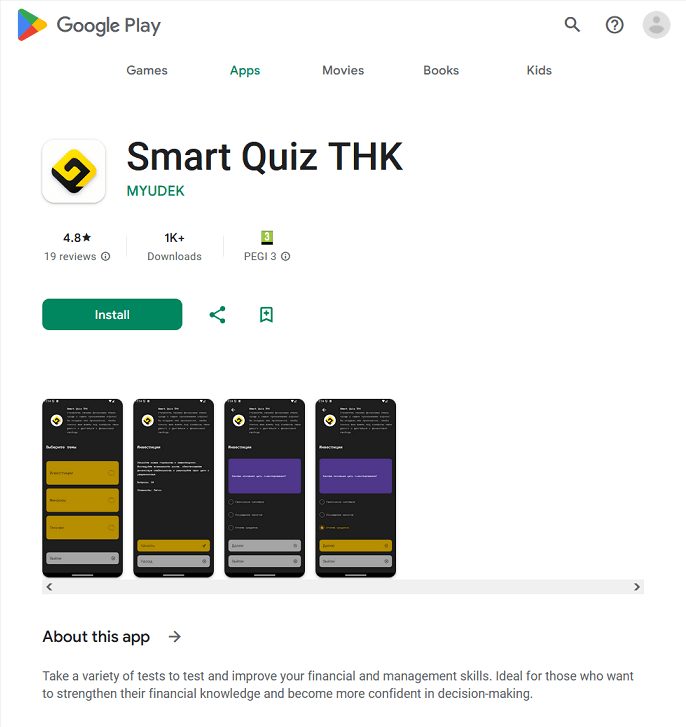

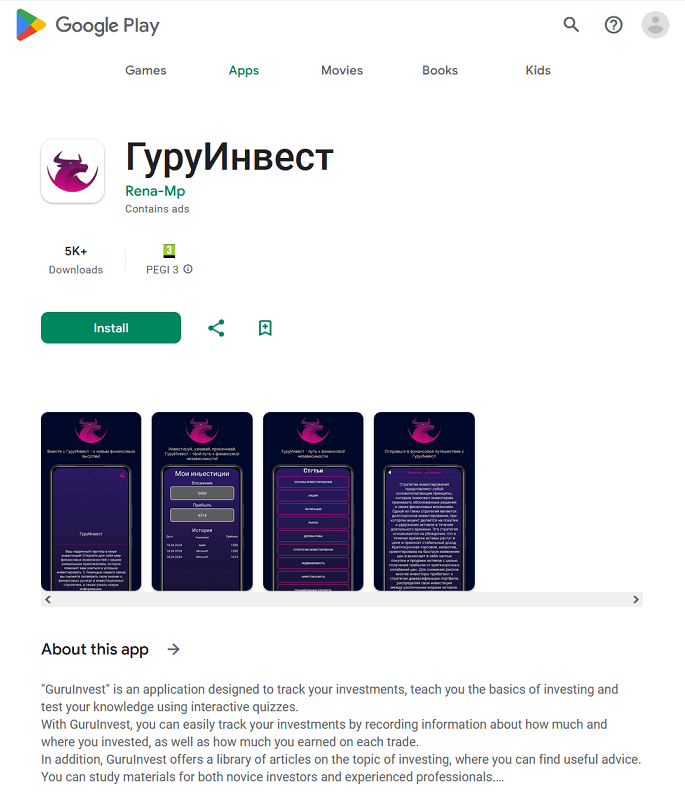

Im zweiten Quartal 2024 entdeckte das Virenlabor von Doctor Web neue Trojaner der Familie Android.FakeApp auf Google Play. Einige davon wurden als Finanz-, Umfrage- und Quiz-Apps verbreitet:

Sie konnten betrügerische Websites öffnen, auf denen Nutzer im Namen bekannter Banken oder Erdöl- und Gasunternehmen aufgefordert wurden, Investor zu werden oder ihre Finanzkompetenz zu verbessern. Um Zugriff auf den Dienst zu erhalten, musste der Nutzer einige Fragen beantworten und seine personenbezogenen Informationen angeben.

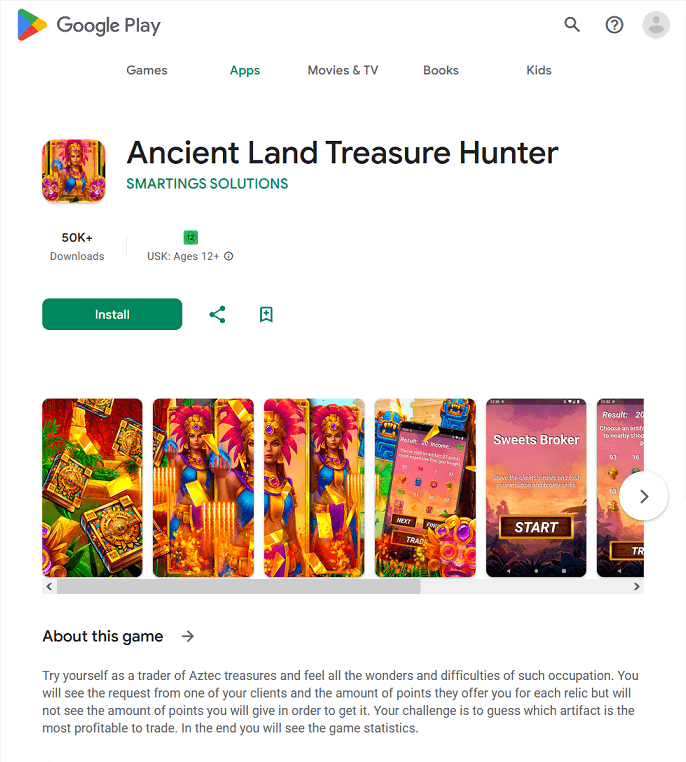

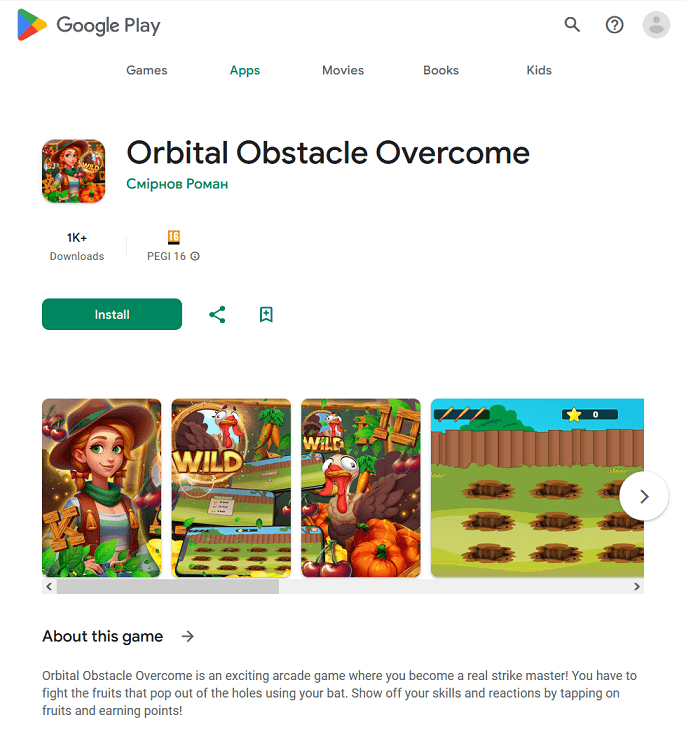

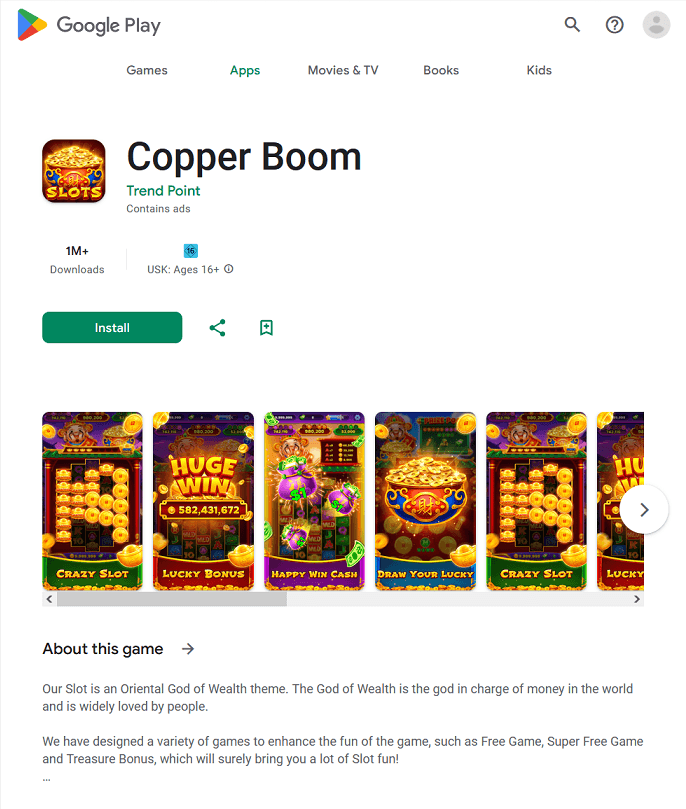

Andere Trojaner der Familie Android.FakeApp tarnten sich in Handyspielen und konnten Websites von Online-Casinos und Wett-Portale laden.

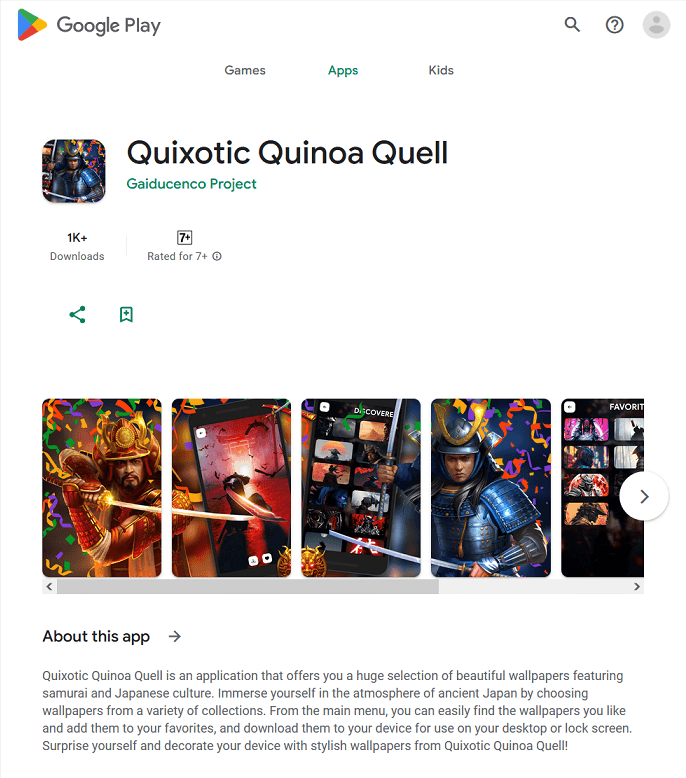

Ein weiterer Trojaner der Familie Android.FakeApp – Android.FakeApp.1607 – wurde als Bildersammlung verbreitet. Die Anwendung enthält zwar die versprochene Funktionalität, öffnet aber in einigen Fällen Websites von Online-Casinos.

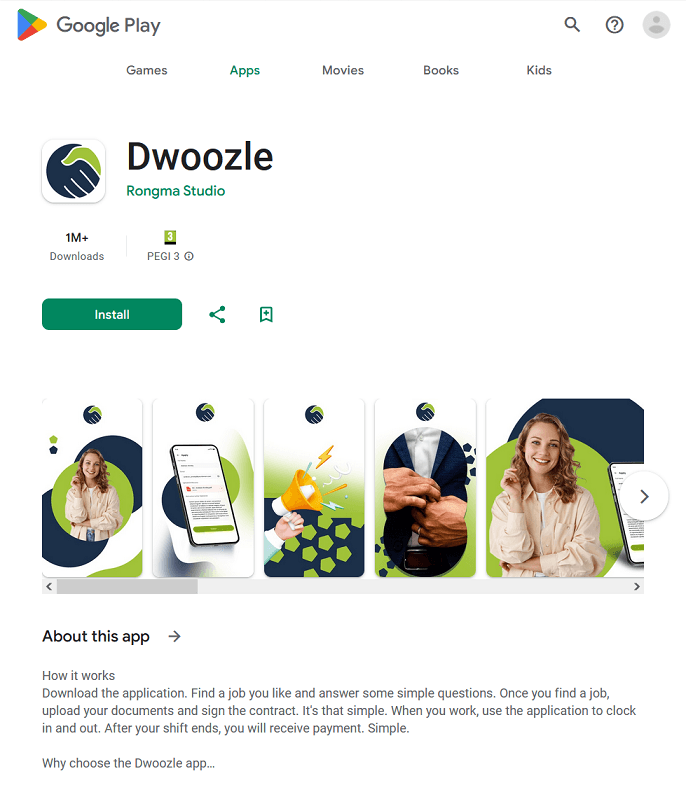

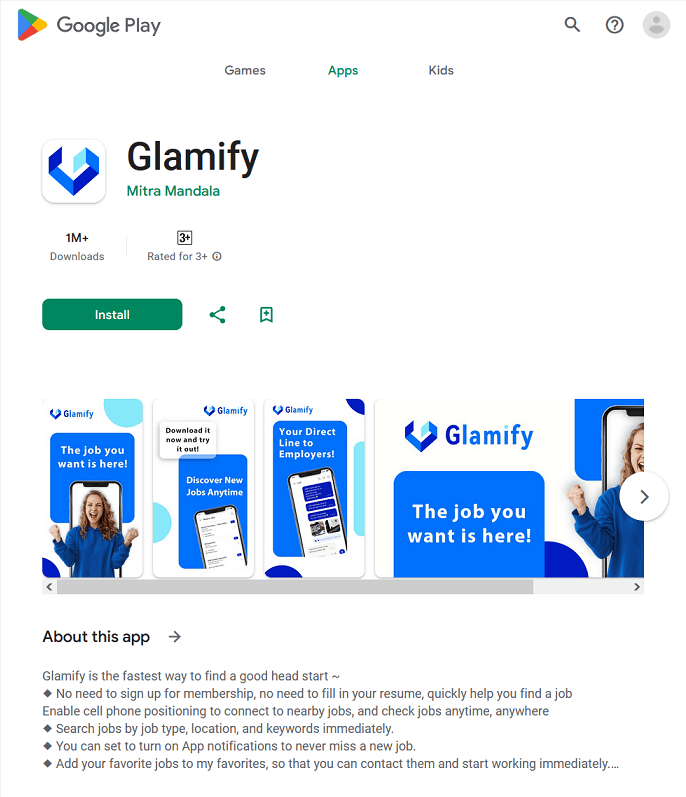

Einige Vertreter der Familie Android.FakeApp (Android.FakeApp.1605 und Android.FakeApp.1606) wurden als Apps zur Jobsuche getarnt. Sie zeigen eine Liste mit fiktiven Stellenangeboten an. Der Nutzer wird aufgefordert, über einen Messenger (z.B. Telegram) Kontakt mit dem angeblichen Arbeitgeber aufzunehmen und seine persönlichen Informationen zu senden. Einige Apps enthalten fragwürdige Arbeitsangebote. Auf diese Weise versuchen Cyberkriminelle, leichtgläubigen Nutzern Geld zu stehlen.

Unsere Spezialisten erkannten ein weiteres unerwünschtes Programm der Familie Program.FakeMoney. Solche Apps bewegen Nutzer dazu, bestimmte Aufgaben zu erfüllen, um eine virtuelle Belohnung zu erhalten und diese später angeblich gegen reales Geld einzulösen. In Wirklichkeit wird der Nutzer irregeführt und erhält kein Geld. Die Entwickler solcher Apps verdienen an Partnerprogrammen. Je länger der Nutzer den Dienst nutzt und sich Werbeanzeigen in der App ansieht, desto mehr Geld verdienen die Betrüger.

In der App Program.FakeMoney.11 erhalten Nutzer virtuelles Geld für das Anschauen von Werbung. Wenn der Nutzer versucht, das virtuelle Geld an sein Bankkonto zu überweisen, wird er mit immer neuen Herausforderungen konfrontiert. Schließlich wird seine Anfrage in eine Queue von Tausenden ähnlicher Anfragen gestellt.

Zudem wurde ein neuer Trojaner der Familie Android.Harly erkannt – Android.Harly.87. Bösartige Apps dieser Familie abonnieren kostenpflichtige Dienste im Namen der Nutzer.

Um Ihre Android-Geräte vor Schadprogrammen zu schützen, installieren Sie Dr.Web für Android.

Indikatoren der Kompromittierung