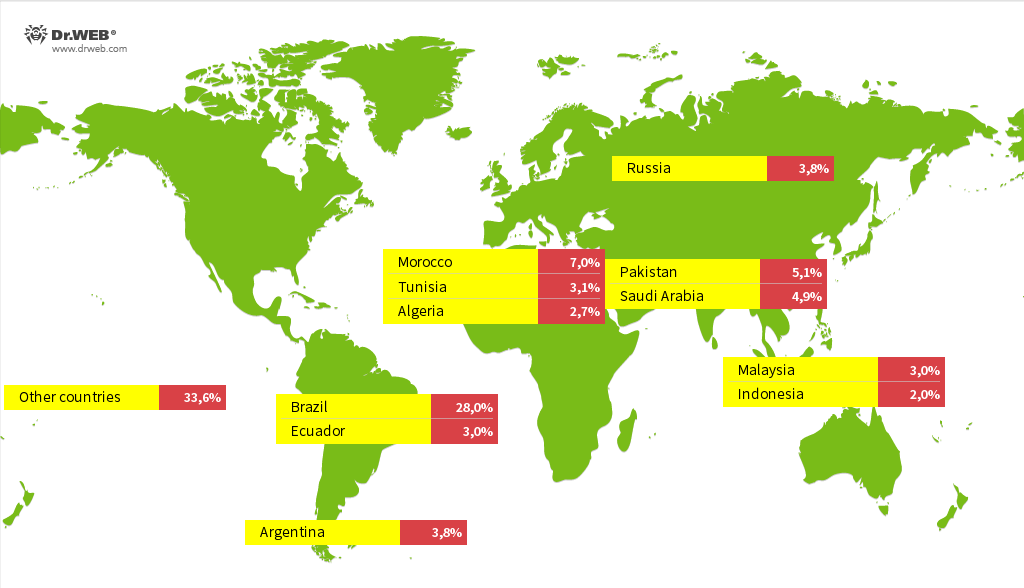

Im August erkannten die Spezialisten von Doctor Web das Backdoor-Programm Android.Vo1d, das knapp 1.300.000 Set-Top-Boxen unter Android in 197 Ländern infizierte. Bei dieser Anwendung handelt es sich um ein bösartiges Programm, das seine Komponenten in den Systembereich von Android-Geräten implementiert und weitere unerwünschte oder bösartige Anwendungen auf Befehl von Cyberkriminellen für den Nutzer unbemerkt herunterladen und installieren kann.

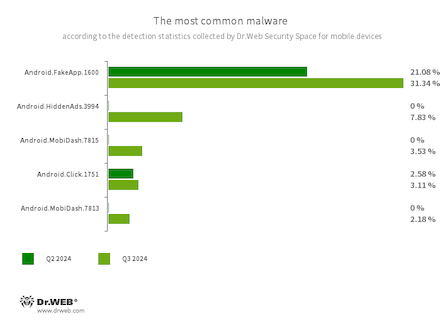

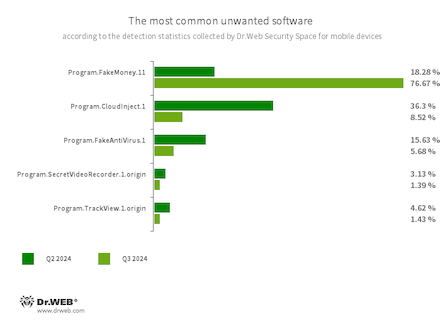

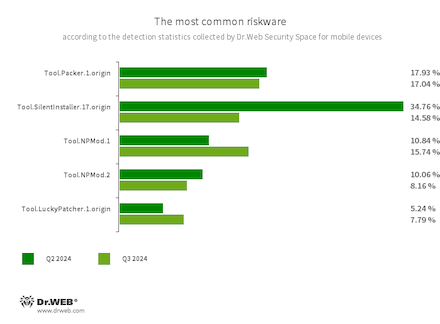

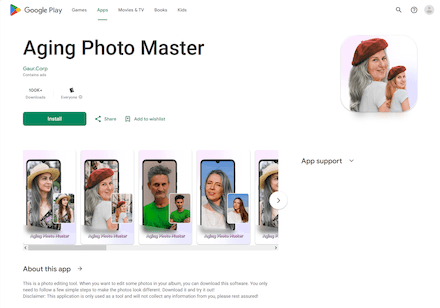

Zudem erkannten unsere Virenanalysten zahlreiche neue Bedrohungen auf Google Play: gefälschte Apps, Adware-Trojaner etc.