3. Juli 2009

Der Moskauer Sicherheitsspezialist Doctor Web präsentiert einen Sicherheitsreport für den vergangenen Juni. Die Monatsanalyse belegte nochmals, dass sich Malware wie zuvor schnell und einfach per E-Mail verbreiten lässt. Der Virenüberwachungsdienst von Doctor Web verzeichnete einen rapiden Anstieg von Phishing-Mails, die auf Kunden von Online-Banking- und E-Payment-Diensten abgezielt haben. Die Internetmafia weist ebenfalls ein großes Interesse für zeitgleiche Attacken gegen mehrere Software-Plattformen auf.

E-Mail-Viren

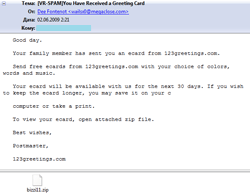

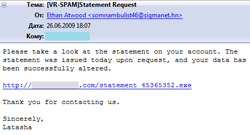

E-Mail-Viren machen von sich schon seit Juni reden. Man kann ohne zu übertreiben sagen, dass der Monat Juni nach Verbreitung von Malware und bösartigen Links via E-Mail die Jahresstatistik anführt. Im Laufe des ganzen Monats wurde die Wachsamkeit der Benutzer mit verschiedenen Tricks eingeschläfert. Dabei wollten Übeltäter die Aufmerksamkeit der Adressaten für zugeschickte Mails gewinnen.

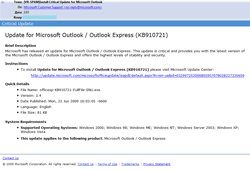

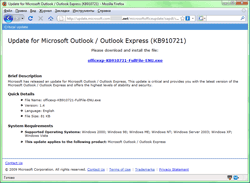

Die zugeschickten Mails bestehen hauptsächlich aus einfachem Text. Seltener werden sie im Stil weltweit bekannter Unternehmen wie Microsoft angefertigt.

|

|

Bösartige Dateien wurden entweder per Anhang bzw. Link verbreitet. Im letzten Fall öffnete sich die Schaddatei im Browser und lud ein Virus auf den PC. Nur einige wenige Virenschreiber haben im Juni ihre Kräfte in die Aufmachung von Malware-Sites investiert.

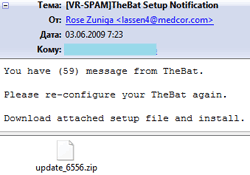

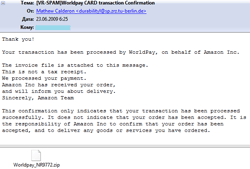

Das Betreff solcher Mails zeichnete sich durch eine Vielfalt aus. Die meisten Schaddateien verbreiteten sich als E-Cards. Früher hatten sich Trojanische Pferde als Updates für E-Mail-Clients (Microsoft Outlook, Ritlabs The Bat!) und als Codecs für Pornospots breit gemacht. Einige Mails enthielten Zahlungsbestätigungen für die im Internetshop gekaufte Ware. Sonstige erzählten von Kontoänderungen ohne Angabe des Banking- bzw. Bezahlsystems.

|

|

|

|

Die Monatsauswertung zeigt, dass sich mehrere Schadprogramme via E-Mail verbreitet haben. Als Tabellenführer erwies sich Trojan.PWS.Panda.122, der durch verschiedene Packprogramme getarnt wurde. Die Malware-Welle rollte auch durch Trojan.Siggen.2447, Trojan.DownLoad.29459, Trojan.DownLoad.38602 und das Pseudovirus Trojan.Fakealert.4471 heran.

Ein besonderes Interesse stellt der Versand von in der russischen Sprache aufgemachten Mails mit dem Betreff „An Hauptbuchhalter“ und einer angehängten Datei (1,2 MB). Diese Datei entpuppte sich als selbstextrahierendes Archiv mit einer ausführbaren Datei. Diese installiert sich auf dem System automatisch nach dem Starten der scr-Datei. Die Malware wird von Dr.Web als Trojan.Packed.2524 eingestuft. Diese Schaddatei lädt auch zwei weitere Dateien mit. Die erste erweist sich als Trojanisches Pferd Trojan.KeyLogger.3534, das Daten über geöffnete Fenster sowie Passwörter usw. sammelt und an Datendiebe weiterleitet. Die zweite ist ein legales Programm TeamViewer, das PCs per Fernzugriff nach Benutzererlaubnis verwalten soll. Bei diesem Schadprogramm handelt es sich aber über die Überwachung der Benutzeraktionen sowie weitere Datenmanipulationen.

Ende Juni wurde auch der Versand von Werbe-Mails festgestellt, die auf Websites mit medizinischen Präparaten weiterleiteten. Die verschiedene Funktionalität von Malware spricht dafür, dass mehrere Gruppen von Cyber-Kriminellen ihr Geschäft betreiben.

Multiplattform-Virus

In den letzten Monaten zeigen die Virenschreiber ein großes Interesse für Malware und jeweilige Verbreitungsmethoden, mit denen sie gleichzeitig mehrere verschiedene Plattformen (Browser bzw. Betriebssysteme) angreifen können. Früher gab es nur einige wenige Versuche, die unter Windows und Linux funktionierende Viren auf die Welt zu bringen. Heute beobachten wir einen Schritt vorwärts.

In der April-Auswertung teilte Doctor Web über Trojan.BrowseBan mit, der als Pug-in für Web-Browser Mozilla Firefox und Opera installiert werden kann.

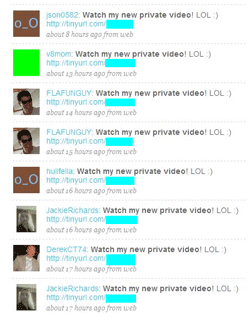

Im Juni geriet ins Blickfeld der Übeltäter der Microblogging-Dienst Twitter. Der Dienst hat ein millionenschweres Publikum, dabei sind Microblogs zwischeneinander verbunden. So kann der Synergie-Effekt von der Internetmafia genutzt werden, indem ein einziger Link, der auf Malware-Sites weiterleitet, an Tausende Microblog-Besitzer verschickt wird.

Es sei auch bemerkt, dass Twitter-Nutzer verschiedene Betriebssysteme verwenden. Dies haben sich Virenschreiber zunutze gemacht. Der Angriff dieser Serie im Juni, von dem Doctor Web erzählt hatte, zielte sowohl auf Windows- als auch Mac-Anwender. Das Betriebssystem des Anwenders wurde dabei automatisch identifitziert. Je nach Betriebssystem wurde anschließend die jeweilige Schaddatei geladen.

Da die Nachrichtengröße bei Twitter eingeschränkt ist, benutzen die Übeltäter verschiedene Dienste, mit deren Hilfe sie Kurzadressen online stellen können. Beim Anklicken wird man auf Malware-Sites (http://tinyurl.com, http://bit.ly) weitergeleitet. Diese Links sind gekürzt und unpersönlich. Dadurch steigt die Effizienz der Angriffe. Obwohl einige Dienste solche Aktivitäten überwachen, bleibt Twitter ein gutes Werkzeug für Cyber-Kriminelle.

Ende Juni wurden bei Twitter weitere Links auf einen Videospot verschickt. Unter diesem Vorwand verbreitete sich das Dateivirus Win32.Virut.56.

Soziale Netzwerke

Soziale Netzwerke erfreuen sich in letzter Zeit großer Beliebtheit. Diese Beliebtheit wird von Übeltätern massenhaft ausgenutzt. Die Tabellenführer in diesem Bereich waren Trojan.Hosts und Trojan.Facebook.

Trojan.Hosts ändert nach der Installation die Systemdatei hosts auf solche Weise, dass der Benutzer auf eine speziell angefertigte Website weitergeleitet wird. Hier wird man aufgefordert, eine Anmeldung via SMS kostenpflichtig vorzunehmen.

Trojan.Facebook verbreitet vom gekaperten PC nach einer Kontaktliste des Benutzers Links auf einen vermeintlichen Werbespot, für den auch ein Codec installiert werden soll. In der Tat entpuppt sich das Codec als Malware. Nach der Installation wiederholt sich der Zyklus.

Die Verbreitungsmethoden für Schadsoftware über Kurznachrichten in sozialen Netzwerken und Instant-Messanging-Diensten (z.B. ICQ, E-Mail usw.) bleiben längere Zeit unverändert. In der Regel wird man gebeten, auf den gegebenen Link zu klicken bzw. die angehängte Datei zu starten.

Anwender, die solche Tricks durchschaut haben, können in Zukunft solche Atrappen mühelos umgehen. Die Virenschreiber setzen deshalb nur auf neue Nutzer. Das heißt, dass Einsteiger jederzeit attackiert werden können. Die Zahl der Neulinge nimmt auch immer weiter zu.

Solche Bedrohungen haben aber im Vergleich mit anderen keinen massenhaften Charakter. Sie nehmen nur einen geringen Anteil im gesamten Malware-Kuchen ein. Die Internetnutzer sind heute mehr über Bedrohungen in sozialen Netzwerken unterrichtet als über die durch USB-Geräte verbreiteten Viren. Der Grund dafür: soziale Netzwerke werden verstärkt von Medien belichtet.

Spam

Spammer fangen damit an, Ad-hoc-News in ihren Mails auszunutzen. Bereits einige Stunden nach dem Tod von Michael Jackson wurde diese Nachricht in Spam-Mails und sozialen Netzwerken zynisch ausgeschlachtet. Bisher fassten die Spamschreiber das Thema Iran ins Auge.

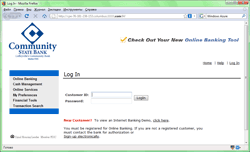

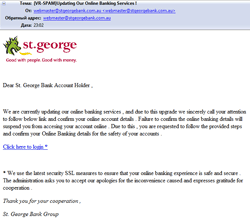

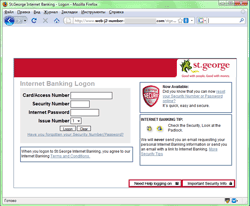

Im Juni konnten die Virenforscher von Doctor Web einen Anstieg von Phishing-Mails verzeichnen. Insgesamt nahm der Versand von allgemeinen Spam-Mails sowie vermeintlichen Mails von Banken und Bezahlsystemen zu. Diese Mails haben auf Kunden amerikanischer (Bank of America, JPMorgan Chase Bank, Community State Bank) und australischer (St. George Bank) Banken sowie von PayPal, des Auktionshauses eBay und Versandhändlers Amazon abgezielt.

|

|

|

|

Malware im Mailverkehr

| 01.06.2009 00:00 – 01.07.2009 00:00 | ||

| 1 | Win32.HLLM.Netsky.35328 | 7128037 (25.13%) |

| 2 | Trojan.DownLoad.36339 | 5366428 (18.92%) |

| 3 | Win32.HLLM.MyDoom.33808 | 2716995 (9.58%) |

| 4 | Win32.HLLM.Beagle | 2205546 (7.78%) |

| 5 | Trojan.Botnetlog.9 | 1868590 (6.59%) |

| 6 | Win32.HLLM.MyDoom.based | 1653007 (5.83%) |

| 7 | Trojan.MulDrop.19648 | 843626 (2.97%) |

| 8 | Win32.HLLM.Beagle.32768 | 708903 (2.50%) |

| 9 | Trojan.MulDrop.13408 | 640380 (2.26%) |

| 10 | Win32.HLLM.MyDoom.44 | 536518 (1.89%) |

| 11 | Win32.HLLM.MyDoom.49 | 458717 (1.62%) |

| 12 | Win32.HLLM.Beagle.27136 | 453649 (1.60%) |

| 13 | Win32.HLLM.Perf | 446777 (1.58%) |

| 14 | Trojan.PWS.Panda.114 | 389041 (1.37%) |

| 15 | Exploit.IframeBO | 341159 (1.20%) |

| 16 | Win32.HLLM.MyDoom.54464 | 276624 (0.98%) |

| 17 | Win32.HLLM.Netsky.based | 256594 (0.90%) |

| 18 | Win32.HLLM.Beagle.pswzip | 255040 (0.90%) |

| 19 | Exploit.IFrame.43 | 247345 (0.87%) |

| 20 | Trojan.PWS.Panda.122 | 243606 (0.86%) |

| Insgesamt geprüft: | 126,767,994,680 |

| Infiziert: | 28,362,114 (0.0224%) |

Malware auf PCs der Anwender

| 01.06.2009 00:00 - 01.07.2009 00:00 | ||

| 1 | Trojan.DownLoad.36339 | 4285602 (17.70%) |

| 2 | Trojan.Botnetlog.9 | 2539980 (10.49%) |

| 3 | Win32.HLLM.Beagle | 1746450 (7.21%) |

| 4 | Win32.HLLM.Netsky.35328 | 811987 (3.35%) |

| 5 | Win32.HLLW.Gavir.ini | 807672 (3.34%) |

| 6 | Win32.Virut.14 | 803513 (3.32%) |

| 7 | Win32.HLLW.Shadow.based | 641590 (2.65%) |

| 8 | Win32.HLLM.MyDoom.49 | 614335 (2.54%) |

| 9 | DDoS.Kardraw | 581880 (2.40%) |

| 10 | Trojan.MulDrop.16727 | 499697 (2.06%) |

| 11 | Win32.HLLM.MyDoom.33808 | 428111 (1.77%) |

| 12 | Trojan.WinSpy.145 | 424441 (1.75%) |

| 13 | Trojan.DownLoad.35128 | 381925 (1.58%) |

| 14 | VBS.Generic.548 | 366961 (1.52%) |

| 15 | Trojan.DownLoader.42350 | 362862 (1.50%) |

| 16 | Win32.HLLW.Autoruner.5555 | 279066 (1.15%) |

| 17 | W97M.Thus | 253182 (1.05%) |

| 18 | Trojan.PWS.Panda.122 | 242922 (1.00%) |

| 19 | Win32.Sector.17 | 242790 (1.00%) |

| 20 | Trojan.AuxSpy.13 | 242588 (1.00%) |

| Insgesamt geprüft: | 185,717,797,971 |

| Infiziert: | 24,208,981 (0.0130%) |

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare