Hanau, 15. Mai 2014

Diese Trojaner haben Einiges gemeinsam: Erstens sind sie für die Vorbereitung von DDoS-Angriffen unter Einsatz verschiedener Protokolle gedacht. Zweitens lassen einige Merkmale darauf schließen, dass die meisten DDoS-Trojaner vom selben Autor stammen.

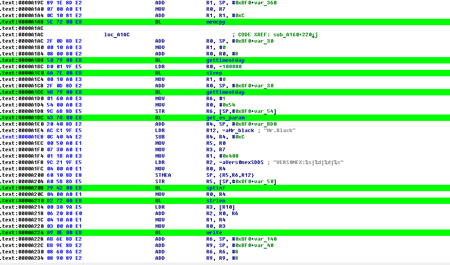

Der Schädling wird in der Virendatenbank von Dr.Web nun unter dem Namen Linux.DDoS.3 geführt. Nachdem der Trojaner gestartet wurde, ermittelt er eine Adresse des Befehls-Servers, leitet an diesen Systemdaten des infizierten Rechners weiter und wartet auf dessen weitere Befehle. Der Bericht über die Ausführung wird auch vorbereitet und an die Übeltäter versandt. Linux.DDoS.3 ermöglicht DDoS-Angriffe auf einen vorgegeben Server via TCP/IP (TCP flooding), UDP/IP (UDP flooding), sowie durch ständige DNS-Anfragen, die möglichst große Antworten erzielen (DNS Amplification).

Der Schädling Linux.DDoS.22 ist für Linux-Installationsdateien (ARM-Prozessoren) gedacht. Dagegen infiziert Linux.DDoS.24 Server und Workstations, auf denen 32 bit-Versionen von Ubuntu und CentOS verwendet werden. Er wird im System unter dem Namen pktmake installiert und registriert sich in den Autostart-Einstellungen des Betriebssystems. Nach dem Starten sammelt der Trojaner Systemdaten des infizierten Rechners, u.a. Prozessor- und Hauptspeicherdaten, und leitet diese an einen Befehls-Server der Cyber-Kriminellen weiter. Das Hauptziel dieses Trojaners besteht in der Ausführung von DDoS-Attacken auf Anforderung eines Befehls-Servers.

Eine weitere Gruppe von Bedrohungen für Linux besteht aus den Trojanern Linux.DnsAmp.1, Linux.DnsAmp.2, Linux.DnsAmp.3, Linux.DnsAmp.4 und Linux.DnsAmp.5 der Familie Linux.DnsAmp. Sie verwenden gleichzeitig zwei Befehls-Server und sind in der Lage, sowohl 32 bit- (Linux.DnsAmp.1, Linux.DnsAmp.3, Linux.DnsAmp.5), als auch 64 bit-Betriebssysteme (Linux.DnsAmp.2, Linux.DnsAmp.4) zu infizieren. Wie auch andere DDoS-Trojaner registrieren sich diese im Autostart, sammeln Daten zur Konfiguration des infizierten Rechners, leiten diese an einen Befehls-Server weiter und wartet auf dessen weitere Befehle. Diese können u.A. folgende DDoS-Attacken auslösen:

- SYN Flood (Senden von Verbindungswünschen an den zu attackierenden Rechner, bis er nicht mehr antworten kann),

- UDP Flood (Senden von 1000 Datagrammen an verschiedene Ports des zu attackierenden Rechners),

- Ping Flood (Senden von ICMP Echo-Anfragen, wobei eine PID als ID verwendet wird; die Daten sind als Hexadezimal-Werte, z.B. 0xA1B0A1B0 zu finden),

- Absenden von Anfragen an DNS-Server, die möglichst große Antworten erzielen (DNS Amplification) und

- Absenden von Anfragen an NTP-Server (NTP Amplification).

Trojaner der Familie Linux.DnsAmp können auf Befehl des Servers auch Daten in Protokollen speichern und Angriffe wiederholt ausführen.

Die Trojaner Linux.DnsAmp.3 (für 32 bit-Versionen von Linux) und Linux.DnsAmp.4 (für 64 bit-Versionen) stellen eine modifizierte Variante der Version Linux.DnsAmp mit einem vereinfachten Befehlssystem dar. Generell können dieser Trojaner drei Befehle ausführen: DDoS-Angriff starten, Angriff abbrechen und Daten im Protokoll speichern. Viele von den oben genannten Programmen verwenden die selben Befehls-Server.

Zuletzt muss man Linux.Mrblack, einen Schädling für ARM-kompatible Linux-Distributionsdateien erwähnen: Dieser Trojaner ist ebenfalls für DDoS-Angriffe per TCP/IP und HTTP gedacht. Er besitzt eine primitive Architektur und führt Anweisungen des Befehls-Servers aus.

Die Befehls-Server, von denen aus die Trojaner von den Übeltätern gesteuert werden, befinden sich meistens in China und helfen bei DDoS-Angriffen gegen chinesische Websites. Alle oben erwähnten Trojaner werden von Dr.Web Antivirus für Linux erkannt und stellen für Dr.Web Benutzer keine Gefahr mehr dar.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare