Hanau, 11. November 2014

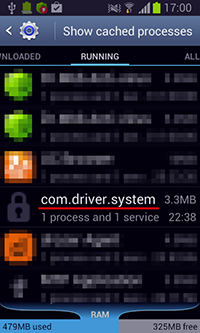

Der Schädling, der in der Dr.Web Virendatenbank unter dem Namen Android.Wormle.1.origin geführt wird, stellt einen Android-Bot dar, der über vielfältige Funktionenverfügt. Nach der Installation erstellt der Trojaner keine Desktop-Verbindung, sondern funktioniert als Systemservicecom.driver.system.

Android.Wormle.1.origin stellt eine Verbindung zu einem Verwaltungsserver her und wartet auf einen Befehl der Übeltäter. Bemerkenswert ist es, dass der Bot sowohl durch einen Verwaltungsserver als auch durch das Protokoll Google Cloud Messaging verwaltet werden kann.

Der Trojaner verfügt über folgende Funktionen:

- Kurznachrichten mit vorgegebenem Text an eine oder mehrere Telefonnummern versenden;

- Kurznachrichten mit vorgegebenem Text an alle Telefonnummern versenden;

- Telefonnummern auf die Blacklist setzen, um eingehende Kurznachrichten und Anrufe zu sperren;

- USSD-Anfragen verschicken;

- Informationen zu gesendeten Kurznachrichten und getätigten Anrufen an den Verwaltungsserver versenden;

- Diktaphon aktivieren oder deaktivieren, wenn das Gespräch aufgenommen wird;

- Daten zu Benutzerkonten des Endgerätes erhalten;

- Daten zu allen installierten Anwendungen erhalten;

- Kontaktliste erhalten;

- Daten zum Mobilfunkanbieter erhalten;

- Daten zur Version des Betriebssystems erhalten;

- Standort ermitteln, an demdie SIM-Karte registriert ist;

- Telefonnummer des Opfers herausfinden;

- Vorgegebene Anwendung löschen (dafür zeigt der Trojaner ein Dialogfenster an, das den Benutzer zum Löschen bewegen soll);

- Dateien und Verzeichnisse auf der Speicherkarte finden;

- Zip-Archiv mit einer Befehlsdatei auf einen Verwaltungsserver hochladen;

- Vorgegebene Datei oder Verzeichnis löschen;

- Alle auf dem Endgerät gespeicherten Kurznachrichten löschen;

- DDoS-Angriff gegen eine Website ausführen;

- Verbindung zum Verwaltungsserver über bestimmte Einstellungen herstellen;

- Adresse des Verwaltungsservers anpassen;

- Blacklistder Telefonnummern leeren.

Android.Wormle.1.origin hilft somit den Übeltätern, verschiedene Aufgaben - vom Versand von kostenpflichtigen Kurznachrichten und Datendiebstahl bis hin zur Initiierung von DDoS-Angriffen gegen Websites - auszuführen. Die Übeltäter können außerdem den Zugriff auf Bankkonten der Benutzer sichern, da der Schädling auch als Banktrojaner agieren kann.

Android.Wormle.1.origin bringt Funktionen eines SMS-Wurmes mit und verbreitet sich über Kurznachrichten, die einen Link zum Herunterladen einer böswilligen Malware-Kopie enthalten. Solche Kurznachrichten können wie folgt aussehen:

„Ich liebe dich http://[]app.ru/*number*“, *“, wo „number“ eine Telefonnummer eines SMS-Empfängers ist.

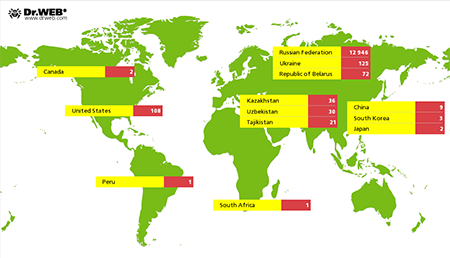

Solche Kurznachrichten werden an alle Kontakte des Benutzers verschickt. So kann Android.Wormle.1.origin сeine große Anzahl an mobilen Endgeräten in kürzester Zeit infizieren und das Botnet der Cyber-Kriminellen ausbauen. Die von den IT-Sicherheitsanalysten von Doctor Web erhobenen Daten zeigen, dass der Schädling bereits 14 000 Android-Endgeräte und -Tablets in über 20 Ländern infiziert hat. Der Großteil der angegriffenen Benutzer befindet sich in Russland (12 946 oder 91,49%). Weiter folgen infizierte Endgeräte aus der Ukraine (0,88%), den USA (0,76%), Belarus (0,51%), Kasachstan (0,25%), Usbekistan (0,21%) und Tadschikistan (0,15%). Die geografische Verteilung des durch Android.Wormle.1.origin aufgebauten Botnets ist wie folgt dargestellt:

Die Sicherheitsanalysten von Doctor Web verfolgen die Situation. Die Virensignaturen zur Detektion der Bedrohung durch Dr.Web Antivirus für Android und Dr.Web Antivirus für Android Light sind gegen den Trojaner zuverlässig geschützt.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare