Frankfurt, 26. November 2014

Android.BankBot.34.origin kann mit seinem Unfug erst beginnen, wenn der Benutzer diese böswillige Applikation installiert hat. Um die Wahrscheinlichkeit der Installation des Trojaners zu steigern, wird Android.BankBot.34.origin als System-Update mit einer Desktopverbindung für eine beliebte Applikation verbreitet. Dabei kann eine beliebige Anwendung in Frage kommen. Nach der Installation platziert der Trojaner seine Desktopverbindung auf dem Hauptbildschirm. Diese kann auch mit einer Desktopverbindung einer Anwendung, die im System bereits installiert ist, verknüpft sein. Unerfahrene Benutzer können die beiden Desktopverbindungen schnell verwechseln und statt einer normalen Anwendung einen Trojaner starten. Wenn der Schädling durch den Benutzer jedoch nicht aktiviert wird, startet er bei jedem Systemstart von selbst.

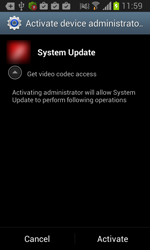

Nachdem sich Android.BankBot.34.origin initialisiert hat, fragt der Trojaner beim Opfer nach einem Zugriff auf Administratorfunktionen. Die Administratorrolle soll dem Schädling dabei helfen, seine Deinstallation durch den Benutzer zu verhindern. Der Trojaner löscht auch die von ihm erstellte Desktopverbindung, wenn Android.BankBot.34.origin durch den Endgerätebesitzer gestartet wurde. Danach beginnt er, seine böswilligen Pläne umzusetzen.

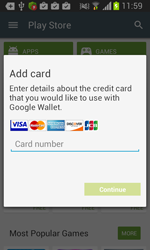

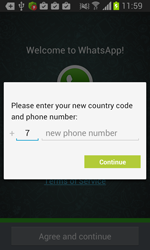

Android.BankBot.34.origin ist faktisch in der Lage, auf einem infizierten Endgerät zwei Angriffsszenarien durchzuführen. Das erste Szenario ist direkt vom Benutzerverhalten abhängig und wird eingesetzt, wenn der Benutzer versucht die für Übeltäter relevante Anwendung zu starten. Nachdem der Endgerätebesitzer eine solche Applikation gestartet hat, zeigt Android.BankBot.34.origin ein Phishing-Fenster mit Feldern zur Eingabe von sensiblen Daten, u.a. Benutzername und Passwort, Telefonnummer oder Kreditkartendaten. Für jede Anwendung kann der Trojaner das entsprechende Formular erfolgreich imitieren. Auf diese Weise werden folgende mobile Applikationen attackiert:

- Google Play

- Google Play Music

- Gmail

- Viber

- Skype

- VKontakte

- Odnoklassniki

Im Endeffekt werden alle eingegebenen Daten an den Verwaltunsgsserver übertragen.

|  |  |

Das zweite Szenario ist nicht von den Aktionen der Benutzer abhängig und kann nur laut Anweisung der Übeltäter umgesetzt werden. Auf Befehl vom Verwaltungsserver kann der Trojaner Android.BankBot.34.origin folgende Aktionen durchführen:

- Das Abfangen von ein- und ausgehenden Kurznachrichten starten/abbrechen

- USSD-Anfrage starten

- Telefonnummern von z.B. Mobile-Banking-Systemen, Bezahlsystemen usw. in die Blacklist aufnehmen

- Liste der gesperrten Telefonnummern leeren

- Daten zu installierten Anwendungen an den Server übermitteln

- Kurznachricht versenden

- Malware-ID an den Server übermitteln

- Dialogfenster mit einem vorgegebenen Text, Eingabefeldern usw. oder Mitteilung laut Parametern vom Verwaltungsserver anzeigen

Bemerkenswert ist, dass die Adresse des Verwaltungsservers von Android.BankBot.34.origin dem anonymen Tor-Netzwerk zugewiesen ist. Der Verbindungsaufbau über ein geschütztes Protokoll ist durch den Code eines offiziellen Clients gewährleistet, der durch den Trojaner für die Verbindung zu einer Pseudodomain .onion verwendet wird. Eine solche Methode sorgt dafür, dass Malware-Autoren gut geschützt sind.

Android.BankBot.34.origin kann sich unbemerkt ins mobile Endgerät des Benutzers einschleusen und Kurznachrichten abfangen oder versenden. So können die Übeltäter den Schädling als Bankentrojaner einsetzen, um durch Befehle im Mobile-Banking-System Geld von Bankkonten der Benutzer zu stehlen. Auf diese Weise können die Übeltäter auch Geld vom mobilen Konto der Benutzer stehlen. Dabei kann ein beliebiger Mobilfunkanbieter angegriffen werden. Das höchste Risiko tragen Kunden von Banken und Zahlungssystemen, denen die Verwaltung ihrer Bankkonten via SMS angeboten wird.

Der Trojaner kann verschiedene Angriffe initiieren, u.a. Diebstahl von Benutzerdaten für den Zugriff auf ein Konto in sozialen Netzwerken, Anpassung von Benutzerdaten und Anzeige der Meldung „Ihr Benutzerkonto ist gesperrt. Um Ihr Benutzerkonto zu entsperren, überweisen Sie den entsprechenden Betrag an die Nummer „1234“. Die Entwickler von Android.BankBot.34.origin können dem Trojaner auch befehlen, die Login-Seite im Online-Banking-System anzuzeigen, um den Zugriff auf Konten eines Opfers zu erhalten. Der Schädling stellt deshalb für Android-Benutzer eine ernsthafte Gefahr dar.

Um die Infizierung von Endgeräten durch den Trojaner zu vermeiden, empfehlen die Sicherheitsanalysten von Doctor Web, verdächtige Anwendungen und Quellen (außer Google Play) zu ignorieren. Bei der Installation von Anwendungen müssen Sie zudem Funktionen beachten, auf die der Zugriff angefordert wird. Wenn Ihnen eine Applikation unglaubwürdig erscheint, sollten Sie am liebsten darauf verzichten.

Die Virensignatur für Android.BankBot.34.origin wurde in die Dr.Web Virendatenbank eingetragen. Die Benutzer von Dr.Web Antivirus für Android und Dr.Web Antivirus für Android Light sind daher gegen diesen Trojaner zuverlässig geschützt.

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

Ihre Meinung ist uns wichtig!

Um dem Administrator der Webseite eine Frage zu stellen, geben Sie in Ihrem Post zunächst @admin ein. Wenn Ihre Frage an den Autor eines Kommentars adressiert ist, schreiben Sie @ und den Namen des Autors im Anschluß.

Andere Kommentare