13. Mai 2024

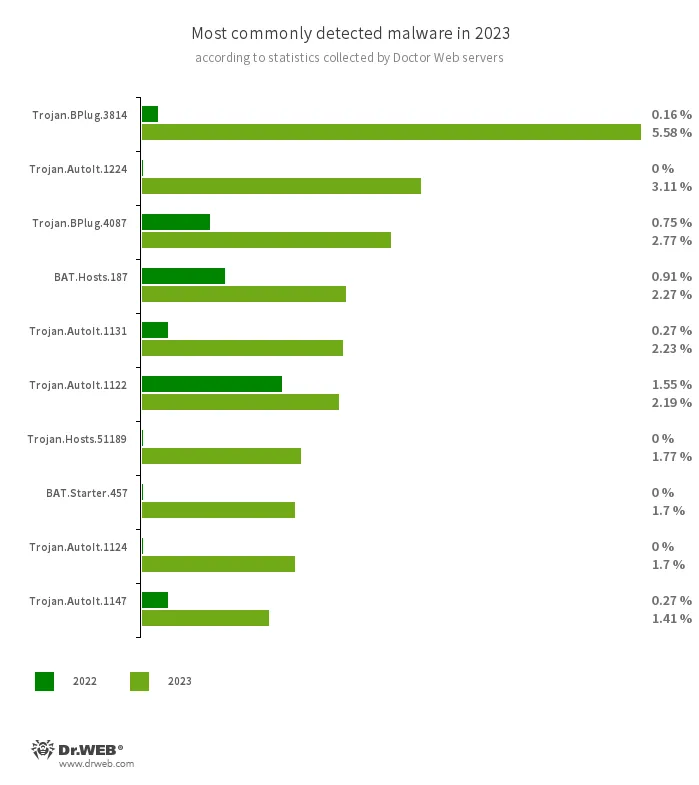

Im Jahr 2023 gehörten in der Skriptsprache AutoIt geschriebene Trojaner der Familie Trojan.AutoIt nach wie vor zu den meistverbreiteten Bedrohungen. Diese Trojaner werden in andere Bedrohungen integriert und erschweren deren Erkennung. Außerdem waren Adware-Trojaner der Familie Trojan.BPlug sehr aktiv. Über den E-Mail-Verkehr wurden bösartige Skripte und Phishing-Dokumente am häufigsten verbreitet. Zudem wurden Schadprogramme, die Schwachstellen in Microsoft Office-Dateien ausnutzen, und verschiedene Trojaner über den E-Mail-Verkehr verbreitet.

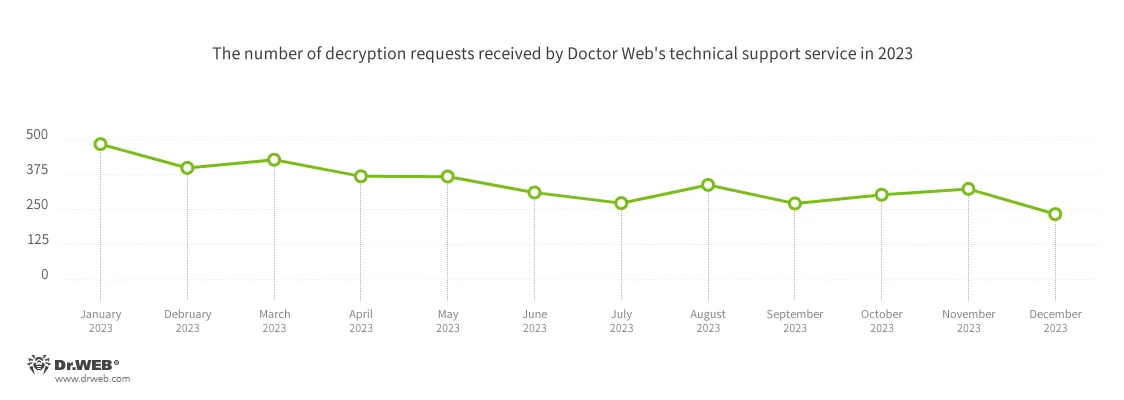

Im Vergleich zum Vorjahr sank die Zahl der Benutzeranfragen zur Entschlüsselung von Dateien im Jahr 2023. Auch die Anzahl erkannter Banking-Trojaner ging zurück.

Das vorige Jahr wurde durch mehrere große Sicherheitsvorfälle gekennzeichnet. Im Frühling 2023 erkannten unsere Spezialisten einen Angriff auf Smart-TVs und Spielekonsolen unter Android TV. Im Sommer wurde ein neuer Trojaner, der Kryptowährungen stiehlt, von unseren Virenanalysten entdeckt. Der Trojaner tarnte sich in Windows-Raubkopien und infizierte die EFI-Partition. Im Herbst stellten unsere Experten einen Angriff auf Android-Geräte durch Spyware-Trojaner im Iran fest. Diese Trojaner stahlen Nutzern infizierter Geräte personenbezogene Daten und Geld. Außerdem erkannten die Spezialisten von Doctor Web bösartige Plugins für den Server zum Nachrichtenwechsel Openfire. Die Plugins nutzten eine der Schwachstellen in Openfire aus und konnten verschiedene Befehle von Cyberkriminellen ausführen.

Was mobile Bedrohungen angeht, wurden Werbetrojaner, bösartige Spyware und unerwünschte Adware am häufigsten verbreitet. Auf Google Play wurden zahlreiche bösartige Apps erkannt, die insgesamt knapp eine halbe Milliarde Male installiert wurden. Zudem fanden unsere Spezialisten neue Trojaner, die Kryptowährungen stehlen und nicht nur auf Android-, sondern auch auf iOS-Geräte abzielen.

Die Internetanalysten von Doctor Web entdeckten zahlreiche Phishing-Ressourcen, gefälschte Websites von Banken, Erdöl- und Gasunternehmen und Onlineshops.

Haupttrends des Jahres

- Verbreitung in der Skriptsprache AutoIt geschriebener Trojaner

- Verbreitung bösartiger Anwendungen, die Werbung anzeigen

- Rückgang der Anzahl von Angriffen durch Ransomware

- Neue Familien von Banking-Trojanern

- Zahlreiche neue Bedrohungen auf Google Play

- Hohe Aktivität von Internetbetrügern

- Bösartige Skripte und Phishing-PDF-Dateien im E-Mail-Verkehr

Interessante Ereignisse in 2023

Im Mai 2023 berichtete Doctor Web über das Trojaner-Modul Android.Spy.SpinOk, das als Marketing-SDK verbreitet und in verschiedene Android-Spiele und -Apps integriert wurde und über die Spyware-Funktionalität verfügte. Das Modul sammelte Informationen über auf dem Gerät gespeicherte Dateien, leitete diese an Cyberkriminelle weiter und ersetzte den Inhalt des Pufferspeichers durch den von einem Fernserver geladenen Inhalt. Außerdem zeigte das Modul aufdringliche Werbung an. Unsere Virenanalysten erkannten dieses Modul in über 100 Anwendungen, die über 421.000.000-mal installiert wurden. Nach der Veröffentlichung dieser Nachricht wandte sich der Entwickler von SpinOk an Doctor Web, um das Modul detailliert zu scannen und das Problem zu beheben. Später wurde das Modul auf Version 2.4.2 aktualisiert, in der die bösartige Funktionalität fehlt.

Im Juni erkannten unsere Spezialisten die bösartige App Trojan.Clipper.231 zum Diebstahl von Kryptowährungen. Der Trojaner tarnte sich in einigen Raubkopien von Windows 10 und infizierte die EFI-Partition. Der Stealer ersetzte Krypto-Wallet-Adressen im Pufferspeicher durch von Cyberkriminellen angegebene Krypto-Wallets. Zum Zeitpunkt der Erkennung hatten die Cyberkriminellen rund 19.000 US-Dollar in Kryptowährung gestohlen.

Im Juli erkannten die Spezialisten von Doctor Web einen Angriff auf Windows-Nutzer, der mithilfe des Trojaners Trojan.Fruity.1 durchgeführt wurde. Der Trojaner ermöglichte es, Computer mit verschiedenen Arten bösartiger Anwendungen je nach Zielen der Cyberkriminellen zu infizieren. Um Infektionschancen zu erhöhen, verbreiteten Cyberkriminelle Trojan.Fruity.1 als Teil von Installationsprogrammen verschiedener Anwendungen, die über bösartige Websites heruntergeladen wurden. Der Infektionsprozess war mehrstufig. Für den Start der Komponenten von Trojan.Fruity.1 wurden harmlose Anwendungen verwendet. Nach der Infektion des Systems versuchte der Trojaner, den Virenschutz zu umgehen.

Anfang September veröffentlichten wir eine Untersuchung von Angriffen durch das Backdoor-Programm Android.Pandora.2, das meist auf spanischsprachige Nutzer abzielte. Dieser Trojaner infiziert Smart-TVs und Set-Top-Boxen unter Android TV. Er gelangt auf Geräte über kompromittierte Firmware-Versionen oder bei der Installation von Apps für die illegale Anzeige von Videos. Zahlreiche Angriffe durch Android.Pandora.2 wurden im März 2023 festgestellt. Die ersten Modifikationen dieses Trojaners waren im Juli 2017 in die Dr.Web Virendatenbank eingetragen worden.

Später berichteten wir über Trojaner der Familie Android.Spy.Lydia, die auf Android-Nutzer aus dem Iran abzielten. Diese bösartigen Apps verfügten über die Spyware-Funktionalität und ermöglichten es Cyberkriminellen, sich Fernzugriff auf infizierte Geräte zu verschaffen und personenbezogene Informationen und Geld zu stehlen.

Ende September berichtete Doctor Web über die Verbreitung bösartiger Plugins der Familie JSP.BackDoor.8 für den XMPP-Server Openfire. Die Plugins nutzten die Schwachstelle CVE-2023-32315 in diesem Produkt aus. Diese Schwachstelle ermöglichte es, auf das Dateisystem infizierter Server zuzugreifen und diese als Teil eines Botnets zu nutzen. Die Plugins wurden von Spezialisten von Doctor Web bei der Untersuchung eines Angriffs auf die Infrastruktur eines unserer Kunden erkannt. Auf dem Server des Kunden war die anfällige Version von Openfire installiert, über die der Angriff durchgeführt wurde. Bei den Plugins JSP.BackDoor.8 handelt es sich um in Java geschriebene Backdoors, die es ermöglichen, bösartige Befehle mithilfe von GET- und POST-Anfragen auszuführen. Mithilfe dieser Plugins können Cyberkriminelle Informationen über den kompromittierten Server (Netzwerkverbindungen, IP-Adressen, Nutzer und Version des Betriebssystemkerns) sammeln.

Viren

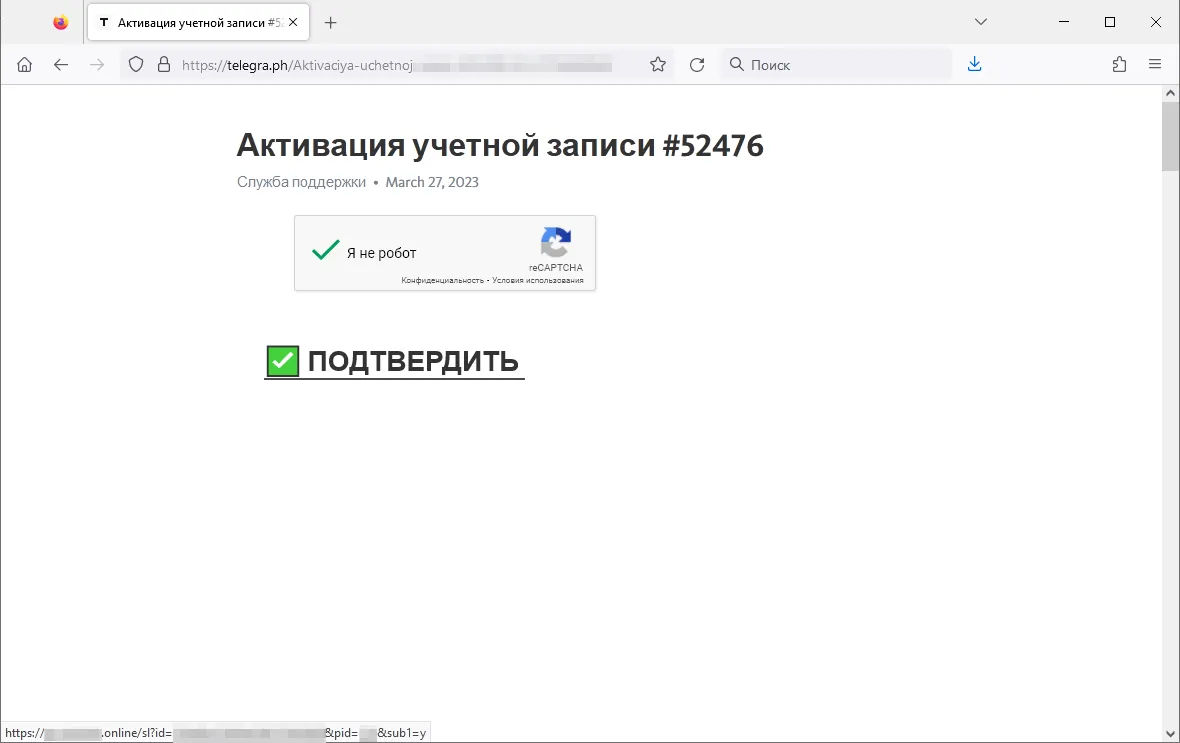

Im Jahr 2023 zeigte die Analyse der Statistiken von Dr.Web einen 12,27%igen Anstieg der Gesamtzahl erkannter Bedrohungen im Vergleich zum Vorjahr. Die Zahl der einzigartigen Bedrohungen stieg um 21,70%. Besonders aktiv waren Trojaner, die in andere Bedrohungen integriert werden, um deren Erkennung zu erschweren. Außerdem wurden Nutzer oft mit Werbetrojanern und bösartigen Skripten konfrontiert.

- Trojan.BPlug.3814

- Trojan.BPlug.4087

- Bösartige Komponenten der Browsererweiterung WinSafe. Diese Komponenten stellen ein in JavaScript geschriebenes Skript dar, das aufdringliche Werbung in Webbrowsern anzeigt.

- Trojan.AutoIt.1224

- Trojan.AutoIt.1131

- Trojan.AutoIt.1124

- Trojan.AutoIt.1122

- Trojan.AutoIt.1147

- Gepackte Version des in der Skriptsprache AutoIt geschriebenen Trojaners Trojan.AutoIt.289. Trojan.AutoIt.289 wird als Bestandteil einer aus mehreren bösartigen Programmen (Mining-Trojaner, Backdoors und weitere Module) bestehenden Bedrohung verbreitet und verhindert, dass die Payload des Trojaners erkannt wird.

- BAT.Hosts.187

- In der Sprache des Kommandozeileninterpreters von Windows geschriebenes bösartiges Skript. Modifiziert die hosts-Datei, indem eine bestimmte Domain-Liste in die Datei eingefügt wird.

- Trojan.Hosts.51189

- Trojaner, der den Inhalt der Hosts-Datei auf Windows-Rechnern modifiziert.

- BAT.Starter.457

- In der Sprache des Kommandozeileninterpreters von Windows geschriebenes bösartiges Skript. Das Programm startet verschiedene bösartige Anwendungen auf infizierten Rechnern.

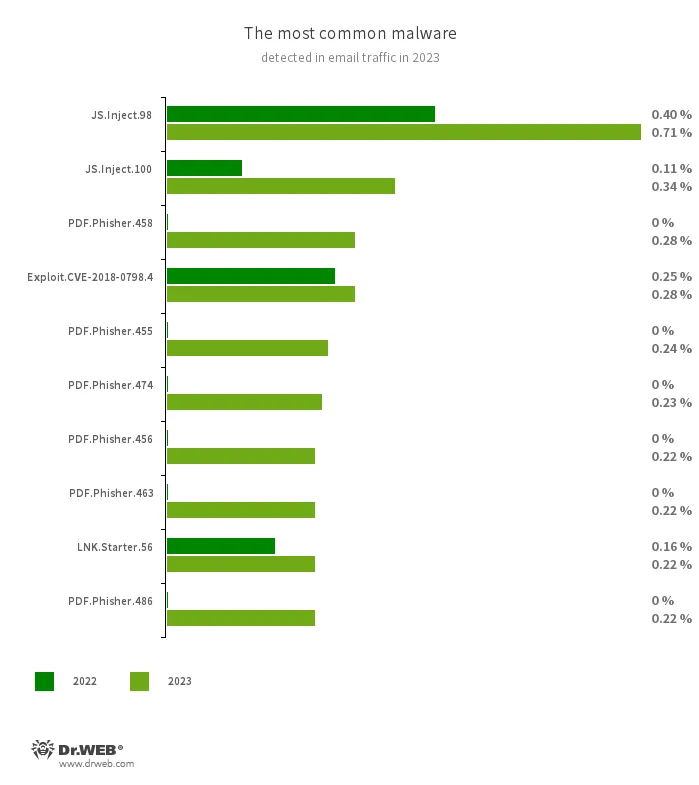

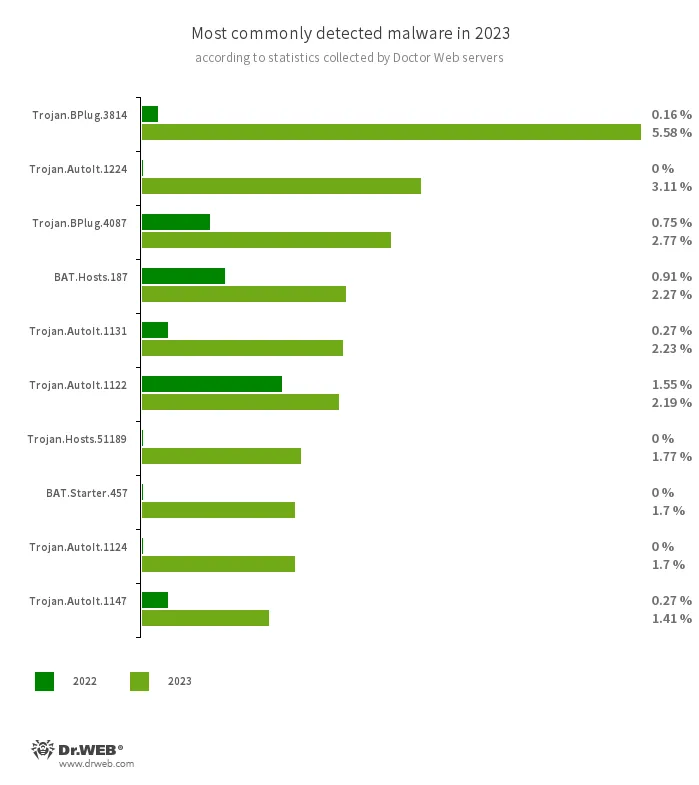

Über den E-Mail-Verkehr wurden im Jahr 2023 bösartige Skripte und Phishing-Dokumente mit gefälschten Formularen zur Eingabe von Anmeldedaten am häufigsten verbreitet. Solche Formulare imitieren die Autorisierung auf populären Websites und übermitteln von Opfern eingegebene Daten an Cyberkriminelle. Schadprogramme, die Schwachstellen in Microsoft Office-Dateien ausnutzen, wurden nach wie vor aktiv verbreitet.

- JS.Inject

- Bösartige, in JavaScript geschriebene Skripte, die Schadcode in den HTML-Code von Webseiten integrieren.

- PDF.Phisher.458

- PDF.Phisher.455

- PDF.Phisher.474

- PDF.Phisher.456

- PDF.Phisher.486

- PDF.Phisher.463

- PDF-Dateien, die über Phishing-Mailings verbreitet werden.

- Exploit.CVE-2018-0798.4

- Exploit, der Schwachstellen von Microsoft Office ausnutzt und es ermöglicht, beliebigen Code auszuführen.

- LNK.Starter.56

- Erkennung einer speziell aufgebauten Verknüpfung, die über Wechseldatenträger verbreitet wird. Das Icon des Programms zeigt ein Laufwerk, um Nutzer irrezuführen. Bei der Öffnung des Programms werden bösartige VBS-Skripte ausgeführt, die sich in einem versteckten Ordner auf demselben Wechseldatenträger befinden.

Encoder

Im Vergleich zum Vorjahr erhielt das Virenlabor von Doctor Web 28,84% weniger Anfragen zur Entschlüsselung von Dateien. Auf dem Diagramm sehen Sie die Statistiken von Anfragen zur Entschlüsselung von Dateien:

Am häufigsten wurden folgende Encoder verbreitet:

- Trojan.Encoder.26996 (21,35% der Anfragen)

- Verschlüsselungstrojaner, der als STOP Ransomware bekannt ist. Der Trojaner versucht, einen privaten Schlüssel vom Remote-Server zu erhalten. Falls der Versuch fehlschlägt, verwendet er einen integrierten Schlüssel. Er gehört zu den wenigen Verschlüsselungstrojanern, die den Algorithmus Salsa20 verwenden.

- Trojan.Encoder.3953 (18,87% der Anfragen)

- Es gibt mehrere Versionen und Modifikationen dieses Encoders. Sie verwenden den Verschlüsselungsalgorithmus AES-256 im CBC-Modus.

- Trojan.Encoder.35534 (6,00% der Anfragen)

- Encoder, der auch als Mimic bekannt ist. Bei der Suche nach zu verschlüsselnden Zieldateien nutzt der Trojaner die Bibliothek everything.dll des legitimen Programms Everything, das für die schnelle Suche nach Dateien auf Windows-Computern konzipiert ist.

- Trojan.Encoder.34027 (2,18% der Anfragen)

- Encoder, auch bekannt als TargetCompany oder Tohnichi. Verwendet die Verschlüsselungsalgorithmen AES-128, Curve25519 und ChaCha20.

- Trojan.Encoder.35209 (2,01% der Anfragen)

- Encoder, auch bekannt als Conti (eine der Modifikationen des Trojaners Trojan.Encoder.33413). Verwendet den Verschlüsselungsalgorithmus AES-256.

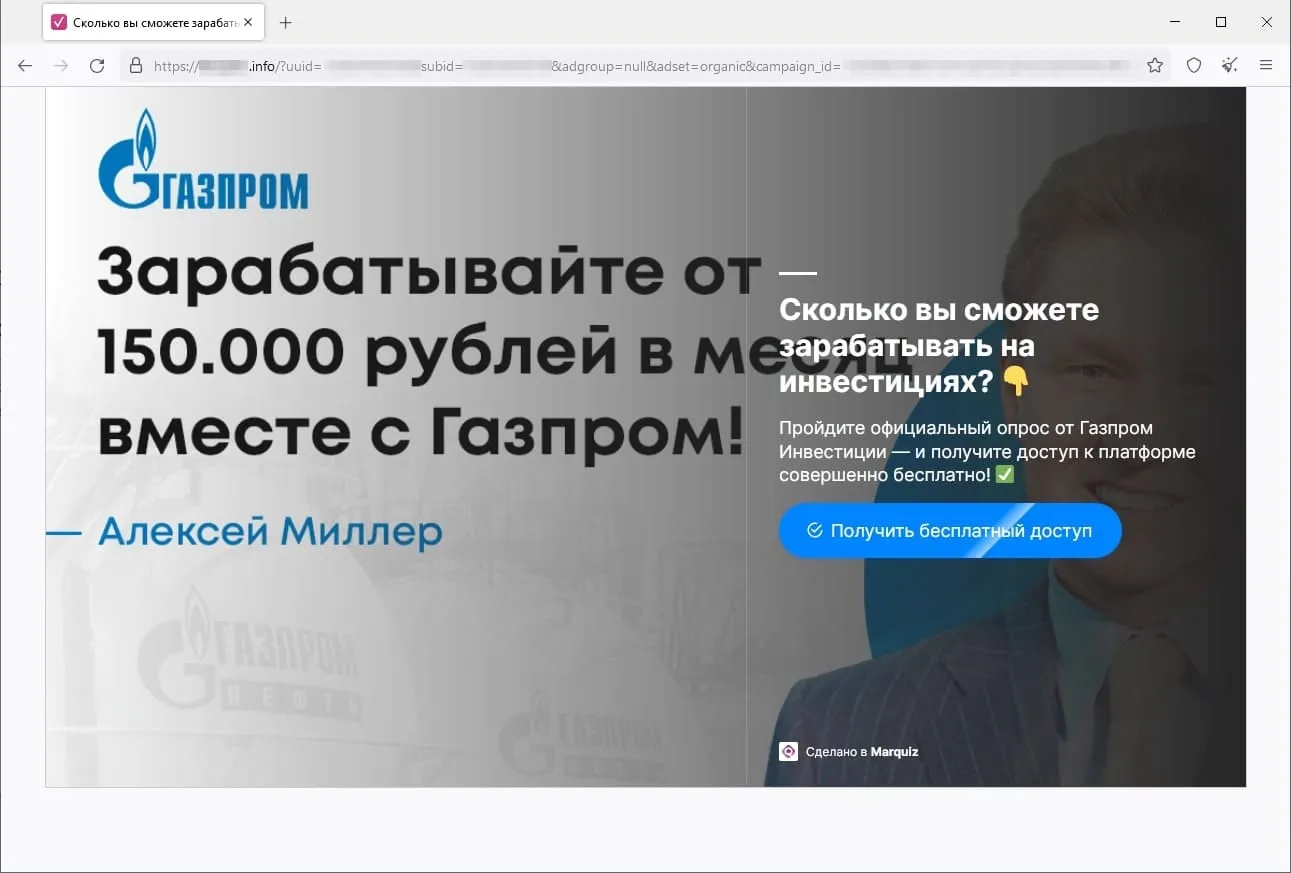

Betrug im Internet

In 2023 stellten die Internetanalysten von Doctor Web eine hohe Aktivität von Internetbetrügern fest und erkannten zahlreiche Phishing-Websites. Besonders weit verbreitet (60% aller erkannten unerwünschten Internetressourcen) waren gefälschte Websites von Finanzunternehmen. Eine der häufigsten Betrugsarten waren gefälschte Anmeldeformulare für Online-Banking-Systeme und verschiedene Online-Umfragen. Auf diese Weise versuchten Cyberkriminelle, persönliche Daten der Nutzer zu stehlen und sich Zugriff auf deren Online-Banking-Accounts zu verschaffen.

Außerdem wurden betrügerische Websites verbreitet, die es angeblich ermöglichten, viel Geld auf Online-Handelsplattformen zu verdienen, in Erdöl- oder Gasunternehmen zu investieren oder Sozialleistungen zu beantragen. Betrugsschemas auf solchen Websites sehen ähnlich aus: Der Nutzer wird aufgefordert, einige Fragen zu beantworten, seine persönlichen Daten anzugeben, um ein Benutzerkonto zu erstellen, und manchmal eine „Gebühr“ für die Geldüberweisung zu zahlen.

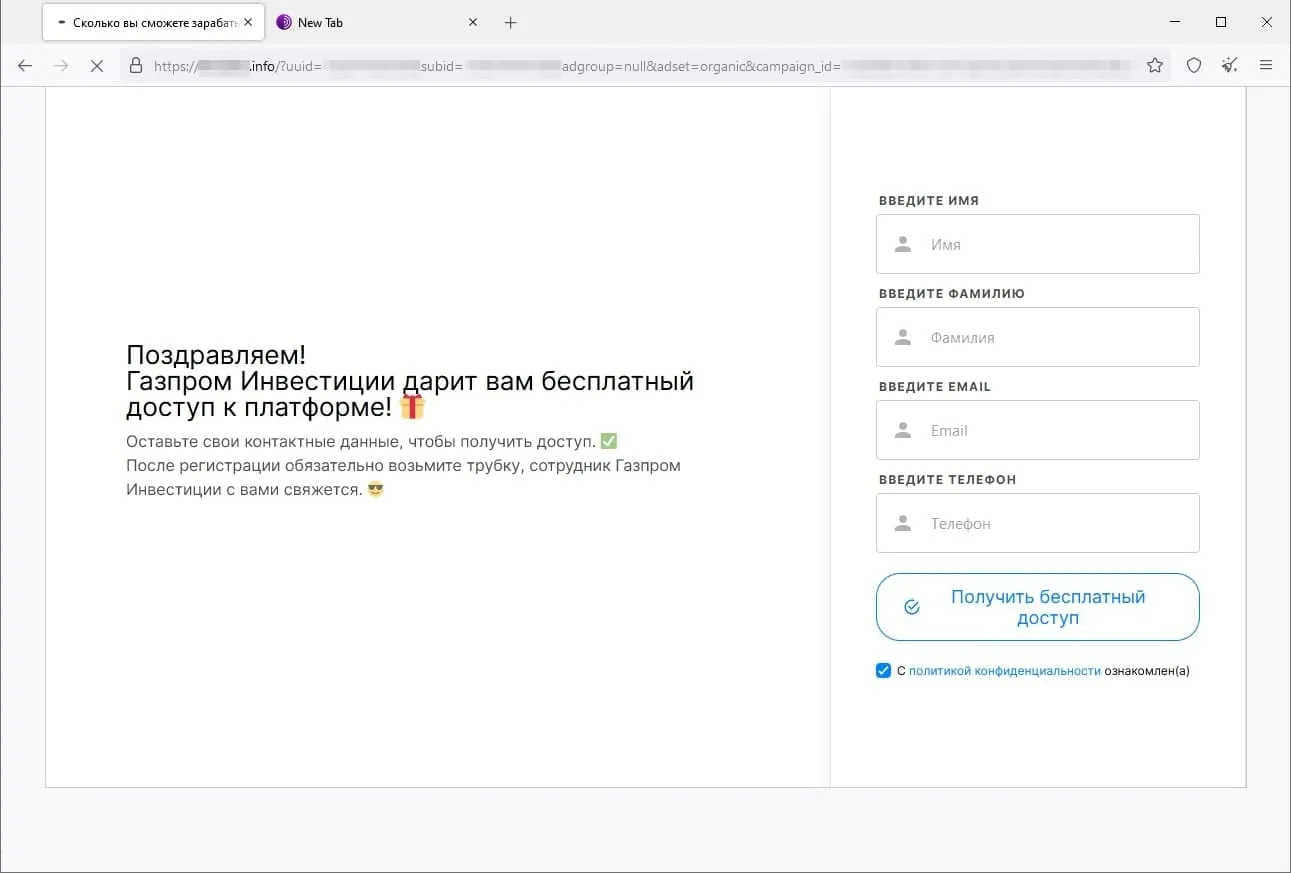

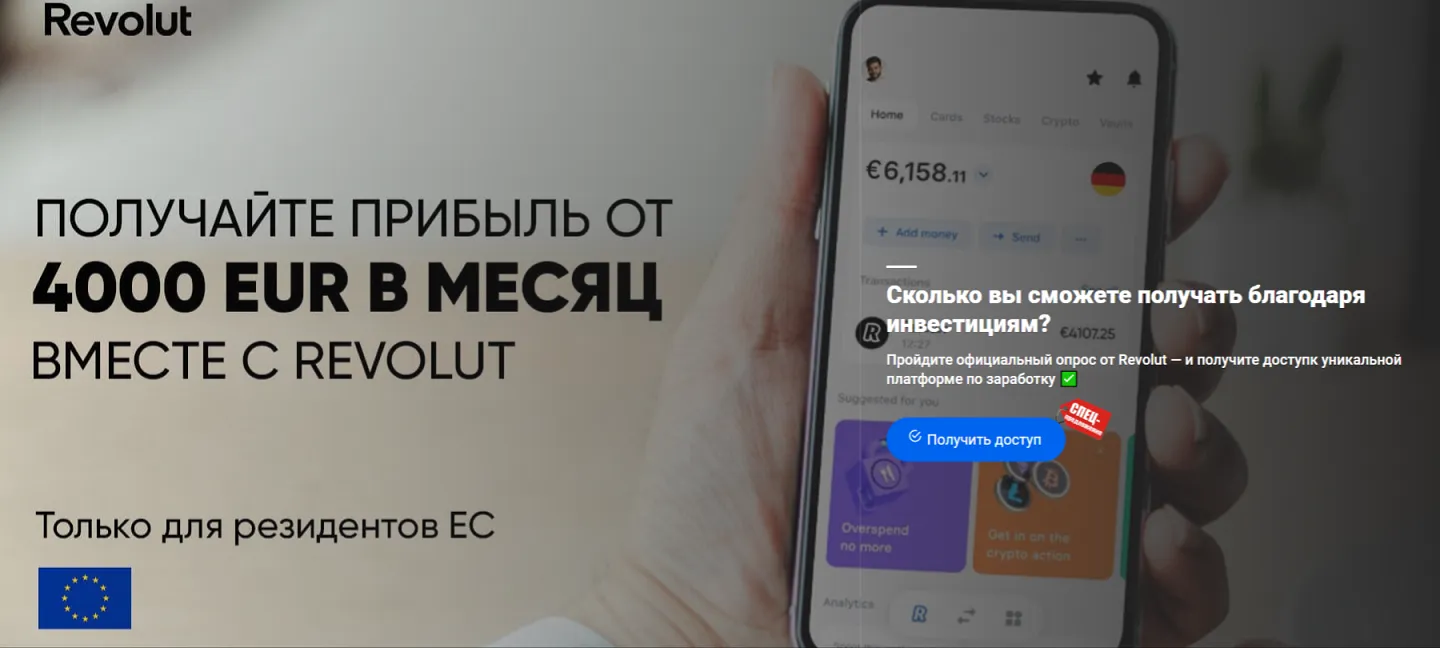

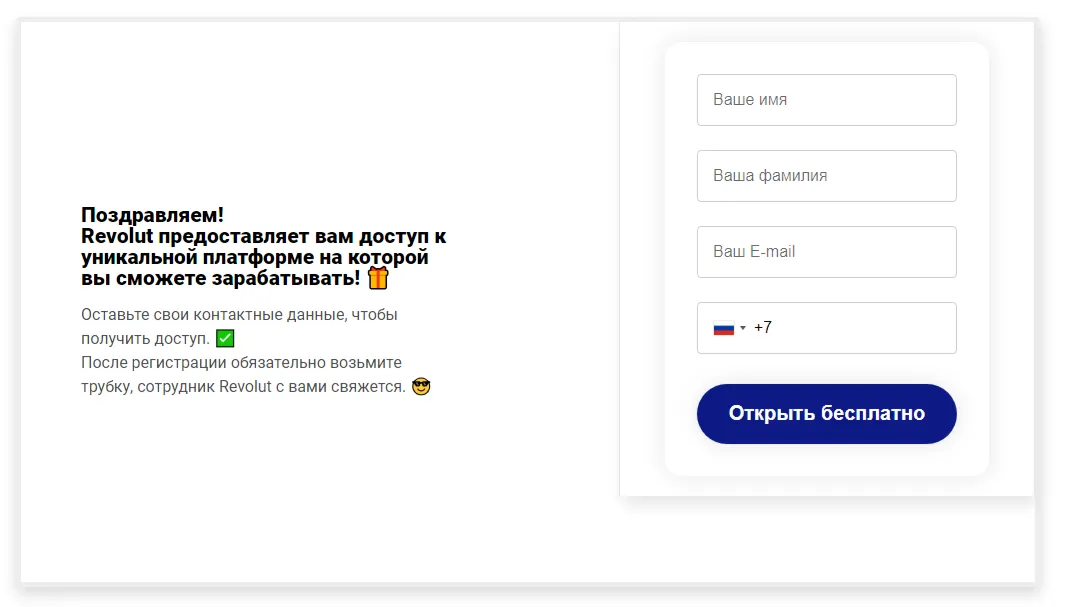

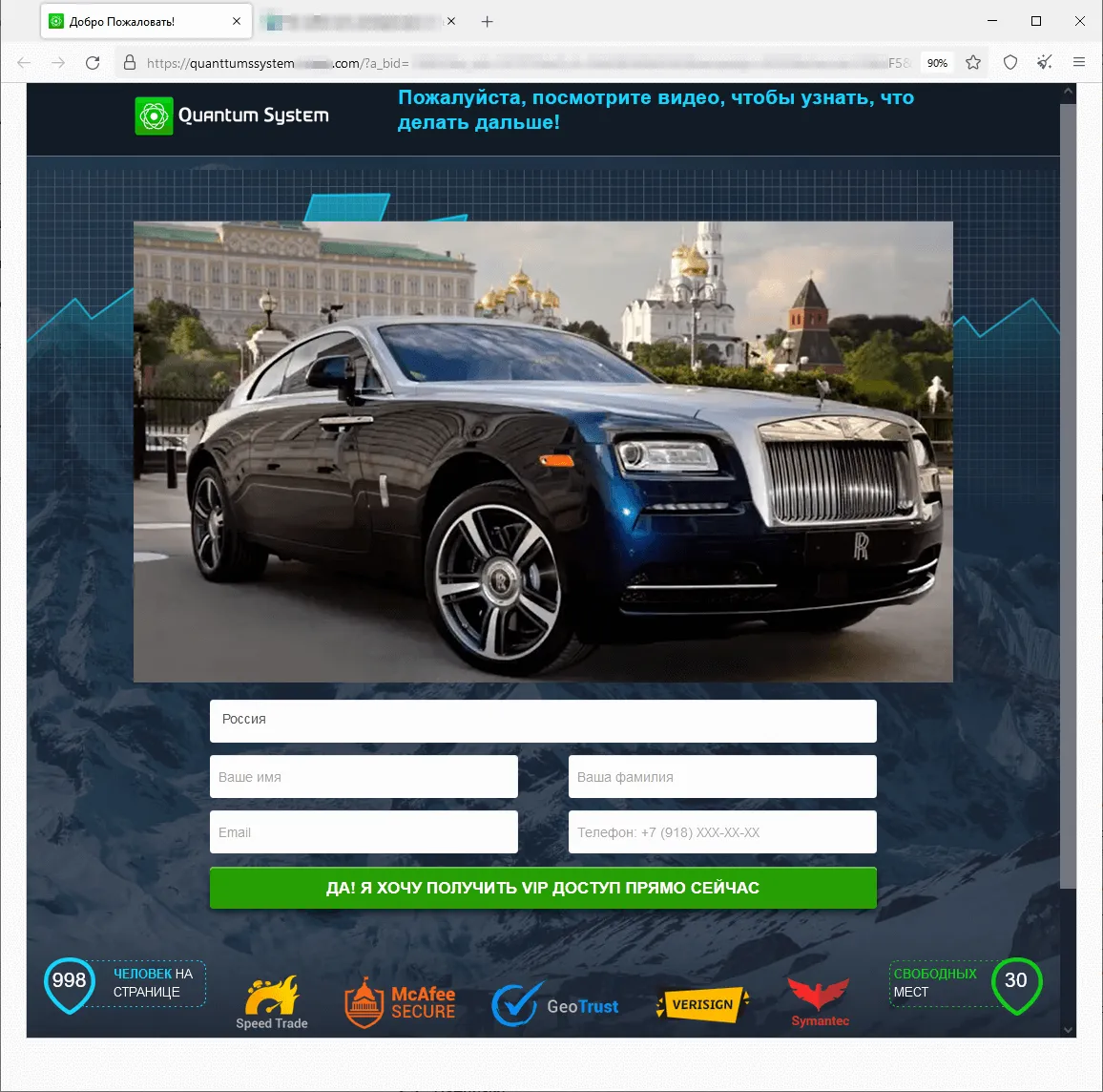

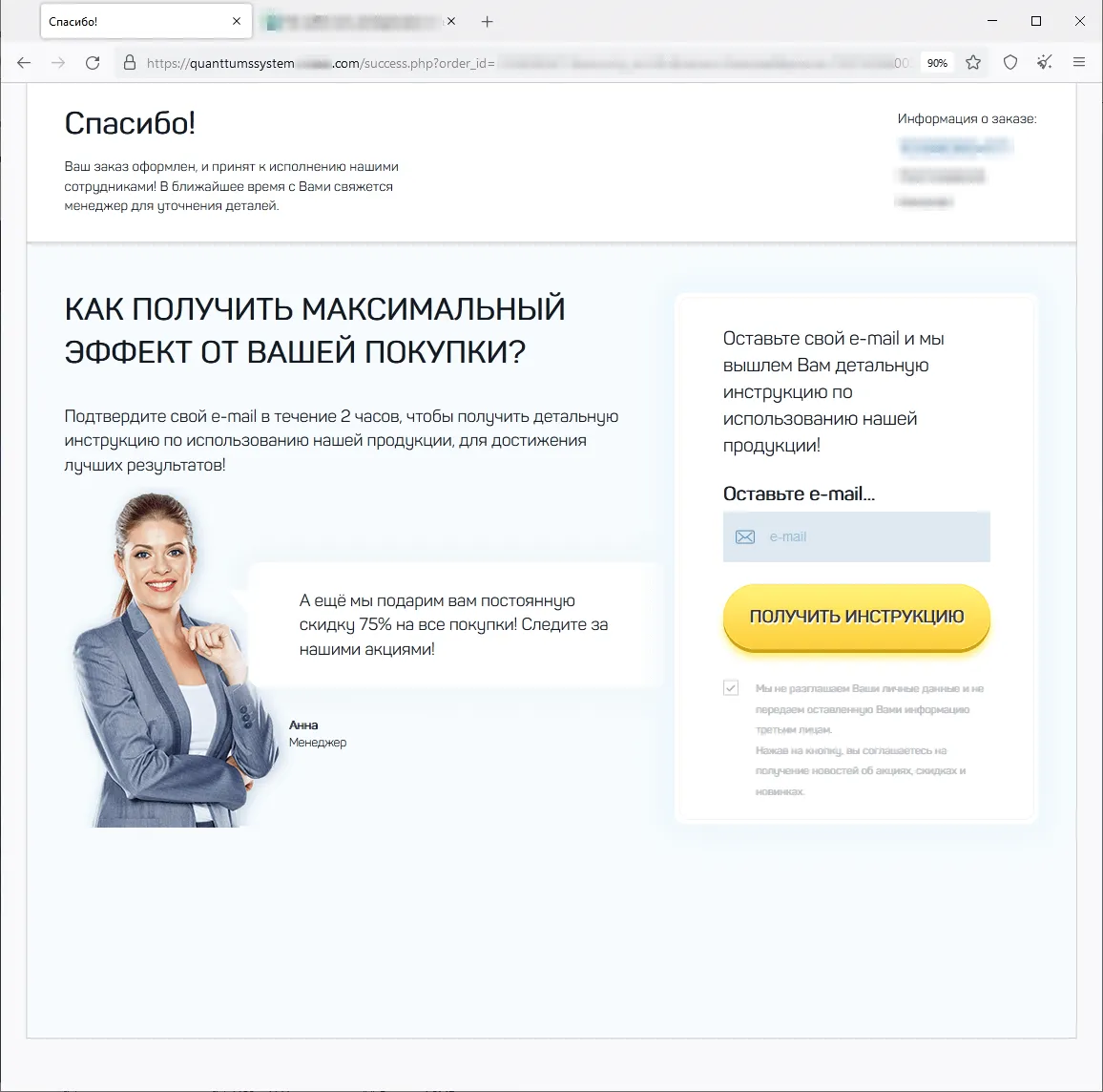

Die untenstehenden Screenshots zeigen Beispiele für solche Ressourcen. Auf dem ersten Screenshot wird der Nutzer aufgefordert, sich auf der Investitionsplattform eines bekannten Erdöl- und Gasunternehmens anzumelden. Im zweiten Fall wird dem Nutzer der Zugriff auf die Investitionsplattform einer bekannten europäischen Bank versprochen. Im dritten Fall wird der Nutzer aufgefordert, Geld auf der Online-Handelsplattform „Quantum UI“ („Quantum System“) zu verdienen.

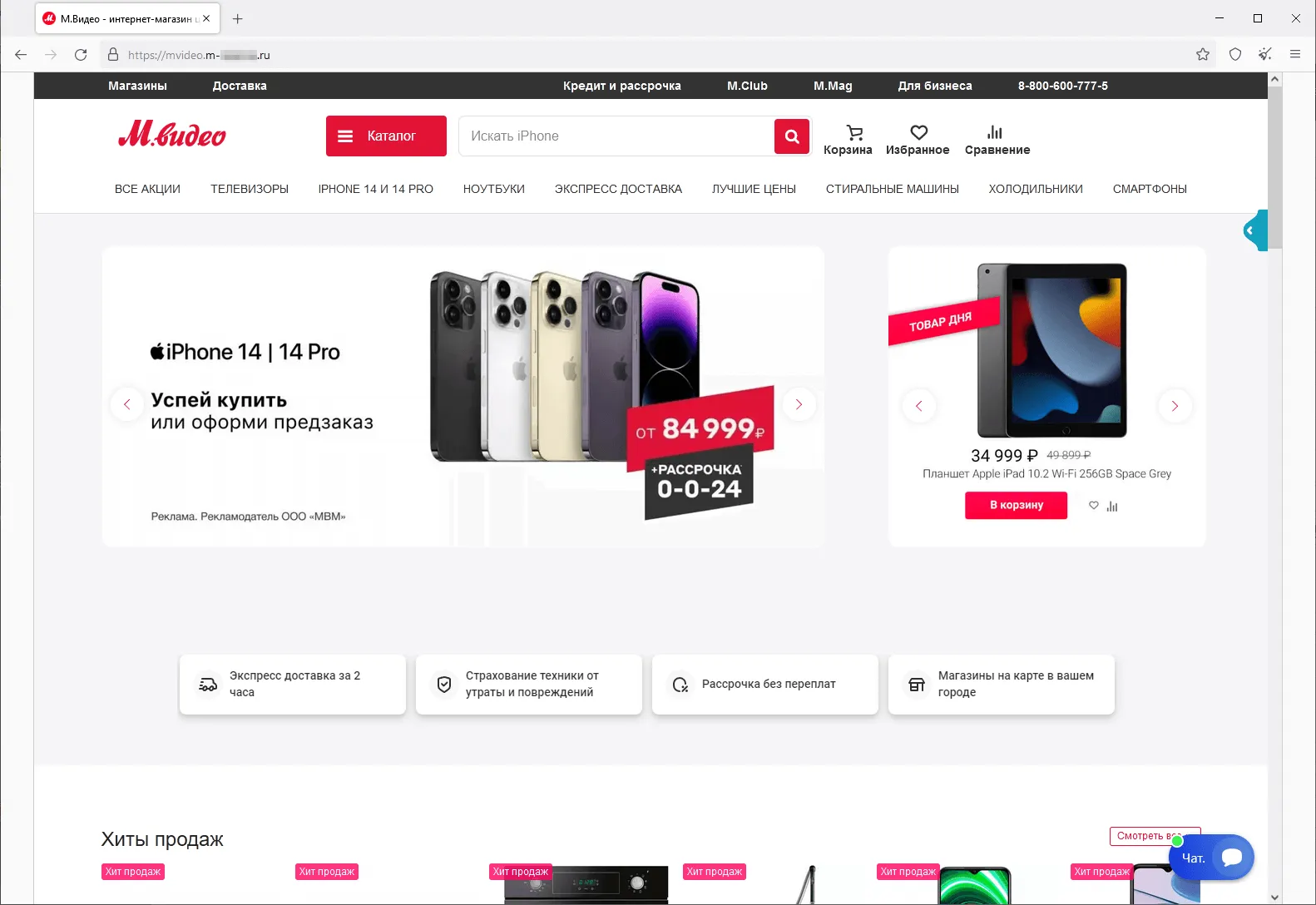

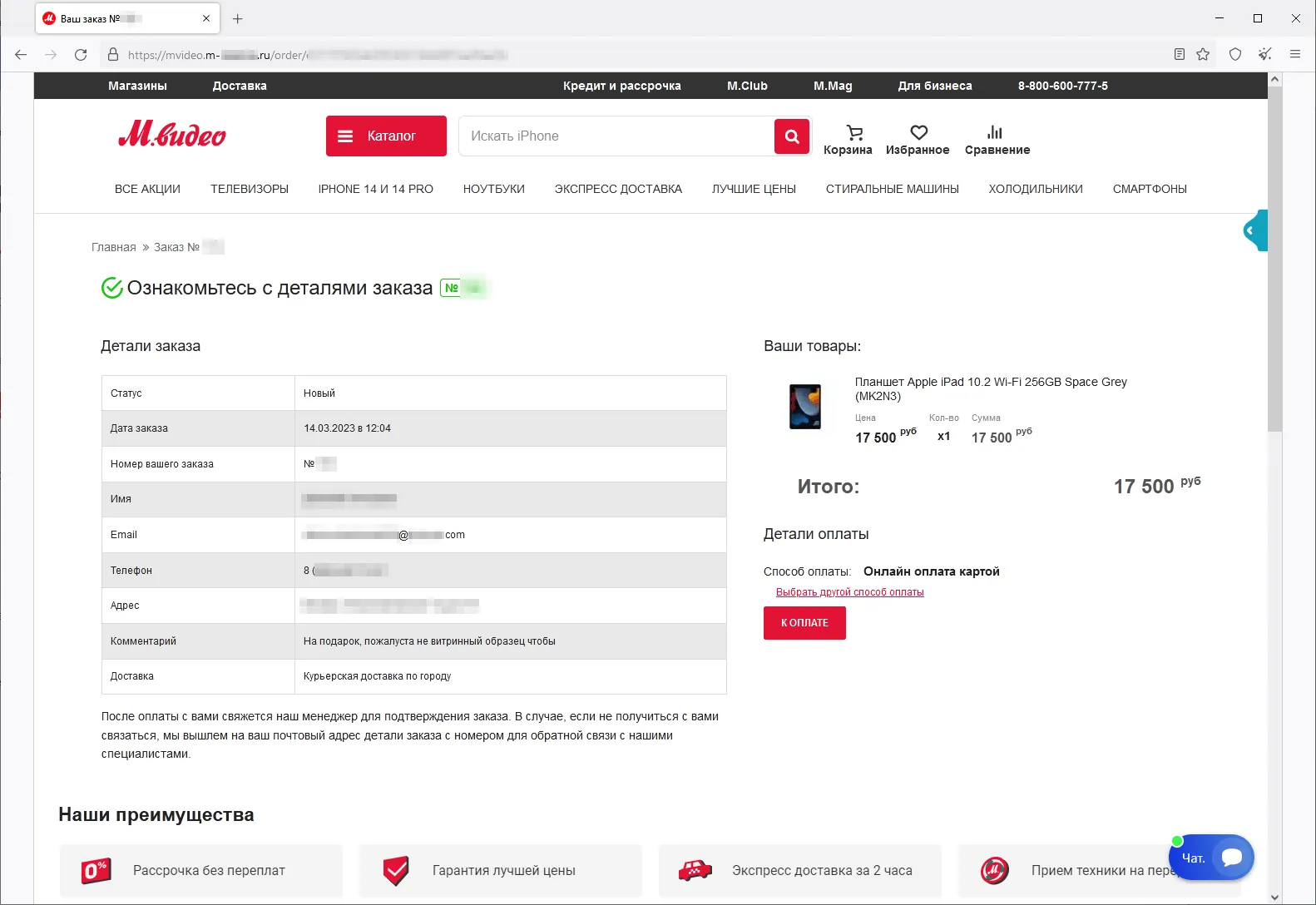

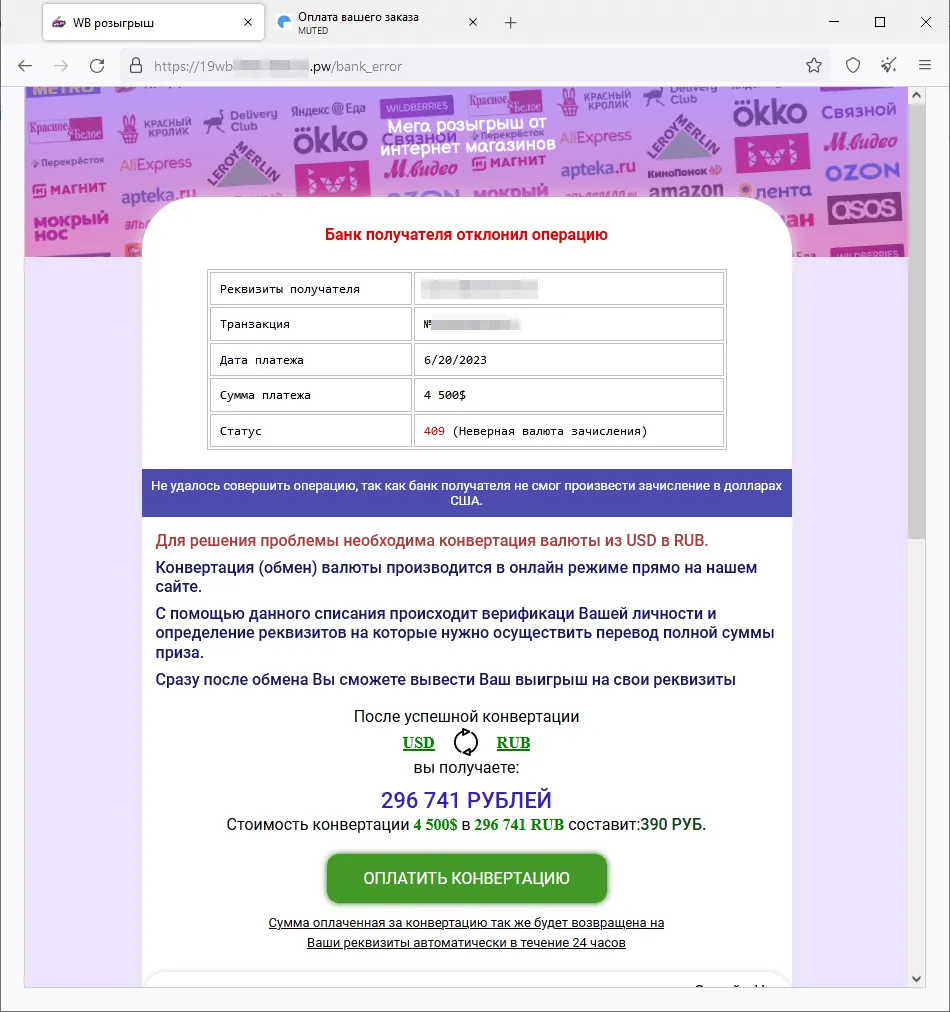

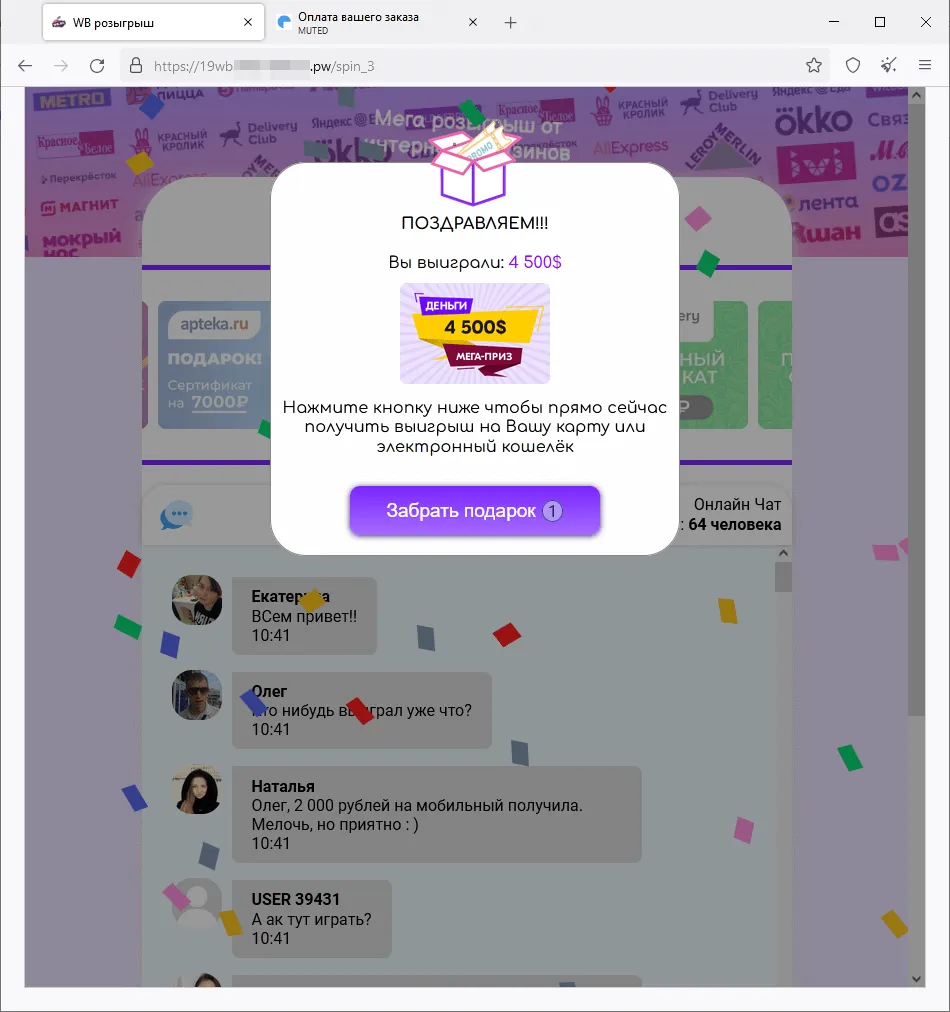

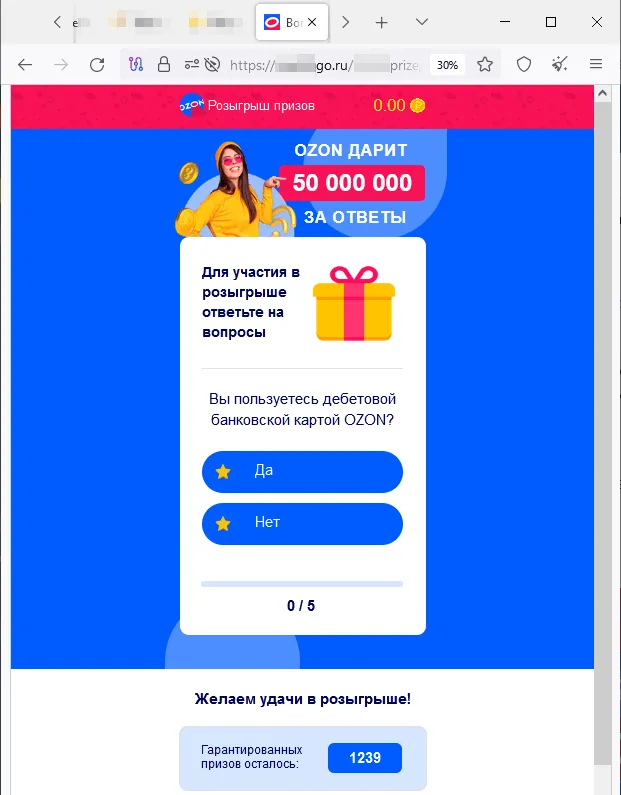

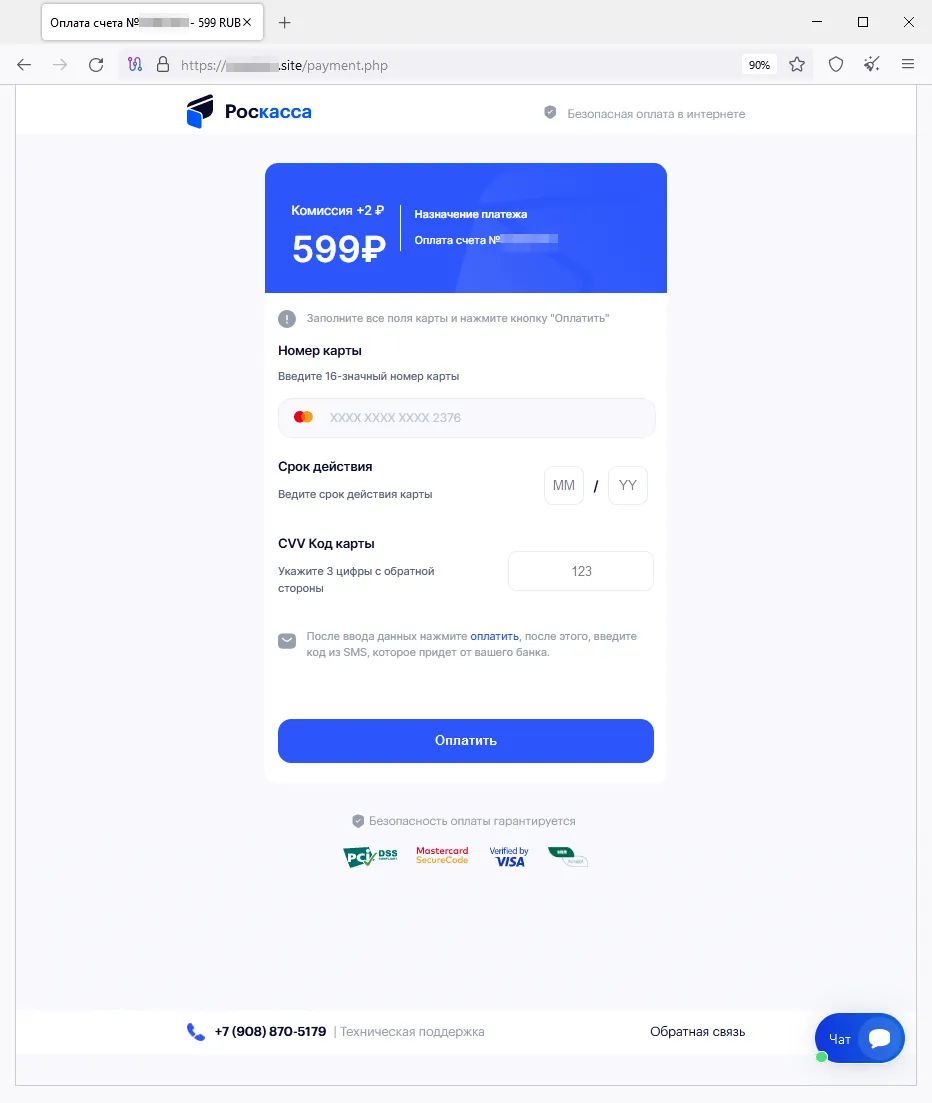

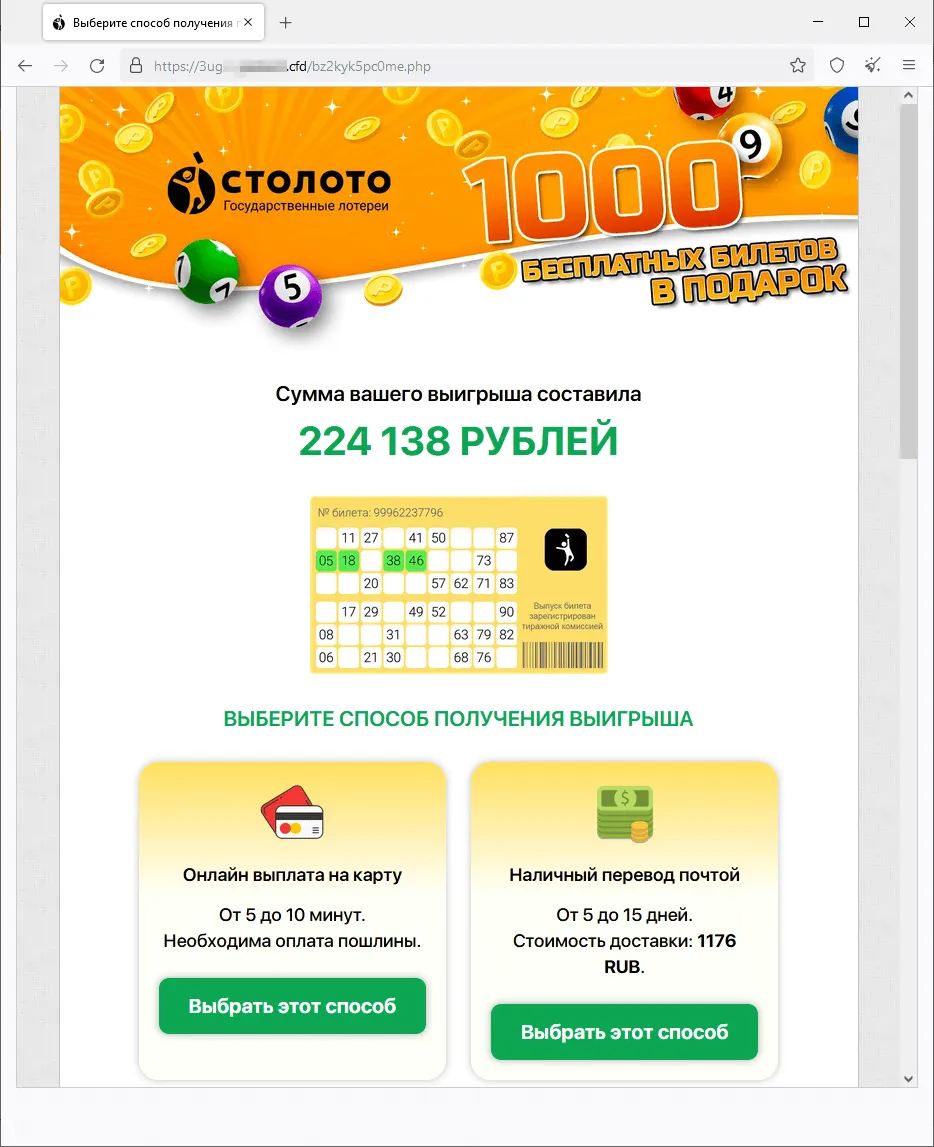

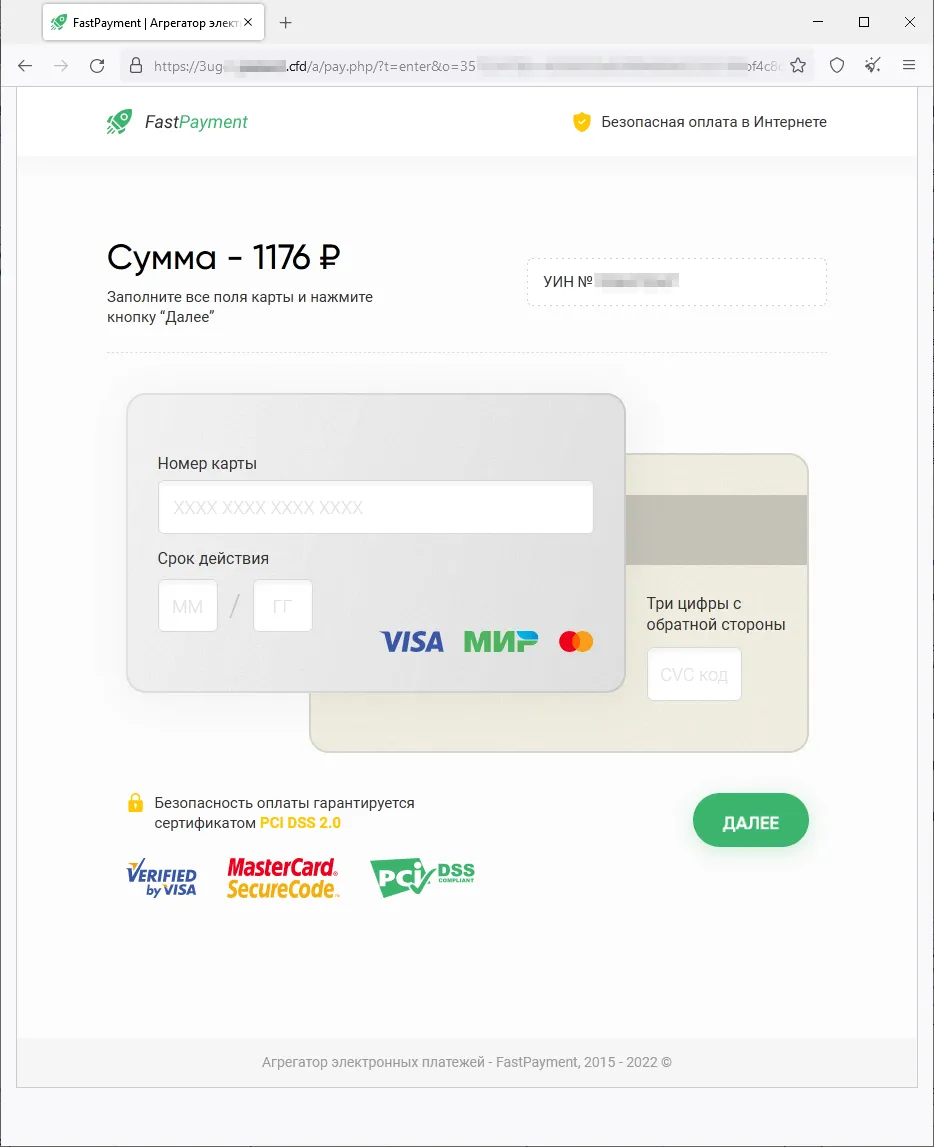

Außerdem wurden die Themen „Sonderaktionen“, „Geschenke“, „Verlosungen“ etc. ausgereizt. Auf gefälschten Onlineshops, Websites zur Ticketbuchung etc. wurden potenzielle Opfer aufgefordert, an Verlosungen teilzunehmen, Geschenke oder Rabatte zu erhalten. Nutzer wurden mit angeblich vorteilhaften Angeboten irregeführt. In Wirklichkeit wurden ihnen Bankdaten und Geld gestohlen. Hier sind einige Beispiele für solche Websites.

Diese Website ahmt das Design eines originalen Onlineshops nach:

Betrüger bewegen Nutzer dazu, Waren angeblich preisgünstig zu kaufen und online zu bezahlen.

Auf dieser betrügerischen Website werden Nutzer aufgefordert, an einer Verlosung teilzunehmen.

Der Nutzer „gewinnt“ einen großen Geldbetrag und wird aufgefordert, eine Gebühr für die Währungsumrechnung zu zahlen.

Diese betrügerische Website fälscht das Design eines bekannten Onlineshops:

Der Nutzer wird aufgefordert, einige Fragen zu beantworten, um an einer Verlosung teilzunehmen. Dem Nutzer wird eine Gewinnbenachrichtigung angezeigt. Um das „gewonnene“ Geld zu erhalten, muss der Nutzer eine Gebühr zahlen.

Auf dieser Phishing-Website werden Nutzern kostenlose Lottoscheine versprochen:

Der Nutzer „gewinnt“ einen „Preis“ und muss eine „Gebühr“ zahlen.

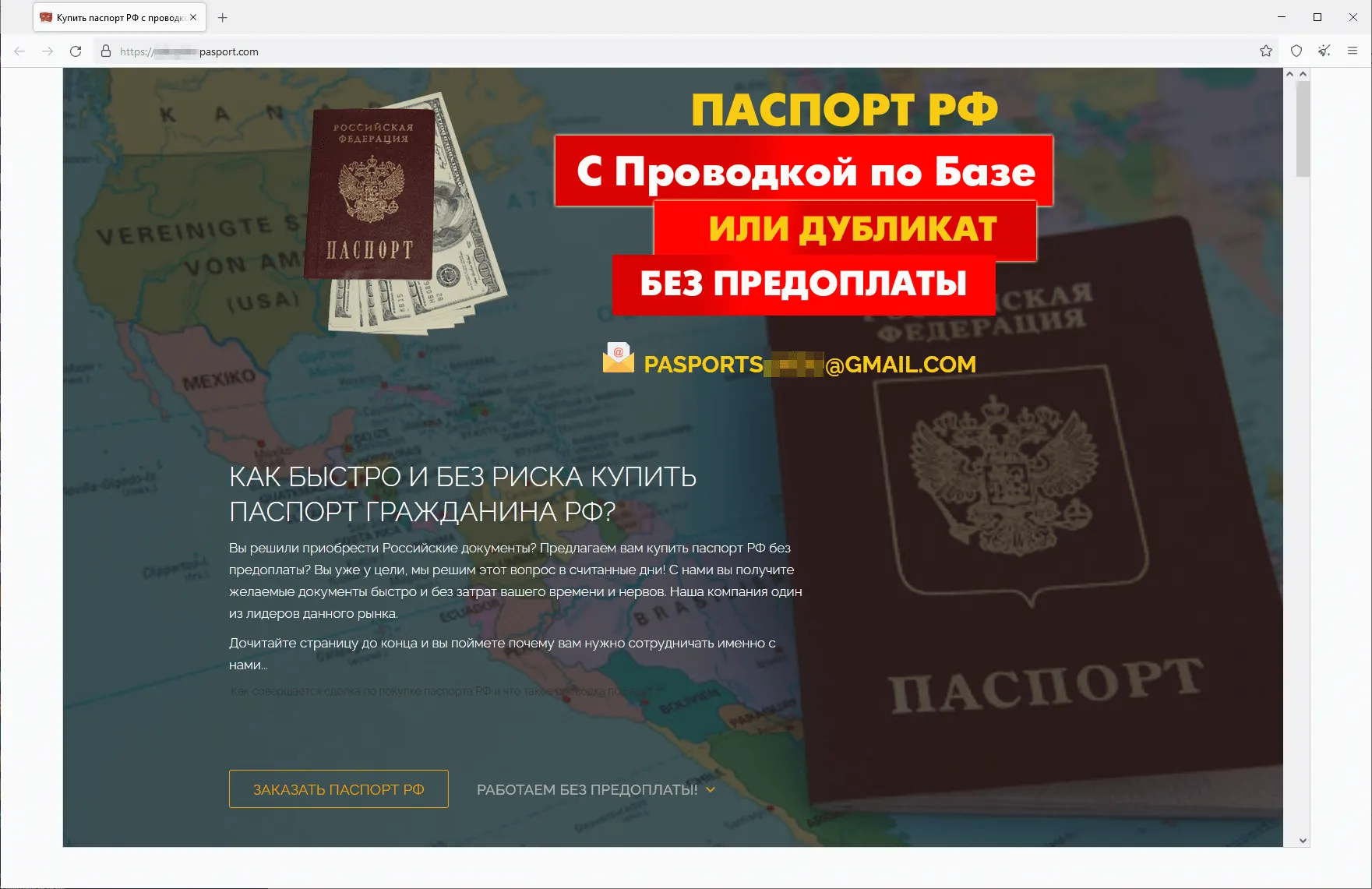

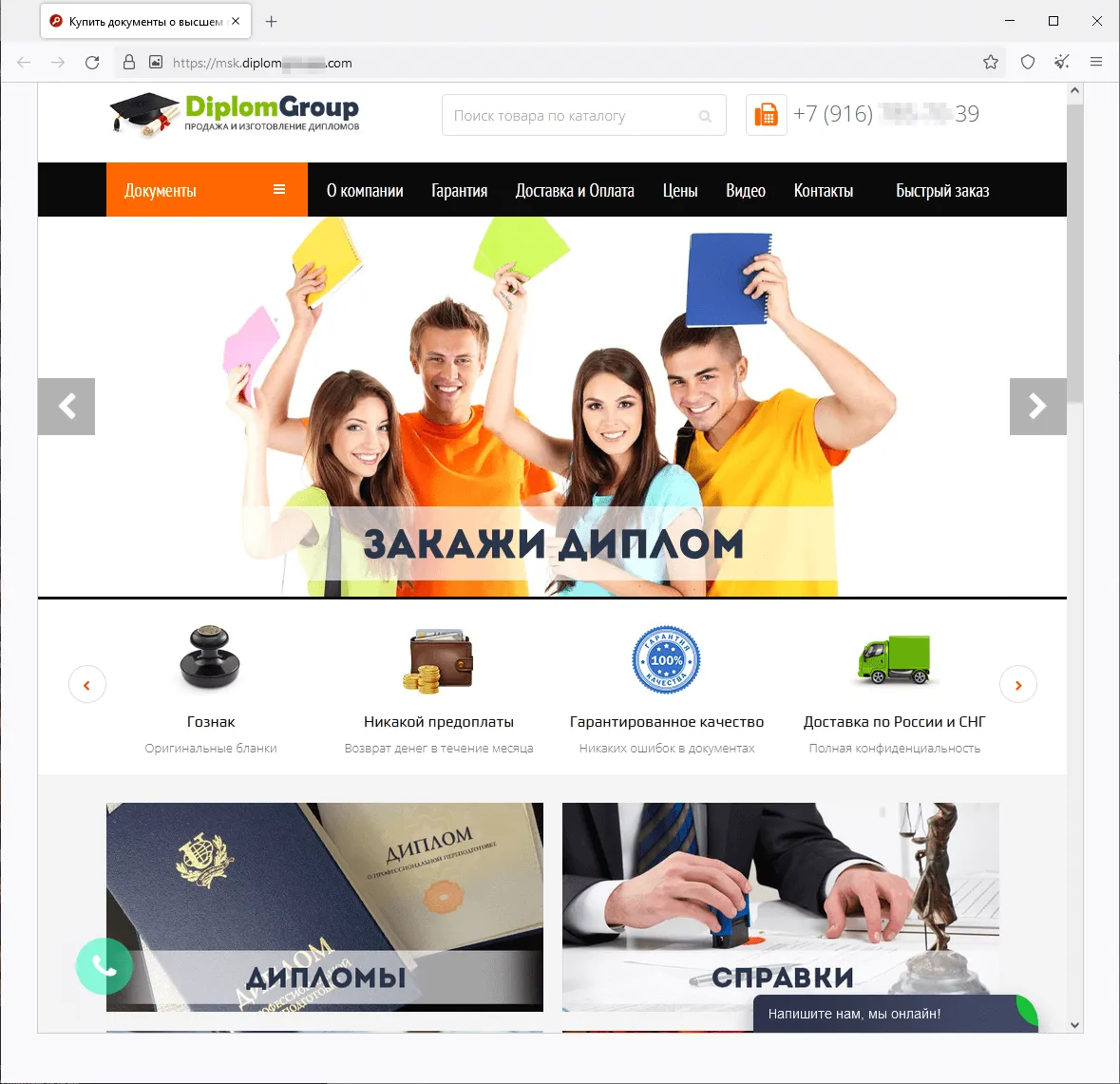

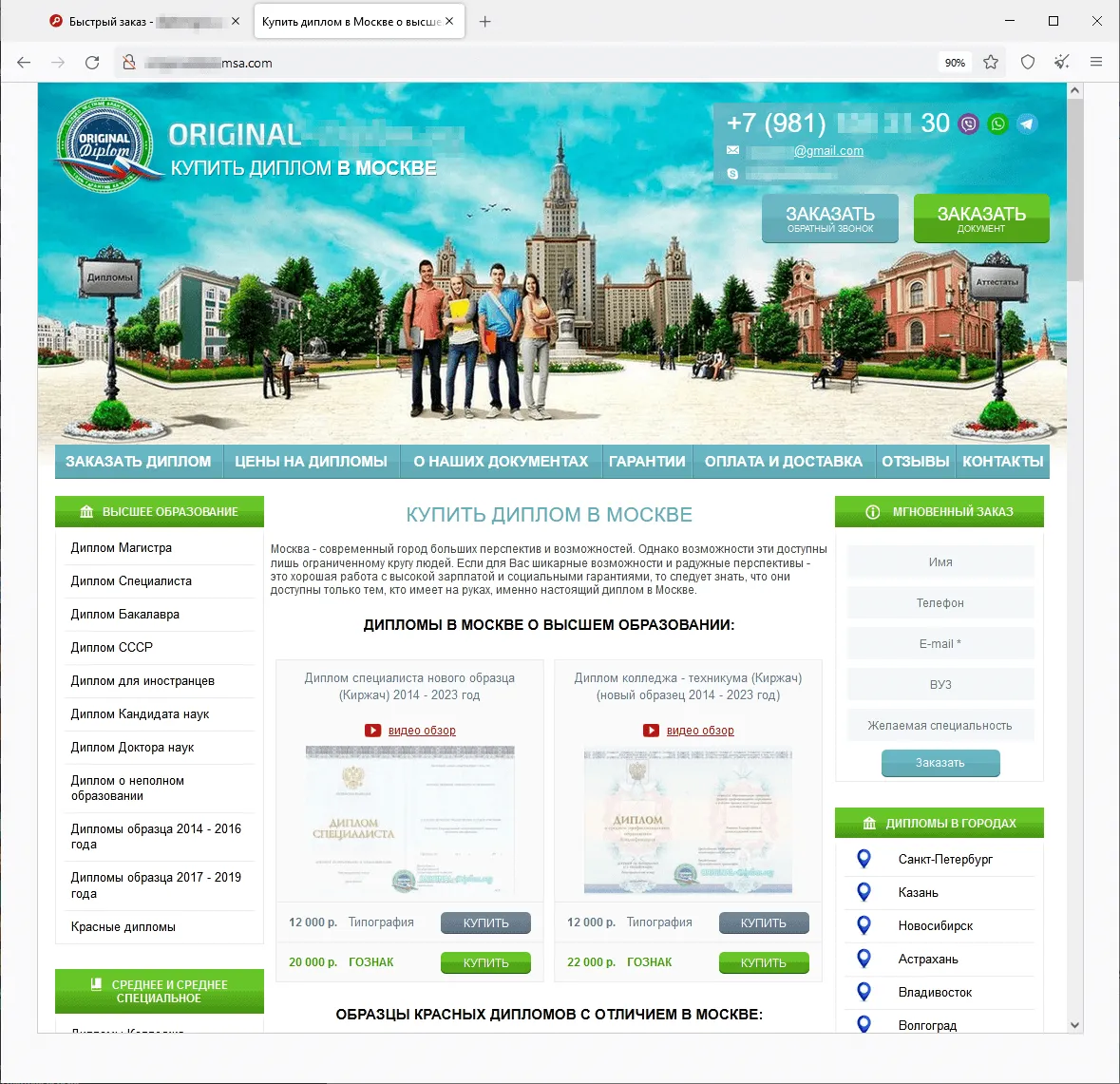

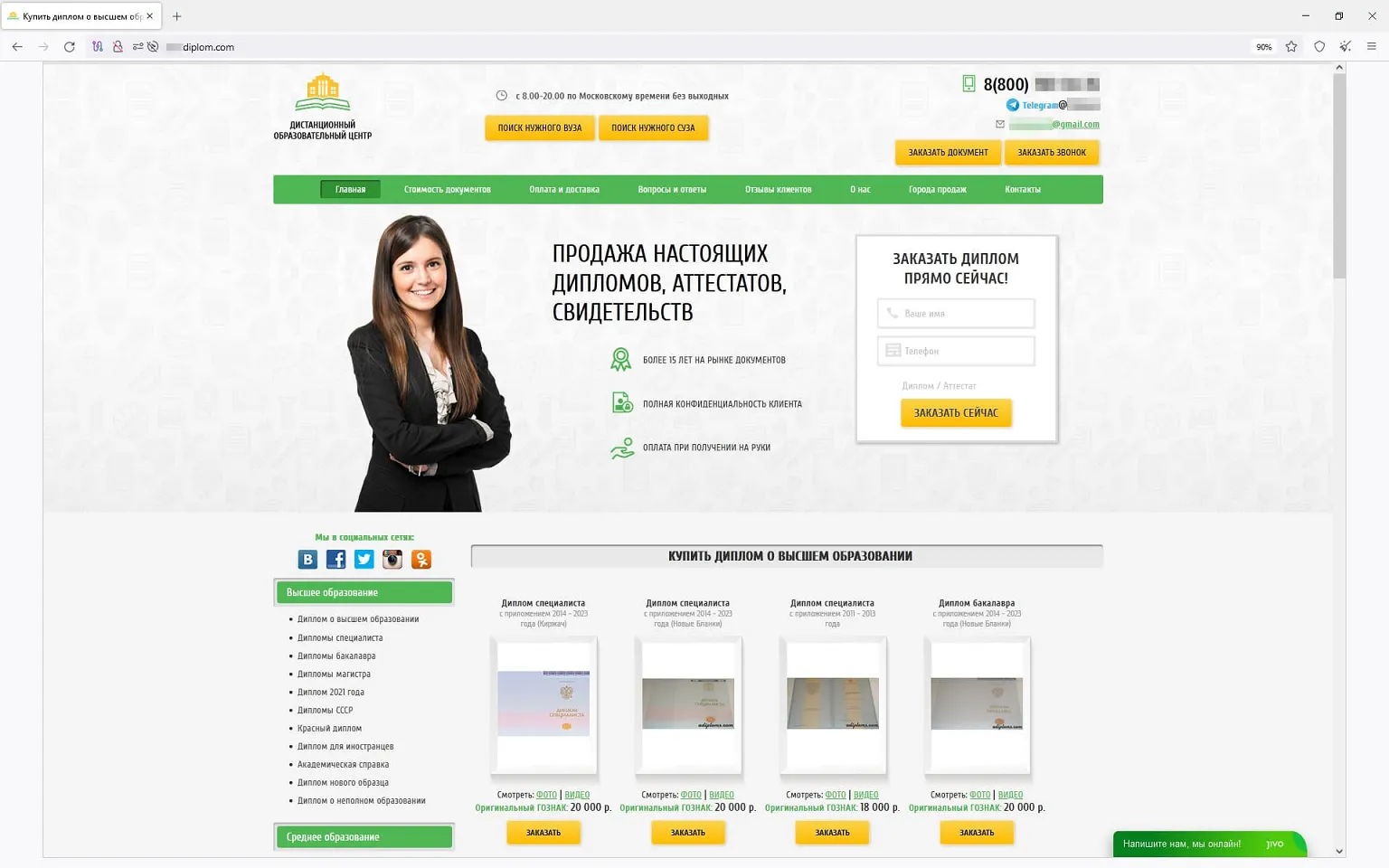

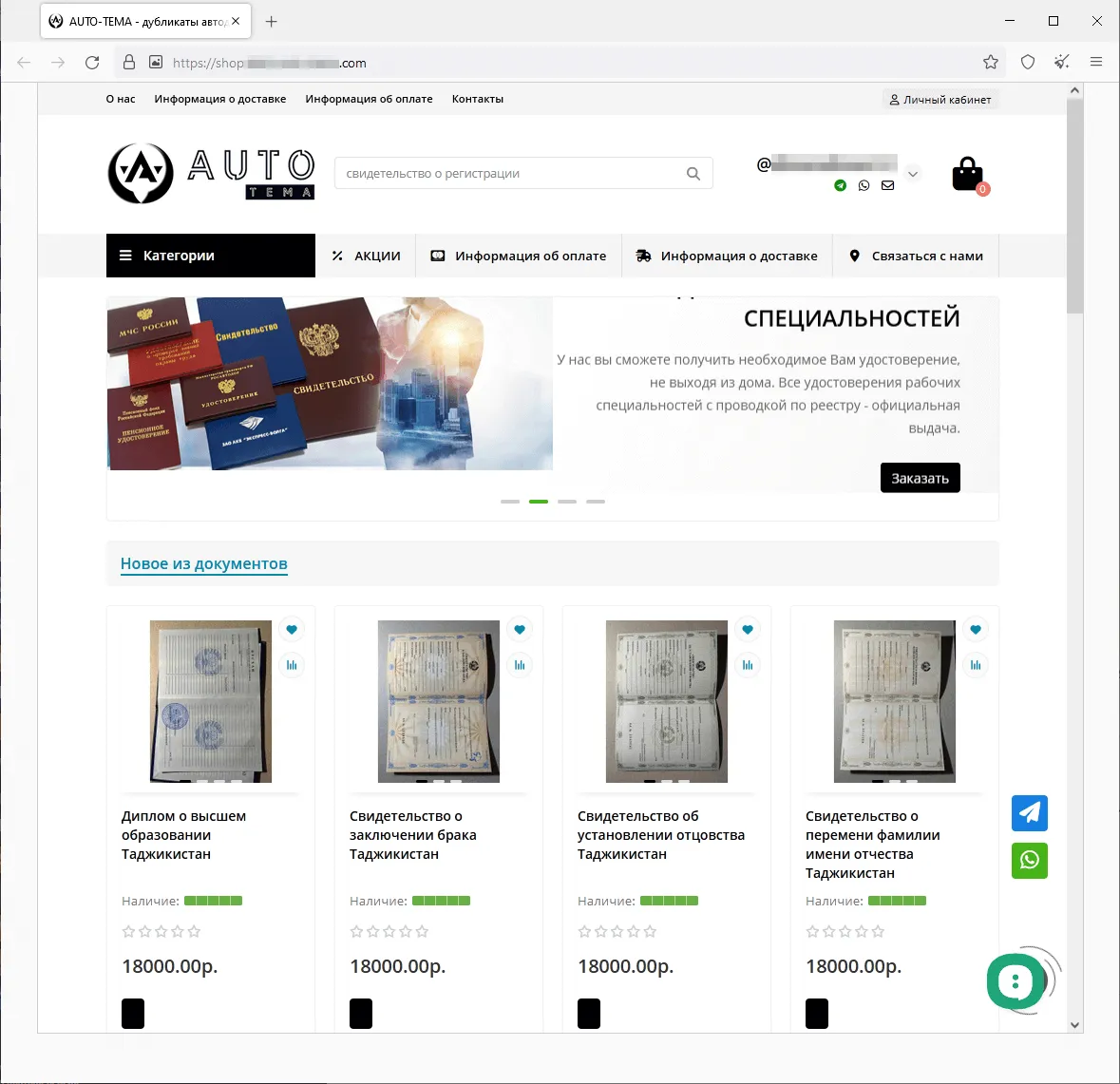

Im Sommer 2023 beobachteten die Internetanalysten von Doctor Web einen Anstieg der Anzahl betrügerischer Websites, auf denen das Beantragen und Ausstellen von Personalausweisen, Pässen, Diplomen, Ausbildungsnachweisen, Führerscheinen und anderen Bescheinigungen angeboten wurde. Potenziellen Kunden wurde weisgemacht, die Dienstleistungen seien völlig legal und sicher. Nutzer, die von diesen Dienstleistungen Gebrauch machten, verloren das gezahlte Geld und liefen Gefahr, mit Datenlecks konfrontiert zu werden. Zudem handelt es sich dabei um Rechtsverstoß, da solche Dienstleistungen gesetzwidrig sind. Die untenstehenden Screenshots zeigen Beispiele für Websites, auf denen solche fragwürdigen Dienstleistungen angeboten wurden.

Auf dieser Website werden Nutzern russische Pässe angeboten:

Diese Ressourcen versprechen Diplome, Schulabschlusszeugnisse, Führerscheine und andere Bescheinigungen:

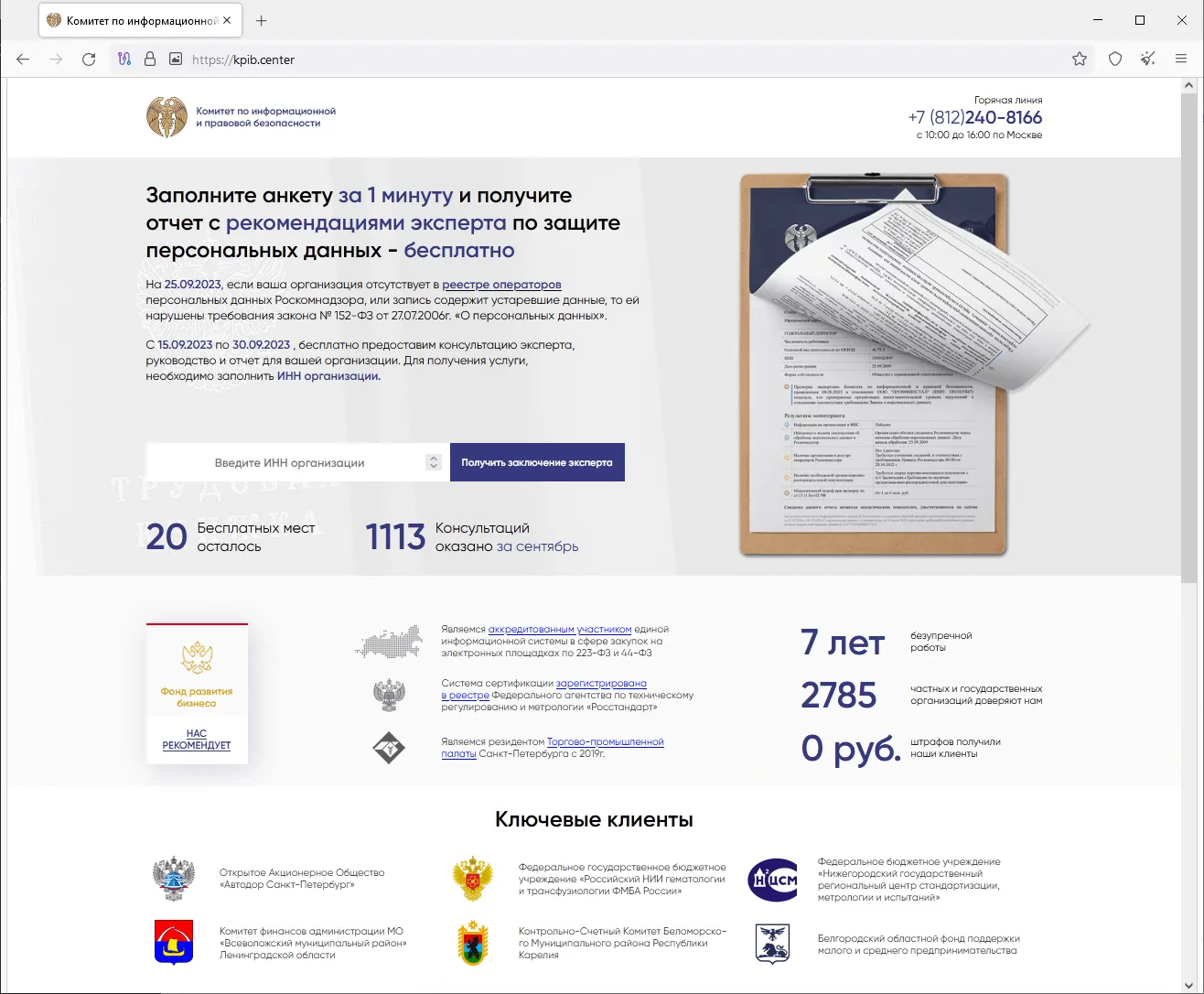

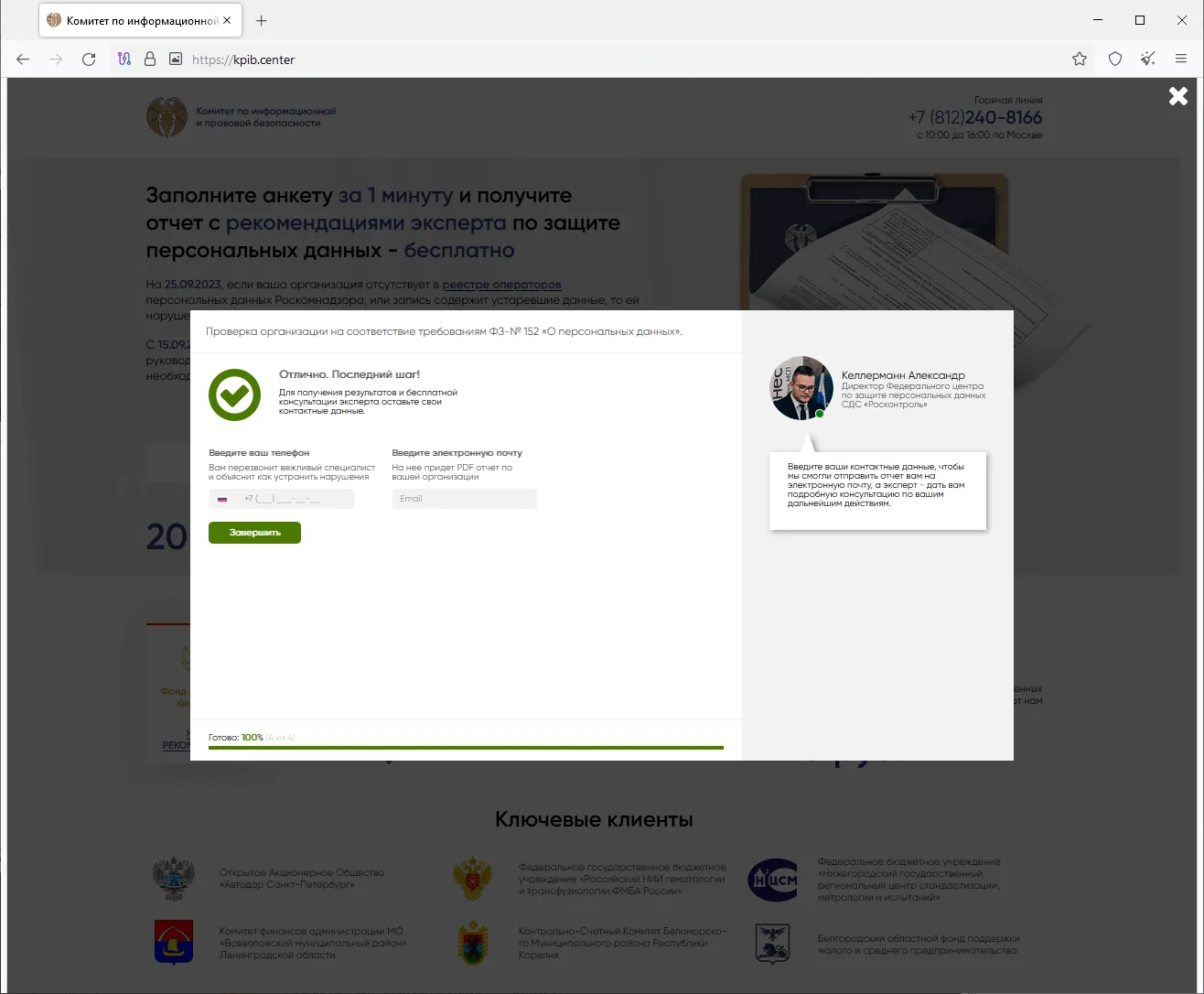

Im Herbst erkannten die Internetanalysten von Doctor Web Phishing-Mails, die angeblich von Steuerbehörden gesendet wurden. Sie enthielten einen Link zu einer Website, auf der Nutzer angeblich prüfen konnten, ob ein Unternehmen die Gesetzgebung über personenbezogene Daten einhält. Die Nutzer wurden aufgefordert, an einer Umfrage teilzunehmen und ihre personenbezogenen Daten anzugeben, um die Ergebnisse einsehen und kostenlos einen Experten konsultieren zu können. Danach wurde der Nutzer aufgefordert, seine Telefonnummer und E-Mail-Adresse anzugeben.

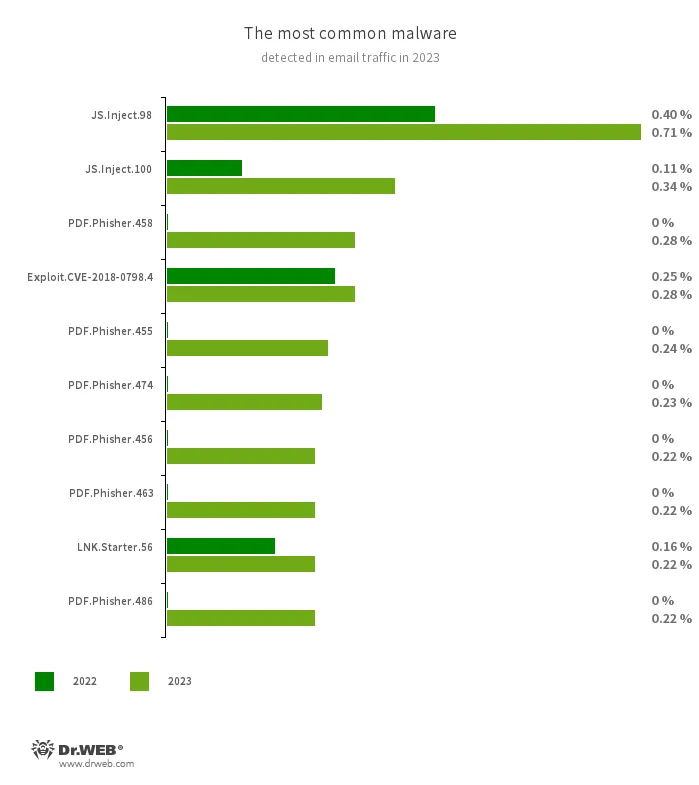

Im vorigen Jahr stellten unsere Spezialisten einen Anstieg der Anzahl von Cybervorfällen auf der Blogging-Plattform Telegraph fest. Auf der Plattform veröffentlichten Cyberkriminelle Phishing-Posts, die Links zu betrügerischen Websites enthielten. Diese Links wurden vorab mithilfe von Linkverkürzungsdiensten modifiziert.

Der untenstehende Screenshot zeigt ein Beispiel für eine solche Website: Der Nutzer wird aufgefordert, auf den Link „BESTÄTIGEN“ zu klicken, um seinen Account zu aktivieren. Nach dem Klick wird er auf eine Phishing-Website umgeleitet.

Bedrohungen für Mobilgeräte

Laut Statistiken von Dr.Web für Android gehören Trojaner der Familie Android.HiddenAds, die unerwünschte Werbung anzeigen, zu den aktivsten Bedrohungen für Android im Jahr 2023. Ihr Anteil beträgt 31,61% aller erkannten bösartigen Anwendungen. Besonders aktiv war der Trojaner Android.HiddenAds.3697 mit 10,72% der Vorfälle. Dann kommen Trojaner der Familie Android.Spy mit 28,22% der Vorfälle. Unter diesen Trojanern wurde Android.Spy.5106 (mit 20,80% der Vorfälle) am häufigsten erkannt. Auf Platz drei landeten Werbetrojaner der Familie Android.MobiDash mit 10,06% der Vorfälle.

Die aktivste unerwünschte Anwendung war Program.FakeMoney.7 (29,90% der Vorfälle). Diese Anwendung simuliert eine Belohnung für den Nutzer, wenn dieser bestimmte Aufgaben erfüllt. Den zweiten Platz nimmt Program.FakeAntiVirus.1 mit 19,42% der Vorfälle ein. Das Programm ahmt die Funktion der Antivirensoftware nach, meldet angebliche Bedrohungen und bewegt Nutzer dazu, eine Vollversion der Software zu kaufen, um alle „erkannten Probleme“ zu beheben. Auf Platz drei landeten Anwendungen, die mithilfe des Clouddienstes CloudInject modifiziert wurden. Ihr Anteil beträgt 9,46% der Vorfälle. Sie werden von Dr.Web als Program.CloudInject.1 erkannt. Diese Anwendungen enthalten verschleierten Code, dessen Ausführung nicht kontrolliert werden kann.

Unter Riskware wurden Tool.SilentInstaller (48,89% aller erkannten Riskware-Programme) am häufigsten erkannt. Sie ermöglichen es, Android-Apps ohne Installation auszuführen. Solche Apps werden oft von Cyberkriminellen genutzt, um bösartige Programme auszuführen. Dann kommen die Tools Tool.LuckyPatcher mit 14,02% der Vorfälle. Sie ermöglichen es, aus dem Internet heruntergeladene Skripte in Android-Apps zu integrieren. Den dritten Platz nehmen mit dem Packer Tool.ApkProtector geschützte Anwendungen ein.

Die meistverbreitete Adware-Familie des Jahres 2023 ist Adware.Adpush mit 35,82% der Vorfälle. Auf Platz zwei steht die Familie Adware.MagicPush mit 9,58% der Vorfälle. Den dritten Platz nehmen die Werbemodule Adware.Airpush mit 8,59% der Vorfälle ein.

Im vorigen Jahr erkannten die Virenanalysten von Doctor Web über 440 bösartige Anwendungen auf Google Play. Insgesamt wurden sie rund 428.000.000-mal installiert. Über 100 erkannte Anwendungen enthielten das Modul Android.Spy.SpinOk, das über die Spyware-Funktionalität verfügt. Außerdem erkannte unser Virenlabor über 300 Trojaner der Familie Android.FakeApp, die in verschiedenen Betrugsschemas verwendet wurden. Zudem wurden Trojaner der Familie Android.Proxy.4gproxy gefunden, die infizierte Geräte als Proxyserver ausnutzen, um verschiedene Daten für den Nutzer unbemerkt zu übertragen. Dazu gehören Trojaner der Familie Android.HiddenAds, die Spyware-Anwendung Android.Spy.1092.origin und der Stealer Android.CoinSteal.105. Es wurden neue Vertreter der Familie Android.Subscription entdeckt. Diese Trojaner abonnieren kostenpflichtige Dienste im Namen des Nutzers. Über Google Play wurden auch andere Trojaner verbreitet, die kostenpflichtige Services im Namen der Nutzer abonnieren – Android.Joker und Android.Harly.

Im Vergleich zu 2022 ist im Jahr 2023 die Anzahl erkannter Banking-Trojaner für Android rund um die Hälfte zurückgegangen. Trotzdem wurden Nutzer in verschiedenen Ländern mit diesen Trojanern konfrontiert. Es wurden neue Familien von Banking-Trojanern erkannt, die auf Nutzer aus Russland und aus dem Iran abzielten.

Zudem erkannten unsere Spezialisten bösartige Websites, über die gefälschte Krypto-Wallet-Apps für Android und iOS verbreitet wurden.

Mehr Informationen über Bedrohungen für Mobilgeräte im Jahr 2023 finden Sie in unserem Virenrückblick.

Trends und Aussichten

Im Jahr 2023 war die Malware-Entwicklung einer der häufigsten Wege, illegal Geld zu verdienen. Weit verbreitet wurden Werbetrojaner. Oft wurden Nutzer mit in der Skriptsprache AutoIt geschriebenen Trojanern konfrontiert, die unter anderem in Mining-Trojaner integriert werden, um deren Erkennung zu erschweren. Im Jahr 2024 sind neue bösartige Programme zu erwarten.

Die Gesamtzahl der mithilfe von Banking-Trojanern durchgeführten Angriffe ging zwar zurück, aber es wurden neue Familien dieser Trojaner erkannt. Dieser Trend dürfte sich fortsetzen.

Der Betrug im Internet wird sich weiterentwickeln. Mit der Entwicklung neuer Technologien werden Cyberkriminelle wohl neben bekannten Betrugsmethoden auch neue Methoden wie neuronale Netze einsetzen.

Neue Bedrohungen für Mobilgeräte (auch in offiziellen App-Stores wie Google Play) sind zu erwarten. Höchstwahrscheinlich werden bösartige Programme nicht nur für Android, sondern auch für andere Plattformen, z.B. für iOS, entwickelt.

Der Angriff auf Openfire hat immer wieder gezeigt, dass es sehr wichtig ist, regelmäßig Updates zu installieren und alle verwendeten Programme auf dem neuesten Stand zu halten. Neue Angriffsversuche mithilfe von Exploits und gezielte Cyberangriffe sind im Jahr 2024 nicht ausgeschlossen.