Jahresrückblick: Top-Bedrohungen für mobile Geräte im Jahr 2021

Baden-Baden, 21. Januar 2022

Im Laufe des Jahres haben die Experten von Doctor Web zahlreiche Bedrohungen auf Google Play entdeckt. Darunter befanden sich u.a. gefährliche Trojaner, die Nutzer für kostenpflichtige Dienste anmeldeten, Spoofs, die für verschiedene Betrugsversuche verwendet wurden, Trojaner, die sensible Daten klauten, und Adware.

Gleichzeitig suchten die Cyberkriminellen nach neuen Möglichkeiten, Nutzer zu infizieren, und lancierten neue Apps und Websites. So wurden beispielsweise die ersten bösartigen Apps in der Huawei AppGallery gefunden. Eine Version von APKPure war mit einem Downloader infiziert. Darüber hinaus setzten Malware-Autoren weiterhin spezielle Tools ein, um Android-Geräte noch effektiver zu infizieren. Dazu gehören alle Arten von Packern, Obfuskatoren und Dienstprogrammen, mit denen Apps ohne Installation ausgeführt werden können.

Wie im vergangenen Jahr haben die Cyberkriminellen die COVID-19-Pandemie nicht ignoriert. So verbreiten sie alle Arten von Trojanern, die als nützliche Corona-Apps getarnt waren.

Trends des Jahres

- Angriffe von Adware-Trojanern nehmen zu

- Android-Banking-Trojaner werden aktiver

- Bösartige Apps, die andere Apps herunterladen und installieren, gehören zu den häufigsten Bedrohungen, die auf Android-Geräten entdeckt wurden.

- Neue Bedrohungen auf Google Play

- Die ersten bösartigen Apps erscheinen auf AppGallery

- Online-Betrug und Spoofing-Aktivitäten nehmen zu

- Die Anzahl von Spyware und Spyware-Trojanern nehmen zu

- Die Angreifer nutzten weiterhin das COVID-19-Pandemie-Thema für ihre Angriffe

Spannendste Ereignisse in 2021

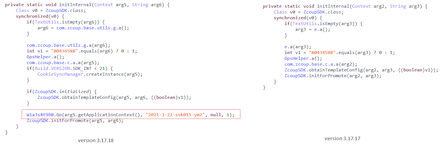

Ende März entdeckten die Virenanalysten von Doctor Web bösartige Funktionen in der Client-Software des App Stores APKPure Es wurde festgestellt, dass die Version 3.17.18 der App betroffen ist. Die Angreifer betteten einen Multikomponenten-Trojaner Android.Triada.4912 ein, der Websites sowie andere bösartige Module und verschiedene Apps herunterlud.

Um dies zu verdeutlichen, sind unten Codefragmente der Trojaner-Version (links) und der "sauberen" Version (rechts) dargestellt. Die hervorgehobene Zeile im Bild ist für die Initialisierung von Android.Triada.4912 verantwortlich.

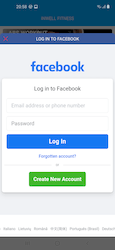

Im Juli berichtete Doctor Web über neue Trojaner der reported on Android.PWS.Facebook Familie auf Google Play, die Logins, Passwörter und andere sensible Daten stehlen, die zur Kompromittierung von Facebook-Konten benötigt werden. Die Apps waren voll funktionsfähig, um so vertrauenswürdig wie möglich zu wirken und kein Misstrauen bei potentiellen Opfer zu erwecken. Die Nutzer wurden aufgefordert, sich im sozialen Netzwerk anzumelden, um auf alle Funktionen der Apps zuzugreifen und die Werbung darin zu deaktivieren. Hier lauerte die größte Gefahr. Die Trojaner luden ein echtes Facebook-Autorisierungsformular auf WebView herunter und injizierten dann ein spezielles JavaScript in die WebView. Anschließend wurden Logins und Passwörter der Nutzer zusammen mit dem Session-Cookie an die Täter weitergegeben.

Im Laufe des Jahres wurden weitere Apps, die Benutzerinformationen stehlen, identifiziert:

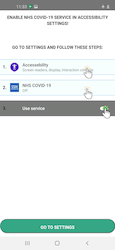

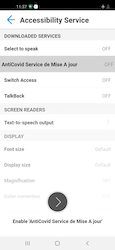

Im Juli entdeckten unsere Virenanalysten eine neue Familie von Banking-Trojanern namens Android.BankBot.Coper. Es handelte sich um modulare bösartige Apps mit einem mehrstufigen Infektionsmechanismus. Sie verbreiteten sich u.a. als echte Banking-Apps. Bei der Infektion von Android-Geräten versuchten die Trojaner, Zugriff auf spezielle Funktionen des Android-Betriebssystems (Accessibility Services) zu erhalten, die es ihnen ermöglichen, volle Kontrolle über das System zu übernehmen und die Aktionen der Benutzer zu emulieren. Zu ihren Fähigkeiten gehören das Abfangen und Versenden von SMS-Nachrichten, das Stellen von USSD-Anfragen, das Sperren und Entsperren des Bildschirms, das Anzeigen von Push-Benachrichtigungen und Phishing-Fenstern, das Löschen von Anwendungen, die Funktion eines Keyloggers uvm. Außerdem verfügten sie über verschiedene Selbstschutzmechanismen.

Im November veröffentlichte Doctor Web eine Analyse beliebter Smartwatches für Kinder. Die Analyse ergab, dass das Sicherheitsniveau der Smartwatches nicht zufriedenstellend war. So wurde beispielsweise bei einem Modell festgestellt, dass es vorinstallierte Trojaner-Apps enthielt. In einigen anderen Fällen wurden Standardkennwörter für den Zugriff auf die Fernsteuerungsfunktionen verwendet. Manchmal konnten diese nicht geändert werden. Darüber hinaus verwenden einige Smartwatches keine Verschlüsselung bei der Übertragung sensibler Daten. Nachstehend finden Sie eine tabellarische Übersicht der wichtigsten Schwachstellen:

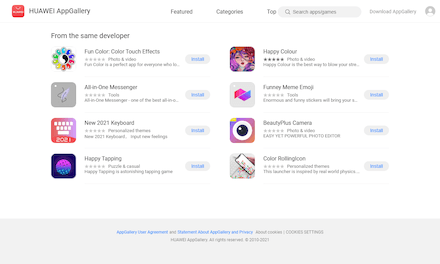

Ebenfalls entdeckten unsere Experten in 2021 die erste Malware in der AppGallery, dem offiziellen App-Store für Huawei Android-Geräte. Darunter befanden sich auch Multikomponenten-Trojaner der Android.Joker-Familie, über die wir im Frühjahr berichteten. Eine ihrer Hauptfunktionen besteht darin, Besitzer von Android-Geräten mit kostenpflichtigen Mobilfunkdiensten zu verbinden. Unbemerkt luden sie bösartige Module herunter und starteten sie. Anschließend luden sie Websites, auf denen sie sich automatisch für bestimmte Dienste anmeldeten. Sie taten dies, indem sie die Telefonnummer des Benutzers und eine abgefangene PIN zur Bestätigung der Transaktion in den Webformularen eingaben.

Einige der entdeckten bösartigen Apps sind wie folgt dargestellt:

Bereits im Herbst wurden in der AppGallery Dutzende von Spielen gefunden, in die der Trojaner Android.Cynos.7.origineingebettet war. Dabei handelte es sich um ein spezielles Modul, das Informationen über die Telefonnummern und Geräte der Benutzer sammelte, an die Angreifer übermittelte und Anzeigen einblendete. Insgesamt wurde die App von mindestens 9 300 000 Nutzern installiert.

Das COVID-19-Thema wurde von Angreifern erneut aktiv ausgenutzt, um im Laufe des Jahres viele bösartige Apps zu verbreiten. In der App Free NET COVID-19 versteckte sich der Trojaner Android.SmsSpy.830.origin, der SMS-Nachrichten stiehlt.

Der Trojaner Android.SmsSend.2134.origin wurde als CoWinHelp verbreitet, mit dem man sich angeblich für Impfungen anmelden konnte. In Wirklichkeit wurde eine Textnachricht mit einem Link zum Herunterladen der Kopie an alle Kontakte im Telefonbuch des Benutzers versendet.

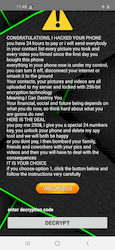

Bei der Installation der App Coronavirus Tracker, mit der die Nutzer angeblich die Infektionsstatistiken überwachen können, stießen sie auf den Ransomware-Trojaner Android.Locker.7145. Er blockierte Geräte und forderte ein Lösegeld, um sie zu entsperren

Auch die Banking-Trojaner blieben nicht ohne Aufmerksamkeit. So haben die Angreifer beispielsweise bestehende Apps gefälscht, die dazu gedacht sind, Kontakte auf freiwilliger Basis zu verfolgen, über mögliche Infektionsrisiken zu informieren und den Impfstatus zu überprüfen. So gab sich Android.BankBot.904.origin beispielsweise als NHS COVID-19-App des britischen National Health Services aus, während Android.BankBot.612.origin sich als TousAntiCovid des französischen Gesundheitsministeriums ausgab.

Statistik

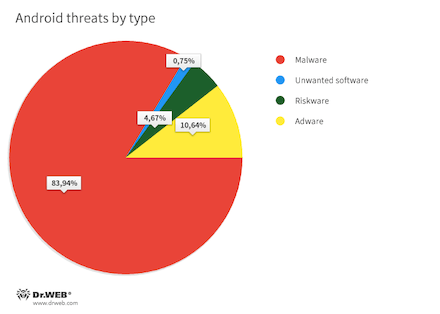

Wie im Jahr zuvor waren Nutzer von Android-Geräten auch im Jahr 2021 am häufigsten mit verschiedenen Schadprogrammen konfrontiert. Nach den Erkennungsstatistiken von Dr.Web für Android machten diese 83,94 % aller auf geschützten Geräten erkannten Bedrohungen aus. Die zweithäufigste Bedrohung war wiederum Adware und spezielle Adware-Module, die in Spiele und andere Apps eingebettet waren (10,64 %). Potenziell gefährliche Programme liegen mit 4,67 % auf dem dritten Platz. Unerwünschte Apps lagen mit 0,75 % der erkannten Geräte auf dem vierten Platz.

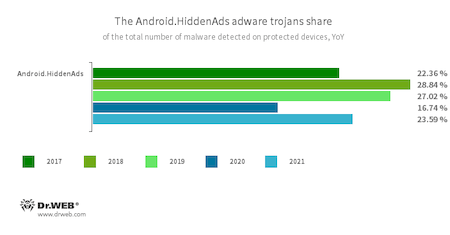

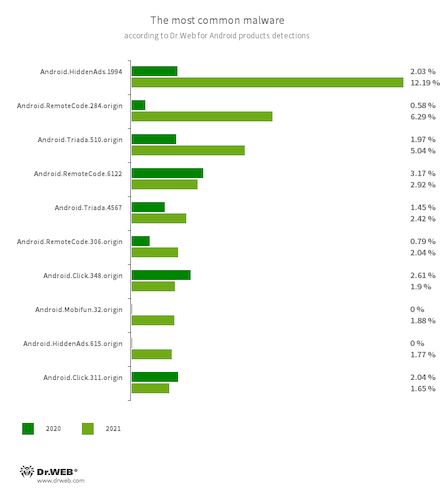

Im Vergleich zum vorletzten Jahr hat sich die Malware-Landschaft etwas verändert. So ist zum Beispiel die seit 2016 bekannte Trojaner-Familie Android.HiddenAds in den Vordergrund getreten. Sie sind gefährlich, weil sie lästige Werbung wie Banner und Videos anzeigen, die oft die Fenster anderer Apps und sogar die Oberfläche des Betriebssystems blockieren und den normalen Betrieb von Android-Geräten stören. Gleichzeitig "verstecken" sich diese bösartigen Apps vor den Nutzern, indem sie zum Beispiel ihre Symbole auf dem Startbildschirm ausblenden. Die Zahl der Angriffe, bei denen sie beteiligt waren, stieg um 6,7 %, und sie machten 23,59 % aller Entdeckungen bösartiger Apps aus. So gehörte fast jeder vierte Trojaner, mit denen Nutzer im vergangenen Jahr konfrontiert wurden, zu dieser Familie, was sie zu einer der häufigsten Android-Bedrohungen macht.

Die Analyse der Statistiken ergab, dass Android.HiddenAds.1994 die aktivste Modifikation der Familie war (12,19 % der Angriffe). Im Oktober entdeckten unsere Experten jedoch eine neue Version, Android.HiddenAds.3018. Seine Besonderheit besteht darin, dass die Virenautoren die Namen echter Apps von Google Play den verbreiteten Kopien des Trojaners zuordnen. Mit solchen Taktiken können z. B. Anwendungsprüfmechanismen auf Android-Geräten oder Online-Ressourcen, über die diese Anwendungen verbreitet werden, umgangen werden. Seit ihrer Einführung hat die aktualisierte Version nach und nach ihren Vorgänger verdrängt, dessen Aktivität nachgelassen hat. Es gibt allen Grund zu der Annahme, dass sie mit der Zeit ihren Platz ganz einnehmen wird.

Die Anzahl bösartiger Apps, die andere Software herunterladen und beliebigen Code ausführen, ist leicht zurückgegangen. Dennoch bleiben sie eine der aktivsten und ernsthaftesten Android-Bedrohungen. Dazu gehören Android.RemoteCode (15,79 % der Malware-Erkennungen), Android.Triada (15,43 %), Android.DownLoader (6,36 %), Android.Mobifun (3,02 %), Android.Xiny (1,84 %) und andere. Sie alle helfen auch Virenschreibern, Geld zu verdienen. Zum Beispiel durch die Teilnahme an verschiedenen Partnerprogrammen und die Umsetzung aller möglichen kriminellen Machenschaften - Monetarisierung des Datenverkehrs durch gefälschte Downloads und die Installation von Spielen und Apps, Abos für kostenpflichtige mobile Dienste, die Verbreitung anderer Trojaner usw.

Trojaner aus der Android.Click-Familie (10,52 % der Entdeckungen) gehörten weiterhin zu den am weitesten verbreiteten bösartigen Apps, die auch zum illegalen Geldverdienen eingesetzt werden. Sie können Benutzeraktionen imitieren, z. B. das Laden von Websites mit Werbung, das Anklicken von Bannern, das Anklicken von Links, das automatische Abonnieren von kostenpflichtigen Diensten und andere bösartige Aktionen.

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Trojaner, die aufdringliche Werbung anzeigen. Mitglieder dieser Familie verbreiten sich oft als harmlose Anwendungen und werden in einigen Fällen von anderen bösartigen Programmen in das Systemverzeichnis installiert. Sobald diese Adware auf einem Android-Gerät installiert ist, verbirgt sie in der Regel ihre Präsenz auf dem System, indem sie beispielsweise das Anwendungssymbol aus dem Startbildschirmmenü "ausblendet".

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.306.origin

- Malware, die beliebigen Code herunterlädt und ausführt. Je nach Modifikation können sie auch verschiedene Websites herunterladen, Links und Werbebanner anklicken, Benutzer für kostenpflichtige Dienste anmelden und andere Aktionen durchführen.

- Android.Triada.510.origin

- Android.Triada.4567.origin

- Multifunktionale Trojaner, die viele bösartige Aktionen durchführen. Sie gehören zu einer Familie von Trojaner-Anwendungen, die sich in die Prozesse aller laufenden Programme einschleusen. Verschiedene Mitglieder dieser Familie sind in der Firmware von Android-Geräten zu finden, wo Angreifer sie in der Produktionsphase einschleusen. Darüber hinaus können einige ihrer Modifikationen Schwachstellen ausnutzen, um Zugriff auf geschützte Systemdateien und Verzeichnisse zu erhalten.

- Android.Click.348.origin

- Android.Click.311.origin

- Bösartige Apps, die Webseiten laden, Banner und Links anklicken. Kann sich als harmlose Software verbreiten.

- Android.Mobifun.32.origin

- Ein Dropper, der den Trojaner Android.Mobifun.29.origin verbreitet. Letzterer fungiert als Zwischenglied in der Kette der Übertragung von Nutzdaten (andere Malware) auf Android-Geräte.

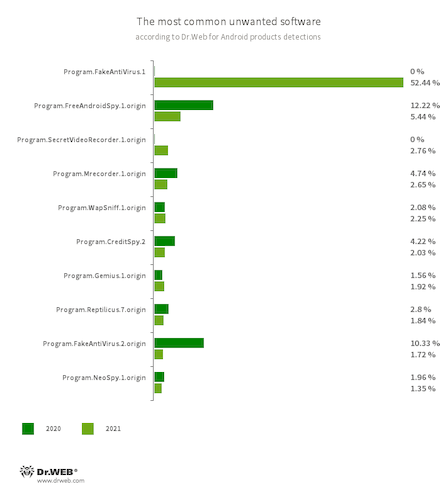

Im Jahr 2021 waren mehr als die Hälfte (55,71 %) der auf Android-Geräten entdeckten unerwünschten Apps Programme aus der Program.FakeAntiVirus-Familie. Das ist fast 3,5 Mal mehr als im Vorjahr. Diese Apps imitieren die Funktionsweise von Antivirenprogrammen, erkennen nicht existierende Bedrohungen und bieten an, zur angeblichen Desinfektion und Problembehebung, ihre Vollversion zu erwerben.

Darüber hinaus hat Dr.Web für Android viele Apps entdeckt, die es ermöglichen, Aktivitäten der Benutzer zu überwachen, Daten zu sammeln und ihre Geräte aus der Ferne zu steuern.

- Program.FakeAntiVirus.1

- Program.FakeAntiVirus.2.origin

- Adware, die Antiviren-Software imitiert. Solche Apps können nicht existierende Bedrohungen melden und Benutzer dazu bringen, für die Vollversion zu bezahlen.

- Program.FreeAndroidSpy.1.origin

- Program.SecretVideoRecorder.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Program.NeoSpy.1.origin

- Apps, die Besitzer von Android-Geräten ausspionieren und für Cyberspionage verwendet werden können. Sie können den Standort von Geräten überwachen, Daten über Textnachrichten und Unterhaltungen in sozialen Medien sammeln, Dokumente, Fotos und Videos kopieren, Telefonate und die Umgebung abhören usw.

- Program.WapSniff.1.origin

- Software zum Abfangen von WhatsApp-Nachrichten

- Program.CreditSpy.2

- Apps, die auf der Grundlage der persönlichen Daten der Nutzer ein Kreditrating erstellen. Diese Apps laden Textnachrichten, Kontaktdaten aus dem Telefonbuch, Anruflisten und andere Informationen auf einen entfernten Server herunter.

- Program.Gemius.1.origin

- Eine App, die Daten über mobile Android-Geräte und deren Nutzung sammelt. Neben den technischen Daten werden auch sensible Informationen wie der Standort des Geräts, die im Browser gespeicherten Lesezeichen, der Browserverlauf und die eingegebenen Internetadressen erfasst.

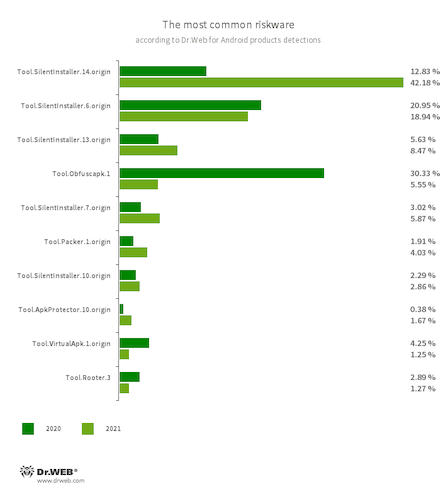

Die am weitesten verbreiteten potenziell gefährlichen Apps sind Dienstprogramme, mit denen man Android-Apps ausführen kann, ohne diese installieren zu müssen. Dazu gehören verschiedene Mitglieder der Tool.SilentInstaller-Familie. Mit 79,51 % aller entdeckten potenziell gefährlichen Apps belegten sie Platz 1. Dies entspricht einem Anstieg von 53,28 % gegenüber dem Vorjahr.

Darüber hinaus stellt die Verwendung aller Arten von Packern durch böswillige Angreifer nach wie vor ein Problem dar. Cyberkriminelle nutzen sie, um zu verhindern, dass bösartige Apps von Sicherheitsspezialisten analysiert oder von Antivirensoftware erkannt werden. Durch solche Tools geschützte Apps wurden in 14,16 % der Fälle auf Android-Geräten entdeckt.

Platz 3 belegten Dienstprogramme, die Root-Zugriff erlangen können. Solche Tools können mit Trojanern zusammenarbeiten und das Systemverzeichnis von Android-Geräten infizieren. Auf solche Dienstprogramme entfielen 2,59 % der Entdeckungen potenziell gefährlicher Software.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Tool.VirtualApk.1.origin

- Potenziell gefährliche Software-Plattformen, die es Apps ermöglichen, apk-Dateien auszuführen, ohne sie zu installieren. Sie schaffen eine virtuelle Umgebung, die das zugrunde liegende Betriebssystem nicht beeinträchtigt.

- Tool.Obfuscapk.1

- Apps, die durch das Obfuscator-Dienstprogramm geschützt sind. Dieses Dienstprogramm wird verwendet, um den Quellcode von Android-Apps automatisch zu ändern und zu verschleiern, damit sie schwerer zurückverfolgt werden können. Angreifer nutzen es, um bösartige und andere gefährliche Apps gegen die Erkennung durch Antivirenprogramme zu schützen.

- Tool.ApkProtector.10.origin

- Android-Apps, die durch den ApkProtector-Packer geschützt sind. Dieser Packer ist nicht bösartig, aber Angreifer können ihn nutzen, um Trojaner und unerwünschte Apps zu erstellen, damit sie von Antiviren-Software nicht erkannt werden können.

- Tool.Packer.1.origin

- Ein spezielles Dienstprogramm, das Android-Apps vor Änderungen und Reverse Engineering schützt. Es ist nicht bösartig, kann aber sowohl zum Schutz harmloser als auch trojanischer Apps verwendet werden.

- Tool.Rooter.3

- Ein Dienstprogramm zur Erlangung von Root-Rechten auf Android-Geräten, das verschiedene Schwachstellen ausnutzt. Neben den Besitzern von Android-Geräten kann es auch von Angreifern und Malware genutzt werden.

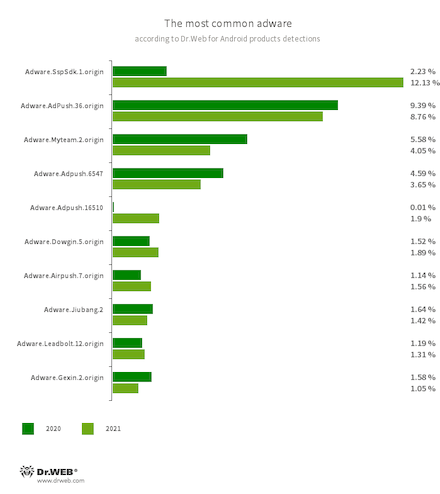

Die häufigste Adware, die auf den Geräten der Nutzer entdeckt wurde, waren Apps mit Modulen, die Benachrichtigungen und Dialogfelder anzeigten und die Nutzer zum Herunterladen und zur Installation von Spielen und Apps aufforderten. Darüber hinaus waren die in Apps eingebetteten Module, die Banner mit Werbung außerhalb der Apps anzeigten, ebenfalls weit verbreitet.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Adware.MyTeam.2.origin

- Adware.Dowgin.5.origin

- Adware.Airpush.7.origin

- Adware.Jiubang.2

- Adware.Leadbolt.12.origin

- Adware.Gexin.2.origin

- Werbemodule, die Entwickler in ihre Apps einbetten, um diese zu monetarisieren. Diese Module zeigen lästige Benachrichtigungen, Banner und Videowerbung an, die Geräte stören, Websites laden und in einigen Fällen Apps zum Herunterladen und Installieren anbieten. Sie können auch sensible Daten sammeln und an einen entfernten Server übertragen.

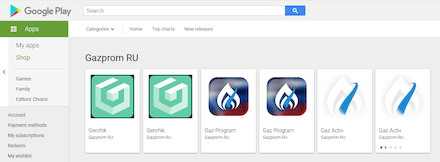

Bedrohungen auf Google Play

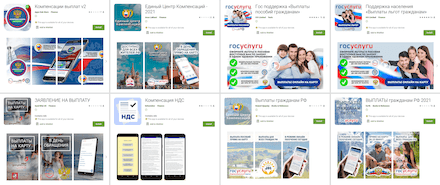

Unter den Bedrohungen, die im Jahr 2021 im Google Play Store entdeckt wurden, waren zahlreiche Trojaner, die zur Android.Joker-Familie gehören. Sie sind gefährlich, weil sie beliebigen Code herunterladen und ausführen können und Nutzer automatisch für kostenpflichtige mobile Dienste anmelden. Die Trojaner wurden unter dem Deckmantel verschiedener Anwendungen wie Foto- und Videobearbeitungsprogramme, Musikplayer, Messenger, Dokumentenmanagement- und Gesundheitssoftware, Übersetzer, Systemoptimierungstools und andere verbreitet. Gleichzeitig erfüllten sie die ihnen zugedachten Funktionen, so dass potenzielle Opfer keinen Verdacht schöpften, dass sie eine Bedrohung darstellten. Im Laufe des Jahres entdeckten die Virenanalysten von Doctor Web mehr als 40 bisher unbekannte Modifikationen solcher bösartiger Anwendungen auf Google Play, mit mehr als 1.250.000 Installationen.

Eine weitere Bedrohung ist die bösartige Android.FakeApp-Familie, die von Kriminellen für verschiedene betrügerische Machenschaften genutzt wird. Auch diese Trojaner werden unter dem Deckmantel nützlicher und harmloser Apps verbreitet, die aber in Wirklichkeit nicht die angegebenen Funktionen erfüllen, sondern zum Ziel haben, vertrauliche Daten der Nutzer zu klauen. Unsere Experten entdeckten Hunderte solcher Trojaner, die von über 1.700.000 Benutzern heruntergeladen wurden.

Wie im Vorjahr war eine der beliebtesten Methoden, die diese bösartigen Anwendungen nutzten, die Ausnutzung des Themas der staatlichen Sozialhilfe in Russland. Zu diesem Zweck wurden viele Android.FakeApp-Trojaner unter dem Deckmantel von Programmen verbreitet, die nach Informationen über Vergünstigungen und Zulagen, Mehrwertsteuer-"Ausgleichszahlungen" usw. suchen und direkt Zahlungen erhalten. Sie luden jedoch nur betrügerische Websites hoch, auf denen jedem Besucher Zahlungen in Höhe von mehreren Tausend Dollar versprochen wurden. Die Opfer wurden aufgefordert, eine "staatliche Abgabe" oder eine "Bankprovision" zu zahlen, die zwischen einigen Hundert und mehreren Tausend Rubel betrug, um die versprochenen Gelder zu "kassieren". Die Opfer erhielten keine Zahlungen, sondern überwiesen ihr eigenes Geld an die Betrüger und gaben ihnen ihre persönlichen Daten.

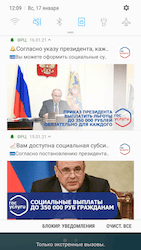

Einige Modifikationen des Trojaners zeigten in regelmäßigen Abständen Benachrichtigungen über angeblich verfügbare Zahlungen und Entschädigungen an. Auf diese Weise versuchten die Cyberkriminellen, zusätzliche Aufmerksamkeit bei potenziellen Opfern zu erregen, damit diese eher auf betrügerische Websites klicken. Hier einige Beispiele für solche:

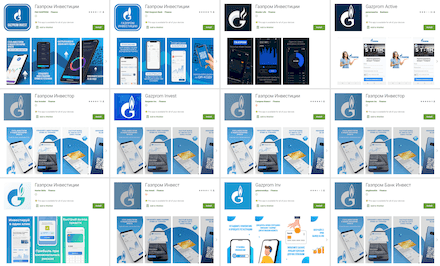

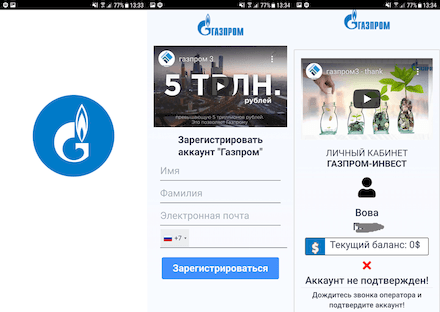

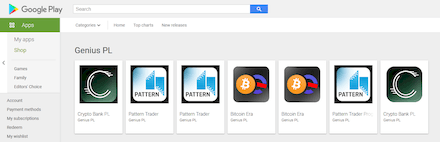

Ein weiteres beliebtes Modell bietet die Möglichkeit, in Kryptowährungen, Öl, Gas und andere Vermögenswerte zu investieren und mit ihnen Geld zu verdienen. Solche Schemata werden seit einigen Jahren bei Angriffen auf Computerbesitzer verwendet. Im vergangenen Jahr begannen sie jedoch, auch unter den Nutzern von Mobilgeräten aktiv zu werden, indem sie gefälschte Software entwickelten. Mit ihrer Hilfe waren die Nutzer angeblich in der Lage, ohne jegliche Erfahrung oder besondere wirtschaftliche Kenntnisse ein passives Einkommen aus Investitionen zu erzielen. Um sie attraktiver zu machen, wurden diese Trojaner oft als offizielle Apps von bekannten Unternehmen oder im Stil bestehender Finanz-Apps verbreitet.

Die von vielen von ihnen geladenen Websites forderten die Besitzer von Android-Geräten auf, ein Konto mit persönlichen Daten einzurichten und auf einen Anruf zu warten. Die bei der Registrierung angegebenen Daten - Namen, E-Mail-Adressen und Telefonnummern - könnten von Kriminellen verwendet werden, um Nutzer zu betrügen oder sie auf dem Schwarzmarkt zu verkaufen.

Ein paar Beispiele:

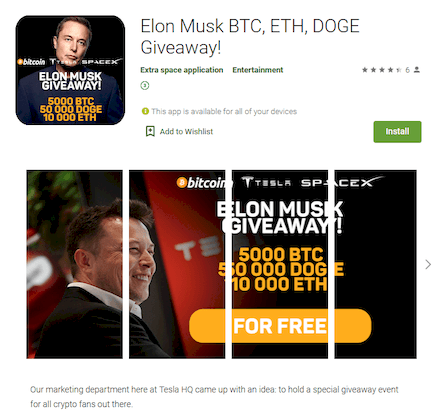

Die gefälschte Finanz-Apps hatten es nicht nur auf russische Nutzer abgesehen, sondern auch auf ausländische Nutzer, die ebenfalls Gefahr liefen, auf gefälschten Websites zu landen und Betrügern zum Opfer zu fallen.

Ein solcher Trojaner, Android.FakeApp.277, wurde sogar als Investitionsprogramm-App von Elon Musk verbreitet. Sie bot potenziellen Opfern an, die Menge an Kryptowährung, die sie besaßen, zu "verdoppeln", indem sie sie angeblich an die Krypto-Wallets von Tesla schickten.

Eine andere Gruppe von Trojanern dieser Familie verbreitete sich aktiv als Lotterie-App. Angeblich konnten die Nutzer kostenlose Lotterielose erwerben und an der Verlosung teilnehmen. In Wirklichkeit waren die Lose nicht echt, und das Spiel wurde nur simuliert. Die Opfer mussten eine "Provision" zahlen, um ihre "Gewinne" zu erhalten - das Geld floss in die Taschen der Betrüger.

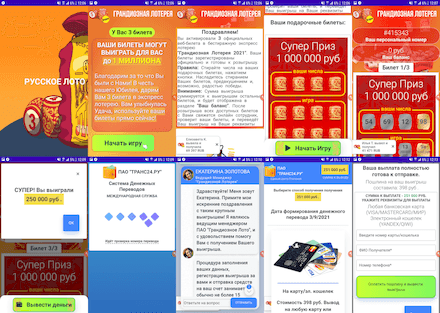

Ein paar Beispiele, wie Trojaner Nutzer betrügen:

Es wurden auch andere Systeme verwendet. So wurden beispielsweise einige Android.FakeApp-Trojaner als getarnte Apps verbreitet. Darunter befanden sich Fachbücher über Mode, Tiere, Natur und verschiedene Horoskope. Andere wurden als Apps mit Informationen über Krankheiten und deren Behandlung verbreitet. Im ersten Fall haben die Betrüger nicht einmal versucht, die Anzeichen einer Fälschung zu verbergen. Durch den Start der Apps wurden potenzielle Opfer auf dubiose und offenkundig betrügerische "Online-Dating"-Seiten gelenkt, auf denen die Kommunikation mit echten Menschen oft nachgeahmt wurde. Im zweiten Fall wurden die Opfer auf Websites geführt, auf denen für eine Art Wundermittel geworben wurde.

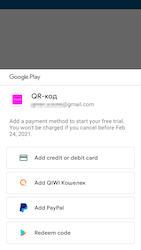

Gefälschte Apps wurden auch als Apps verbreitet, die angeblich Zugang zu Rabatten, Werbe- und Bonuskarten sowie Geschenken von bekannten Geschäften und Unternehmen boten. Um überzeugender zu wirken, verwendeten sie Symbole und Namen relevanter Marken - Elektronikhersteller, Tankstellen und Einzelhandelsketten.

Je nach Modifikation der Trojaner wurden die potenziellen Opfer beim Start aufgefordert, eine Gebühr pro Tag oder Woche zu entrichten, um angeblich alle Funktionen der Apps nutzen zu können und die versprochenen Boni zu erhalten. Am Ende erhielten sie jedoch QR-Codes. Die Nutzer konnten das Abo zwar innerhalb von 3 Tagen nach Aktivierung kündigen, doch die Täter hofften, dass die Opfer die Frist für diese Programme und die damit verbundenen Dienste entweder vergessen oder einfach ignorieren würden, so dass sie einen teuren Dienst mit wiederkehrenden Gebühren aktiviert hatten.

Unter den bei Google Play entdeckten Bedrohungen waren auch andere Arten von bösartigen Apps. So verwandelten beispielsweise Trojaner der Android.Proxy-Familie infizierte Geräte in Proxy-Server, über die Angreifer den Internetverkehr umleiteten. Unsere Spezialisten haben auch neue Modifikationen des Android.HiddenAds-Trojaners entdeckt.

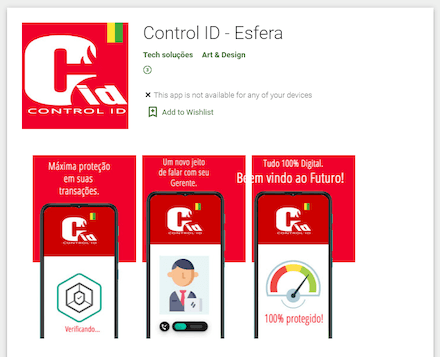

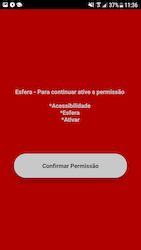

Darüber hinaus wurden Banking-Trojaner in den offiziellen App Store aufgenommen. Einer davon, Android.Banker.3679, wurde unter dem Deckmantel einer App für das Esfera-Bonusprogramm der Santander Bank verbreitet und war für brasilianische Nutzer bestimmt.

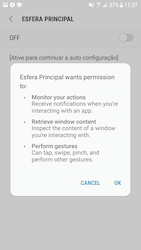

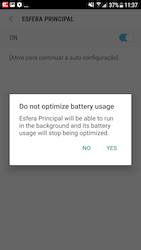

Seine Hauptfunktionen waren Phishing und der Diebstahl sensibler Daten. Sein Hauptziel war dabei die Banking-App von Santander Empresas. Der Trojaner forderte Zugriff auf spezielle Funktionen des Android-Betriebssystems an, wodurch er die Kontrolle über das Gerät erlangte und selbstständig auf verschiedene Menüpunkte und Schaltflächen klicken und den Inhalt von App-Fenstern lesen konnte.

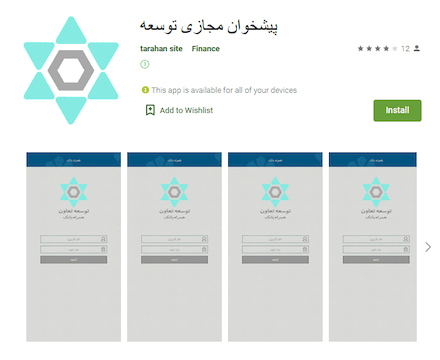

Ein weiterer Trojaner, Android.Banker.4919, verbreitete sich unter dem Deckmantel der Banking-Apps der Resalat Bank und der Tose'e Ta'avon Bank und griff iranische Nutzer an. Er lud Phishing-Websites und verfügte auch über Funktionen zum Stehlen von SMS-Nachrichten, konnte dies jedoch nicht tun, da ihm die erforderlichen Systemberechtigungen fehlten.

Ein Beispiel für eine der Websites, die von dieser Malware geladen werden:

Unsere Experten entdeckten auch Apps mit eingebetteten Adware-Modulen aus der Adware.NewDich Familie, die von einem Kontrollserver angewiesen wurden, verschiedene Websites in den Browser von Android-Geräten zu laden. Um nicht den Verdacht eines Fehlverhaltens aufkommen zu lassen, wurden die Seiten geladen, wenn die Nutzer nicht mit diesen Apps arbeiteten.

Adware.NewDich Module laden oft Seiten von verschiedenen Partner- und Werbediensten, die Benutzer zu Apps umleiten, die auf Google Play gehostet werden. Eine davon war eine App, die sich als Banking-Trojaner namens Android.Banker.3684 entpuppte. Der Trojaner fing Logins, Passwörter, einmalige Verifizierungscodes und den Inhalt eingehender Benachrichtigungen ab, für die er die entsprechende Systemberechtigung anforderte. Eine andere App enthielt ein Adware-Modul Adware.Overlay.1.origin das Webseiten lud und sie über den Fenstern anderer Apps anzeigte.

Banking-Trojaner

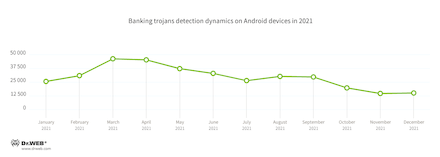

Im Jahr 2021 stieg die Zahl der auf Android-Geräten entdeckten Banking-Trojaner im Vergleich zum Vorjahr um 43,74 %. Ihre mehrfachen Modifikationen machten 5,4 % aller Malware-Funde aus. Die Verbreitung von Banking-Trojanern erreichte zu Beginn des Frühjahrs ihren Höhepunkt, danach ging die Intensität ihrer Angriffe allmählich zurück. Im August und September nahm sie leicht zu.

Die zunehmende Aktivität dieser bösartigen Apps ist weitgehend auf viele neue Familien zurückzuführen. So verbreitete sich Anfang Januar der Banking-Trojaner Oscorp (Android.BankBot.792.origin). Im Juli wurden Kennungen des S.O.V.A.-Trojaners (Android.BankBot.842.origin) in die Dr.Web Virendatenbank aufgenommen. Zur gleichen Zeit tauchten die Familien Coper und Abere (Android.BankBot.Abere.1.origin) auf. Letzteres wird über Telegram-Bots gesteuert. Bereits im Oktober bedrohten verschiedene Modifikationen des SharkBot-Trojaners (Android.BankBot.904.origin) die Anwender.

Die Angreifer verbreiteten auch die Bankprogramme Anatsa (Android.BankBot.779.origin) und Flubot (Android.BankBot.780.origin, Android.BankBot.828.origin). Obwohl die ersten Änderungen bereits Ende 2020 erschienen sind, fand der Großteil ihrer Aktivitäten in den letzten 12 Monaten statt.

Ältere Familien wie Anubis (Android.BankBot.518.origin, Android.BankBot.670.origin, Android.BankBot.822.origin und andere Modifikationen), Ginp (Android.BankBot.703 .origin), Gustuff (Android.BankBot.518.origin, Android.BankBot.670.origin, Android.BankBot.822.origin sowie weiter Modifikationen), Ginp (Android.BankBot.703.origin), Gustuff (Android.BankBot.657.origin, Android.BankBot.738.origin), Medusa (Android.BankBot.830.origin), Hydra (Android.BankBot.563.origin), BRATA (Android.BankBot.915.origin), Alien (Android.BankBot.687.origin, Android.BankBot.745.origin), und Cerberus (Android.BankBot.612.origin, Android.BankBot.8705). In der Zwischenzeit sind neue "Nachkommen" des Cerberus-Trojaners aufgetaucht, die auf seinem Quellcode basieren, der im Spätsommer 2020 öffentlich zugänglich wurde. Einer von ihnen war der ERMAC-Banker (Android.BankBot.870.origin), der im Juli seine Angriffe startete.

Perspektiven und Trends

Profit ist nach wie vor eines der Hauptziele von Virenschreibern. In diesem Sinne ist auch im kommenden Jahr mit zahlreichen Trojaner und unerwünschten Apps zu rechnen. Da Werbung eine zuverlässige und relativ einfache Einnahmequelle ist, werden Adware-Trojaner weiterhin relevant bleiben. Auch Malware, die zum Herunterladen und Installieren von Apps dient, wird wahrscheinlich zunehmen.

Es werden weiterhin neue Banking-Trojaner auftauchen, von denen viele eine breite Palette von Funktionen kombinieren. Sie stehlen nicht nur Geld von den Konten der Nutzer, sondern führen auch andere Aufgaben aus.

Die Bedrohung durch Betrüger und alle Arten von gefälschten Apps bleibt bestehen und wird sich weiter ausbreiten. Außerdem könnte es neue Angriffe mit Trojanern geben, die vertrauliche Daten stehlen.

Man sollte auch damit rechnen, dass Cyberkriminelle vermehrt alle Arten von Malware zum Schutz von Malware einsetzen.

Doctor Web wird auch in Zukunft die Aktivitäten der Cyberkriminellen überwachen und die dringendsten Bedrohungen identifizieren, um einen zuverlässigen Schutz für Nutzer zu gewährleisten. Um sich vor Android-Bedrohungen zu schützen, empfehlen wir, die Antiviren-Software Dr.Web für Android zu verwenden und alle aktuellen Betriebssystem- und Software-Updates zu installieren.

Ihr Android-Gerät braucht einen Malwareschutz.

Nutzen Sie Dr.Web

- Eine der ersten Malwareschutz-Apps für Android weltweit

- Über 140 Mio Downloads – nur auf Google Play

- Kostenlos für Nutzer von Dr.Web Produkten für Heimanwender